- Prioritiseer 'n standaard weieringsbeleid en gebruik witlyste vir SSH.

- Kombineer NAT + ACL: maak die poort oop en beperk dit volgens bron-IP.

- Verifieer met nmap/ping en respekteer die reëlprioriteit (ID).

- Versterk met opdaterings, SSH-sleutels en minimum dienste.

¿Hoe om SSH-toegang tot 'n TP-Link-router tot vertroude IP-adresse te beperk? Om te beheer wie toegang tot jou netwerk via SSH kan kry, is nie 'n bevlieging nie, dit is 'n noodsaaklike laag sekuriteit. Laat slegs toegang toe vanaf vertroude IP-adresse Dit verminder die aanvalsoppervlak, vertraag outomatiese skanderings en voorkom konstante indringingspogings vanaf die internet.

In hierdie praktiese en omvattende gids sal jy sien hoe om dit in verskillende scenario's met TP-Link-toerusting (SMB en Omada) te doen, wat om te oorweeg met ACL-reëls en witlyste, en hoe om te verifieer dat alles behoorlik gesluit is. Ons integreer bykomende metodes soos TCP Wrappers, iptables en beste praktyke. sodat jy jou omgewing kan beveilig sonder om enige los punte te laat.

Waarom SSH-toegang op TP-Link-routers beperk word

Die blootstelling van SSH aan die internet maak die deur oop vir massiewe deursoekings deur reeds nuuskierige robotte met kwaadwillige bedoelings. Dit is nie ongewoon om poort 22 wat toeganklik is op die WAN na 'n skandering op te spoor nie, soos waargeneem is in [voorbeelde van SSH]. kritieke foute in TP-Link routers. 'n Eenvoudige nmap-opdrag kan gebruik word om te kyk of jou publieke IP-adres poort 22 oop het.voer iets soos hierdie op 'n eksterne masjien uit nmap -vvv -p 22 TU_IP_PUBLICA en kyk of "oop ssh" verskyn.

Selfs al gebruik jy publieke sleutels, nooi die ooplaat van poort 22 verdere verkenning, die toetsing van ander poorte en die aanval van bestuursdienste uit. Die oplossing is duidelik: weier by verstek en aktiveer slegs vanaf toegelate IP's of reekse.Verkieslik reggestel en beheer deur jou. Indien jy nie afstandbeheer benodig nie, deaktiveer dit heeltemal op die WAN.

Benewens die blootstelling van poorte, is daar situasies waar jy reëlveranderinge of anomale gedrag kan vermoed (byvoorbeeld 'n kabelmodem wat na 'n rukkie uitgaande verkeer begin "laat val"). As jy agterkom dat ping, traceroute of blaai nie verby die modem kom nie, kontroleer die instellings en firmware en oorweeg dit om fabrieksinstellings te herstel. en maak alles toe wat jy nie gebruik nie.

Mentale model: blokkeer by verstek en skep 'n witlys

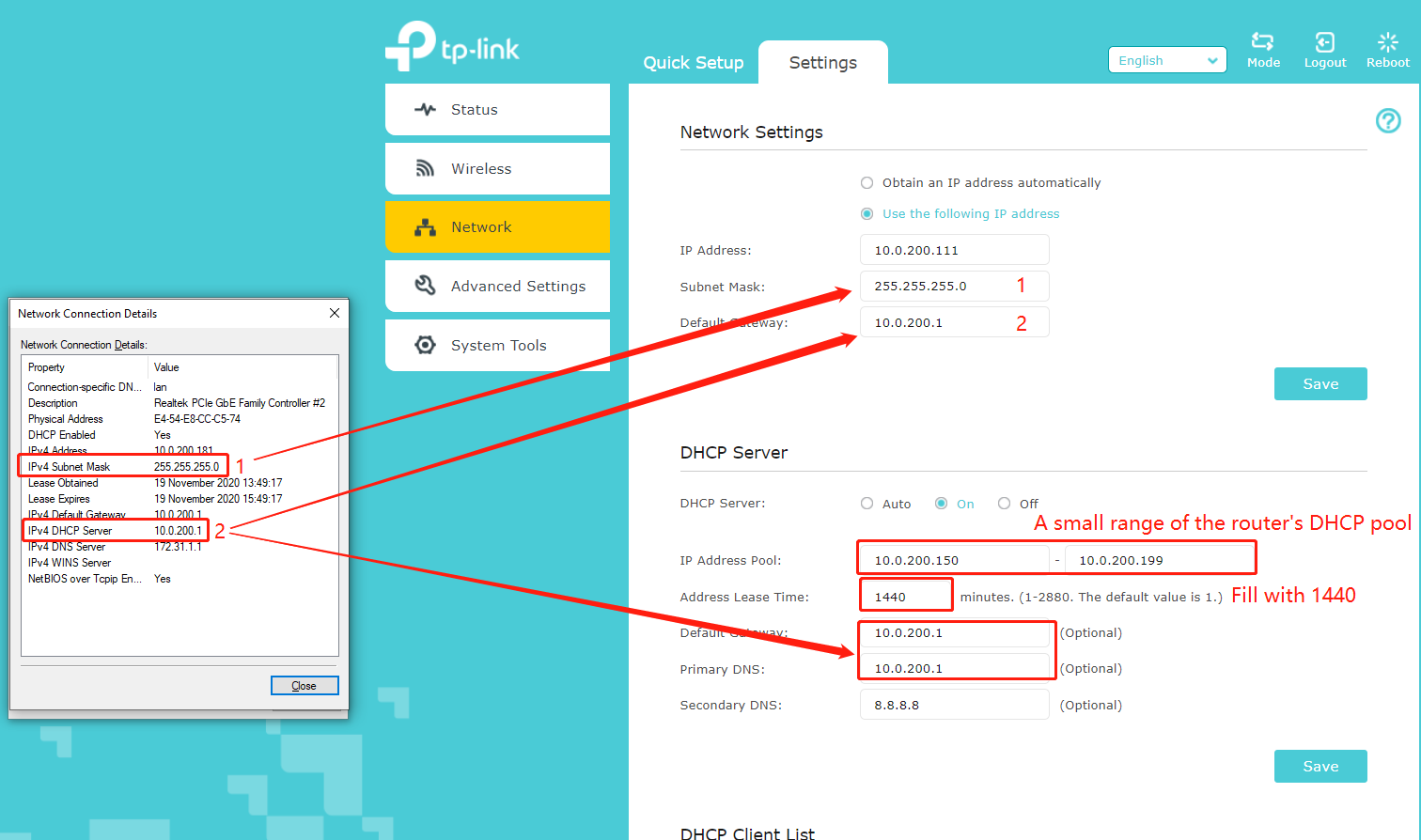

Die wenfilosofie is eenvoudig: standaard weieringsbeleid en eksplisiete uitsonderingsOp baie TP-Link-routers met 'n gevorderde koppelvlak kan jy 'n Drop-tipe afstandtoegangsbeleid in die firewall stel, en dan spesifieke adresse op 'n witlys vir bestuursdienste toelaat.

Op stelsels wat die opsies "Afstandsinvoerbeleid" en "Witlysreëls" insluit (op Netwerk - Firewall-bladsye), Laat handelsmerk in afstandtoegangsbeleid val En voeg by die witlys die publieke IP's in CIDR-formaat XXXX/XX wat die konfigurasie of dienste soos SSH/Telnet/HTTP(S) moet kan bereik. Hierdie inskrywings kan 'n kort beskrywing insluit om later verwarring te voorkom.

Dit is belangrik om die verskil tussen meganismes te verstaan. Poortaanstuuring (NAT/DNAT) herlei poorte na LAN-masjieneTerwyl "Filterreëls" WAN-na-LAN of internetwerkverkeer beheer, beheer die firewall se "Witlysreëls" toegang tot die router se bestuurstelsel. Filterreëls blokkeer nie toegang tot die toestel self nie; daarvoor gebruik jy witlyste of spesifieke reëls rakende inkomende verkeer na die router.

Om toegang tot interne dienste te verkry, word poortkartering in NAT geskep en dan is dit beperk wie daardie kartering van buite kan bereik. Die resep is: maak die nodige poort oop en beperk dit dan met toegangsbeheer. wat slegs gemagtigde bronne toelaat om deur te gaan en die res blokkeer.

SSH vanaf vertroude IP's op TP-Link SMB (ER6120/ER8411 en soortgelyk)

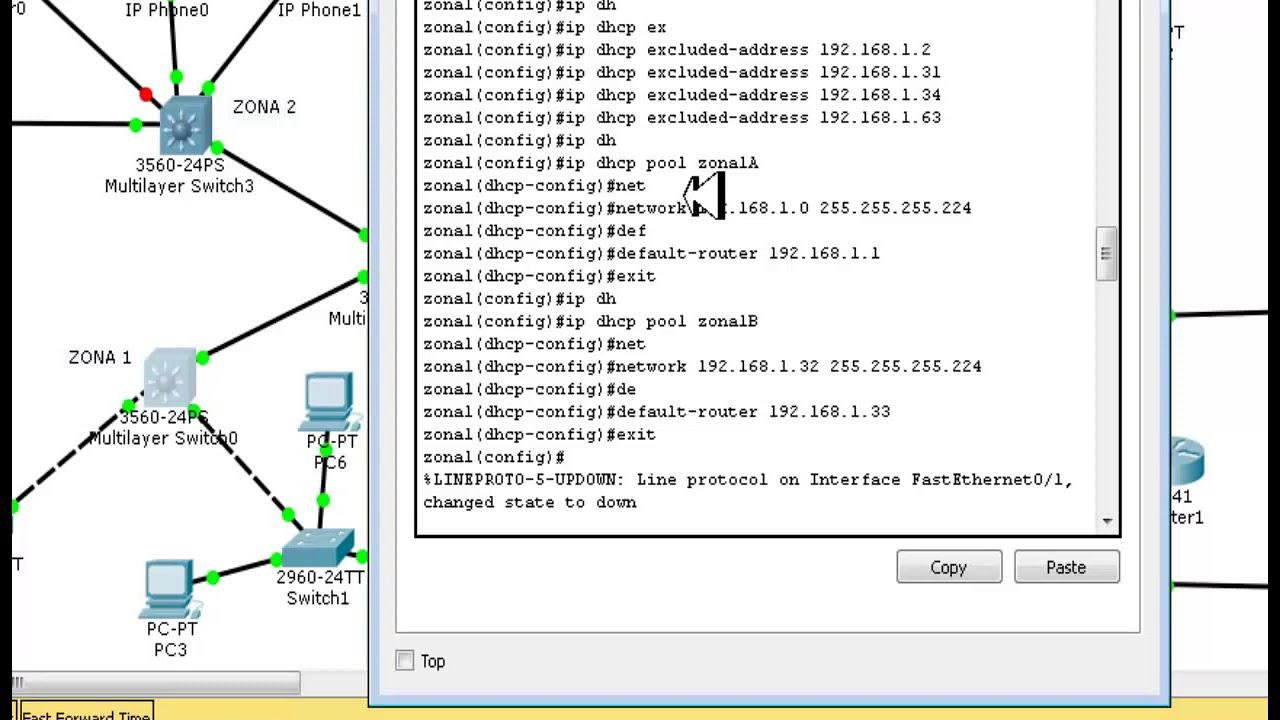

In SMB-routers soos TL-ER6120 of ER8411, is die gewone patroon vir die advertering van 'n LAN-diens (bv. SSH op 'n interne bediener) en die beperking daarvan deur bron-IP tweefase. Eers word die poort oopgemaak met 'n virtuele bediener (NAT), en dan word dit gefiltreer met toegangsbeheer. gebaseer op IP-groepe en dienssoorte.

Fase 1 – Virtuele bediener: gaan na Gevorderd → NAT → Virtuele bediener en skep 'n inskrywing vir die ooreenstemmende WAN-koppelvlak. Konfigureer eksterne poort 22 en wys dit na die bediener se interne IP-adres (byvoorbeeld, 192.168.0.2:22)Stoor die reël om dit by die lys te voeg. As jou geval 'n ander poort gebruik (bv. jy het SSH na 2222 verander), pas die waarde dienooreenkomstig aan.

Fase 2 – Dienstipe: voer in Voorkeure → Dienstipe, skep 'n nuwe diens genaamd, byvoorbeeld, SSH, kies TCP of TCP/UDP en definieer die bestemmingspoort 22 (die bronpoortreeks kan 0–65535 wees). Hierdie laag sal jou toelaat om die poort skoon in die ACL te verwys.

Fase 3 – IP-groep: gaan na Voorkeure → IP-groep → IP-adres en voeg inskrywings by vir beide die toegelate bron (bv. jou publieke IP of 'n reeks genaamd "Access_Client") en die bestemmingshulpbron (bv. "SSH_Server" met die bediener se interne IP). Assosieer dan elke adres met sy ooreenstemmende IP-groep binne dieselfde spyskaart.

Fase 4 – Toegangsbeheer: in Firewall → Toegangsbeheer Skep twee reëls. 1) Toelaatreël: Toelaatbeleid, nuut gedefinieerde "SSH"-diens, Bron = IP-groep "Access_Client" en bestemming = "SSH_Server". Gee dit ID 1. 2) Blokkeerreël: Blokkeerbeleid met bron = IPGROUP_ANY en bestemming = "SSH_Server" (of soos van toepassing) met ID 2. Op hierdie manier sal slegs die vertroude IP of reeks deur die NAT na jou SSH gaan; die res sal geblokkeer word.

Die volgorde van evaluering is noodsaaklik. Laer ID's kry voorkeurDaarom moet die Toelaat-reël (laer ID) die Blok-reël voorafgaan. Nadat die veranderinge toegepas is, sal jy vanaf die toegelate IP-adres aan die router se WAN IP-adres op die gedefinieerde poort kan koppel, maar verbindings vanaf ander bronne sal geblokkeer word.

Model-/firmware-notas: Die koppelvlak kan wissel tussen hardeware en weergawes. TL-R600VPN benodig hardeware v4 om sekere funksies te dekEn op verskillende stelsels kan die spyskaarte verskuif word. Tog is die vloei dieselfde: dienstipe → IP-groepe → ACL met Toelaat en Blokkeer. Moenie vergeet nie stoor en pas toe sodat die reëls in werking kan tree.

Aanbevole verifikasie: Probeer vanaf die gemagtigde IP-adres ssh usuario@IP_WAN en toegang verifieer. Vanaf 'n ander IP-adres behoort die poort ontoeganklik te word. (verbinding wat nie aankom nie of verwerp word, ideaal sonder 'n banier om leidrade te vermy).

ACL met Omada-beheerder: Lyste, toestande en voorbeeldscenario's

As jy TP-Link-gateways met Omada Controller bestuur, is die logika soortgelyk, maar met meer visuele opsies. Skep groepe (IP of poorte), definieer gateway ACL'e en organiseer die reëls om die absolute minimum toe te laat en alles anders te ontken.

Lyste en groepe: in Instellings → Profiele → Groepe Jy kan IP-groepe (subnette of gashere, soos 192.168.0.32/27 of 192.168.30.100/32) skep, asook poortgroepe (byvoorbeeld HTTP 80 en DNS 53). Hierdie groepe vereenvoudig komplekse reëls deur voorwerpe te hergebruik.

Gateway ACL: aan Konfigurasie → Netwerksekuriteit → ACL Voeg reëls by met LAN→WAN, LAN→LAN of WAN→LAN rigting, afhangende van wat jy wil beskerm. Die beleid vir elke reël kan Toelaat of Weier wees. en die volgorde bepaal die werklike resultaat. Merk "Aktiveer" om hulle te aktiveer. Sommige weergawes laat jou toe om reëls voorbereid en gedeaktiveer te laat.

Nuttige gevalle (aanpasbaar by SSH): laat slegs spesifieke dienste toe en blokkeer die res (bv. Laat DNS en HTTP toe en dan Weier alles). Vir bestuurswitlyste, skep Toelaat vanaf Vertroude IP's na die "Gateway Administrasie Bladsy" en dan 'n algemene weiering van die ander netwerke. Indien jou firmware daardie opsie het. BidirectionalJy kan outomaties die omgekeerde reël genereer.

Verbindingsstatus: ACL'e kan toestandsvol wees. Die algemene tipes is Nuut, Gevestig, Verwant en Ongeldig"'Nuut' hanteer die eerste pakkie (bv. SYN in TCP), "Gevestig" hanteer voorheen teëgekomde tweerigtingverkeer, "Verwant" hanteer afhanklike verbindings (soos FTP-datakanale), en "Ongeldig" hanteer anomale verkeer. Dit is oor die algemeen die beste om die standaardinstellings te behou, tensy jy ekstra granulariteit benodig.

VLAN en segmentering: Omada- en SMB-routers ondersteun eenrigting- en tweerigtingscenario's tussen VLAN'eJy kan Bemarking→O&O blokkeer, maar O&O→Bemarking toelaat, of beide rigtings blokkeer en steeds 'n spesifieke administrateur magtig. Die LAN→LAN-rigting in die ACL word gebruik om verkeer tussen interne subnette te beheer.

Bykomende metodes en versterkings: TCP-omhulsels, iptables, MikroTik en klassieke firewall

Benewens die router se ACL's, is daar ander lae wat toegepas moet word, veral as die SSH-bestemming 'n Linux-bediener agter die router is. TCP Wrappers laat filtering volgens IP toe met hosts.allow en hosts.deny op versoenbare dienste (insluitend OpenSSH in baie tradisionele konfigurasies).

Beheerlêers: indien hulle nie bestaan nie, skep hulle met sudo touch /etc/hosts.{allow,deny}. Beste praktyk: ontken alles in hosts.deny en laat dit eksplisiet toe in hosts.allow. Byvoorbeeld: in /etc/hosts.deny pon sshd: ALL en /etc/hosts.allow voeg sshd: 203.0.113.10, 198.51.100.0/24Dus sal slegs daardie IP's die bediener se SSH-daemon kan bereik.

Pasgemaakte iptables: As jou router of bediener dit toelaat, voeg reëls by wat slegs SSH van spesifieke bronne aanvaar. 'n Tipiese reël sou wees: -I INPUT -s 203.0.113.10 -p tcp --dport 22 -j ACCEPT gevolg deur 'n standaard DROP-beleid of 'n reël wat die res blokkeer. Op routers met 'n oortjie van Pasgemaakte reëls Jy kan hierdie lyne inspuit en toepas met "Stoor en Pas toe".

Beste praktyke in MikroTik (van toepassing as 'n algemene riglyn): verander standaardpoorte indien moontlik, deaktiveer Telnet (gebruik slegs SSH), gebruik sterk wagwoorde of, nog beter, sleutelverifikasieBeperk toegang per IP-adres met behulp van die firewall, aktiveer 2FA indien die toestel dit ondersteun, en hou die firmware/RouterOS op datum. Deaktiveer WAN-toegang as jy dit nie nodig het nieDit monitor mislukte pogings en, indien nodig, pas verbindingstempolimiete toe om brute kragaanvalle te bekamp.

TP-Link Klassieke Koppelvlak (Ouer Firmware): Meld aan by die paneel met die LAN IP-adres (standaard 192.168.1.1) en admin/admin-besonderhede, en gaan dan na Sekuriteit → FirewallAktiveer die IP-filter en kies dat ongespesifiseerde pakkette die verlangde beleid moet volg. Dan, in IP-adresfiltering, druk "Voeg nuwe by" en definieer watter IP's die dienspoort kan of nie kan gebruik nie op die WAN (vir SSH, 22/tcp). Stoor elke stap. Dit laat jou toe om 'n algemene weiering toe te pas en uitsonderings te skep om slegs vertroude IP's toe te laat.

Blokkeer spesifieke IP's met statiese roetes

In sommige gevalle is dit nuttig om uitgaande na spesifieke IP's te blokkeer om stabiliteit met sekere dienste (soos stroming) te verbeter. Een manier om dit op verskeie TP-Link-toestelle te doen, is deur statiese roetering., en skep /32-roetes wat vermy om daardie bestemmings te bereik of hulle so te rig dat hulle nie deur die standaardroete verbruik word nie (ondersteuning wissel volgens firmware).

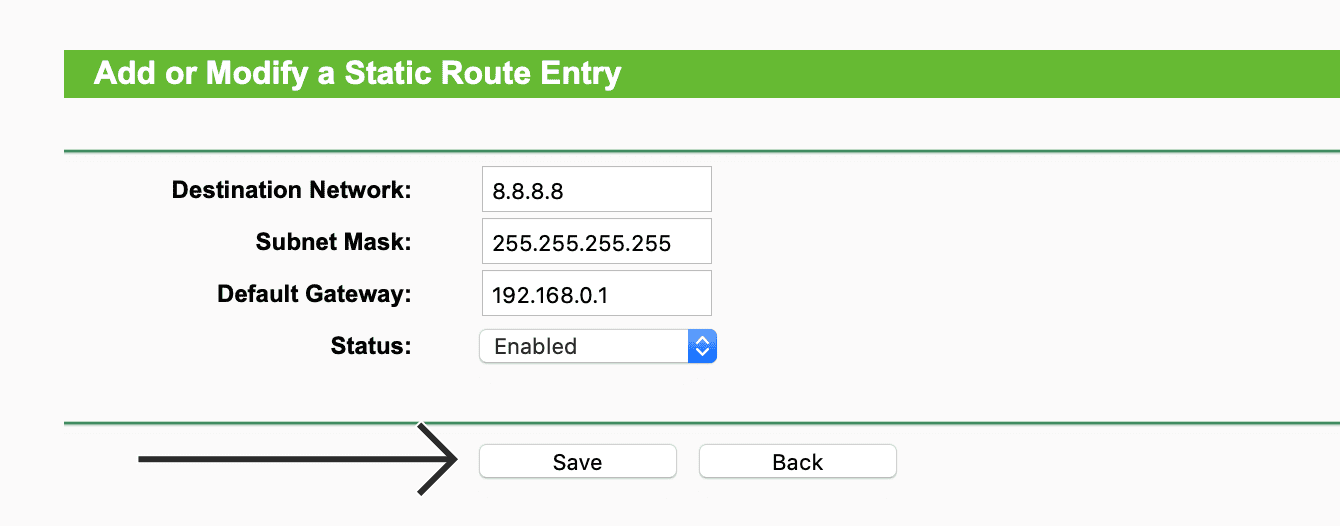

Onlangse modelle: gaan na die oortjie Gevorderd → Netwerk → Gevorderde Roetering → Statiese Roetering en druk "+ Voeg by". Voer "Netwerkbestemming" in met die IP-adres om te blokkeer, "Subnetmasker" 255.255.255.255, "Standaardpoort" die LAN-poort (gewoonlik 192.168.0.1) en "Koppelvlak" LAN. Kies "Laat hierdie inskrywing toe" en stoorHerhaal vir elke teiken-IP-adres, afhangende van die diens wat jy wil beheer.

Ouer firmware: gaan na Gevorderde roetering → Statiese roeteringslys, druk "Voeg nuwe by" en vul dieselfde velde in. Aktiveer roetestatus en stoorRaadpleeg u diens se ondersteuning om uit te vind watter IP's om te behandel, aangesien dit kan verander.

Verifikasie: Maak 'n terminaal of opdragprompt oop en toets met ping 8.8.8.8 (of die bestemmings-IP-adres wat jy geblokkeer het). As jy "Time-out" of "Destination host unreachable" sienDie blokkering werk. Indien nie, hersien die stappe en herbegin die router sodat al die tabelle in werking tree.

Verifikasie, toetsing en voorvaloplossing

Om te verifieer dat jou SSH-witlys werk, probeer om 'n gemagtigde IP-adres te gebruik. ssh usuario@IP_WAN -p 22 (of die poort wat jy gebruik) en bevestig toegang. Vanaf 'n ongemagtigde IP-adres behoort die poort nie diens te bied nie.. VSA nmap -p 22 IP_WAN om die warm toestand na te gaan.

As iets nie reageer soos dit moet nie, kontroleer die ACL-prioriteit. Die reëls word opeenvolgend verwerk, en dié met die laagste ID wen.'n Weier bo jou Toelaat maak die witlys ongeldig. Kontroleer ook dat die "Dienstipe" na die korrekte poort wys en dat jou "IP-groepe" die toepaslike reekse bevat.

In die geval van verdagte gedrag (verlies van konnektiwiteit na 'n rukkie, reëls wat vanself verander, LAN-verkeer wat afneem), oorweeg dit werk die firmware opDeaktiveer dienste wat jy nie gebruik nie (afstandweb-/Telnet-/SSH-administrasie), verander geloofsbriewe, kontroleer MAC-kloning indien van toepassing, en uiteindelik, Herstel na fabrieksinstellings en herkonfigureer met minimale instellings en 'n streng witlys.

Verenigbaarheids-, modelle- en beskikbaarheidsnotas

Die beskikbaarheid van funksies (toestandsvolle ACL'e, profiele, witlyste, PVID-redigering op poorte, ens.) Dit kan afhang van die hardewaremodel en -weergaweIn sommige toestelle, soos die TL-R600VPN, is sekere vermoëns eers vanaf weergawe 4 beskikbaar. Die gebruikerskoppelvlakke verander ook, maar die basiese proses is dieselfde: blokkering by verstek, definieer dienste en groepe, toelaat vanaf spesifieke IP's en blokkeer die res.

Binne die TP-Link-ekosisteem is daar baie toestelle betrokke by ondernemingsnetwerke. Modelle wat in die dokumentasie aangehaal word, sluit in T1600G-18TS, T1500G-10PS, TL-SG2216, T2600G-52TS, T2600G-28TS, TL-SG2210P, T2500-28TC, T2700G-28TQ, T2500G-10TS, TL-SG412 T2600G-28MPS, T1500G-10MPS, SG2210P, S4500-8G, T1500-28TC, T1700X-16TS, T1600G-28TS, TL-SL3452, TL-SG3216, T372Q0G0, T37000G0 T1700G-28TQ, T1500-28PCT, T2600G-18TS, T1600G-28PS, T2500G-10MPS, Festa FS310GP, T1600G-52MPS, T1600G-52PS, TL-SL2428, T1600G-52TS, T3700G-28TQ, T1500G-8T, T1700X-28TQonder andere. Hou in gedagte dat Die aanbod wissel volgens streek. en sommige is dalk nie in jou area beskikbaar nie.

Om op hoogte te bly, besoek jou produk se ondersteuningsbladsy, kies die korrekte hardewareweergawe en kyk firmware-notas en tegniese spesifikasies met die nuutste verbeterings. Soms brei opdaterings firewall-, ACL- of afstandbestuurfunksies uit of verfyn dit.

Sluit die SSH Vir alle IP's behalwe spesifieke IP's, spaar die behoorlike organisering van ACL's en die begrip van watter meganisme elke ding beheer jou van onaangename verrassings. Met 'n standaard weieringsbeleid, presiese witlyste en gereelde verifikasieJou TP-Link-router en die dienste daaragter sal baie beter beskerm word sonder om bestuur prys te gee wanneer jy dit nodig het.

Van kleins af passievol oor tegnologie. Ek hou daarvan om op datum te wees in die sektor en bowenal om dit te kommunikeer. Daarom is ek nou al baie jare toegewy aan kommunikasie op tegnologie- en videospeletjiewebwerwe. Jy kan kry dat ek skryf oor Android, Windows, MacOS, iOS, Nintendo of enige ander verwante onderwerp wat by my opkom.