- تم تسريب 400 جيجابايت من بيانات مستخدمي X (المعروف سابقًا باسم Twitter) على منتدى للقراصنة.

- وقد يشمل الاختراق ما يصل إلى 2.870 مليار ملف تعريف، بما في ذلك البيانات الوصفية وعناوين البريد الإلكتروني.

- وتشير القضية إلى موظف ساخط بعد عمليات تسريح جماعية في الشركة.

- لا يتم تضمين كلمات المرور، ولكن مخاطر التصيد الاحتيالي والاحتيال الشخصي عالية.

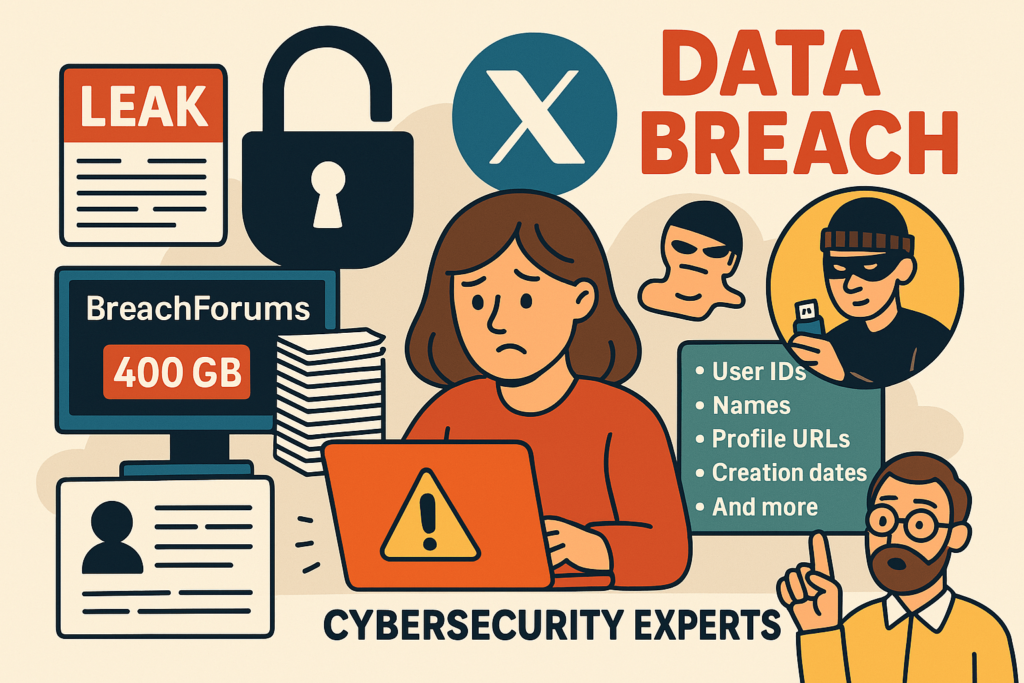

هز خرق بيانات جديد العالم الرقمي، مما قد يؤثر على مليارات الحسابات المرتبطة بـ X، المنصة المعروفة سابقًا باسم تويتر. وتثير المعلومات، التي ورد أنها تم توزيعها عبر منتدى BreachForums، مخاوف جديدة بشأن أمن البيانات الشخصية على وسائل التواصل الاجتماعي.

المحتوى المسرب والذي يصل إلى الحجم الإجمالي 400 جيجابايت, contiene البيانات الوصفية لـ ملفات تعريف المستخدمين تم جمعها بين عام 2021 وأوائل عام 2025. ورغم أن المنصة لم تصدر بيانًا رسميًا، إلا أن العديد من خبراء الأمن السيبراني يتفقون على خطورة الوضع.

كيف حدث خرق البيانات؟

كل شيء يشير إلى حقيقة أن من المحتمل أن يكون أصل التسريب مرتبطًا بموظف سابق في الشركة، والذي ربما يكون قد حصل على المعلومات أثناء عمليات الفصل الجماعي التي أثرت مؤخرًا على X. وأوضح هذا الشخص، الذي تم تحديده في المنتديات باسم ThinkingOne، أنه حاول الاتصال بالشركة عبر قنوات مختلفة للإبلاغ عن المشكلة، لكنه لم يتلق أي رد.

في مواجهة اللامبالاة الواضحة لـ X، قررت شركة ThinkingOne جعل قاعدة البيانات عامة. ولتحقيق هذه الغاية، لم ينشر البيانات الحالية فحسب، بل نشرها أيضًا تم دمجها مع تلك الموجودة في تسريب سابق من عام 2023، مما أدى إلى زيادة كل من حجم وعدد الملفات الشخصية المعنية. تذكرنا هذه الحالة بحوادث خرق البيانات الأخرى، مثل تسرب في El Corte Inglés.

على الرغم من أن عدد مستخدمي X النشطين يقدر بما يزيد قليلاً عن 330 مليونًا، البيانات المسربة ستغطي ما يصل إلى 2.870 millones de registros. وبحسب خبراء الأمن، قد يكون هذا الاختلاف بسبب تضمين حسابات غير نشطة، أو برامج روبوتية، أو ملفات تعريف محذوفة، أو بيانات تاريخية مخزنة بواسطة المنصة.

ماذا يتضمن التسريب بالضبط؟

على عكس الخروقات الأخرى التي أدت إلى اختراق كلمات المرور أو تفاصيل الدفع، وهذا يركز على بيانات وصفية مفصلة للغاية من الملفات الشخصية. ومن بين العناصر المسربة:

- معرفات المستخدم الفريدة (IDs)

- الأسماء والأسماء المستعارة

- عناوين URL للملف الشخصي

- تواريخ الإنشاء

- معلومات الموقع والمنطقة الزمنية

- المتابعون وعدد المتابعين (من 2021 إلى 2025)

- نشاط المفضلات والمشاركات

- الاسم الحالي واسم العرض لعام 2021

- مصدر التغريدة الأخيرة (على سبيل المثال، التطبيق الذي تم إرسالها منه)

بالإضافة إلى ذلك، قد تتضمن بعض دفعات المعلومات أيضًا عناوين البريد الإلكتروني، مما يزيد بشكل كبير من خطر هجمات التصيد. وقد ظهرت هذه المشكلة في تسريبات أخرى، مثل تسريب تيكيت ماستر.

تم إنشاء ملف مشترك يحتوي على البيانات من كلا التسريبين تم التحقق من ملف CSV مع أكثر من 201 مليون إدخال. وقالت شركة الأمن السيبراني SafetyDetectives إنها فحصت عينة عشوائية من هذه السجلات، مؤكدة أن المعلومات تتطابق مع مستخدمين حقيقيين.

ردود فعل خبراء الأمن السيبراني

وقد صنف خبراء الصناعة هذه الفجوة على أنها أحد أكبر الأحداث في تاريخ وسائل التواصل الاجتماعي. على الرغم من أن طبيعة البيانات قد تبدو غير حساسة لأنها لا تتضمن كلمات مرور، إلا أن مستوى التفاصيل يوفر معلومات كافية لاستخدامها في حملات الهندسة الاجتماعية والاحتيالات الشخصية.

ويشيرون إلى أن أحد المخاطر الأكثر إلحاحًا هو استخدام البيانات في حملات التصيد الاحتيالي المنظمة جيدًا. إذا كان مجرم الإنترنت قادرًا على الوصول إلى البريد الإلكتروني وسجل المستخدم واسم المستخدم، فيمكنه صياغة رسائل مقنعة بشكل خاص لخداع الضحايا. وهذا مماثل للمخاوف التي تم التعبير عنها بشأن الخروقات الأخيرة الأخرى، مثل تسريبات لينكدإن.

ويحذر أيضًا من ما يسمى بالهجمات المستهدفة.حيث يقوم المجرمون بتكييف استراتيجياتهم بناءً على الاهتمامات أو السلوكيات التي تم اكتشافها في الملفات الشخصية المسربة. هذا قد يؤدي إلى عمليات احتيال أكثر تعقيدًا، أو هجمات البريد العشوائي، أو حتى الابتزاز الرقمي.

ماذا يمكن للمستخدمين المتأثرين أن يفعلوا؟

في حين لا يستطيع المستخدمون منع تسريب معلوماتهم بأثر رجعي، إلا أنهم يستطيعون اتخاذ التدابير الوقائية:

- قم بتغيير كلمة مرور X على الفور، ويفضل استخدام مفتاح معقد أو مولد أوتوماتيكي.

- تجنب النقر على الروابط المشبوهة أو الرد على رسائل البريد الإلكتروني من مرسلين غير معروفين.

- مراجعة وتعزيز إعدادات الخصوصية في الشبكات والخدمات الرقمية.

- كن منتبهًا للمكالمات الهاتفية أو الرسائل النصية القصيرة أو رسائل البريد الإلكتروني التي تطلب بيانات حساسة.

- مراقبة الحسابات المصرفية وحسابات البريد الإلكتروني والمنصات المرتبطة الأخرى البحث عن نشاط غير عادي.

- قم بالإبلاغ عن أي سلوك مشبوه مباشرة إلى X أو إلى السلطات المحلية إذا كنت تشك في عملية احتيال.

وينصح أيضًا الأشخاص الذين يديرون حسابات متعددة بالتحقق من المطابقات المتبادلة على منصات أخرى، حيث غالبًا ما يعيد مجرمو الإنترنت استخدام المعلومات لمحاولة الوصول إلى خدمات متعددة. لمزيد من الأمان، من المهم معرفة كيفية إنشاء قواعد بيانات آمنة.

ولم يعلق موقع تويتر على المسألة.

ومن أكثر الأمور المزعجة في هذا الحادث هو عدم الاستجابة أو الشفافية من جانب X. ولم تصدر الشركة حتى الآن أي بيان رسمي، لا يؤكد ولا ينفي صحة الملف.

وقد تسبب هذا الصمت في إثارة القلق في مجتمع التكنولوجيا، وخاصة بين الباحثين في مجال الأمن، الذين يعتقدون أن الشركة يجب أن تقدم على الأقل تقريرا علنيا عن الوضع.

والسياق لا يساعد أيضًا: قبل بضعة أيام فقط، استحوذت شركة xAI، وهي شركة الذكاء الاصطناعي التي أسسها إيلون ماسك، على الشركة. وقد يؤدي هذا التحول إلى تأخير الاستجابة المؤسسية أو تعقيد إدارة الأزمات.

على أي حال، يتفق المتخصصون على أن غياب التواصل يؤدي إلى زيادة حالة عدم اليقين ويترك المستخدمين دون حماية. يتساءل الكثيرون عما إذا كانت حساباتهم قد تعرضت للاختراق وما هي التدابير الداخلية التي اتخذتها شركة X للتخفيف من تأثير المشكلة.

تشير كل الدلائل إلى أن هذه القضية ستشكل نقطة تحول في مجال الأمن السيبراني لوسائل التواصل الاجتماعي. على الرغم من أن معظم البيانات ليست حساسة للغاية في حد ذاتها، إلا أن دمجها يمكن أن يؤدي إلى عواقب وخيمة للغاية en manos equivocadas.

ويطالب المجتمع الرقمي بمزيد من المساءلة من جانب المنصات لحماية بيانات مستخدميها والتصرف بسرعة عند حدوث خرق أمني. في انتظار X ليتحدث ويقدم التوضيحاتويصر الخبراء على أن المراقبة الفردية و الممارسات الجيدة يظل خط الدفاع الأول تجنب الوقوع ضحية للاحتيال أو الاحتيال الرقمي.

أنا من عشاق التكنولوجيا وقد حول اهتماماته "المهووسة" إلى مهنة. لقد أمضيت أكثر من 10 سنوات من حياتي في استخدام التكنولوجيا المتطورة والتعديل على جميع أنواع البرامج بدافع الفضول الخالص. الآن تخصصت في تكنولوجيا الكمبيوتر وألعاب الفيديو. وذلك لأنني منذ أكثر من 5 سنوات أكتب لمواقع مختلفة حول التكنولوجيا وألعاب الفيديو، وأقوم بإنشاء مقالات تسعى إلى تزويدك بالمعلومات التي تحتاجها بلغة مفهومة للجميع.

إذا كان لديك أي أسئلة، فإن معرفتي تتراوح بين كل ما يتعلق بنظام التشغيل Windows وكذلك Android للهواتف المحمولة. والتزامي تجاهك هو أنني على استعداد دائمًا لقضاء بضع دقائق ومساعدتك في حل أي أسئلة قد تكون لديكم في عالم الإنترنت هذا.