- Process Hacker هو مدير عمليات متقدم ومفتوح المصدر ومجاني يوفر تحكمًا أعمق بكثير من مدير المهام القياسي.

- إنه يسمح لك بإدارة العمليات والخدمات والشبكة والقرص والذاكرة بالتفصيل، بما في ذلك الوظائف المتقدمة مثل الإغلاق القسري وتغييرات الأولوية ومعالجة البحث وإفراغ الذاكرة.

- يعمل برنامج التشغيل الخاص بوضع kernel على تعزيز إنهاء العمليات المحمية، على الرغم من أنه في نظام التشغيل Windows 64 بت يكون مقيدًا بسياسات توقيع برنامج التشغيل.

- إنها أداة رئيسية لتشخيص مشكلات الأداء، واستكشاف أخطاء التطبيقات، ودعم التحقيقات الأمنية، بشرط استخدامها بحذر.

بالنسبة للعديد من مستخدمي ويندوز، لا يُلبي مدير المهام احتياجاتهم. ولذلك، يلجأ البعض إلى Process Hacker. اكتسبت هذه الأداة شعبية واسعة بين مسؤولي النظام والمطورين ومحللي الأمن، إذ تتيح لهم عرض النظام والتحكم فيه بمستوى يفوق حتى تصور مدير مهام ويندوز القياسي.

في هذا الدليل الشامل سوف نستعرض ما هو Process Hacker وكيفية تنزيله وتثبيتهما يقدمه مقارنة بـ Task Manager وProcess Explorer، وكيفية استخدامه لإدارة العمليات والخدمات والشبكة والقرص والذاكرة وحتى التحقيق في البرامج الضارة.

ما هو Process Hacker ولماذا هو قوي جدًا

عملية Hacker هي، في الأساس، مدير عمليات متقدم لنظام التشغيل Windowsإنه مفتوح المصدر ومجاني تمامًا. يصفه الكثيرون بأنه "مدير مهام فائق التطور"، والحقيقة أن هذا الوصف ينطبق عليه تمامًا.

هدفه هو أن يعطيك رؤية مفصلة للغاية لما يحدث في نظامكالعمليات، والخدمات، والذاكرة، والشبكة، والقرص الصلب... والأهم من ذلك، تزويدك بأدوات للتدخل عند تعطل شيء ما، أو استهلاك موارد كثيرة، أو الاشتباه بوجود برامج ضارة. تُذكرنا الواجهة إلى حد ما بـ Process Explorer، لكن Process Hacker يُضيف عددًا كبيرًا من الميزات الإضافية.

ومن نقاط قوته أنه قادر على اكتشاف العمليات المخفية وإنهاء العمليات "المحمية" لا يمكن لـ "مدير المهام" إغلاقه. يتحقق ذلك بفضل برنامج تشغيل يعمل في وضع النواة يُسمى KProcessHacker، والذي يسمح له بالتواصل مباشرةً مع نواة Windows بصلاحيات مُرتفعة.

كونه مشروعا مفتوح المصدر، الكود متاح لأي شخصهذا يُعزز الشفافية: يُمكن للمجتمع تدقيقه، واكتشاف الثغرات الأمنية، واقتراح التحسينات، وضمان عدم وجود مفاجآت غير سارة خفية. يثق العديد من الشركات وخبراء الأمن السيبراني بـ Process Hacker تحديدًا بسبب هذه الفلسفة المفتوحة.

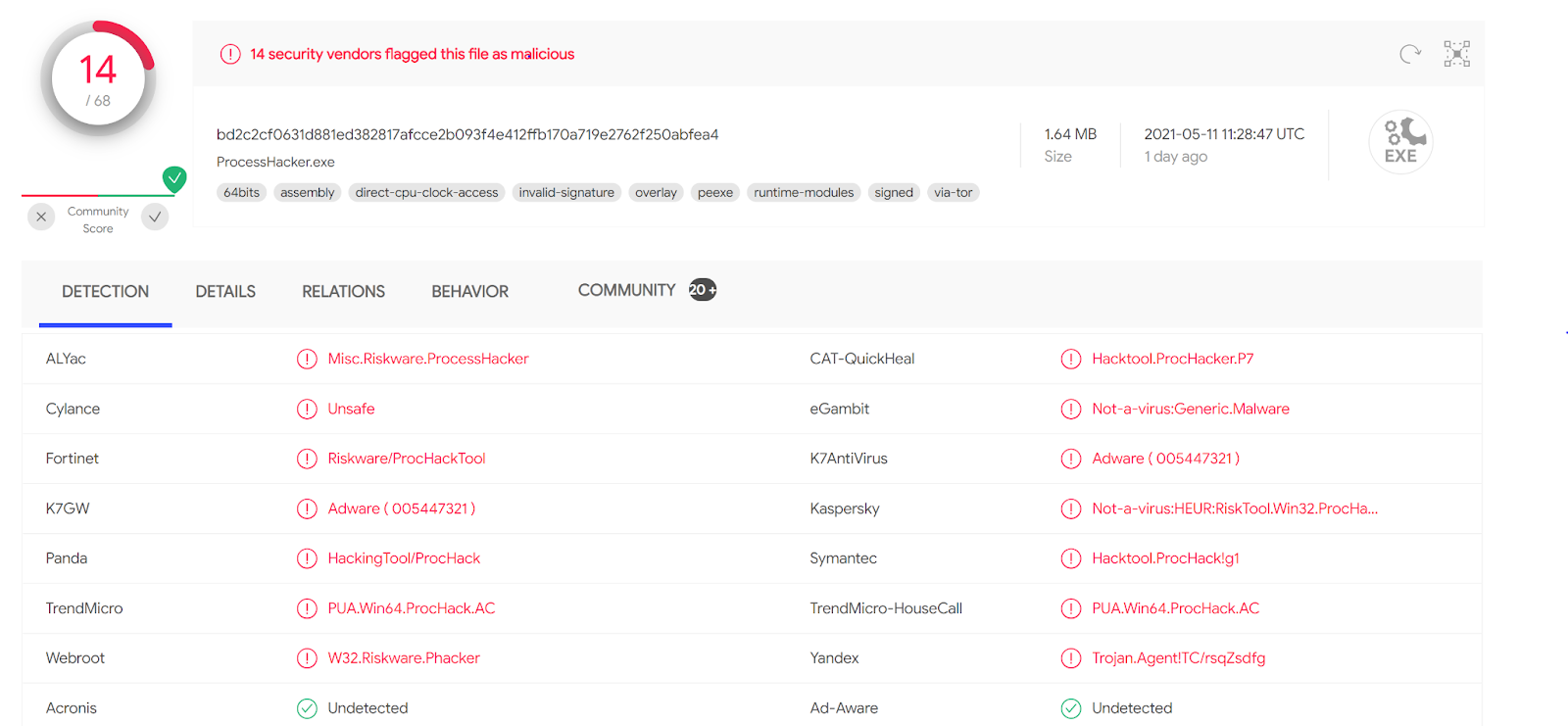

ومن الجدير بالذكر، مع ذلك، أن تقوم بعض برامج مكافحة الفيروسات بتصنيفه على أنه "خطر" أو برنامج غير مرغوب فيه (PUP).ليس لأنه خبيث، بل لقدرته على تعطيل عمليات بالغة الحساسية (بما في ذلك أجهزة الأمن). إنه سلاح بالغ القوة، ومثل جميع الأسلحة، يجب استخدامه بحكمة.

تنزيل Process Hacker: الإصدارات والنسخة المحمولة وشيفرة المصدر

للحصول على البرنامج، فإن الشيء المعتاد فعله هو الذهاب إلى الصفحة الرسمية لـ oa مستودعك على SourceForge / GitHubستجد هناك دائمًا الإصدار الأحدث وملخصًا سريعًا لما تستطيع الأداة فعله.

في قسم التنزيلات، سترى عادةً طريقتان رئيسيتان لأنظمة 64 بت:

- الإعداد (مستحسن):المثبت الكلاسيكي، الذي استخدمناه دائمًا، والذي نوصي به لمعظم المستخدمين.

- الملفات الثنائية (المحمولة):نسخة محمولة، يمكنك تشغيلها مباشرة دون الحاجة إلى تثبيتها.

يعد خيار الإعداد مثاليًا إذا كنت تريد اترك Process Hacker مثبتًا بالفعل.مُدمج مع قائمة "ابدأ" مع خيارات إضافية (مثل استبدال مدير المهام). أما النسخة المحمولة، فهي مثالية لـ حمله على محرك أقراص USB ويمكنك استخدامه على أجهزة كمبيوتر مختلفة دون الحاجة إلى تثبيت أي شيء.

تظهر عادةً أيضًا بعد قليل من الأسفل إصدارات 32 بتإذا كنت لا تزال تستخدم معدات قديمة، فهي أقل شيوعًا هذه الأيام، ولكن لا تزال هناك بيئات تتطلبها.

إذا كان ما يثير اهتمامك العبث بالكود المصدر أو يمكنك تجميع مشروعك الخاص؛ ستجد على الموقع الرسمي رابطًا مباشرًا لمستودع GitHub. من هناك، يمكنك مراجعة الكود، ومتابعة سجل التغييرات، وحتى اقتراح تحسينات إذا كنت ترغب في المساهمة في المشروع.

وزن البرنامج قليل جدًا، حوالي بضعة ميغا بايتلذا، لا يستغرق التنزيل سوى بضع ثوانٍ، حتى مع اتصال بطيء. بعد اكتمال التنزيل، يمكنك تشغيل برنامج التثبيت، أو إذا اخترت النسخة المحمولة، يمكنك استخراج الملف التنفيذي وتشغيله مباشرةً.

التثبيت خطوة بخطوة على نظام التشغيل Windows

إذا اخترت المثبت (الإعداد)، فإن العملية نموذجية إلى حد ما في نظام التشغيل Windows، على الرغم من بعض الخيارات المثيرة للاهتمام التي تستحق التحقق منها بهدوء.

بمجرد النقر المزدوج على الملف الذي تم تنزيله، سيعرض Windows التحكم في حساب المستخدم (UAC) سيُحذِّرك البرنامج من رغبته في إجراء تغييرات على النظام. هذا أمر طبيعي: يحتاج برنامج Process Hacker إلى امتيازات معينة ليُفعِّل عمله، لذا عليك الموافقة للمتابعة.

أول شيء ستراه هو معالج التثبيت النموذجي شاشة الترخيصيُوزّع Process Hacker بموجب ترخيص GNU GPL الإصدار 3، مع بعض الاستثناءات المحددة المذكورة في النص. يُنصح بقراءة هذه الاستثناءات سريعًا قبل المتابعة، خاصةً إذا كنت تخطط لاستخدامه في بيئات الشركات.

في الخطوة التالية، يقترح المثبت مجلد افتراضي مكان نسخ البرنامج. إذا لم يناسبك المسار الافتراضي، يمكنك تغييره مباشرةً بكتابة مسار آخر، أو باستخدام الزر تصفح لتحديد مجلد مختلف في المتصفح.

ثم قائمة المكونات التي تُكوّن التطبيق: الملفات الرئيسية، والاختصارات، وخيارات برنامج التشغيل، إلخ. إذا كنت ترغب في تثبيت كامل، فالحل الأبسط هو ترك جميع الخيارات مُحددة. إذا كنت متأكدًا من أنك لن تستخدم ميزة معينة، يمكنك إلغاء تحديدها، مع أن مساحتها صغيرة.

بعد ذلك، سيطلب منك المساعد اسم المجلد في قائمة ابدأعادةً ما يقترح "Process Hacker 2" أو ما شابه، مما يُنشئ مجلدًا جديدًا بهذا الاسم. إذا كنت تُفضّل ظهور الاختصار في مجلد آخر موجود، يمكنك النقر على "استعراض" واختياره. لديك أيضًا خيار لا تقم بإنشاء مجلد قائمة ابدأ حتى لا يتم إنشاء أي إدخال في قائمة ابدأ.

في الشاشة التالية سوف تصل إلى مجموعة من خيارات إضافية والتي تستحق اهتماما خاصا:

- إنشاء أو عدم إنشاء اختصار على سطح المكتبوتقرر ما إذا كان ذلك مخصصًا فقط لمستخدميك أو لجميع المستخدمين في الفريق.

- بدء اختراق العملية عند بدء تشغيل Windowsوإذا كنت في هذه الحالة تريد فتحه بشكل مصغر في منطقة الإشعارات.

- افعل ما يحل Process Hacker محل مدير المهام معيار الويندوز.

- تثبيت برنامج تشغيل KProcessHacker ومنحه حق الوصول الكامل إلى النظام (خيار قوي جدًا، ولكن لا يُنصح به إذا كنت لا تعرف ما يستلزمه).

بمجرد اختيار هذه التفضيلات، سيعرض لك المثبت ملخص التكوين وعند النقر على "تثبيت"، سيبدأ نسخ الملفات. سيظهر شريط تقدم صغير لبضع ثوانٍ؛ العملية سريعة.

عند الانتهاء، سوف يخطرك المساعد بأن تم الانتهاء من التثبيت بنجاح وسوف يتم عرض عدة مربعات:

- قم بتشغيل Process Hacker عند إغلاق المعالج.

- افتح سجل التغييرات للإصدار المثبت.

- قم بزيارة الموقع الرسمي للمشروع.

بشكل افتراضي، يتم عادةً تحديد المربع فقط. تشغيل عملية الاختراقإذا تركت هذا الخيار كما هو، فعندما تنقر فوق "إنهاء"، سيتم فتح البرنامج لأول مرة ويمكنك البدء في تجربته.

كيفية البدء في Process Hacker والخطوات الأولى

إذا اخترت إنشاء اختصار على سطح المكتب أثناء التثبيت، فسيكون تشغيل البرنامج بسيطًا مثل انقر نقرًا مزدوجًا فوق الرمزإنها الطريقة الأسرع لأولئك الذين يستخدمونها بشكل متكرر.

إذا لم يكن لديك وصول مباشر، يمكنك دائمًا افتحه من قائمة ابدأما عليك سوى النقر على زر "ابدأ"، ثم الانتقال إلى "جميع التطبيقات"، ثم البحث عن مجلد "Process Hacker 2" (أو أي اسم اخترته أثناء التثبيت). ستجد بداخله ملف البرنامج، ويمكنك فتحه بنقرة واحدة.

في المرة الأولى التي يبدأ فيها الأمر، ما يبرز هو أن الواجهة مليئة بالمعلومات.لا تقلق: مع قليل من التدريب، يصبح التصميم منطقيًا ومنظمًا للغاية. في الواقع، يعرض بيانات أكثر بكثير من مدير المهام القياسي، مع الحفاظ على سهولة إدارته.

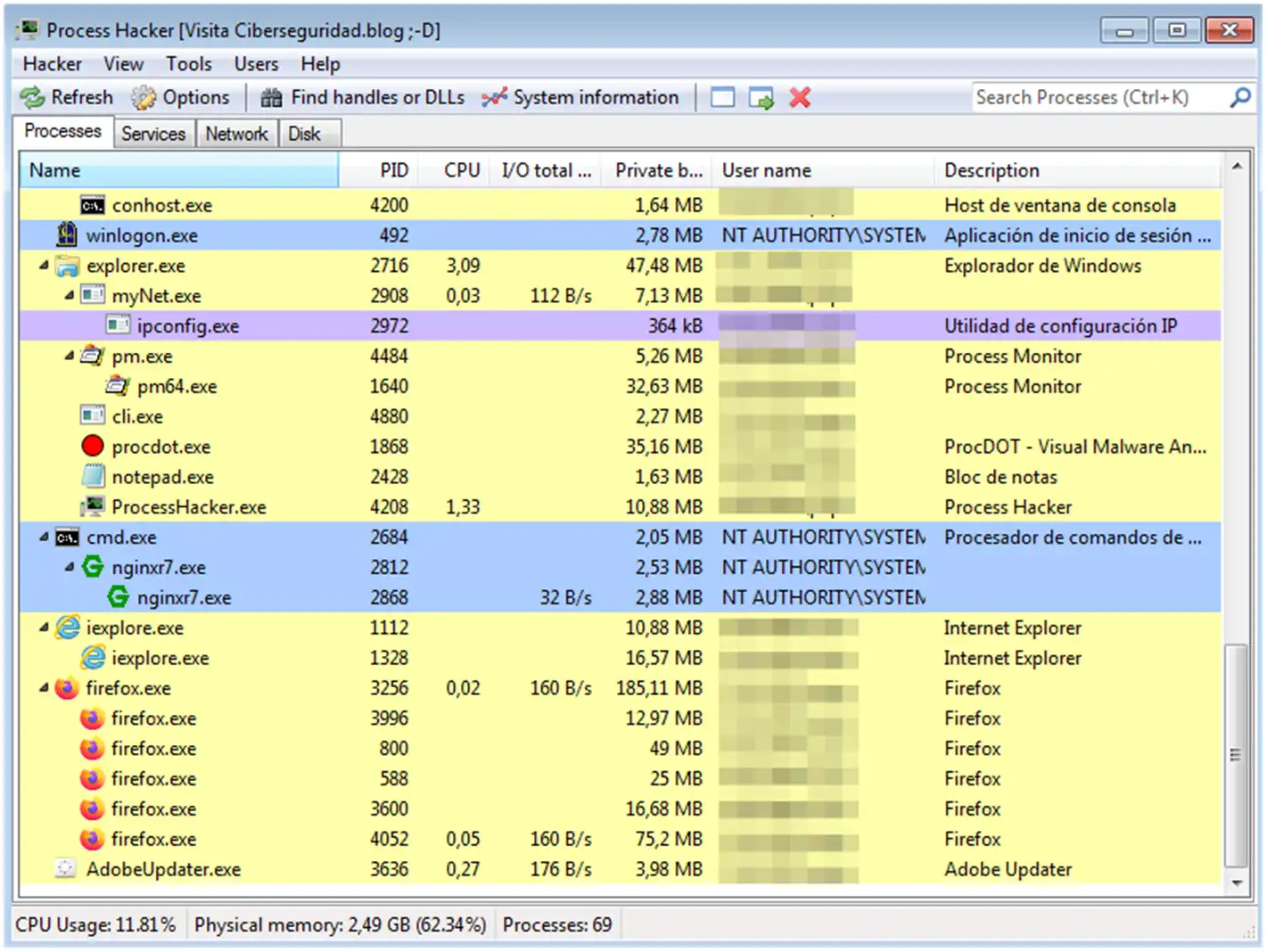

في الأعلى لديك صف من علامات التبويب الرئيسية: العمليات، والخدمات، والشبكة، والقرصيُظهر لك كل منها جانبًا مختلفًا من النظام: العمليات الجارية، والخدمات وبرامج التشغيل، واتصالات الشبكة، ونشاط القرص، على التوالي.

في علامة التبويب "العمليات"، وهي التي تفتح افتراضيًا، سترى جميع العمليات على شكل شجرة هرميةهذا يعني أنه يمكنك تحديد العمليات الأساسية والعمليات الفرعية بسرعة. على سبيل المثال، من الشائع أن يكون برنامج Notepad (notepad.exe) معتمدًا على ملف explorer.exe، كما هو الحال مع العديد من النوافذ والتطبيقات التي تُشغّلها من Explorer.

علامة التبويب "العمليات": فحص العمليات والتحكم فيها

عرض العملية هو جوهر Process Hacker. من هنا يمكنك انظر ما الذي يجري فعليًا على جهازك واتخاذ قرارات سريعة عندما يحدث خطأ ما.

في قائمة العمليات، بالإضافة إلى الاسم، توجد أعمدة مثل معرف العملية (PID)، نسبة وحدة المعالجة المركزية المستخدمة، ومعدل الإدخال/الإخراج الإجمالي، والذاكرة المستخدمة (بايتات خاصة)، والمستخدم الذي يقوم بتشغيل العملية ووصف موجز.

إذا قمت بتحريك الماوس وإبقاءه لمدة دقيقة فوق اسم العملية، سيتم فتح نافذة. صندوق منبثق مع تفاصيل إضافيةالمسار الكامل للملف التنفيذي على القرص (على سبيل المثال، C:\Windows\System32\notepad.exe)، وإصدار الملف الدقيق، والشركة التي وقّعته (شركة مايكروسوفت، إلخ). هذه المعلومات مفيدة جدًا للتمييز بين العمليات المشروعة والعمليات المُقلّدة التي يُحتمل أن تكون ضارة.

الجانب الغريب هو ذلك العمليات ملونة حسب نوعها أو حالتها (خدمات، عمليات نظام، عمليات مُعلّقة، إلخ). يُمكن عرض معنى كل لون وتخصيصه في القائمة. المخترق > الخيارات > التمييز، في حالة رغبتك في تكييف المخطط حسب رغبتك.

إذا قمت بالنقر بزر الماوس الأيمن على أي عملية، ستظهر قائمة قائمة السياق مليئة بالخياراتأحد أكثر العناصر اللافتة للنظر هو "الخصائص"، والتي تظهر بشكل مميز وتعمل على فتح نافذة تحتوي على معلومات مفصلة للغاية حول العملية.

يتم تنظيم نافذة الخصائص هذه في علامات تبويب متعددة (حوالي أحد عشر)تُركز كل علامة تبويب على جانب مُحدد. تُظهر علامة التبويب "عام" مسار الملف القابل للتنفيذ، وسطر الأوامر المُستخدم لتشغيله، ووقت التشغيل، والعملية الرئيسية، وعنوان كتلة بيئة العملية (PEB)، وبيانات أخرى منخفضة المستوى.

تعرض علامة التبويب "الإحصائيات" إحصائيات متقدمة: عملية أولويةعدد دورات وحدة المعالجة المركزية المستهلكة، وكمية الذاكرة المستخدمة من قبل البرنامج نفسه والبيانات التي يتعامل معها، وعمليات الإدخال/الإخراج التي يتم إجراؤها (القراءة والكتابة على القرص أو الأجهزة الأخرى)، وما إلى ذلك.

تقدم علامة التبويب "الأداء" الرسوم البيانية لاستخدام وحدة المعالجة المركزية والذاكرة والإدخال/الإخراج لهذه العملية، هناك شيء مفيد جدًا لاكتشاف الارتفاعات المفاجئة أو السلوكيات الشاذة. في الوقت نفسه، تتيح لك علامة تبويب "الذاكرة" فحص وحتى تحرير محتويات الذاكرة بشكل مباشر من العملية، وهي وظيفة متقدمة للغاية تُستخدم عادةً في تصحيح الأخطاء أو تحليل البرامج الضارة.

بالإضافة إلى الخصائص، تتضمن قائمة السياق عددًا من الخيارات الرئيسية في الأعلى:

- إنهاء:ينهي العملية على الفور.

- إنهاء الشجرة: يغلق العملية المحددة وجميع العمليات الفرعية التابعة لها.

- تعليق:يقوم بتجميد العملية مؤقتًا، ويمكن استئنافها لاحقًا.

- إعادة تشغيل:إعادة تشغيل العملية التي تم تعليقها.

يتطلب استخدام هذه الخيارات الحذر، لأنه يمكن لـ Process Hacker إنهاء العمليات التي لا يستطيع المديرون الآخرون إنهاءها.إذا أوقفتَ شيئًا بالغ الأهمية للنظام أو تطبيقًا مهمًا، فقد تفقد بياناتك أو تُسبب عدم استقرار. إنها أداة مثالية لإيقاف البرامج الضارة أو العمليات غير المستجيبة، ولكن عليك معرفة ما تفعله.

ستجد أدناه في نفس القائمة الإعدادات الخاصة بـ أولوية وحدة المعالجة المركزية في خيار الأولوية، يمكنك تعيين مستويات تتراوح من الوقت الحقيقي (الحد الأقصى للأولوية، تحصل العملية على المعالج كلما طلبت ذلك) إلى الخمول (الحد الأدنى للأولوية، يتم تشغيله فقط إذا لم يكن هناك شيء آخر يريد استخدام وحدة المعالجة المركزية).

لديك الخيار أيضا أولوية الإدخال/الإخراجيُحدد هذا الإعداد أولوية عمليات الإدخال/الإخراج (القراءة والكتابة على القرص، إلخ) بقيم مثل "عالي"، "عادي"، "منخفض"، و"منخفض جدًا". يتيح لك ضبط هذه الخيارات، على سبيل المثال، الحد من تأثير النسخ الكبيرة أو البرامج التي تُشغل مساحة كبيرة على القرص.

هناك ميزة أخرى مثيرة للاهتمام للغاية وهي أرسل إلىمن هناك، يمكنك إرسال معلومات حول العملية (أو عينة) إلى خدمات تحليل مكافحة الفيروسات المختلفة عبر الإنترنت، وهو أمر رائع عندما تشك في أن العملية قد تكون ضارة وتريد رأيًا ثانيًا دون الحاجة إلى القيام بكل العمل يدويًا.

إدارة الخدمة والشبكة والقرص

لا يركز Process Hacker على العمليات فحسب. تتيح لك علامات التبويب الرئيسية الأخرى تحكم جيد إلى حد ما في الخدمات واتصالات الشبكة ونشاط القرص.

في علامة التبويب "الخدمات"، سترى قائمة كاملة بـ خدمات وبرامج تشغيل Windowsيشمل هذا الخدمات النشطة والمتوقفة. من هنا، يمكنك تشغيل الخدمات أو إيقافها مؤقتًا أو استئنافها، بالإضافة إلى تغيير نوع بدء التشغيل (تلقائي، يدوي، أو مُعطّل) أو حساب المستخدم الذي تعمل من خلاله. بالنسبة لمسؤولي النظام، يُعد هذا حلاً مثاليًا.

تعرض علامة التبويب "الشبكة" معلومات في الوقت الفعلي. ما هي العمليات التي تقوم بإنشاء اتصالات الشبكة؟يتضمن هذا معلومات مثل عناوين IP المحلية والبعيدة، والمنافذ، وحالة الاتصال. وهو مفيد جدًا لاكتشاف البرامج التي تتصل بعناوين مشبوهة أو لتحديد التطبيق الذي يستهلك نطاقك الترددي.

على سبيل المثال، إذا واجهت "قفل متصفح" أو موقع ويب يحظر متصفحك من خلال مربعات حوار مستمرة، فيمكنك استخدام علامة التبويب "الشبكة" لتحديد موقعه. اتصال المتصفح المحدد بهذا المجال وأغلقه من Process Hacker، دون الحاجة إلى قتل عملية المتصفح بأكملها وفقدان جميع علامات التبويب المفتوحة، أو حتى حظر الاتصالات المشبوهة من CMD إذا كنت تفضل التصرف من سطر الأوامر.

تعرض علامة تبويب "القرص" أنشطة القراءة والكتابة التي تقوم بها عمليات النظام. من هنا، يمكنك اكتشاف التطبيقات التي تفرط في تحميل القرص بدون سبب واضح أو تحديد سلوك مشبوه، مثل برنامج يكتب بكميات كبيرة وقد يقوم بتشفير الملفات (السلوك النموذجي لبعض برامج الفدية).

الميزات المتقدمة: المقابض، وتفريغات الذاكرة، والموارد "المختطفة"

بالإضافة إلى التحكم الأساسي في العملية والخدمة، يشتمل Process Hacker على أدوات مفيدة جدًا لسيناريوهات محددةوخاصةً عند حذف الملفات المقفلة، أو التحقيق في العمليات الغريبة، أو تحليل سلوك التطبيق.

خيار عملي للغاية هو البحث عن مقابض أو ملفات DLLيمكن الوصول إلى هذه الميزة من القائمة الرئيسية. تخيل أنك تحاول حذف ملف، ويصرّ ويندوز على أنه "قيد الاستخدام من قِبل عملية أخرى" دون أن يُحدد أي عملية. باستخدام هذه الميزة، يمكنك كتابة اسم الملف (أو جزء منه) في شريط "التصفية" والنقر على "بحث".

يتتبع البرنامج المقابض (معرفات الموارد) ومكتبات DLL افتح القائمة واعرض النتائج. عند تحديد الملف الذي يهمك، يمكنك النقر بزر الماوس الأيمن واختيار "الانتقال إلى العملية المالكة" للانتقال إلى العملية المقابلة في علامة تبويب "العمليات".

بمجرد تسليط الضوء على هذه العملية، يمكنك أن تقرر ما إذا كنت تريد إنهاءها أم لا أطلق سراح الملف وكن قادرًا على حذف الملفات المقفلةقبل القيام بذلك، سيعرض لك Process Hacker تحذيرًا يُذكرك باحتمالية فقدان بياناتك. إنها أداة فعّالة تُساعدك على تجاوز أي مشكلة قد تواجهها، ولكن يجب استخدامها بحذر.

ميزة متقدمة أخرى هي إنشاء تفريغات الذاكرةمن قائمة سياق العملية، يمكنك اختيار "إنشاء ملف تفريغ..." وتحديد المجلد الذي تريد حفظ ملف .dmp فيه. يستخدم المحللون هذه الملفات على نطاق واسع للبحث عن سلاسل نصية، أو مفاتيح تشفير، أو مؤشرات برمجيات خبيثة باستخدام أدوات مثل محررات السداسي، أو البرامج النصية، أو قواعد YARA.

يمكن لـ Process Hacker أيضًا التعامل مع عمليات .NET بشكل أكثر شمولاً من بعض الأدوات المماثلة، وهو أمر مفيد عند تصحيح أخطاء التطبيقات المكتوبة على تلك المنصة أو تحليل البرامج الضارة استنادًا إلى .NET.

وأخيرا، عندما يتعلق الأمر بالكشف العمليات المستهلكة للمواردما عليك سوى النقر على رأس عمود وحدة المعالجة المركزية لفرز قائمة العمليات حسب استخدام المعالج، أو على "البايتات الخاصة" و"إجمالي معدل الإدخال/الإخراج" لتحديد العمليات التي تستهلك الذاكرة أو تُحمّل عمليات الإدخال/الإخراج بشكل زائد. هذا يُسهّل تحديد الاختناقات.

التوافق والسائق واعتبارات السلامة

تاريخيًا، عملت Process Hacker على Windows XP والإصدارات الأحدثيتطلب .NET Framework 2.0. مع مرور الوقت، تطور المشروع، وأصبحت أحدث الإصدارات موجهة لنظامي التشغيل Windows 10 وWindows 11، بنسختي 32 و64 بت، مع متطلبات أحدث نوعًا ما (تُعرف بعض الإصدارات باسم System Informer، وهو الخليفة الروحي لـ Process Hacker 2.x).

في أنظمة 64 بت، هناك مشكلة حساسة تظهر على السطح: توقيع برنامج التشغيل في وضع النواة (توقيع الكود في وضع Kernel، KMCS). يسمح Windows بتحميل برامج التشغيل الموقعة بشهادات صالحة معترف بها من قِبل Microsoft فقط، وذلك لمنع برامج rootkits وبرامج التشغيل الضارة الأخرى.

قد لا يحتوي برنامج التشغيل الذي يستخدمه Process Hacker لوظائفه المتقدمة على توقيع مقبول من النظام، أو قد يكون موقّعًا بشهادات اختبار. هذا يعني أن: في تثبيت Windows القياسي 64 بتقد لا يتم تحميل برنامج التشغيل وسيتم تعطيل بعض الميزات "العميقة".

يمكن للمستخدمين المتقدمين اللجوء إلى خيارات مثل تفعيل "وضع الاختبار" في نظام التشغيل Windows (الذي يسمح بتحميل برامج تشغيل تجريبية) أو، في الإصدارات القديمة من النظام، تعطيل التحقق من توقيع برنامج التشغيل. مع ذلك، تُضعف هذه المناورات أمان النظام بشكل كبير، إذ تفتح الباب أمام برامج تشغيل ضارة أخرى للتسلل دون رادع.

حتى بدون تحميل برنامج التشغيل، لا يزال Process Hacker برنامجًا أداة مراقبة قوية جدًاستتمكن من رؤية العمليات والخدمات والشبكة والأقراص والإحصائيات والعديد من المعلومات المفيدة الأخرى. ستفقد ببساطة قدرتك على إنهاء العمليات المحمية أو الوصول إلى بيانات منخفضة المستوى.

على أية حال، يجدر بنا أن نتذكر أن بعض برامج مكافحة الفيروسات ستكتشف Process Hacker على أنها برامج المخاطر أو PUP تحديدًا لأنه قد يتداخل مع عمليات الأمان. إذا استخدمته بشكل قانوني، يمكنك إضافة استثناءات إلى حل الأمان الخاص بك لمنع الإنذارات الكاذبة، مع الانتباه الدائم لما تفعله.

لأي شخص يريد فهم كيفية عمل نظام التشغيل Windows الخاص به بشكل أفضل، من المستخدمين المتقدمين إلى متخصصي الأمن السيبراني، إن وجود Process Hacker في صندوق الأدوات الخاص بك يحدث فرقًا كبيرًا عندما يحين وقت تشخيص المشاكل المعقدة في النظام أو تحسينها أو التحقيق فيها.

محرر متخصص في قضايا التكنولوجيا والإنترنت بخبرة تزيد عن عشر سنوات في الوسائط الرقمية المختلفة. لقد عملت كمحرر ومنشئ محتوى لشركات التجارة الإلكترونية والاتصالات والتسويق عبر الإنترنت وشركات الإعلان. لقد كتبت أيضًا في مواقع الاقتصاد والمالية والقطاعات الأخرى. عملي هو أيضا شغفي. الآن من خلال مقالاتي في Tecnobits، أحاول استكشاف كل الأخبار والفرص الجديدة التي يقدمها لنا عالم التكنولوجيا كل يوم لتحسين حياتنا.