- يتيح لك Wireshark التقاط وتحليل كل حركة مرور الشبكة على Windows، مما يجعل من الأسهل استكشاف المشكلات وإصلاحها وتحسين الأداء والتعرف على البروتوكولات.

- إن واجهته البديهية وخيارات التصفية والتخصيص المتعددة تجعله أداة مفيدة للمبتدئين وخبراء الشبكات والأمن السيبراني.

- يعد الاستخدام المسؤول والأخلاقي لـ Wireshark، إلى جانب اعتماد تدابير الامتثال الأمني والقانوني، أمرًا ضروريًا لحماية الخصوصية وتجنب المخاطر.

هل تساءلت يوما ما الذي يحدث بالفعل على شبكتك أثناء التصفح أو اللعب عبر الإنترنت أو إدارة الأجهزة المتصلة؟ إذا كنت مهتمًا فقط بالأسرار المتداولة على شبكة WiFi الخاصة بك، أو إذا كنت تحتاج ببساطة إلى أداة احترافية تحليل حركة مرور الشبكة واكتشاف المشكلات المتعلقة باتصالك، بالتأكيد اسم يريشارك لقد لفت انتباهك بالفعل.

حسنًا، في هذه المقالة سوف تكتشف دون أي التفافات كل التفاصيل حول Wireshark:ما هو، وما هي استخداماته في Windows، وكيفية تثبيته، وأفضل النصائح قبل البدء في التقاط البيانات. دعونا نبدأ.

ما هو Wireshark؟ تحطيم عملاق تحليل الشبكات

Wireshark هو محلل بروتوكول الشبكة الأكثر شهرة واعترافًا في جميع أنحاء العالم.. تتيح لك هذه الأداة القوية والمفتوحة المصدر والمجانية التقاط وفحص جميع حركة المرور على الشبكة التي تمر عبر جهاز الكمبيوتر الخاص بك، سواء كان جهاز كمبيوتر يعمل بنظام Windows أو Linux أو macOS أو حتى أنظمة مثل FreeBSD وSolaris. مع Wireshark، يمكنك رؤية الحزم التي تدخل وتخرج من جهاز الكمبيوتر الخاص بك في الوقت الفعلي أو بعد التسجيل، ومصدرها ووجهتها وبروتوكولاتها، وحتى تحليلها للحصول على تفاصيل كل طبقة وفقًا لنموذج OSI.

على عكس العديد من المحللين، يتميز Wireshark بواجهته الرسومية البديهية، ولكنه يوفر أيضًا إصدارًا قويًا لوحدة التحكم يسمى TShark لأولئك الذين يفضلون سطر الأوامر أو يحتاجون إلى تنفيذ مهام آلية. مرونة Wireshark إنه يسمح لك بتحليل اتصال أثناء التصفح، وإجراء عمليات تدقيق أمنية احترافية، وحل مشكلات الشبكة، أو التعلم من الصفر حول كيفية عمل بروتوكولات الإنترنت، كل ذلك من جهاز الكمبيوتر الخاص بك!

تنزيل وتثبيت Wireshark على Windows

يعد تثبيت Wireshark على نظام التشغيل Windows عملية بسيطة.ولكن من المستحسن القيام بذلك خطوة بخطوة حتى لا تترك أي نهايات مفتوحة، خاصة فيما يتعلق بالأذونات وبرامج التشغيل الإضافية للالتقاط.

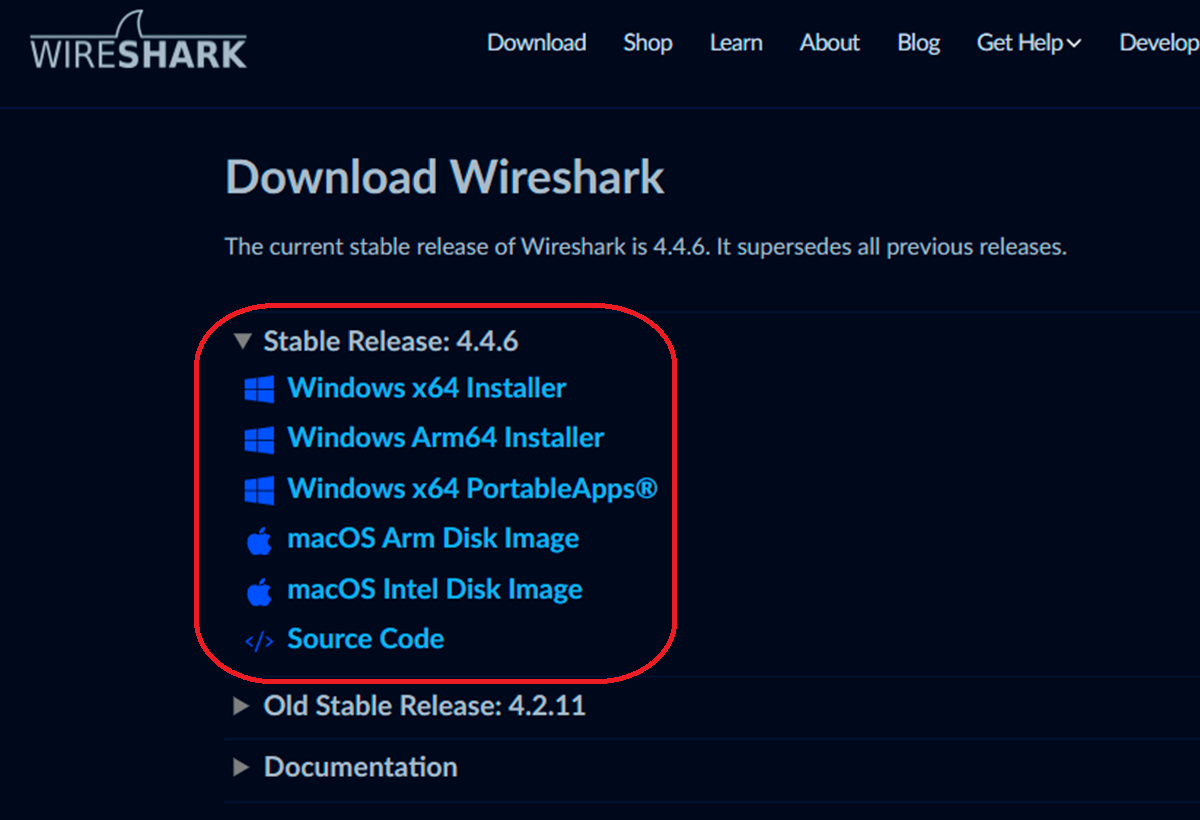

- التحميل الرسمي: الوصول إلى الموقع الرسمي لـ Wireshark واختر إصدار الويندوز (32 بت أو 64 بت حسب نظامك).

- قم بتشغيل المثبت: انقر نقرًا مزدوجًا فوق الملف الذي تم تنزيله واتبع المعالج. اقبل الخيارات الافتراضية إذا كان لديك أي أسئلة.

- العوامل الأساسية: أثناء التثبيت، سيطلب منك المثبت تثبيت Npcap. يعد هذا المكون ضروريًا، لأنه يسمح لبطاقة الشبكة الخاصة بك بالتقاط الحزم في الوضع "المختلط". أقبل التثبيت.

- إنهاء وإعادة التشغيل: بمجرد اكتمال العملية، أعد تشغيل الكمبيوتر للتأكد من جاهزية كافة المكونات.

مستعد! بإمكانك الآن البدء في استخدام Wireshark من قائمة ابدأ في Windows. يرجى ملاحظة أن هذا البرنامج يتم تحديثه بشكل متكرر، لذا فمن الجيد التحقق من الإصدارات الجديدة من وقت لآخر.

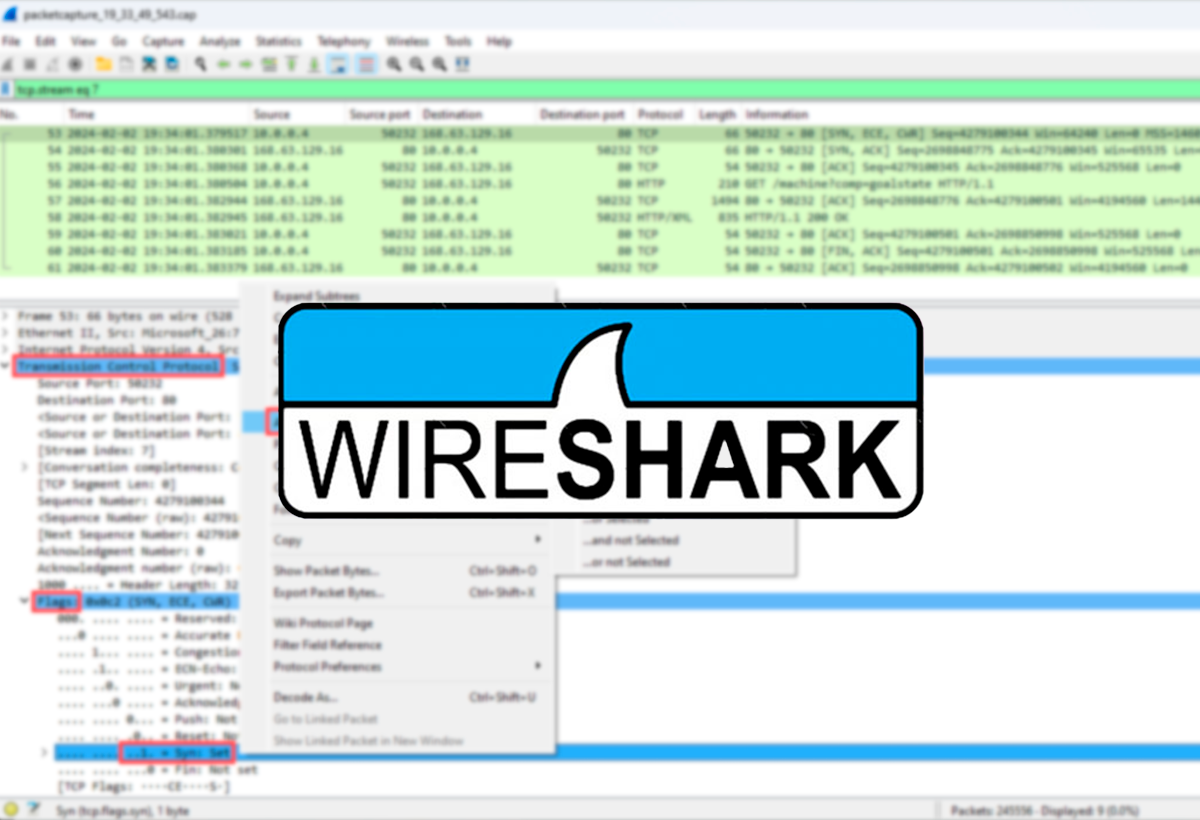

كيف يعمل Wireshark: التقاط الحزم وعرضها

عند فتح Wireshark، أول شيء ستراه هو قائمة بجميع واجهات الشبكة المتوفرة على نظامك.:بطاقات الشبكة السلكية، وWiFi، وحتى المحولات الافتراضية إذا كنت تستخدم أجهزة افتراضية مثل VMware أو VirtualBox. تمثل كل من هذه الواجهات نقطة دخول أو خروج للمعلومات الرقمية.

لبدء التقاط البيانات، كل ما عليك فعله هو النقر نقرًا مزدوجًا فوق الواجهة المطلوبة. منذ ذلك الحين، سيعرض Wireshark في الوقت الفعلي جميع الحزم المتداولة من خلال هذه البطاقة، قم بفرزها حسب الأعمدة مثل رقم الحزمة، ووقت الالتقاط، والمصدر، والوجهة، والبروتوكول، والحجم، والتفاصيل الإضافية.

عندما تريد إيقاف الالتقاط، اضغط على زر التوقف الأحمر. يمكنك حفظ لقطاتك بتنسيق .pcap لتحليلها لاحقًا أو مشاركتها أو حتى تصديرها بتنسيقات مختلفة (CSV، نص، مضغوط، وما إلى ذلك). هذه المرونة هي ما يجعل يعد Wireshark أداة لا غنى عنها للتحليل الفوري والتدقيق الكامل..

البدء: نصائح قبل التقاط لقطة شاشة في Windows

لضمان أن تكون عمليات التقاط Wireshark الأولى مفيدة ولا تنتهي بضوضاء غير ذات صلة أو بيانات مربكة، فهناك العديد من التوصيات الرئيسية التي يجب اتباعها:

- أغلق البرامج غير الضرورية:قبل البدء في عملية الالتقاط، قم بالخروج من التطبيقات التي تولد حركة مرور في الخلفية (التحديثات، والدردشات، وعملاء البريد الإلكتروني، والألعاب، وما إلى ذلك). بهذه الطريقة سوف تتجنب خلط حركة المرور غير ذات الصلة.

- التحكم في جدار الحماية:يمكن لجدران الحماية حظر حركة المرور أو تعديلها. فكر في تعطيله مؤقتًا إذا كنت تبحث عن التقاط كامل.

- التقط فقط ما هو ذو صلةإذا كنت تريد تحليل تطبيق معين، فانتظر ثانية أو ثانيتين بعد بدء التسجيل لتشغيل التطبيق، ثم قم بنفس الشيء عند إغلاقه قبل إيقاف التسجيل.

- تعرف على واجهتك النشطة:تأكد من تحديد بطاقة الشبكة الصحيحة، خاصةً إذا كان لديك محولات متعددة أو كنت على شبكة افتراضية.

من خلال اتباع هذه الإرشادات، ستصبح لقطات الشاشة الخاصة بك أكثر نظافة وفائدة لأي تحليل إضافي..

المرشحات في Wireshark: كيفية التركيز على ما يهم حقًا

واحدة من أقوى ميزات Wireshark هي المرشحات. هناك نوعان أساسيان:

- مرشحات الالتقاط:يتم تطبيقها قبل البدء في الالتقاط، مما يسمح لك بجمع حركة المرور التي تهمك فقط منذ البداية.

- مرشحات العرض:تنطبق هذه على قائمة الحزم التي تم التقاطها بالفعل، مما يسمح لك بعرض تلك التي تلبي معاييرك فقط.

ومن بين المرشحات الأكثر شيوعًا:

- حسب البروتوكول: يقوم فقط بتصفية الحزم HTTP وTCP وDNS وما إلى ذلك.

- حسب عنوان IP:على سبيل المثال، عرض الحزم من أو إلى عنوان IP محدد فقط باستخدام ip.src == 192.168.1.1 o ip.dst == 8.8.8.8.

- حسب الميناء:يقتصر النتائج على منفذ معين (منفذ tcp == 80).

- حسب سلسلة النص:يحدد الحزم التي تحتوي على كلمة رئيسية ضمن محتواها.

- حسب عنوان MAC أو طول الحزمة أو نطاق IP.

بالإضافة إلى ذلك، يمكن دمج المرشحات مع المشغلات المنطقية (و, or, ليست) لعمليات بحث دقيقة للغاية، مثل tcp.port == 80 و ip.src == 192.168.1.1.

ما الذي يمكنك التقاطه وتحليله باستخدام Wireshark على Windows؟

وايرشارك هو قادرة على تفسير أكثر من 480 بروتوكولًا مختلفًامن الأساسيات مثل TCP وUDP وIP، إلى البروتوكولات الخاصة بالتطبيقات، وإنترنت الأشياء، وVoIP، وغيرها الكثير. وهذا يعني أنه يمكنك فحص جميع أنواع حركة مرور الشبكة، من استعلامات DNS البسيطة إلى جلسات SSH المشفرة، واتصالات HTTPS، ونقل FTP، أو حركة مرور SIP من الهاتف عبر الإنترنت.

وبالإضافة إلى ذلك، يدعم Wireshark تنسيقات الالتقاط القياسية مثل tcpdump (libpcap) وpcapng وغيرها، ويسمح لك بضغط لقطات الشاشة وفك ضغطها أثناء التنقل باستخدام GZIP لتوفير المساحة. بالنسبة لحركة المرور المشفرة (TLS/SSL، IPsec، WPA2، وما إلى ذلك)، إذا كان لديك المفاتيح الصحيحة، فيمكنك فك تشفير البيانات وعرض محتواها الأصلي.

التقاط حركة المرور التفصيلية: توصيات إضافية

قبل البدء بأي عملية التقاط مهمة، اتبع هذا البروتوكول لتحقيق أقصى استفادة من المعلومات التي تم جمعها.:

- اختر الواجهة الصحيحة:عادةً ما يكون المحول النشط لديك هو المحول المخصص للاتصال الذي تستخدمه. إذا كانت لديك أية شكوك، فتحقق من الجهاز المتصل من إعدادات شبكة Windows.

- إعداد المشهد:افتح فقط البرامج أو التطبيقات التي ستولد حركة المرور التي تريد تحليلها.

- عزل الظاهرةإذا كنت ترغب في تحليل حركة مرور التطبيق، فاتبع هذا التسلسل: قم بتشغيل التطبيق بعد بدء الالتقاط، وقم بتنفيذ الإجراء الذي تريد تحليله، وأغلق التطبيق قبل إيقاف التسجيل.

- احفظ لقطة الشاشة: أوقف التسجيل، وانتقل إلى ملف > حفظ واختر .pcap أو التنسيق المفضل لديك.

هذه هي الطريقة التي سوف تحصل عليها ملفات نظيفة وسهلة التحليل، دون أي حركة مرور غير مرغوب فيها مختلطة.

أمثلة توضيحية: تحليل حركة المرور باستخدام Wireshark

لنفترض أن لديك جهازي كمبيوتر على شبكتك المحلية وتوقف أحدهما عن الوصول إلى الإنترنت. بإمكانك استخدام Wireshark لالتقاط حركة المرور من هذا الجهاز. وانظر إذا كانت هناك أخطاء في حل عناوين DNS، أو إذا كانت الحزم لا تصل إلى جهاز التوجيه، أو إذا كان جدار الحماية يحظر الاتصالات.

حالة نموذجية أخرى: اكتشف ما إذا كان موقع الويب لا يشفر تسجيل الدخول الخاص بك بشكل صحيح. إذا قمت بتسجيل الدخول إلى موقع ويب بدون HTTPS وقمت بتطبيق مرشح HTTP مع اسم المستخدم الخاص بك، فقد ترى أيضًا كلمة مرورك تنتقل بوضوح عبر الشبكة، وهو ما يمثل دليلاً واقعيًا على مخاطر مواقع الويب غير الآمنة.

Wireshark والأمان: المخاطر والهجمات والتدابير الوقائية

إن قوة Wireshark هي أيضًا أعظم مخاطرها: في الأيدي الخطأ، يمكن أن يسهل ذلك الاستيلاء على بيانات الاعتماد، أو التجسس، أو الكشف عن معلومات حساسة.. وفيما يلي بعض التهديدات والتوصيات:

- حشو بيانات الاعتماد (هجمات القوة الغاشمة على بيانات الاعتماد):إذا قمت بالتقاط حركة مرور SSH أو Telnet أو أي خدمة أخرى، فقد تلاحظ محاولات تسجيل دخول آلية. انتبه إلى الجلسات الأطول (عادةً ما تكون ناجحة)، وحجم الحزم، وعدد محاولات اكتشاف الأنماط المشبوهة.

- خطر المرور الخارجي:قم بتصفية جميع حركة مرور SSH التي لا تأتي من شبكتك الداخلية: إذا رأيت اتصالات من الخارج، فكن متيقظًا!

- كلمات مرور نصية عادية:إذا قام موقع ويب بنقل أسماء المستخدمين وكلمات المرور غير المشفرة، فسترى ذلك في لقطة الشاشة. لا تستخدم Wireshark أبدًا للحصول على هذه البيانات على الشبكات الأجنبية. تذكر أن القيام بذلك دون الحصول على إذن يعد أمرًا غير قانوني.

- الموافقة والشرعية:يقوم فقط بتحليل حركة المرور من الشبكات الخاصة أو التي بها ترخيص صريح. والقانون واضح جدًا في هذه النقطة، وإساءة الاستخدام قد تؤدي إلى عواقب وخيمة.

- الشفافية والأخلاق:إذا كنت تعمل في بيئة مؤسسية، فأبلغ المستخدمين بالتحليل والغرض منه. إن احترام الخصوصية أمر مهم بقدر أهمية الأمن التقني.

بدائل Wireshark: خيارات أخرى لتحليل الشبكة

يعد Wireshark المرجع بلا منازع، ولكن هناك أدوات أخرى يمكنها أن تكمل استخدامه أو تحل محله في مواقف محددة:

- tcpdump:مثالي لبيئات Unix/Linux، ويعمل على سطر الأوامر. إنه خفيف الوزن وسريع ومرن لالتقاط الصور السريعة أو المهام الآلية.

- كلاودشارك:منصة ويب لتحميل وتحليل ومشاركة حزم البيانات الملتقطة من المتصفح. مفيد جدًا للبيئات التعاونية.

- SmartSniff:مُركز على نظام Windows، وسهل الاستخدام لالتقاط الصور وعرض المحادثات بين العملاء والخوادم.

- كولاسوفت كابسا:محلل شبكة رسومي يتميز ببساطة واجهته وخياراته المحددة لمسح المنافذ والتصدير والتصور المدمج.

يعتمد اختيار البديل الأفضل على احتياجاتك المحددة.: السرعة، والواجهة الرسومية، والتعاون عبر الإنترنت، أو التوافق مع أجهزة محددة.

الإعدادات المتقدمة: الوضع المختلط، والمراقبة، وتحليل الاسم

يسمح الوضع المختلط لبطاقة الشبكة بالتقاط ليس فقط الطرود المخصصة لها، بل كل حركة المرور التي تدور عبر الشبكة التي تتصل بها. من المهم جدًا تحليل شبكات الشركات أو المحاور المشتركة أو سيناريوهات اختبار الاختراق.

في نظام التشغيل Windows، انتقل إلى التقاط > خيارات، حدد الواجهة وتحقق من مربع الوضع المختلط. ضع في اعتبارك أنه على شبكات Wi-Fi، باستثناء الأجهزة المحددة للغاية، لن ترى حركة المرور إلا من جهازك الخاص.

وعلاوة على ذلك، يقوم حل الأسماء بتحويل عناوين IP إلى أسماء نطاق قابلة للقراءة (على سبيل المثال، 8.8.8.8 في google-public-dns-a.google.com). يمكنك تمكين أو تعطيل هذا الخيار من تحرير > التفضيلات > حل الاسم. يساعد هذا كثيرًا في تحديد الأجهزة أثناء الفحص، على الرغم من أنه قد يؤدي إلى إبطاء العملية إذا كان هناك العديد من العناوين التي يتم حلها.

أنا من عشاق التكنولوجيا وقد حول اهتماماته "المهووسة" إلى مهنة. لقد أمضيت أكثر من 10 سنوات من حياتي في استخدام التكنولوجيا المتطورة والتعديل على جميع أنواع البرامج بدافع الفضول الخالص. الآن تخصصت في تكنولوجيا الكمبيوتر وألعاب الفيديو. وذلك لأنني منذ أكثر من 5 سنوات أكتب لمواقع مختلفة حول التكنولوجيا وألعاب الفيديو، وأقوم بإنشاء مقالات تسعى إلى تزويدك بالمعلومات التي تحتاجها بلغة مفهومة للجميع.

إذا كان لديك أي أسئلة، فإن معرفتي تتراوح بين كل ما يتعلق بنظام التشغيل Windows وكذلك Android للهواتف المحمولة. والتزامي تجاهك هو أنني على استعداد دائمًا لقضاء بضع دقائق ومساعدتك في حل أي أسئلة قد تكون لديكم في عالم الإنترنت هذا.