- قم بتحديد الاتصالات والمنافذ باستخدام netstat وقم بالتصفية حسب الحالات أو البروتوكولات للكشف عن النشاط الشاذ.

- قم بحظر الشبكات وعناوين IP من CMD/PowerShell باستخدام netsh وقواعد جدار الحماية المحددة جيدًا.

- قم بتعزيز المحيط باستخدام التحكم في IPsec وGPO، وقم بالمراقبة دون تعطيل خدمة جدار الحماية.

- تجنب الآثار الجانبية على تحسين محركات البحث وسهولة الاستخدام من خلال الجمع بين الحظر مع CAPTCHAs وحدود المعدل وشبكة CDN.

¿كيفية حظر اتصالات الشبكة المشبوهة من CMD؟ عندما يبدأ جهاز الكمبيوتر بالعمل ببطء أو تلاحظ نشاطًا غير طبيعي في الشبكة، فإن فتح موجه الأوامر واستخدامه غالبًا ما يكون أسرع طريقة لاستعادة التحكم. باستخدام بضعة أوامر فقط، يمكنك الكشف عن الاتصالات المشبوهة وحظرهاقم بفحص المنافذ المفتوحة وتعزيز الأمان لديك دون تثبيت أي شيء إضافي.

ستجد في هذه المقالة دليلاً عمليًا شاملاً يعتمد على أدوات أصلية (CMD، وPowerShell، وأدوات مساعدة مثل netstat وnetsh). ستتعرف على كيفية تحديد الجلسات الغريبةما هي المقاييس التي يجب مراقبتها، وكيفية حظر شبكات Wi-Fi معينة، وكيفية إنشاء قواعد في جدار حماية Windows أو حتى FortiGate، كل ذلك موضح بلغة واضحة ومباشرة.

Netstat: ما هو، وما الغرض منه، ولماذا يظل أساسيًا

يأتي اسم netstat من "الشبكة" و"الإحصائيات"، ووظيفته على وجه التحديد هي تقديم الإحصائيات وحالات الاتصال في الوقت الفعلي. تم دمجه في أنظمة ويندوز ولينكس منذ التسعينيات، ويمكنك أيضًا العثور عليه في أنظمة أخرى مثل macOS أو BeOS، ولكن بدون واجهة رسومية.

سيسمح لك تشغيله في وحدة التحكم برؤية الاتصالات النشطة، والمنافذ المستخدمة، والعناوين المحلية والبعيدة، وبوجه عام، نظرة عامة واضحة على ما يحدث في حزمة TCP/IP لديك. مسح الشبكة الفوري يساعدك على تكوين وتشخيص ورفع مستوى الأمان لجهاز الكمبيوتر أو الخادم الخاص بك.

من الضروري مراقبة الأجهزة المتصلة، والمنافذ المفتوحة، وكيفية تهيئة جهاز التوجيه. باستخدام netstat، يمكنك أيضًا الحصول على جداول التوجيه و الإحصاءات حسب البروتوكول التي ترشدك عندما لا يكون هناك شيء على ما يرام: حركة مرور مفرطة، أو أخطاء، أو ازدحام، أو اتصالات غير مصرح بها.

نصيحة مفيدة: قبل تشغيل تحليل جدي باستخدام netstat، أغلق أي تطبيقات لا تحتاج إليها وحتى أعد التشغيل إذا كان ذلك ممكنابهذه الطريقة ستتجنب الضوضاء وتحصل على الدقة في ما يهم حقًا.

التأثير على الأداء وأفضل الممارسات للاستخدام

تشغيل netstat بحد ذاته لن يُعطّل جهاز الكمبيوتر، لكن الإفراط في استخدامه أو استخدام العديد من المعلمات في آنٍ واحد قد يستهلك وحدة المعالجة المركزية والذاكرة. إذا كنت تُشغّله باستمرار أو تُصفّي كميات هائلة من البيانات، يزداد حمل النظام وقد يتأثر الأداء.

لتقليل تأثيره، حدّده لحالات محددة وحسّن معاييره. إذا كنت بحاجة إلى تدفق مستمر، فقيّم أدوات مراقبة أكثر تحديدًا. وتذكر: أقل ما هو أكثر عندما يكون الهدف هو التحقيق في أعراض محددة.

- حدد الاستخدام للأوقات التي تحتاج إليه فيها حقًا عرض الاتصالات النشطة أو الإحصائيات.

- قم بالتصفية بدقة لإظهار المعلومات الضرورية فقط.

- تجنب جدولة عمليات التنفيذ على فترات زمنية قصيرة جدًا الموارد المشبعة.

- فكر في استخدام المرافق المخصصة إذا كنت تبحث عن مراقبة في الوقت الحقيقي ماس أفانزادا.

مزايا وقيود استخدام netstat

يظل برنامج Netstat شائعًا بين المسؤولين والفنيين لأنه يوفر رؤية فورية للاتصالات والمنافذ المستخدمة من قِبل التطبيقات. في ثوانٍ، يمكنك تحديد من يتحدث ومن خلال أي منافذ.

كما أنه يسهل المراقبة واستكشاف الأخطاء وإصلاحهاالازدحام، واختناقات المرور، والاتصالات المستمرة... كل هذا يظهر بوضوح عندما تنظر إلى الحالات والإحصائيات ذات الصلة.

- الكشف السريع من الاتصالات غير المصرح بها أو الاختراقات المحتملة.

- تتبع الجلسة بين العملاء والخوادم لتحديد الأعطال أو أوقات الاستجابة.

- تقييم الأداء من خلال البروتوكول لتحديد أولويات التحسينات حيث يكون لها التأثير الأكبر.

وما الذي لا يُجيده؟ لا يُوفر أي بيانات (وهذا ليس هدفه)، وقد تكون مخرجاته مُعقدة للمستخدمين غير التقنيين، وفي... بيئات كبيرة جدًا لا يمكن قياسها كنظام متخصص (SNMP، على سبيل المثال). علاوة على ذلك، انخفض استخدامه لصالح بوويرشيل وأدوات مساعدة أكثر حداثة بمخرجات أكثر وضوحًا.

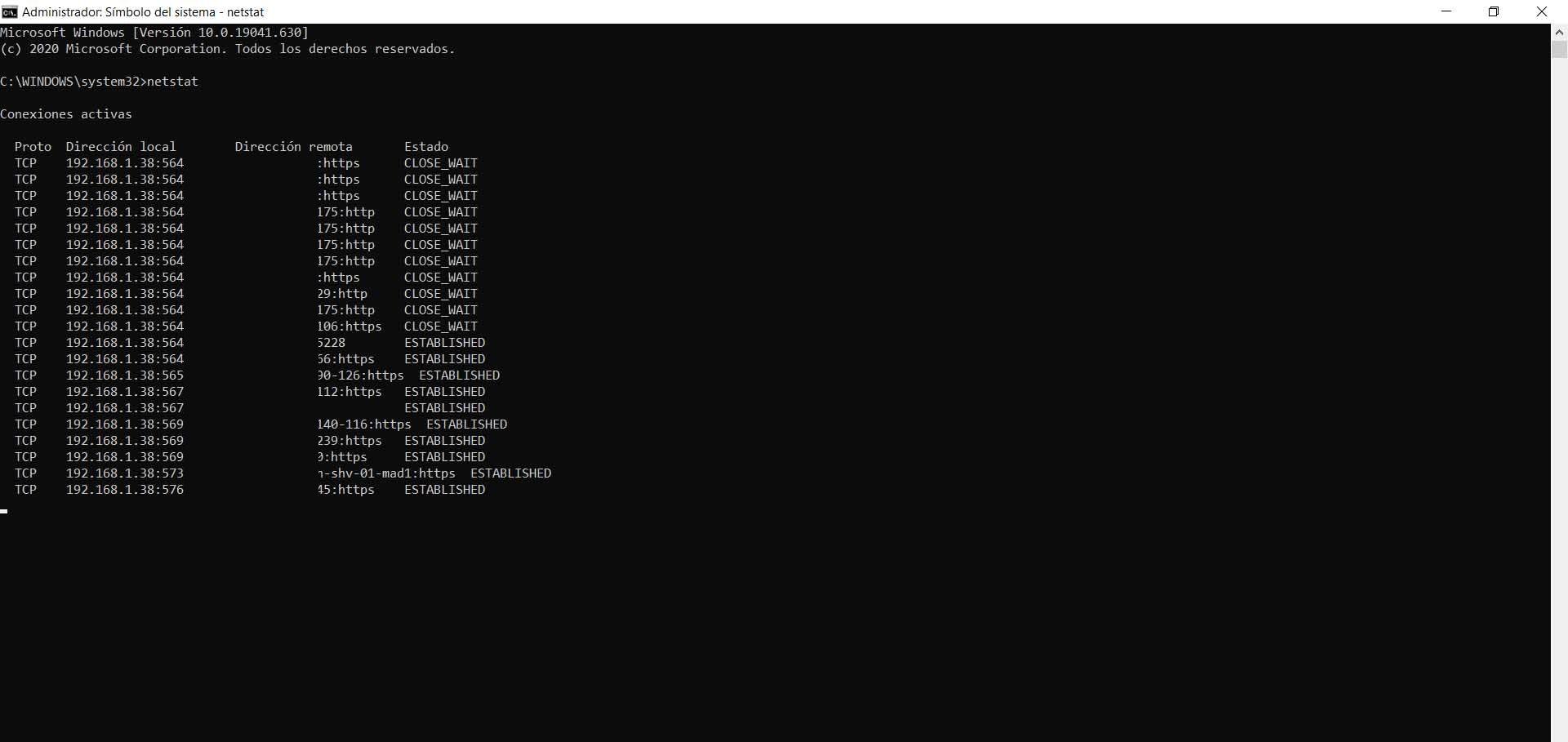

كيفية استخدام netstat من CMD وقراءة نتائجه

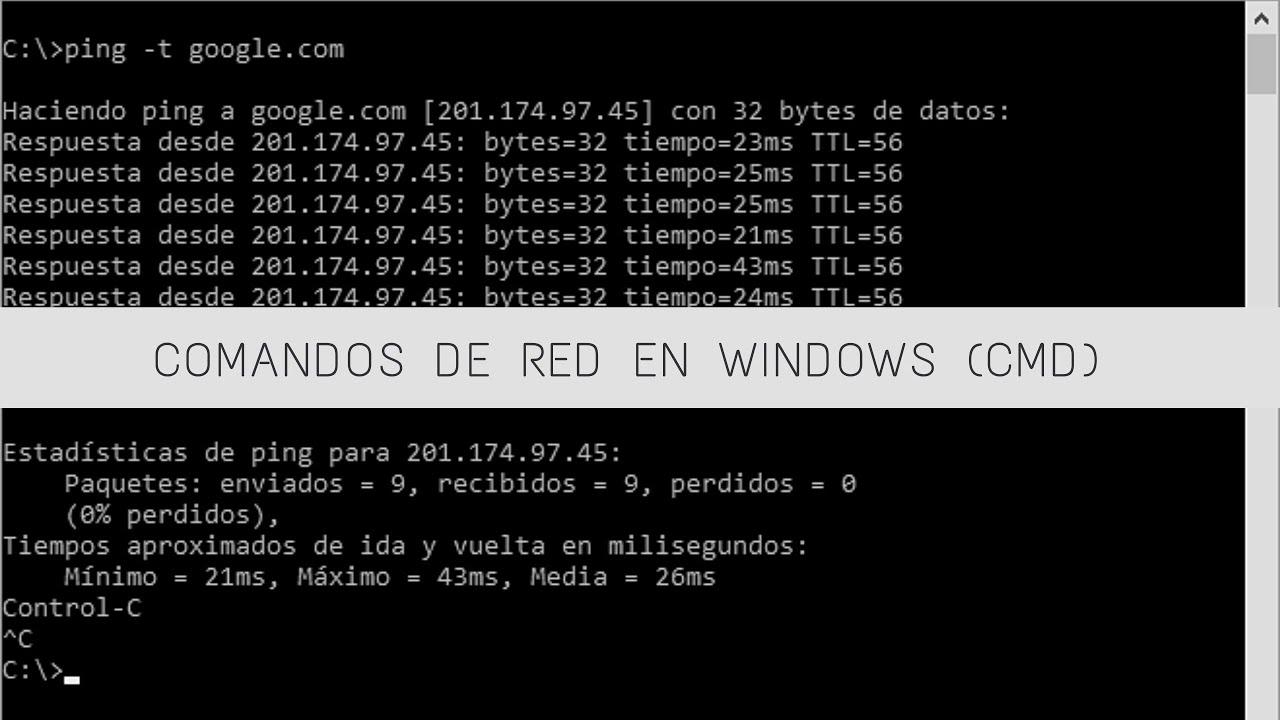

افتح CMD كمسؤول (ابدأ، اكتب "cmd"، انقر بزر الماوس الأيمن، ثم قم بتشغيل كمسؤول) أو استخدم Terminal في نظام التشغيل Windows 11. ثم اكتب نتستت واضغط على Enter للحصول على صورة اللحظة.

سترى أعمدةً تحتوي على البروتوكول (TCP/UDP)، والعناوين المحلية والبعيدة مع منافذها، وحقل الحالة (LISTENING، ESTABLISHED، TIME_WAIT، إلخ). إذا كنت تريد أرقامًا بدلًا من أسماء المنافذ، فقم بتشغيل netstat -n لقراءة أكثر مباشرة.

تحديثات دورية؟ يمكنك ضبطها للتحديث كل X ثانية بفاصل زمني: على سبيل المثال، netstat -n 7 سيتم تحديث الناتج كل 7 ثوانٍ لمراقبة التغييرات المباشرة.

إذا كنت مهتمًا فقط بالاتصالات القائمة، فقم بتصفية الإخراج باستخدام findstr: netstat | findstr تم التأسيسقم بالتبديل إلى LISTENING أو CLOSE_WAIT أو TIME_WAIT إذا كنت تفضل اكتشاف حالات أخرى.

معلمات netstat المفيدة للتحقيق

هذه المعدلات تسمح لك تقليل الضوضاء وركز على ما تبحث عنه:

- -a: يعرض الاتصالات النشطة وغير النشطة والمنافذ المستمعة.

- -e: إحصائيات حزمة الواجهة (الواردة/الصادرة).

- -f: يحل ويعرض أسماء النطاقات المؤهلة بالكامل (FQDNs) البعيدة.

- -n: يعرض أرقام المنفذ و IP غير المحلولة (أسرع).

- -o:أضف معرف العملية (PID) الخاص بالعملية التي تحافظ على الاتصال.

- -ص س:المرشحات حسب البروتوكول (TCP، UDP، tcpv6، tcpv4...).

- -q:استعلام عن المنافذ المستمعة وغير المستمعة المرتبطة.

- -sإحصائيات مجمعة حسب البروتوكول (TCP، UDP، ICMP، IPv4/IPv6).

- -r: جدول التوجيه الحالي للنظام.

- -t:معلومات حول الاتصالات في حالة التنزيل.

- -x:تفاصيل اتصال NetworkDirect.

أمثلة عملية للحياة اليومية

لإدراج المنافذ المفتوحة والاتصالات مع معرف العملية الخاص بها، قم بتشغيل netstat -anoباستخدام معرف العملية هذا، يمكنك إجراء مرجع متبادل للعملية في "إدارة المهام" أو باستخدام أدوات مثل TCPView.

إذا كنت مهتمًا فقط باتصالات IPv4، فقم بالتصفية حسب البروتوكول باستخدام netstat -p IP وسوف توفر الضوضاء في طريقك للخروج.

الإحصاءات العالمية حسب البروتوكول تأتي من netstat -sبينما إذا كنت تريد نشاط الواجهات (المرسلة / المستلمة) فسوف يعمل نتستت -e للحصول على أرقام دقيقة.

لتتبع مشكلة تتعلق بحل الاسم عن بعد، قم بدمج netstat -f مع التصفية: على سبيل المثال، netstat -f | findstr mydomain سوف يقوم بإرجاع ما يتطابق فقط مع هذا المجال.

عندما تكون شبكة Wi-Fi بطيئة وشبكة netstat مليئة بالاتصالات الغريبة

حالة كلاسيكية: التصفح البطيء، واختبار السرعة الذي يستغرق بعض الوقت للبدء ولكنه يعطي أرقامًا طبيعية، وعند تشغيل netstat، يظهر ما يلي: تم إنشاء العشرات من الاتصالاتفي كثير من الأحيان يكون المذنب هو المتصفح (Firefox، على سبيل المثال، بسبب طريقته في التعامل مع منافذ متعددة)، وحتى إذا قمت بإغلاق النوافذ، فقد تستمر العمليات الخلفية في الحفاظ على الجلسات.

ماذا تفعل؟ أولاً، حدد هويتك netstat -ano لاحظ مُعرِّفات العملية (PIDs). ثم تحقق في إدارة المهام أو باستخدام مستكشف العمليات/TCPView من العمليات التي تقف وراءها. إذا بدا الاتصال والعملية مشبوهين، ففكِّر في حظر عنوان IP من جدار حماية Windows. قم بإجراء فحص لمكافحة الفيروسات وإذا كان الخطر يبدو لك مرتفعًا، فقم بفصل الجهاز عن الشبكة مؤقتًا حتى يتضح الأمر.

إذا استمر تدفق الجلسات بعد إعادة تثبيت المتصفح، فتحقق من الإضافات وقم بتعطيل المزامنة مؤقتًا وشاهد ما إذا كانت العملاء الآخرون (مثل جهازك المحمول) بطيئين أيضًا: يشير هذا إلى المشكلة. مشكلة في الشبكة/مزود خدمة الإنترنت بدلاً من البرامج المحلية.

تذكر أن netstat ليس مراقبًا في الوقت الفعلي، ولكن يمكنك محاكاة واحد باستخدام netstat -n 5 للتحديث كل ٥ ثوانٍ. إذا كنت بحاجة إلى لوحة متواصلة وأكثر ملاءمة، ألقِ نظرة على TCPView أو بدائل مراقبة أكثر تخصيصًا.

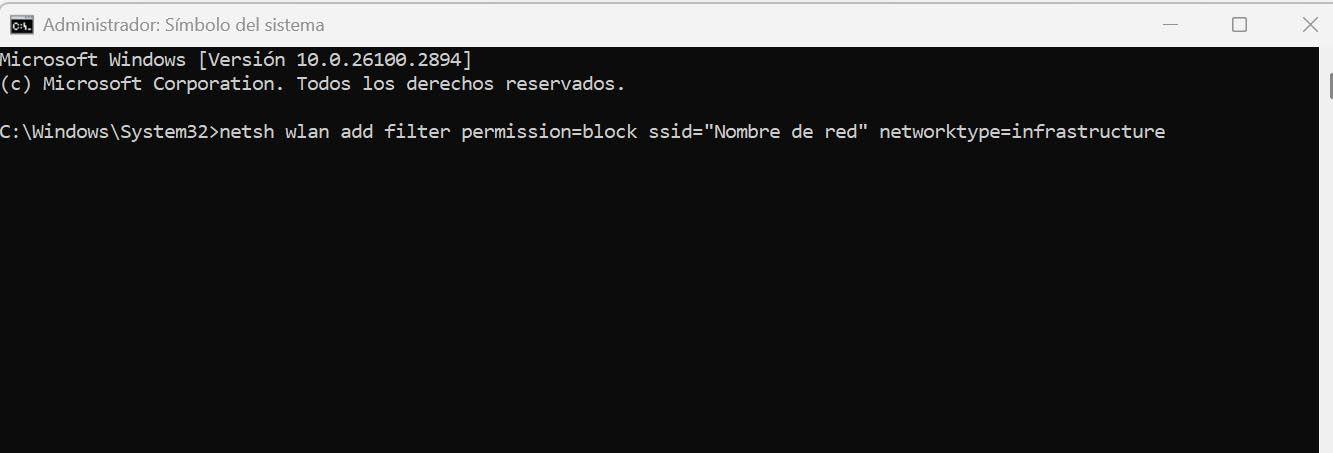

حظر شبكات Wi-Fi محددة من CMD

إذا كانت هناك شبكات قريبة لا ترغب في رؤيتها أو محاولة استخدامها من قبل جهازك، فيمكنك تصفيتهم من وحدة التحكمالأمر يسمح لك حظر SSID معين ويمكنك إدارتها دون لمس اللوحة الرسومية.

افتح CMD كمسؤول ويستخدم:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureبعد تشغيله، ستختفي تلك الشبكة من قائمة الشبكات المتاحة. للتحقق من الشبكات المحظورة، شغّل netsh wlan show filters permission=blockوإذا ندمت فاحذفه بـ:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

حظر عناوين IP المشبوهة باستخدام جدار حماية Windows

إذا اكتشفت أن نفس عنوان IP العام يحاول القيام بإجراءات مشبوهة ضد خدماتك، فإن الإجابة السريعة هي إنشاء قاعدة تمنع هذه الاتصالات. في وحدة التحكم الرسومية، أضف قاعدة مخصصة، وطبّقها على "جميع البرامج"، والبروتوكول "أي"، وحدد عناوين IP البعيدة المطلوب حظرها، وفعّل خيار "حظر الاتصال"، ثم طبّقها على النطاق/الخاص/العام.

هل تفضل الأتمتة؟ باستخدام PowerShell، يمكنك إنشاء قواعد أو تعديلها أو حذفها دون الحاجة إلى النقر. على سبيل المثال، لحظر حركة مرور Telnet الصادرة ثم تقييد عنوان IP البعيد المسموح به، يمكنك استخدام قواعد مع New-NetFirewallRule ومن ثم التعديل مع Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2لإدارة القواعد حسب المجموعات أو حذف قواعد الحظر بشكل مجمع، اعتمد على تمكين/تعطيل/إزالة قاعدة جدار حماية الشبكة وفي الاستعلامات التي تحتوي على أحرف بدل أو مرشحات حسب الخصائص.

أفضل الممارسات: لا تقم بتعطيل خدمة جدار الحماية

تنصح مايكروسوفت بعدم إيقاف خدمة جدار الحماية (MpsSvc). قد يؤدي ذلك إلى مشاكل في قائمة "ابدأ"، أو مشاكل في تثبيت التطبيقات الحديثة، أو غيرها. أخطاء التنشيط عبر الهاتف. إذا كنتَ، كسياسة، بحاجة إلى تعطيل ملفات التعريف، فافعل ذلك على مستوى جدار الحماية أو تكوين كائن نهج المجموعة (GPO)، ولكن اترك الخدمة قيد التشغيل.

يمكن ضبط ملفات التعريف (النطاق/الخاص/العام) والإجراءات الافتراضية (السماح/الحظر) من سطر الأوامر أو وحدة تحكم جدار الحماية. يؤدي تحديد هذه الإعدادات الافتراضية جيدًا إلى منع ثقوب لا إرادية عند إنشاء قواعد جديدة.

FortiGate: حظر محاولات VPN SSL من عناوين IP العامة المشبوهة

إذا كنت تستخدم FortiGate ورأيت محاولات تسجيل دخول فاشلة إلى شبكة VPN SSL الخاصة بك من عناوين IP غير مألوفة، فقم بإنشاء مجموعة عناوين (على سبيل المثال، القائمة السوداء) وأضف جميع عناوين IP المتضاربة هناك.

في وحدة التحكم، أدخل إعدادات VPN SSL باستخدام إعداد VPN SSL وينطبق: تعيين عنوان المصدر "blacklistipp" y تعيين تمكين نفي عنوان المصدر. مع إظهار أنت تؤكد أنه تم تطبيقه. بهذه الطريقة، عندما يأتي شخص ما من عناوين IP هذه، سيتم رفض الاتصال من البداية.

للتحقق من حركة المرور التي تصل إلى عنوان IP والمنفذ، يمكنك استخدام تشخيص حزمة الشم أي "المضيف XXXX والمنفذ 10443" 4و مع احصل على مراقبة VPN SSL تحقق من الجلسات المسموح بها من عناوين IP غير المدرجة في القائمة.

هناك طريقة أخرى SSL_VPN > تقييد الوصول > تقييد الوصول إلى مضيفين محددينومع ذلك، في هذه الحالة يحدث الرفض بعد إدخال بيانات الاعتماد، وليس على الفور كما هو الحال عبر وحدة التحكم.

بدائل لـ netstat لعرض وتحليل حركة المرور

إذا كنت تبحث عن مزيد من الراحة أو التفاصيل، فهناك أدوات توفر لك ذلك. الرسومات والمرشحات المتقدمة والتقاط الصور العميقة من الحزم:

- يريشارك:التقاط حركة المرور وتحليلها على كافة المستويات.

- iproute2 (لينكس): أدوات مساعدة لإدارة TCP/UDP و IPv4/IPv6.

- جلاسويريتحليل الشبكة مع إدارة جدار الحماية والتركيز على الخصوصية.

- مراقبة وقت التشغيل للاتجاهات الصاعدةمراقبة الموقع والتنبيهات بشكل مستمر.

- جيرمان يو اكس: مراقبة تركز على القطاعات العمودية مثل التمويل أو الصحة.

- Ateraمجموعة RMM مع المراقبة والوصول عن بعد.

- كلاودشاركتحليلات الويب ومشاركة لقطات الشاشة.

- iptraf / iftop (لينكس): حركة مرور في الوقت الحقيقي عبر واجهة سهلة الاستخدام للغاية.

- ss (إحصائيات المقبس) (لينكس): بديل حديث وواضح لـ netstat.

حظر عناوين IP وتأثيره على تحسين محركات البحث، بالإضافة إلى استراتيجيات التخفيف

إن حظر عناوين IP العدوانية أمر منطقي، ولكن كن حذرًا منع روبوتات محرك البحثلأنك قد تفقد فهرسة موقعك. قد يؤدي حظر البلد أيضًا إلى استبعاد المستخدمين الشرعيين (أو شبكات VPN) وتقليل ظهورك في مناطق معينة.

التدابير التكميلية: إضافة كبتشس لإيقاف الروبوتات، قم بتطبيق حد أقصى للسعر لمنع إساءة الاستخدام ووضع شبكة توصيل المحتوى للتخفيف من هجمات الحرمان من الخدمة الموزعة من خلال توزيع الحمل عبر العقد الموزعة.

إذا كانت الاستضافة الخاصة بك تستخدم Apache وقمت بتمكين الحظر الجغرافي على الخادم، فيمكنك إعادة توجيه الزيارات من بلد معين باستخدام .htaccess مع قاعدة إعادة الكتابة (مثال عام):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]لحظر عناوين IP على الاستضافة (Plesk)، يمكنك أيضًا التعديل . هتكس ورفض عناوين محددة، مع الاحتفاظ دائمًا بنسخة احتياطية مسبقة من الملف في حالة احتياجك إلى التراجع عن التغييرات.

إدارة جدار حماية Windows بعمق باستخدام PowerShell وnetsh

بالإضافة إلى إنشاء قواعد فردية، يمنحك PowerShell التحكم الكامل: تحديد الملفات الشخصية الافتراضية، إنشاء/تعديل/حذف القواعد وحتى العمل ضد كائنات نهج المجموعة الخاصة بـ Active Directory باستخدام جلسات مخزنة مؤقتًا لتقليل الحمل على وحدات تحكم المجال.

أمثلة سريعة: إنشاء قاعدة، وتغيير عنوانها البعيد، وتمكين/تعطيل مجموعات بأكملها، و إزالة قواعد الحظر بضربة واحدة. يسمح النموذج الموجه للكائنات بالاستعلام عن المنافذ أو التطبيقات أو العناوين باستخدام عوامل تصفية، وربط النتائج بخطوط الأنابيب.

لإدارة الفرق عن بعد، اعتمد على WinRM والمعلمات -جلسة سيميتيح لك هذا إدراج القواعد أو تعديلها أو حذف الإدخالات على أجهزة أخرى دون مغادرة وحدة التحكم الخاصة بك.

أخطاء في البرامج النصية؟ استخدم - خطأ في العمل بصمت استمر لقمع "لم يتم العثور على القاعدة" عند الحذف، -ماذا إذا لمعاينة و -يتأكد إذا كنت تريد تأكيدًا لكل عنصر. مع -فربوز سيكون لديك المزيد من التفاصيل حول التنفيذ.

IPsec: المصادقة والتشفير والعزل القائم على السياسة

عندما تحتاج فقط إلى مرور حركة مرور موثقة أو مشفرة، يمكنك الجمع بين قواعد جدار الحماية و IPsecإنشاء قواعد وضع النقل، وتحديد مجموعات التشفير وطرق المصادقة، وربطها بالقواعد المناسبة.

إذا كان شريكك يتطلب IKEv2، فيمكنك تحديده في قاعدة IPsec مع المصادقة عبر شهادة الجهاز. هذا ممكن أيضًا. قواعد النسخ من GPO واحد إلى آخر والمجموعات المرتبطة بها لتسريع عمليات النشر.

لعزل أعضاء النطاق، طبّق قواعد تتطلب مصادقةً لحركة المرور الواردة وأخرى لحركة المرور الصادرة. يمكنك أيضًا تتطلب العضوية في المجموعات مع سلاسل SDDL، يتم تقييد الوصول إلى المستخدمين/الأجهزة المصرح لها.

قد يتم إجبار التطبيقات غير المشفرة (مثل telnet) على استخدام IPsec إذا قمت بإنشاء قاعدة جدار حماية "السماح إذا كان آمنًا" وسياسة IPsec التي تتطلب المصادقة والتشفيربهذه الطريقة لن يتحرك أي شيء بوضوح.

تجاوز المصادقة وأمان نقطة النهاية

يسمح التجاوز المُصادق عليه لحركة المرور من المستخدمين أو الأجهزة الموثوقة بتجاوز قواعد الحظر. مفيد لـ تحديث ومسح الخوادم دون فتح الموانئ للعالم أجمع.

إذا كنت تبحث عن الأمان الشامل عبر العديد من التطبيقات، فبدلاً من إنشاء قاعدة لكل تطبيق، انقل التفويض لطبقة IPsec مع قوائم مجموعات الأجهزة/المستخدمين المسموح بها في التكوين العالمي.

إتقان استخدام netstat لمعرفة المتصلين، والاستفادة من netsh وPowerShell لتطبيق القواعد، والتوسع باستخدام IPsec أو جدران الحماية المحيطية مثل FortiGate يمنحك تحكمًا كاملاً في شبكتك. مع فلاتر Wi-Fi القائمة على CMD، وحجب عناوين IP المُصمم جيدًا، واحتياطات تحسين محركات البحث، والأدوات البديلة عند الحاجة إلى تحليل أكثر تعمقًا، ستتمكن من: اكتشاف الاتصالات المشبوهة في الوقت المناسب وحظرهم دون تعطيل عملياتك.

شغوف بالتكنولوجيا منذ أن كان صغيرا. أحب أن أكون على اطلاع بأحدث المستجدات في هذا القطاع، وقبل كل شيء، أن أقوم بتوصيله. ولهذا السبب كرست جهودي للتواصل في مجال التكنولوجيا ومواقع ألعاب الفيديو لسنوات عديدة حتى الآن. يمكنك أن تجدني أكتب عن Android أو Windows أو MacOS أو iOS أو Nintendo أو أي موضوع آخر ذي صلة يتبادر إلى ذهنك.