- Дзве сур'ёзныя ўразлівасці (CVE-2025-7850 і CVE-2025-7851) закранаюць VPN-маршрутызатары TP-Link Omada і Festa.

- Няма доказаў актыўнай эксплуатацыі; TP-Link выпусціла прашыўку і просіць карыстальнікаў змяніць свае паролі.

- ЗША разглядаюць магчымасць абмежавання продажаў TP-Link з меркаванняў нацыянальнай бяспекі; кампанія адмаўляе якія-небудзь сувязі з Кітаем.

- Арганізацыі ў Іспаніі і ЕС павінны абнаўляць, сегментаваць сеткі і ўзмацняць кантроль доступу.

Прафесійныя маршрутызатары ад Лінейкі VPN-сеткаў TP-Link Omada і Festa Яны падвергліся ўздзеянню дзвюх высокасур'ёзных уразлівасцей, якія маглі дазволіць зламысніку атрымаць кантроль над прыладай. Папярэджанне змяшчаецца ў тэхнічнай справаздачы Forescout Research – Vedere Labs, у якой заклікаецца да неадкладнага ўсталёўкі неабходных патчаў. Абнаўленні прашыўкі, якія ўжо выпушчаныя TP-Link.

Гэта адкрыццё з'явілася ў напружаны палітычны час: некалькі федэральных агенцтваў ЗША падтрымліваюць магчымы крок Міністэрства гандлю... абмежаваць будучыя продажы прадуктаў TP-Link з меркаванняў нацыянальнай бяспекі. Кампанія, са свайго боку, адмаўляе якія-небудзь аперацыйныя сувязі з Кітаем і сцвярджае, што яе амерыканскія даччыныя кампаніі... Яны не падпарадкоўваюцца рэкамендацыям разведкі азіяцкай краіны.

Што менавіта было выяўлена

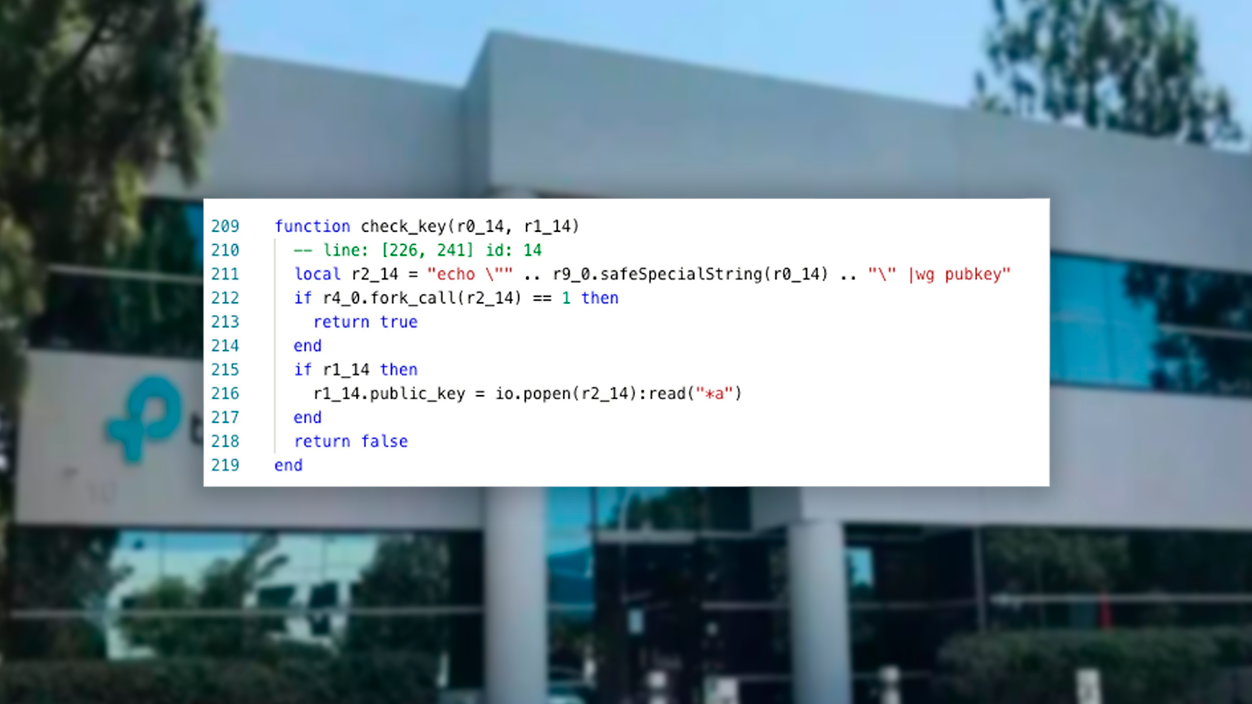

La першая ўразлівасць, вызначаны як CVE-2025-7850, Гэта дазваляе ўводзіць каманды аперацыйнай сістэмы з-за недастатковай ачысткі ўводу карыстальніка.З паказчыкам сур'ёзнасці 9,3 у пэўных сцэнарыях Яго можна было выкарыстоўваць нават без паўнамоцтваў..

El другое рашэнне, CVE-2025-7851 (бал 8,7), Ён адкрывае рэшткавую функцыянальнасць адладкі, якая дазваляе атрымаць root-доступ праз SSHНа практыцы гэты схаваны шлях мог бы даць поўны кантроль над маршрутызатарам зламысніку, які паспяхова гэтым скарыстаецца.

Паводле звестак Forescout, уразлівасці ўплываюць Абсталяванне TP-Link Omada і VPN-роўтары FestaГэтыя прылады распаўсюджаныя ў малых і сярэдніх прадпрыемствах, размеркаваных офісах і карпаратыўных сетках. У Іспаніі і ЕС яны часта выкарыстоўваюцца для аддалены доступ і сегментацыя сайтаТакім чынам, патэнцыйны ўплыў распаўсюджваецца на бізнес-сеткі і крытычна важнае асяроддзе.

Практычная рызыка: што вядома і якія патчы даступныя ў цяперашні час

Даследчыкі паказваюць, што Няма публічных доказаў актыўнай эксплуатацыі з гэтых двух недахопаў на момант падрыхтоўкі справаздачы. Аднак абсталяванне TP-Link у мінулым станавілася мішэнню для буйных ботнетаў, такіх як Quad7, і груп, звязаных з Кітаем, якія... здзяйснялі атакі з выкарыстаннем пароляў супраць уліковых запісаў Microsoft 365, сярод іншых кампаній.

Forescout і TP-Link рэкамендуюць неадкладна абнавіць прашыўку да апублікаваных версій, каб выправіць памылкі.Пасля абнаўлення TP-Link прапануе вам змяніць пароль адміністратара. Акрамя таго, рэкамендуецца прыняць меры стрымлівання, каб паменшыць паверхню атакі:

- Адключыць аддалены доступ адміністрацыі, калі гэта не з'яўляецца неабходным, і абмяжоўваць яго спісамі кантролю доступу (ACL) або VPN.

- Змяніць уліковыя дадзеныя і ключы SSHІ прагляд карыстальнікаў з дазволам на прыладзе.

- Падзяліце кіраўнічы трафік у спецыяльную VLAN і Абмежаваць SSH толькі даверанымі IP-адрасамі.

- Маніторынг сістэмных журналаў і актываваць абвесткі аб узломе па перыметры.

У еўрапейскім кантэксце гэтыя дзеянні адпавядаюць патрабаванням кіраванне патчамі і кантроль доступу якія ўключаюць такія структуры, як NIS2, і перадавы вопыт, рэкамендаваны такімі арганізацыямі, як INCIBE або CCN-CERT.

Нягледзячы на тое, што падчас свайго расследавання Forescout сцвярджае, што выявіў дадатковыя недахопы ў каардынацыі з лабараторыямі TP-LinkНекаторыя з іх маюць патэнцыял для дыстанцыйнага выкарыстання. Тэхнічныя падрабязнасці не раскрываюцца, але Чакаецца, што TP-Link выпусціць выпраўленні для гэтых праблем. на працягу першага квартала 2026 года.

Рэгулятарны ціск у ЗША і яго пабочныя эфекты ў Еўропе

Крыніцы, на якія спасылаюцца амерыканскія СМІ, сцвярджаюць, што міжведамасны працэс, які ўключае юстыцыю, нацыянальную бяспеку і абаронуГэтым летам ён вывучаў план забараніць продаж новых прылад TP-Link у краінеЗанепакоенасць сканцэнтравана на патэнцыйных юрыдычны ўплыў Пекіна і магчымасць шкоднасных абнаўленняў. TP-Link адхіляе гэтыя падазрэнні і падкрэслівае, што ні адзін орган улады ЗША, ні Белы дом не прынялі афіцыйнага рашэння па гэтым пытанні.

Хоць дыскусія ў асноўным унутры ЗША, Яго наступствы могуць адчуцца ў ЕўропеАд крытэрыяў дзяржаўных закупак і ацэнкі рызык ланцужкоў паставак да палітыкі гомалогіі і падтрымкі. Для арганізацый з трансатлантычнай прысутнасцю, Пажадана падтрымліваць пільнасць y палітыка планавай замены пры неабходнасці.

Што павінны рабіць арганізацыі ў Іспаніі і ЕС?

Акрамя нанясення патчаў і ўмацавання кропак доступу, рэкамендуецца выканаць поўная інвентарызацыя актываў сетку (у тым ліку маршрутызатары і шлюзы), правяраць версіі прашыўкі і дакументаваць часовыя выключэнні. У малых і сярэдніх прадпрыемствах з абмежаванымі рэсурсамі спадзявацца на іх ІТ-пастаўшчык або MSP для праверкі бяспечных канфігурацый і сегментацыі.

- Агляд уздзеяння ў Інтэрнэце са сканаваннем адкрытыя службы.

- Палітыка рэзервовага капіявання канфігурацыя маршрутызатара і план развароту.

- Журнал змяненняў і кантраляваныя выпрабаванні пасля кожнага абнаўлення.

Ужо выяўленыя недахопы, даступныя патчы і набіраючая абароты дыскусія аб рэгуляванні, Прыярытэт — карэкціраваць, умацоўваць і кантраляваць, а не панікаваць.Абнаўленне прашыўкі, змена пароляў, блакаванне непатрэбнага доступу і маніторынг анамальнай актыўнасці — гэта крокі, якія, калі іх ужываць сёння, рэзка знізіць рызыка ў развітых бізнес- і хатніх сетках.

Я энтузіяст тэхналогій, які ператварыў свае інтарэсы "гікаў" у прафесію. Я правёў больш за 10 гадоў свайго жыцця, выкарыстоўваючы перадавыя тэхналогіі і важдаючыся з рознымі праграмамі з чыстай цікаўнасці. Цяпер я спецыялізаваўся на камп'ютарных тэхналогіях і відэагульнях. Гэта таму, што больш за 5 гадоў я працаваў для розных вэб-сайтаў, прысвечаных тэхналогіям і відэагульням, ствараючы артыкулы, якія імкнуцца даць вам неабходную інфармацыю на мове, зразумелай кожнаму.

Калі ў вас ёсць якія-небудзь пытанні, я ведаю ўсё, што звязана з аперацыйнай сістэмай Windows і Android для мабільных тэлефонаў. І я перад вамі абавязаны: я заўсёды гатовы выдаткаваць некалькі хвілін і дапамагчы вам вырашыць любыя пытанні, якія могуць узнікнуць у гэтым свеце Інтэрнэту.