- WireGuard прапануе высокую прадукцыйнасць і нізкую затрымку з сучаснай крыптаграфіяй і простай наладай.

- Ён падтрымлівае роўмінг, пераключэнне аварыйных сетак і раздзельнае тунэляванне, што ідэальна падыходзіць для мабільнасці і бяспечнага доступу да сеткі.

- Аднастайная і шматплатформенная канфігурацыя з выразным кіраваннем ключамі і правіламі NAT/брандмаўэра.

- У карпаратыўных асяроддзях ён інтэгруецца з NAC, IDS/IPS і каталогамі для кантраляванага доступу.

Вы шукаеце хуткі, бяспечны VPN, які не будзе вас раздражняць бясконцымі наладамі? WireGuard Гэта адзін з найлепшых варыянтаў. Гэты сучасны пратакол аддае перавагу прастаце і найноўшай крыптаграфіі, што дазваляе кожнаму лёгка наладзіць бяспечны тунэль.

Акрамя абароны вас у публічных сетках і магчымасці доступу да вашай хатняй або бізнес-сеткі, VPN дапамагае абыйсці геаблакіроўку і цэнзуруЗ WireGuard дадатковая прыватнасць і прадукцыйнасць забяспечваюцца дзіўна простым працэсам налады як на камп'ютарах, так і на мабільных прыладах.

Карацей кажучы, WireGuard

WireGuard — гэта Праграмнае забеспячэнне VPN з адкрытым зыходным кодам, арыентаваным на трэці ўзровень (L3), які Па змаўчанні выкарыстоўваецца выключна UDP, а сучасную крыптаграфію.Яго галоўная перавага — мінімалістычны дызайн з вельмі невялікай колькасцю радкоў кода, што спрашчае аўдыт, памяншае паверхню для атакі і паляпшае прадукцыйнасць.

У адрозненне ад іншых VPN, тут вам не трэба выбіраць дзясяткі алгарытмаў або фаз; WireGuard вызначае кагерэнтны крыптаграфічны «пакет»Калі алгарытм прызнаецца састарэлым, выпускаецца новая версія, і кліенты/сервер празрыста ўзгадняюць абнаўленне.

Гэты пратакол заўсёды працуе ў тунэльным рэжыме, і Падтрымлівае IPv4 і IPv6 (пры неабходнасці інкапсулюе адзін у другі)Каб выкарыстоўваць яго, вам трэба будзе адкрыць UDP-порт (наладжвальны) на маршрутызатары для вашага сервера.

Сумяшчальнасць і падтрымка

У свеце брандмаўэраў, OPNsense інтэгруе WireGuard у ядро каб максымізаваць хуткасць. pfSense меў свае плюсы і мінусы: ён з'явіўся ў версіі 2.5.0, быў выдалены ў 2.5.1 з-за праблем з бяспекай, і Сёння яго можна ўсталяваць у выглядзе пакета кіруецца з вэб-інтэрфейсу.

Выкарыстаная крыптаграфія

WireGuard абапіраецца на набор сучасных і правераных алгарытмаў: Фрэймворк пратаколу шуму, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash і HKDFДля шыфравання дадзеных выкарыстоўваецца ChaCha20-Poly1305 (AEAD), абмен ECDH — на Curve25519, а атрыманне ключа — HKDF.

Гэты падыход дазваляе пазбегнуць змешвання розных набораў і памяншае памылкі канфігурацыіГэта таксама спрашчае пошук і ліквідацыю няспраўнасцей, бо ўсе вузлы размаўляюць на адной крыптаграфічнай мове.

Прадукцыйнасць і затрымка

Мінімалістычная рэалізацыя і нізкаўзроўневая інтэграцыя дазваляюць вельмі высокія хуткасці і вельмі нізкія затрымкіУ рэальных параўнаннях з L2TP/IPsec і OpenVPN WireGuard звычайна выходзіць на першае месца, часта падвойваючы прапускную здольнасць на тым жа абсталяванні.

У нестабільных або мабільных сетках, Аднаўленне сесіі адбываецца хутка А паўторнае падключэнне пасля змены сеткі (роўмінг) амаль непрыкметнае. На прыладах з абмежаванымі рэсурсамі (маршрутызатары, прылады Інтэрнэту рэчаў) нізкае спажыванне энергіі мае вырашальнае значэнне, эканомячы зарад працэсара і батарэі.

Хуткая ўстаноўка ў Linux

У сучасных дыстрыбутывах WireGuard ужо даступны ў стабільных рэпазіторыях. У Debian/Ubuntu проста ўсталюйце яго. абнавіць і ўсталяваць афіцыйны пакетУ іншых выпадках вам можа спатрэбіцца дадаць рэпазіторыі або актываваць модуль ядра.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Калі вы выкарыстоўваеце галіну, у якой няма гэтага ў "стабільнай", вы можаце звярнуцца да рэпазіторыяў "нестабільная/тэставая" з прыярытэтным кантролем, хоць У ідэале, вам варта выцягнуць яго са стабільнага рэпазітара. вашага дыстрыбутыва, калі ён стане даступным.

Генерацыя ключоў

Кожнай прыладзе (серверу і кліенту) патрэбна свая пара ключоў. Трымайце асабісты пакой замкнёным. і дзеліцца з адным карыстальнікам толькі публічнай версіяй.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Вы можаце паўтарыць працэс для кожнага кліента і адсочваць па імені. пазбегнуць блытаніны паміж аднагодкамі па меры росту вашага разгортвання.

Канфігурацыя сервера

Тыповы файл — гэта /etc/wireguard/wg0.confУ гэтым раздзеле вы вызначаеце IP-адрас VPN, прыватны ключ і порт UDP. У кожным раздзеле вы дадаяце кліента, дазваляючы яго адкрыты ключ і аўтарызаваныя IP-адрасы.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Калі вы аддаеце перавагу дазволіць любы IP-адрас кліента і кіраваць маршрутамі асобна, вы можаце выкарыстоўваць Дазволеныя IP = 0.0.0.0/0 У аднарангавых асяроддзях, але і ў кантраляваных асяроддзях, лепш прызначаць /32 кожнаму кліенту для адсочвання.

Канфігурацыя кліента

La раздзел Ён змяшчае прыватны ключ і свой IP-адрас у VPN; адкрыты ключ сервера, яго канчатковую кропку і палітыку маршрутызацыі.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PersistentKeepalive (25) Гэта дапамагае, калі кліент знаходзіцца за NAT/брандмаўэрамі, якія блакуюць неактыўныя адлюстраванні. AllowedIPs вызначае, ці накіроўваць увесь трафік праз VPN (0.0.0.0/0) ці толькі пэўныя падсеткі.

NAT, пераадрасацыя і брандмаўэр

Каб дазволіць кліентам доступ да Інтэрнэту праз сервер, неабходна уключыць пераадрасацыю IP-адраса і ўжыць NAT на інтэрфейсе WAN.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Калі палітыка вашага брандмаўэра абмяжоўвае, дазваляе трафік праз інтэрфейс wg0 і адкрыйце выбраны UDP-порт на брандмаўэры/маршрутызатары NAT.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Каб адкрыць інтэрфейс і ўключыць службу пры запуску: wg-quick і systemd Яны пакідаюць гэта на аўтапілоце для вас.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Роўмінг, аўтаномнае адключэнне і мабільнасць

WireGuard прызначаны для штодзённага мабільнага выкарыстання: Калі вы пераключыцеся з Wi-Fi на 4G/5G, тунэль імгненна аднавіцца.Пры пераключэнні сетак вы не заўважыце сур'ёзных перапынкаў.

Акрамя таго, вы можаце ўключыць выключальнік (у залежнасці ад платформы або праграмы), каб у выпадку збою VPN сістэма блакавала трафік да яго аднаўлення, прадухіляючы выпадковыя ўцечкі.

Раздзельнае тунэляванне

Падзелены тунэль дазваляе вам вырашаць Які трафік праходзіць праз VPN, а які выходзіць непасрэдна?Карысна для падтрымання нізкай затрымкі ў гульні або відэазванкі пры доступе да ўнутраных рэсурсаў праз тунэль.

Два тыповыя прыклады канфігурацыі на кліенце, выкарыстоўваючы дырэктыву AllowedIPs:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Гэта памяншае ўплыў на хуткасць/затрымку і Вы аптымізуеце вопыт за тое, што вам сапраўды трэба абараніць.

Перавагі і недахопы WireGuard

- У ПАДАДАЧЫхуткасць, нізкая затрымка, прастата, сучасная крыптаграфія, зніжанае спажыванне рэсурсаў і невялікая база кода, якая спрашчае аўдыт.

- СУПРАЦЬ: Падтрымка ў некаторых старых экасістэмах менш развітая, чым у IPsec/OpenVPN, мае больш абмежаваныя пашыраныя функцыі (скрыпты і ўбудаваная абфускацыя) і мае абмежаванні ў прыватнасці, паколькі адкрытыя ключы звязаны з унутранымі IP-адрасамі тунэляў.

Падтрымка брандмаўэраў, NAS і QNAP

У прыладах тыпу брандмаўэра, OPNsense інтэгруе WireGuard з паскарэннем ядра. У pfSense, пакуль чакаеш стабільнай інтэграцыі, можна ўсталяваць пакет і зручна кіраваць ім з графічнага інтэрфейсу.

На сеткавым сетцы QNAP, праз QVPN 2, Вы можаце наладзіць серверы L2TP/IPsec, OpenVPN і WireGuard....і нават віртуалізаваць Debian, калі вы хочаце наладзіць OpenVPN з дапамогай AES-GCM або вымераць з дапамогай iperf3. У тэстах з магутным абсталяваннем (напрыклад, QNAP з Ryzen 7 і 10GbE) і кліентам 10GbE, WireGuard падвоіў прадукцыйнасць у параўнанні з L2TP/IPsec або OpenVPN у тым жа лакальным асяроддзі.

WireGuard на мабільных прыладах: моцныя і слабыя бакі

На iOS і Android афіцыйнае прыкладанне дазваляе лёгка і без праблем пераключацца паміж сеткамі. Галоўная перавага: Бяспечны прагляд інтэрнэту ў грамадскіх сетках Wi-Fi з гатэляў або аэрапортаў і схаваць трафік ад правайдэра інтэрнэт-паслуг. Акрамя таго, калі вы наладзіце ўласны сервер, вы зможаце атрымаць доступ да свайго дома або офіса так, быццам вы сапраўды там знаходзіцеся.

Лагічны аналаг заключаецца ў тым, што Дадаецца некаторая затрымка, і хуткасць крыху зніжаеццаасабліва калі вы перанакіроўваеце ўвесь трафік. Аднак WireGuard з'яўляецца адным з самых эфектыўных пратаколаў з пункту гледжання спажывання батарэі і прадукцыйнасці. Глядзіце таксама рэкамендацыі па Android калі ваш корпус мабільны.

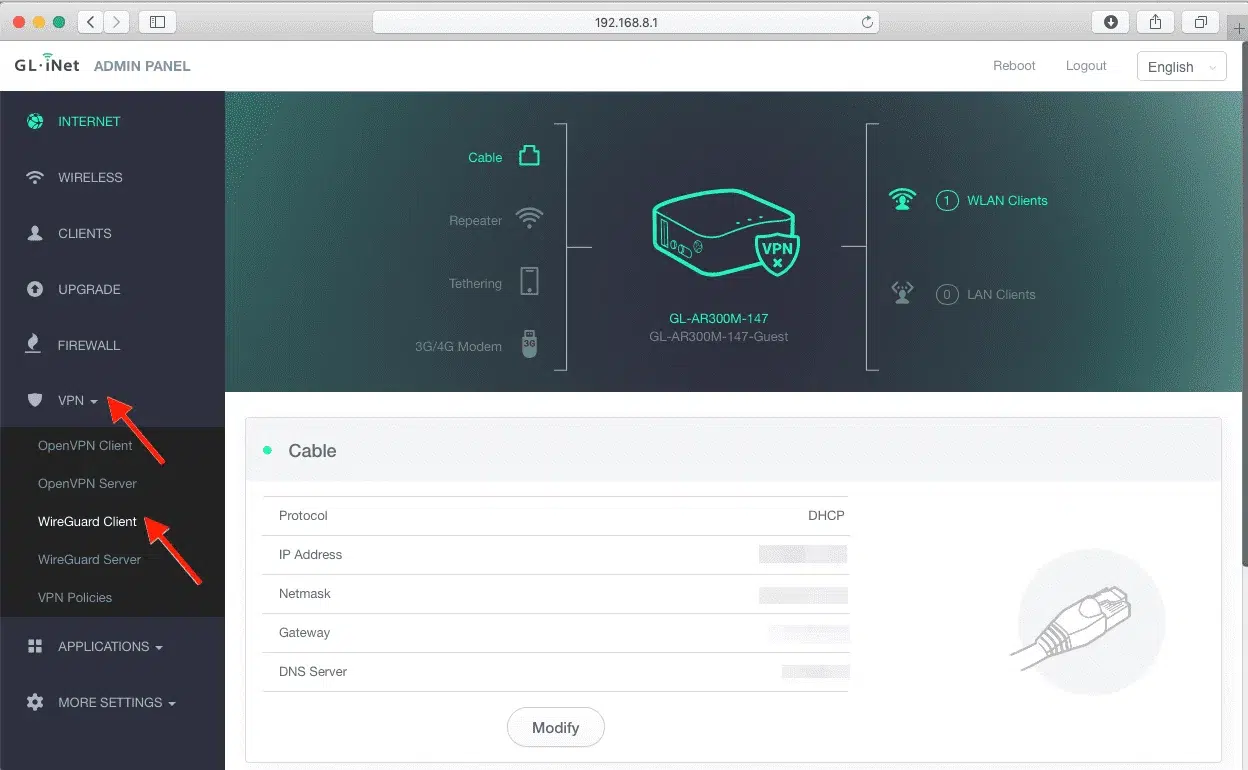

Усталяваць і выкарыстоўваць на іншых платформах

У macOS, Windows, Android і iOS у вас ёсць афіцыйныя праграмы; усё, што вам трэба зрабіць, гэта імпартаваць файл .conf або адсканаваць QR-код згенераваны з вашага мэнэджара канфігурацыі. Працэс практычна ідэнтычны працэсу Linux.

Калі вы збіраецеся наладзіць яго на VPS, памятайце пра добрыя практыкі: абнавіць сістэму, уключыць брандмаўэрПа магчымасці абмяжуйце порт WireGuard UDP дазволенымі IP-адрасамі і змяняйце ключы, калі гэтага патрабуе ваша палітыка.

Праверка і дыягностыка

Каб пераканацца, што ўсё ў парадку, абапрыцеся на wg і wg-хуткіВы ўбачыце падпіскі, перададзеныя байты і час з моманту апошняга абмену.

wg

wg show

Калі падключэння няма, праверце: сістэмныя маршруты, NAT, адкрыты UDP-порт на маршрутызатары, а таксама што канцавая кропка і ключы для кожнага вузла правільныя. Звычайна першай карыснай праверкай з'яўляецца запыт ping на IP-адрас сервера ў VPN.

Дзякуючы простаму падыходу, сучаснай крыптаграфіі і прыкметнай прадукцыйнасці, WireGuard заслужыў сваё месца ў якасці пераважнага VPN Для хатніх карыстальнікаў і бізнесу. Усталёўка простая, кіраванне зручнае, а дыяпазон выкарыстання (аддалены доступ, міжсайтавы доступ, бяспечная мабільнасць або падзеленае тунэляванне) падыходзіць практычна для любога сцэнарыя. Дадайце добрыя практыкі бяспекі, добра настроены брандмаўэр і базавы маніторынг, і вы атрымаеце хуткі, стабільны і вельмі складаны для ўзлому тунэль.

Рэдактар, які спецыялізуецца на тэхналогіях і пытаннях Інтэрнэту з больш чым дзесяцігадовым вопытам работы ў розных лічбавых медыя. Я працаваў рэдактарам і стваральнікам кантэнту для кампаній па электроннай камерцыі, камунікацыі, інтэрнэт-маркетынгу і рэкламе. Я таксама пісаў на вэб-сайтах па эканоміцы, фінансах і іншых галінах. Мая праца таксама маё захапленне. Цяпер праз мае артыкулы ў Tecnobits, я стараюся даследаваць усе навіны і новыя магчымасці, якія кожны дзень прапануе нам свет тэхналогій, каб палепшыць наша жыццё.