- Wireshark бясплатны (GPL v2), падтрымліваецца Wireshark Foundation і кросплатформенны.

- Уключае графічны інтэрфейс, TShark і такія ўтыліты, як dumpcap, editcap, mergecap і text2pcap.

- Бібліятэкі libwireshark, libwiretap і libwsutil падтрымліваюць дысекцыю і некалькі фарматаў.

- Бяспечны захоп з дапамогай DumpCap, магутныя фільтры і шырокія магчымасці аўтаматызацыі.

Калі вы працуеце ў сферы сетак, бяспекі або распрацоўкі і хочаце зразумець, што адбываецца з вашымі кабелямі і Wi-Fi, працуючы з Wireshark Гэта важны элемент. Гэта аналізатар пакетаў з адкрытым зыходным кодам з дзесяцігоддзямі эвалюцыі, які дазваляе захопліваць, аналізаваць і вывучаць трафік на ўзроўні пакетаў з хірургічнай дакладнасцю.

У гэтым артыкуле мы падрабязна аналізуем яго: ад ліцэнзіі і спонсарства да пакетаў у GNU/Linux, уключаючы кансольныя ўтыліты, падтрымоўваныя фарматы, патрабаванні да кампіляцыі, правы на захоп і сапраўды поўны гістарычны і функцыянальны агляд.

Што такое Wireshark і для чаго ён выкарыстоўваецца сёння?

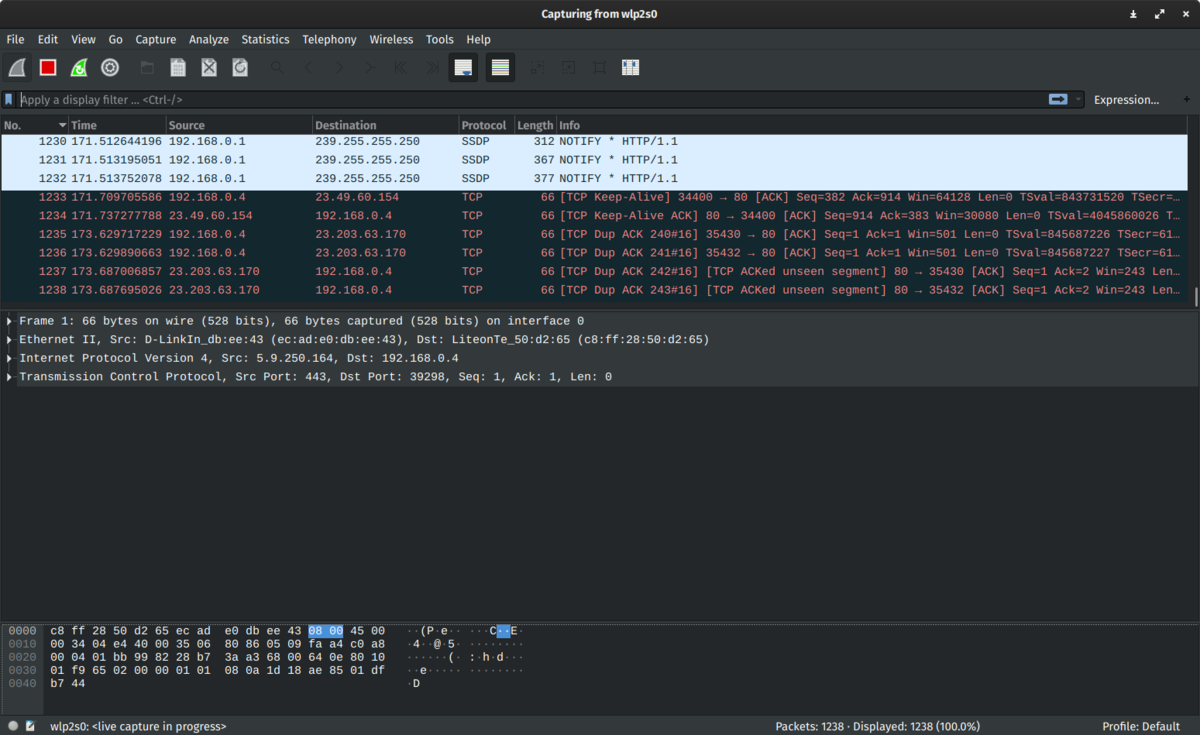

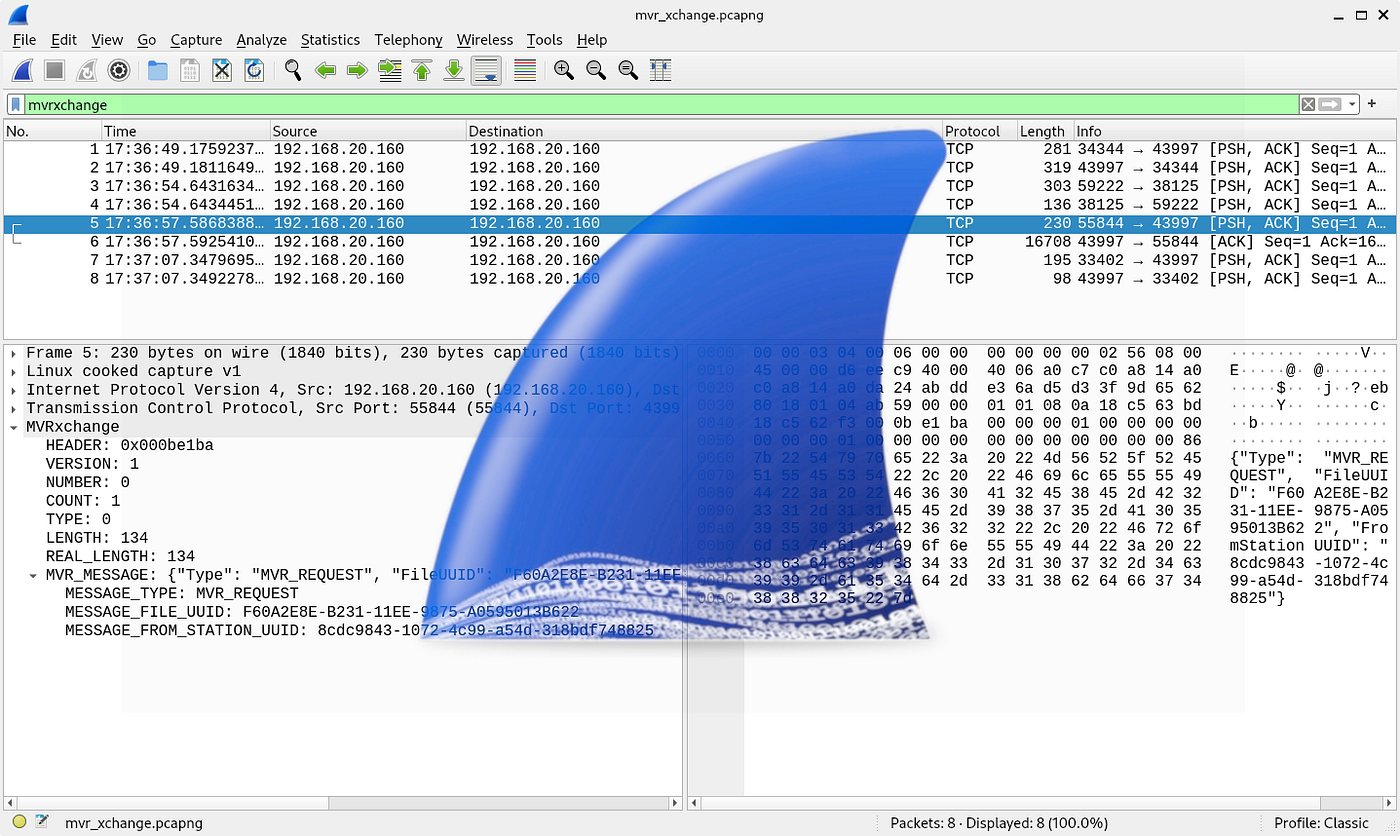

Па сутнасці, Wireshark — гэта аналізатар пратаколаў і прылада захопу трафіку што дазваляе перавесці інтэрфейс у рэжым неразборлівага доступу або маніторынгу (калі сістэма яго падтрымлівае) і праглядаць кадры, якія не будуць адпраўлены на ваш Mac, аналізаваць размовы, рэканструяваць патокі, афарбоўваць пакеты ў адпаведнасці з правіламі і ўжываць вельмі выразныя фільтры адлюстравання. Акрамя таго, уключае TShark (тэрмінальная версія) і набор утыліт для такіх задач, як змяненне парадку, падзел, аб'яднанне і пераўтварэнне скрыншотаў.

Нягледзячы на тое, што яго выкарыстанне нагадвае tcpdump, ён забяспечвае сучасны графічны інтэрфейс, заснаваны на Qt з фільтраванне, сартаванне і глыбокае рассячэнне для тысяч пратаколаў. Калі вы карыстаецеся камутатарам, памятайце, што рэжым неразборлівага доступу не гарантуе, што вы ўбачыце ўвесь трафік: для поўных сцэнарыяў вам спатрэбіцца люстраное адлюстраванне партоў або сеткавыя адсочванні, якія ў іх дакументацыі таксама згадваюцца як найлепшыя практыкі.

Ліцэнзія, падмурак і мадэль развіцця

Wireshark распаўсюджваецца пад GNU GPL v2 і ў многіх месцах як «GPL v2 або больш позняй версіі». Некаторыя ўтыліты ў зыходным кодзе ліцэнзаваны па розных, але сумяшчальных ліцэнзіях, напрыклад, інструмент pidl з GPLv3+, што не ўплывае на выніковы двайковы файл аналізатара. Няма ніякіх відавочных або ўскосных гарантый; выкарыстоўвайце яго на свой страх і рызыку, як гэта звычайна бывае з бясплатным праграмным забеспячэннем.

La Фонд Wireshark Ён каардынуе распрацоўку і распаўсюджванне. Ён абапіраецца на ахвяраванні ад асобных людзей і арганізацый, чыя праца заснавана на Wireshark. Праект можа пахваліцца тысячамі зарэгістраваных аўтараў і гістарычных асоб, такіх як Джэральд Комбс, Гілберт Рамірэс і Гай Харыс сярод яго найбольш вядомых прыхільнікаў.

Wireshark працуе на Linux, Windows, macOS і іншых Unix-падобных сістэмах (BSD, Solaris і г.д.). Афіцыйныя пакеты выпускаюцца для Windows і macOS, а на GNU/Linux ён звычайна ўключаны ў якасці стандартнага або дадатковага пакета ў дыстрыбутывы, такія як Debian, Ubuntu, Fedora, CentOS, RHEL, Arch, Gentoo, openSUSE, FreeBSD, DragonFly BSD, NetBSD і OpenBSD. Ён таксама даступны на сістэмах іншых вытворцаў, такіх як Homebrew, MacPorts, pkgsrc або OpenCSW.

Для кампіляцыі з кода вам спатрэбіцца Python 3; AsciiDoctor для дакументацыі; і такія інструменты, як Perl і GNU flex (класічны lex не будзе працаваць). Канфігурацыя з дапамогай CMake дазваляе ўключаць або адключаць пэўную падтрымку, напрыклад, бібліятэкі сціскання з -DENABLE_ZLIB=ВЫКЛ, -DENABLE_LZ4=ВЫКЛ або -DENABLE_ZSTD=ВЫКЛ, або падтрымка libsmi з -DENABLE_SMI=OFF, калі вы не жадаеце загружаць MIB.

Пакеты і бібліятэкі ў сістэмах на базе Debian

У Debian/Ubuntu і вытворных асяроддзях экасістэма Wireshark падзелена на некалькі пакетаўНіжэй прыведзены апісанне функцый, прыблізных памераў і залежнасцей. Гэтыя пакеты дазваляюць вам выбраць ад поўнага графічнага інтэрфейсу да бібліятэк і інструментаў распрацоўкі для інтэграцыі дысекцый у вашы ўласныя праграмы.

wireshark

Графічнае прыкладанне для захопу і аналізу трафіку з інтэрфейсам Qt. Прыблізны памер: 10.59 МБАб'ект: sudo apt install wireshark

Ключавыя залежнасці

- libc6, libgcc-s1, libstdc++6

- libgcrypt20, libglib2.0-0t64

- лібпкап0.8t64

- Qt 6 (ядро, графічны інтэрфейс, віджэты, мультымедыя, svg, падтрымка друку і плагіны QPA)

- libwireshark18, libwiretap15, libwsutil16

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libminizip1t64, libspeexdsp1, wireshark-common

Сярод опцый запуску вы знойдзеце параметры для выбару інтэрфейсу (-i), фільтры захопу (-f), ліміт здымкаў, рэжым манітора, спісы тыпаў спасылак, фільтры адлюстравання (-Y), «Дэкадаваць як» і налады, а таксама фарматы вывадных файлаў і каментарыі да захопу. Прыкладанне таксама дазваляе прафіляванне канфігурацыі і статыстыка пашыраныя функцыі з інтэрфейсу.

tshark

Кансольная версія для захопу і аналізу з каманднага радка. Прыблізны памер: 429 КБАб'ект: sudo apt install tshark

Ключавыя залежнасці

- libc6, libglib2.0-0t64

- libnl-3-200, libnl-route-3-200

- лібпкап0.8t64

- libwireshark18, libwiretap15, libwsutil16

- wireshark-common

Гэта дазваляе выбіраць інтэрфейсы, прымяняць фільтры захопу і адлюстравання, вызначаць умовы прыпынку (час, памер, колькасць пакетаў), выкарыстоўваць цыклічныя буферы, друкаваць падрабязную інфармацыю, шаснаццатковыя і JSON-дампы, а таксама экспартаваць TLS-аб'екты і ключы. Таксама можна падфарбоўваць вывад у сумяшчальным тэрмінале. наладзіць рэгістрацыю журнала па даменах і ўзроўнях дэталізацыі. Рэкамендуецца быць асцярожным пры ўключэнні BPF JIT на ўзроўні ядра, бо гэта можа мець наступствы для бяспекі.

wireshark-common

Агульныя файлы для wireshark і tshark (напрыклад, слоўнікі, канфігурацыі і ўтыліты для ліній). Прыблізны памер: 1.62 МБАб'ект: sudo apt install wireshark-common

Ключавыя залежнасці

- debconf (ці debconf-2.0), libc6

- libcap2 і libcap2-bin

- libgcrypt20, libglib2.0-0t64

- libpcap0.8t64, libpcre2-8-0

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libspeexdsp1, libssh-4, libsystemd0

- libmaxminddb0

- libwireshark18, libwiretap15, libwsutil16

- zlib1g

Гэты пакет уключае такія ўтыліты, як інфармацыя пра капот (інфармацыя пра файл захопу: тып, інкапсуляцыя, працягласць, хуткасці, памеры, хэшы і каментарыі), тып кепкі (вызначыць тыпы файлаў), кепка для смецця (лёгкая прылада захопу, якая выкарыстоўвае pcapng/pcap з аўтастыкам і цыклічнымі буферамі), рэдагаваць кепку (рэдагаваць/раздзяляць/канвертаваць здымкі, карэктаваць часовыя меткі, выдаляць дублікаты, дадаваць каментарыі або сакрэты), аб'яднанне (аб'яднаць або аб'яднаць некалькі здымкаў), mmdbresolve (вызначэнне геалакацыі IP-адраса з дапамогай баз дадзеных MMDB), рандпакт (генератар сінтэтычных пакетаў з некалькімі пратаколамі), сырая акула (грубая дысекцыя з палявымі дадзенымі), абмежаванне паўторнага заказу (змяніць парадак па часавай метцы), акула (дэман з API для апрацоўкі захопаў) і text2pcap (пераўтварыць шаснаццатковыя дампы або структураваны тэкст у дапушчальныя запісы).

libwireshark18 і libwireshark-дадзеныя

Цэнтральная бібліятэка для аналізу пакетаў. Забяспечвае аналізатары пратаколаў, якія выкарыстоўваюцца Wireshark/TShark. Прыблізны памер бібліятэкі: 126.13 МБАб'ект: sudo apt install libwireshark18 y sudo apt install libwireshark-data

Вядомыя аддзелы

- libc6, libglib2.0-0t64

- libgcrypt20, libgnutls30t64

- лібла5.4-0

- libpcre2-8-0

- libxml2-16

- zlib1g, libzstd1, liblz4-1, libsnappy1v5

- libnghttp2-14, libnghttp3-9

- librotli1

- libopus0, libsbc1, libspandsp2t64, libbcg729-0

- libcares2

- лібк5crypto3, лібкрб5-3

- libopencore-amrnb0

- libwiretap15, libwsutil16

- libwireshark-дадзеныя

Ён уключае падтрымку вялікай колькасці пратаколаў і опцый, такіх як уключэнне або адключэнне пэўных дысекцый, эўрыстыкі і "Дэкадаванне як" з інтэрфейсу або каманднага радка; дзякуючы гэтаму вы можаце адаптаваць аналіз рэальнага трафіку вашага асяроддзя.

libwiretap15 і libwiretap-dev

Wiretap — гэта бібліятэка для чытання і запісу файлаў захопу дадзеных у розных фарматах. Яе моцныя бакі — разнастайнасць падтрымоўваных фарматаў; яе абмежаванні: Ён не фільтруе і не выконвае прамога захопу.Аб'ект: sudo apt install libwiretap15 y sudo apt install libwiretap-dev

Падтрымліваемыя фарматы (выбар)

- libpcap

- Сніфер/Windows Sniffer Pro і NetXRay

- LANalyzer

- Network Monitor

- snoop

- AIX iptrace

- RADCOM WAN/LAN

- Люцэнт/Узыход

- HP-UX nettl

- ISDN-маршрутызатар Toshiba

- ISDN4BSD i4btrace

- IP-блогеры Cisco Secure IDS

- Журналы pppd (pppdump)

- VMS TCPTRACE

- DBS Etherwatch (тэкст)

- Катапульта DCT2000 (.вых.)

Залежнасці libwiretap15

- libc6, libglib2.0-0t64

- liblz4-1, libzstd1, zlib1g

- лібвсутил16

Варыянт -dev забяспечвае статычную бібліятэку і загалоўкі C для інтэграцыі аперацый чытання/запісу ў вашы інструменты. Гэта дазваляе распрацоўваць утыліты, якія маніпулююць дадзенымі. pcap, pcapng і іншыя кантэйнеры як частка нашых уласных трубаправодаў.

libwsutil16 і libwsutil-dev

Набор утыліт, якія выкарыстоўваюцца ў Wireshark і звязаных з імі бібліятэках: дапаможныя функцыі для маніпулявання радкамі, буферызацыі, шыфравання і г.д. Усталёўка: sudo apt install libwsutil16 y sudo apt install libwsutil-dev

Залежнасці libwsutil16

- лібк6

- libgcrypt20

- libglib2.0-0t64

- libgnutls30t64

- libpcre2-8-0

- zlib1g

Пакет -dev уключае загалоўкі і статычную бібліятэку, каб знешнія праграмы маглі падключаць распаўсюджаныя ўтыліты без перарэалізацыі wheels. Гэта аснова некалькі агульных функцый якія выкарыстоўваюць Wireshark і TShark.

распрацоўка Wireshark

Інструменты і файлы для стварэння новых «дысектараў». Ён змяшчае скрыпты, такія як idl2wrs, а таксама залежнасці для кампіляцыі і тэставання. Прыблізны памер: 621 КБАб'ект: sudo apt install wireshark-dev

Dependencias

- эснак

- лібк6

- libglib2.0-0t64

- libpcap0.8-dev

- libwireshark-dev

- libwiretap-dev

- лібвсутил16

- омнідл

- python3 і python3-слаёвы

Яна ўключае ў сябе такія камунальныя паслугі, як asn2deb (генеруе пакеты Debian для маніторынгу BER з ASN.1) і idl2deb (пакеты для CORBA). І, перш за ўсё, idl2wrsГэты інструмент пераўтварае CORBA IDL у шкілет плагіна C для аналізу трафіку GIOP/IIOP. Гэты працоўны працэс абапіраецца на скрыпты Python (wireshark_be.py і wireshark_gen.py) і па змаўчанні падтрымлівае эўрыстычную аналізацыю. Інструмент шукае свае модулі ў PYTHONPATH/пакеты-сайтаў або ў бягучым каталогу і прымае перанакіраванне файлаў для генерацыі кода.

wireshark-doc

Карыстальніцкая дакументацыя, кіраўніцтва па распрацоўцы і даведнік па Lua. Прыблізны памер: 13.40 МБАб'ект: sudo apt install wireshark-doc

Рэкамендуецца, калі вы збіраецеся паглыбіцца ў пашырэнні, скрыпты і APIАнлайн-дакументацыя на афіцыйным сайце абнаўляецца з кожнай стабільнай версіяй.

Дазволы на захоп і ахову

У многіх сістэмах прамы захоп патрабуе павышаных правоў. Па гэтай прычыне Wireshark і TShark перадаюць захоп староннім службам. кепка для смеццяБінарны файл, прызначаны для запуску з прывілеямі (set-UID або capabilities), каб мінімізаваць паверхню для атакі. Запуск усяго графічнага інтэрфейсу ад імя root не з'яўляецца добрай практыкай; пераважней запісваць з дапамогай dumpcap або tcpdump і аналізаваць без прывілеяў, каб знізіць рызыкі.

Гісторыя праекта ўключае ў сябе інцыдэнты бяспекі ў дысектарах на працягу многіх гадоў, і некаторыя платформы, такія як OpenBSD, па гэтай прычыне адмовіліся ад старога экзэмпляра Ethereal. У бягучай мадэлі ізаляцыя ад захопу і пастаянныя абнаўленні паляпшаюць сітуацыю, але заўсёды рэкамендуецца... выконвайце інструкцыі па тэхніцы бяспекі І калі вы заўважыце падазроную актыўнасць, ведайце, як гэта зрабіць блакаваць падазроныя сеткавыя падключэнні і пазбягайце адкрыцця ненадзейных скрыншотаў без папярэдняга прагляду.

Фарматы файлаў, сцісканне і спецыяльныя шрыфты

Wireshark чытае і запісвае файлы pcap і pcapng, а таксама фарматы іншых аналізатараў, такіх як snoop, Network General Sniffer, Microsoft Network Monitor і многія іншыя, пералічаныя вышэй Wiretap. Ён можа адкрываць сціснутыя файлы, калі яны былі скампіляваны з бібліятэкамі для pcapng. GZIP, LZ4 і ZSTDУ прыватнасці, GZIP і LZ4 з незалежнымі блокамі дазваляюць хутка пераходзіць, паляпшаючы прадукцыйнасць графічнага інтэрфейсу пры вялікіх захопах.

У праекце апісаны такія функцыі, як AIX iptrace (дзе HUP да дэмана завяршаецца коратка), падтрымка трасіровак Lucent/Ascend, Toshiba ISDN або CoSine L2, а таксама паказана, як запісваць тэкставы вывад у файл (напрыклад, з дапамогай telnet <equipo> | tee salida.txt або з дапамогай інструмента сцэнар), каб імпартаваць яго пазней з дапамогай text2pcap. Гэтыя шляхі выведуць вас з «звычайныя» здымкі калі вы выкарыстоўваеце абсталяванне, якое не перакульвае непасрэдна pcap.

Камунальныя паслугі і катэгорыі опцый Suite

Акрамя Wireshark і TShark, дыстрыбутыў уключае некалькі інструментаў, якія выконваюць вельмі канкрэтныя задачыНе капіюючы тэкст даведкі даслоўна, вось кароткі змест, арганізаваны па катэгорыях, каб вы ведалі, што робіць кожная з іх і якія опцыі вы знойдзеце:

- кепка для смецця«Просты і чысты» захоп pcap/pcapng, выбар інтэрфейса, фільтры BPF, памер буфера, ратацыя па часе/памеры/файлах, стварэнне кальцавых буфераў, каментарыі захопу і вывад у фармаце машыначытэльныЁн папярэджвае аб недапушчэнні актывацыі JIT BPF з-за патэнцыйных рызык.

- інфармацыя пра капотЁн адлюстроўвае тып файла, інкапсуляцыю, інтэрфейсы і метададзеныя; колькасць пакетаў, памер файла, агульную даўжыню, ліміт здымкаў, храналогію (першы/апошні), сярэднія хуткасці (біт/с/біт/pps), сярэдні памер пакета, хэшы і каментарыі. Ён дазваляе атрымліваць таблічны або падрабязны вывад і машыначытэльныя фарматы.

- тып кепкі: вызначае тып файла захопу для аднаго або некалькіх запісаў з дапамогай даведкі і варыянтаў версіі.

- рэдагаваць кепкуЁн выбірае/выдаляе дыяпазоны пакетаў, робіць прымацаванне/разразанне, карэктуе часовыя меткі (у тым ліку строгі парадак), выдаляе дублікаты з дапамогай наладжвальных вокнаў, дадае каментарыі да кожнага кадра, падзяляе вывад па колькасці або часу, змяняе кантэйнер і інкапсуляцыю, працуе з сакрэтамі дэшыфравання і сціскае вывад. Гэта універсальны інструмент для «ачысткі» захопаў.

- аб'яднанне: аб'ядноўвае некалькі захопаў у адзін, альбо шляхам лінейнага аб'яднання, альбо змешвання на аснове часовых пазнак, кіруе Snaplen, вызначае тып вываду, рэжым аб'яднання IDB і канчатковае сцісканне.

- абмежаванне паўторнага заказу: змяняе парадак файла па часе, ствараючы чысты вынік, і, калі ён ужо адсартаваны, можа пазбегнуць запісу выніку, каб зэканоміць на ўводзе/вывадзе.

- text2pcap: пераўтварае шаснаццатковыя дампы або тэкст з рэгулярным выразам у дапушчальны запіс; распазнае зрушэнні ў розных базах дадзеных, часавыя меткі з фарматамі strptime (у тым ліку дробавай дакладнасцю), выяўляе далучаны ASCII, калі гэта дастасавальна, і можа дадаваць "фіктыўныя" загалоўкі (Ethernet, IPv4/IPv6, UDP/TCP/SCTP, EXPORTED_PDU) з дапамогай парты, адрасы і меткі пазначана.

- сырая акула: «неапрацаваны» палявы чытач; дазваляе ўсталяваць пратакол інкапсуляцыі або дысекцыі, адключыць дазвол імёнаў, усталяваць фільтры чытання/адлюстравання і вызначыць фармат вываду поля, што карысна для канвеера з іншымі інструментамі.

- рандпактГенеруе файлы з выпадковымі пакетамі такіх тыпаў, як ARP, BGP, DNS, Ethernet, IPv4/IPv6, ICMP, TCP/UDP, SCTP, Syslog, USB-Linux і г.д., з указаннем уліковага запісу, максімальнага памеру і кантэйнера. Ідэальна падыходзіць для тэсты і дэманстрацыі.

- mmdbresolveЗапытваць базы дадзеных MaxMind (MMDB) для адлюстравання геалакацыі адрасоў IPv4/IPv6, указваючы адзін або некалькі файлаў базы дадзеных.

- акулаДэман, які адкрывае API (рэжым «залаты») або класічны сокет (рэжым «класічны»); падтрымлівае профілі канфігурацыі і кіруецца з боку кліентаў для аналізу і пошуку на баку сервера, карысны ў аўтаматызацыі і паслугах.

Архітэктура, характарыстыкі і абмежаванні

Wireshark выкарыстоўвае libpcap/Npcap для захопу, а таксама экасістэму бібліятэк (libwireshark, libwiretap, libwsutil), якія падзяляюць аналіз, фарматы і ўтыліты. Гэта дазваляе выяўляць VoIP-званкі, прайграваць аўдыё ў падтрымоўваных кадоўках, захопліваць неапрацаваны USB-трафік і фільтраваць яго ў сетках Wi-Fi (калі яны праходзяць праз кантраляваны Ethernet). плагіны для новых пратаколаў напісаны на C або Lua. Ён таксама можа атрымліваць інкапсуляваны аддалены трафік (напрыклад, TZSP) для аналізу ў рэжыме рэальнага часу з іншай машыны.

Гэта не сістэма выяўлення ўварванняў і не выдае папярэджанні; яе роля пасіўная: яна правярае, вымярае і адлюстроўвае дадзеныя. Тым не менш, дапаможныя інструменты забяспечваюць статыстыку і працоўныя працэсы, а навучальныя матэрыялы лёгкадаступныя (у тым ліку адукацыйныя праграмы, арыентаваныя на 2025 год, якія навучаюць фільтрам, сніфінгу, базавым адбіткам пальцаў АС, аналізу ў рэжыме рэальнага часу, аўтаматызацыі, шыфраванаму трафіку і інтэграцыі з практыкамі DevOps). Гэты адукацыйны аспект дапаўняе асноўную функцыянальнасць. дыягностыка і ліквідацыя няспраўнасцей.

Compatibilidad y ecosistema

Платформы для будаўніцтва і выпрабаванняў ўключаюць Linux (Ubuntu), Windows і macOSУ праекце таксама згадваецца шырокая сумяшчальнасць з іншымі Unix-падобнымі сістэмамі і распаўсюджванне праз староннія менеджэры. У некаторых выпадках для старых версій АС патрабуюцца папярэднія галіны (напрыклад, Windows XP з версіяй 1.10 або раней). Як правіла, вы можаце ўсталёўваць з афіцыйных рэпазітарыяў або бінарных файлаў у большасці асяроддзяў без сур'ёзных праблем.

Яны інтэгруюцца з сеткавымі сімулятарамі (ns, OPNET Modeler), а для стварэння захопаў, якія Wireshark адкрывае без праблем, можна выкарыстоўваць інструменты іншых вытворцаў (напрыклад, Aircrack для 802.11). строгая законнасць і этыкаПамятайце, што запісваць відэа можна толькі ў тых сетках і ў тых выпадках, калі ў вас ёсць на гэта дазвол.

Назва, афіцыйныя вэб-сайты і кантрольныя дадзеныя

El sitio web oficial es wireshark.orgз файламі для загрузкі ў падкаталогу /download і анлайн-дакументацыяй для карыстальнікаў і распрацоўшчыкаў. Ёсць старонкі з кантроль улады (напрыклад, GND) і спісы спасылак на рэпазітар кода, сістэму адсочвання памылак і блог праекта, карысныя для сачэння за навінамі і справаздачамі аб праблемах.

Перад пачаткам захопу праверце правы доступу і магчымасці вашай сістэмы, вырашыце, ці будзеце выкарыстоўваць dumpcap/tcpdump для запісу на дыск і аналізу без прывілеяў, і падрыхтуйце фільтры захопу і адлюстравання ў адпаведнасці з вашай мэтай. Пры добрай метадалогіі Wireshark спрашчае складаны працэс і дае вам менавіта патрэбную інфармацыю. Бачнасць, якая вам патрэбна дыягнаставаць, вывучаць або праводзіць аўдыт сетак любога памеру.

Рэдактар, які спецыялізуецца на тэхналогіях і пытаннях Інтэрнэту з больш чым дзесяцігадовым вопытам работы ў розных лічбавых медыя. Я працаваў рэдактарам і стваральнікам кантэнту для кампаній па электроннай камерцыі, камунікацыі, інтэрнэт-маркетынгу і рэкламе. Я таксама пісаў на вэб-сайтах па эканоміцы, фінансах і іншых галінах. Мая праца таксама маё захапленне. Цяпер праз мае артыкулы ў Tecnobits, я стараюся даследаваць усе навіны і новыя магчымасці, якія кожны дзень прапануе нам свет тэхналогій, каб палепшыць наша жыццё.