- Две сериозни уязвимости (CVE-2025-7850 и CVE-2025-7851) засягат VPN рутерите TP-Link Omada и Festa.

- Няма доказателства за активна експлоатация; TP-Link пусна фърмуер и моли потребителите да променят паролите си.

- САЩ обмислят ограничаване на продажбите на TP-Link от съображения за национална сигурност; компанията отрича всякакви връзки с Китай.

- Организациите в Испания и ЕС трябва да актуализират, сегментират мрежите и да засилят контрола на достъпа.

Професионални рутери от VPN гамите Omada и Festa на TP-Link Те са били изложени на две уязвимости с висока степен на сериозност, които биха могли да позволят на атакуващ да поеме контрола над устройството. Предупреждението се съдържа в технически доклад от Forescout Research – Vedere Labs, който настоятелно призовава за незабавното прилагане на необходимите корекции. актуализации на фърмуера, вече издадени от TP-Link.

Това откритие идва в напрегнат политически момент: няколко федерални агенции на САЩ подкрепят евентуален ход от страна на Министерството на търговията за ограничаване на бъдещите продажби на продукти на TP-Link по съображения за национална сигурност. Компанията, от своя страна, отрича всякакви оперативни връзки с Китай и твърди, че нейните американски дъщерни дружества... Те не подлежат на разузнавателни насоки на азиатската държава.

Какво точно е открито

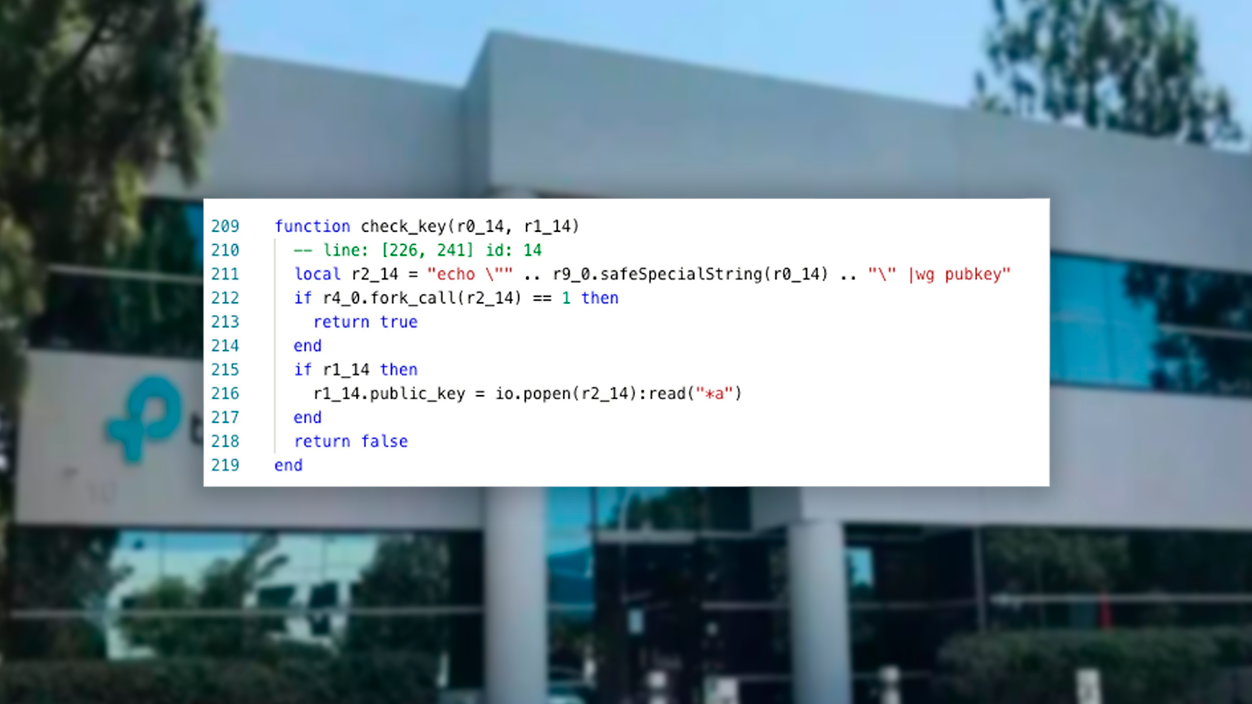

La първа уязвимост, идентифициран като CVE-2025-7850, Това позволява инжектирането на команди на операционната система поради недостатъчна дезинфекция на потребителския вход.С оценка на тежест от 9,3, в определени сценарии Може да бъде използвано дори без удостоверяване на самоличността..

El второ решение, CVE-2025-7851 (оценка 8,7), Той предоставя остатъчна функционалност за отстраняване на грешки, която позволява root достъп чрез SSHНа практика, този скрит маршрут може да предостави пълен контрол над рутера на нападател, който успешно го използва.

Според Forescout, уязвимостите засягат Оборудване TP-Link Omada и VPN рутери FestaТези устройства са често срещани в малките и средни предприятия, разпределените офиси и корпоративните мрежи. В Испания и ЕС те често се използват за... отдалечен достъп и сегментиране на сайтаСледователно, потенциалното въздействие се разпростира върху бизнес мрежите и критичните среди.

Практически риск: какво е известно и какви корекции са налични в момента

Изследователите посочват, че Няма публични доказателства за активна експлоатация от тези два недостатъка към момента на доклада. Въпреки това, оборудването на TP-Link е било обект на атаки в миналото от мащабни ботнет мрежи, като Quad7, и от групи, свързани с Китай, които имат извършва атаки със спрей за пароли срещу акаунти в Microsoft 365, наред с други кампании.

Forescout и TP-Link препоръчват незабавно актуализиране до публикуваните версии на фърмуера, за да се отстранят грешките.След актуализацията, TP-Link ви подканва да промените администраторските си пароли. Освен това е препоръчително да приложите мерки за ограничаване, за да намаляване на повърхността на атака:

- Деактивиране на отдалечен достъп на администрацията, ако не е от съществено значение и ограничете го чрез контролни списъци (ACL) или VPN.

- Ротиране на SSH идентификационни данни и ключовеи потребители с активиран преглед на устройството.

- Разделяне на управленския трафик в специална VLAN мрежа и Ограничете SSH само до доверени IP адреси.

- Следете системните лог файлове и активиране на предупреждения за проникване по периметъра.

В европейски контекст тези действия са в съответствие с изискванията на управление на пачове и контрол на достъпа които включват рамки като NIS2 и най-добрите практики, препоръчани от организации като INCIBE или CCN-CERT.

Въпреки че по време на разследването си, Forescout твърди, че е открил допълнителни недостатъци в координацията с лабораториите на TP-Link.Някои с потенциал за дистанционна експлоатация. Технически подробности не са разкрити, но Очаква се TP-Link да пусне корекции за тези проблеми. през цялото първо тримесечие на 2026 г.

Регулаторен натиск в САЩ и неговите странични ефекти в Европа

Източници, цитирани от американски медии, твърдят, че междуведомствен процес, включващ правосъдие, национална сигурност и отбранаТова лято той проучи план за забрана на новите продажби на TP-Link в странатаПритесненията са насочени към потенциала правни влияния на Пекин и възможността за злонамерени актуализации. TP-Link отхвърля тези подозрения и подчертава, че нито един американски орган, нито Белият дом са взели официално решение по въпроса.

Въпреки че дебатът е предимно вътрешен в САЩ, Последиците му могат да се усетят в ЕвропаОт критерии за обществени поръчки и оценки на риска във веригата на доставки до политики за хомологация и подкрепа. За организации с трансатлантическо присъствие, Препоръчително е да се поддържа поза за бдителност y политика за планирана подмяна, ако е необходимо.

Какво трябва да направят организациите в Испания и ЕС?

Освен поставянето на пластири и укрепването на точките за достъп, препоръчително е да се извърши пълна инвентаризация на активите мрежа (включително рутери и шлюзове), проверете версиите на фърмуера и документирайте временните изключения. В малките и средни предприятия с по-малко ресурси, разчитайте на техните ИТ доставчик или MSP за валидиране на сигурни конфигурации и сегментиране.

- Преглед на интернет експозицията със сканиране на отворени услуги.

- Политика за архивиране на конфигурация на рутера и план за обръщане.

- Дневник на промените и контролирани тестове след всяка актуализация.

С вече идентифицирани недостатъци, налични корекции и набиращ скорост регулаторен дебат, Приоритетът е да се коригира, укрепи и наблюдава, а не да се паникьосва.Актуализирането на фърмуера, промяната на пароли, затварянето на ненужен достъп и наблюдението на аномална активност са стъпки, които, когато се прилагат днес, драстично намаляване рискът в напредналите бизнес и домашни мрежи.

Аз съм технологичен ентусиаст, който е превърнал своите „гийк“ интереси в професия. Прекарах повече от 10 години от живота си, използвайки авангардни технологии и бърникайки с всякакви програми от чисто любопитство. Сега съм специализирал компютърни технологии и видео игри. Това е така, защото повече от 5 години пиша за различни уебсайтове за технологии и видео игри, създавайки статии, които се стремят да ви дадат информацията, от която се нуждаете, на език, разбираем за всички.

Ако имате някакви въпроси, познанията ми варират от всичко свързано с операционната система Windows, както и с Android за мобилни телефони. И моят ангажимент е към вас, винаги съм готов да отделя няколко минути и да ви помогна да разрешите всички въпроси, които може да имате в този интернет свят.