- Identifikujte veze i portove pomoću netstata i filtrirajte ih po stanjima ili protokolima kako biste otkrili anomalne aktivnosti.

- Blokirajte mreže i IP adrese iz CMD/PowerShell-a koristeći netsh i dobro definirana pravila zaštitnog zida.

- Ojačajte perimetar pomoću IPsec i GPO kontrole i nadgledajte bez onemogućavanja usluge Firewall.

- Izbjegnite nuspojave na SEO i upotrebljivost kombiniranjem blokiranja s CAPTCHA-ama, ograničenjem brzine i CDN-om.

¿Kako blokirati sumnjive mrežne veze iz CMD-a? Kada računar počne sporo raditi ili primijetite neobičnu mrežnu aktivnost, otvaranje komandne linije i korištenje komandi često je najbrži način za ponovno preuzimanje kontrole. Sa samo nekoliko komandi, možete otkrivanje i blokiranje sumnjivih vezaRevidirajte otvorene portove i ojačajte svoju sigurnost bez instaliranja ičega dodatnog.

U ovom članku ćete pronaći kompletan, praktičan vodič zasnovan na izvornim alatima (CMD, PowerShell i uslužni programi poput netstat i netsh). Vidjet ćete kako identificirati neobične sesijeKoje metrike pratiti, kako blokirati određene Wi-Fi mreže i kako kreirati pravila u Windows zaštitnom zidu ili čak FortiGateu, sve objašnjeno jasnim i jednostavnim jezikom.

Netstat: šta je to, čemu služi i zašto je i dalje ključan

Naziv netstat potiče od riječi „mreža“ i „statistika“, a njegova funkcija je upravo da ponudi statistike i statusi veze u realnom vremenu. Integrisan je u Windows i Linux od 90-ih, a možete ga pronaći i u drugim sistemima poput macOS-a ili BeOS-a, iako bez grafičkog interfejsa.

Pokretanjem u konzoli možete vidjeti aktivne veze, portove koji su u upotrebi, lokalne i udaljene adrese i, općenito, jasan pregled onoga što se događa u vašem TCP/IP steku. trenutno skeniranje mreže Pomaže vam da konfigurišete, dijagnostikujete i podignete nivo sigurnosti vašeg računara ili servera.

Praćenje koji se uređaji povezuju, koji su portovi otvoreni i kako je vaš ruter konfigurisan je od vitalnog značaja. Pomoću netstata također dobijate tabele usmjeravanja i statistika po protokolu koji vas vode kada nešto ne štima: prekomjeran promet, greške, zagušenje ili neovlaštene veze.

Koristan savjet: Prije nego što pokrenete ozbiljnu analizu pomoću netstata, zatvorite sve aplikacije koje vam nisu potrebne, pa čak i Ponovo pokrenite ako je mogućeNa ovaj način ćete izbjeći buku i postići preciznost u onome što je zaista važno.

Utjecaj na performanse i najbolje prakse za korištenje

Samo pokretanje netstata neće uništiti vaš računar, ali njegovo pretjerano korištenje ili korištenje s previše parametara odjednom može potrošiti CPU i memoriju. Ako ga pokrećete kontinuirano ili filtrirate more podataka, opterećenje sistema se povećava i performanse mogu patiti.

Da biste smanjili njegov utjecaj, ograničite ga na specifične situacije i fino podesite parametre. Ako vam je potreban kontinuirani protok, procijenite specifičnije alate za praćenje. I zapamtite: Manje je više kada je cilj istraživanje određenog simptoma.

- Ograničite korištenje na vrijeme kada vam je zaista potrebno pregled aktivnih veza ili statistiku.

- Precizno filtrirajte za prikaz samo potrebne informacije.

- Izbjegavajte zakazivanje izvršavanja u vrlo kratkim intervalima koji zasititi resurse.

- Razmislite o namjenskim komunalnim uslugama ako tražite praćenje u stvarnom vremenu naprednije.

Prednosti i ograničenja korištenja netstata

Netstat ostaje popularan među administratorima i tehničarima jer pruža Trenutna vidljivost veza i portove koje koriste aplikacije. Za nekoliko sekundi možete otkriti ko s kim razgovara i putem kojih portova.

Takođe olakšava praćenje i rješavanje problemaZagušenje, uska grla, uporne veze... sve to izlazi na vidjelo kada pogledate relevantne statuse i statistike.

- Brzo otkrivanje neovlaštenih konekcija ili mogućih upada.

- Praćenje sesija između klijenata i servera kako bi se locirali padovi ili latencije.

- Evaluacija učinka protokolom kako bi se dao prioritet poboljšanjima tamo gdje imaju najveći utjecaj.

A šta ne radi tako dobro? Ne pruža nikakve podatke (to mu nije svrha), njegov izlaz može biti složen za korisnike koji nisu tehnički potkovani, a u vrlo velika okruženja koja se ne mogu skalirati kao specijalizirani sistem (npr. SNMP). Nadalje, njegova upotreba je u opadanju u korist PowerShell i modernije uslužne programe sa jasnijim rezultatima.

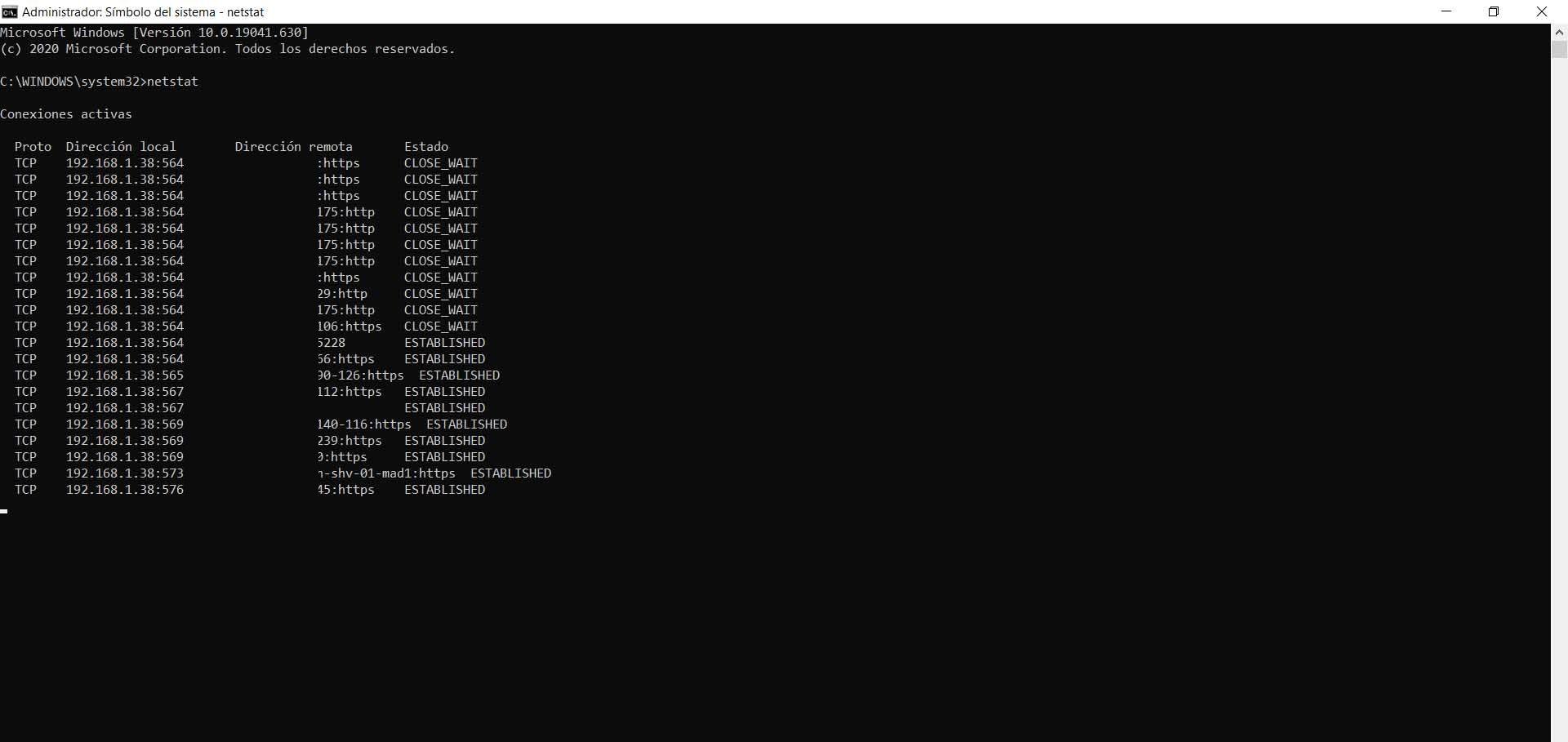

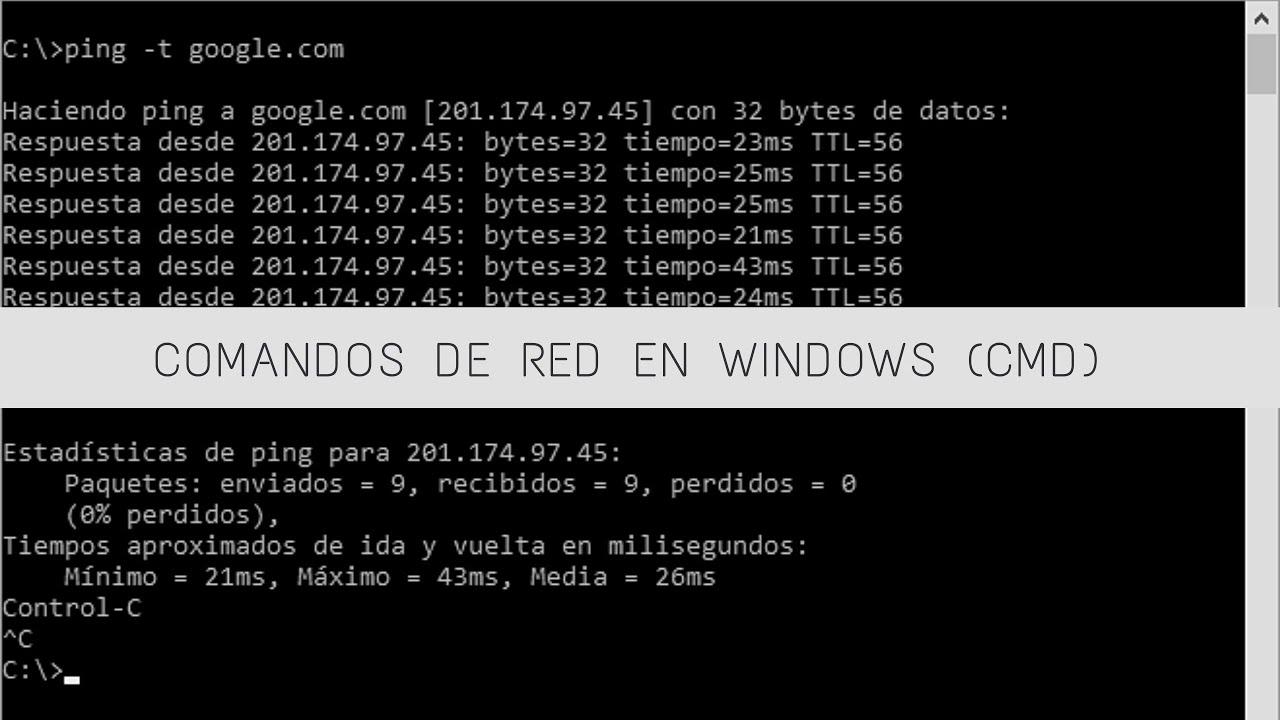

Kako koristiti netstat iz CMD-a i pročitati njegove rezultate

Otvorite CMD kao administrator (Start, upišite "cmd", kliknite desnim tasterom miša, Pokreni kao administrator) ili koristite Terminal u Windowsu 11. Zatim upišite netstat i pritisnite Enter da biste dobili fotografiju trenutka.

Vidjet ćete kolone s protokolom (TCP/UDP), lokalne i udaljene adrese s njihovim portovima i polje statusa (LISTENING, ESTABLISHED, TIME_WAIT, itd.). Ako želite brojeve umjesto naziva portova, pokrenite netstat -n za direktnije čitanje.

Periodična ažuriranja? Možete mu reći da se osvježava svakih X sekundi u određenom intervalu: na primjer netstat -n 7 Ažuriraće izlaz svakih 7 sekundi kako bi pratio promjene uživo.

Ako vas zanimaju samo uspostavljene veze, filtrirajte izlaz pomoću funkcije findstr: netstat | findstr USPONJENOPromijenite na LISTENING, CLOSE_WAIT ili TIME_WAIT ako želite detektirati druga stanja.

Korisni netstat parametri za istragu

Ovi modifikatori vam omogućavaju smanjiti buku i fokusirajte se na ono što tražite:

- -a: prikazuje aktivne i neaktivne veze i portove za slušanje.

- -estatistika interfejs paketa (dolaznih/odlaznih).

- -f: razrješava i prikazuje udaljene FQDN-ove (potpuno kvalificirana imena domena).

- -n: prikazuje nerazriješene brojeve portova i IP adresa (brže).

- -o: dodaje PID procesa koji održava vezu.

- -p X: filteri po protokolu (TCP, UDP, tcpv6, tcpv4...).

- -q: portovi za slušanje i portovi koji ne slušaju povezani s upitima.

- -sStatistike grupirane po protokolu (TCP, UDP, ICMP, IPv4/IPv6).

- -r: trenutna tabela usmjeravanja sistema.

- -t: informacije o vezama u stanju preuzimanja.

- -xDetalji o NetworkDirect vezi.

Praktični primjeri za svakodnevni život

Da biste naveli otvorene portove i veze s njihovim PID-om, pokrenite netstat-godinaPomoću tog PID-a možete unakrsno referencirati proces u Upravitelju zadataka ili pomoću alata poput TCPView-a.

Ako vas zanimaju samo IPv4 veze, filtrirajte po protokolu sa netstat -p IP adresa i uštedjet ćete buku na izlasku.

Globalna statistika po protokolu dolazi iz netstat -sDok ako želite aktivnost interfejsa (poslano/primljeno), to će raditi. netstat -e da imaju tačne brojke.

Da biste pronašli problem s udaljenim razrješenjem imena, kombinujte netstat -f s filtriranjem: na primjer, netstat -f | findstr mojadomena Vratit će samo ono što odgovara toj domeni.

Kada je Wi-Fi spor, a netstat pun čudnih konekcija

Klasičan slučaj: sporo pregledavanje, test brzine kojem je potrebno neko vrijeme da se pokrene, ali daje normalne brojke, a prilikom pokretanja netstata pojavljuje se sljedeće: Desetine veza USPOSTAVLJENIHČesto je krivac preglednik (Firefox, na primjer, zbog načina na koji rukuje višestrukim socketima), i čak i ako zatvorite prozore, pozadinski procesi mogu nastaviti održavati sesije.

Šta učiniti? Prvo, identificirajte se sa netstat-godina Zabilježite PID-ove. Zatim provjerite u Upravitelju zadataka ili pomoću Process Explorera/TCPViewa koji procesi stoje iza toga. Ako vam se veza i proces čine sumnjivima, razmislite o blokiranju IP adrese iz Windows zaštitnog zida (Firewall-a). pokrenite antivirusno skeniranje A ako vam se rizik čini visokim, privremeno isključite opremu iz mreže dok se ne razjasni.

Ako se poplava sesija nastavi i nakon ponovne instalacije preglednika, provjerite ekstenzije, privremeno onemogućite sinhronizaciju i provjerite da li su i drugi klijenti (poput vašeg mobilnog uređaja) spori: ovo ukazuje na problem. problem s mrežom/provajderom interneta a ne lokalni softver.

Imajte na umu da netstat nije monitor u realnom vremenu, ali ga možete simulirati pomoću netstat -n 5 osvježavati svakih 5 sekundi. Ako vam je potreban kontinuirani i praktičniji panel, pogledajte TCPView ili više namjenskih alternativa za praćenje.

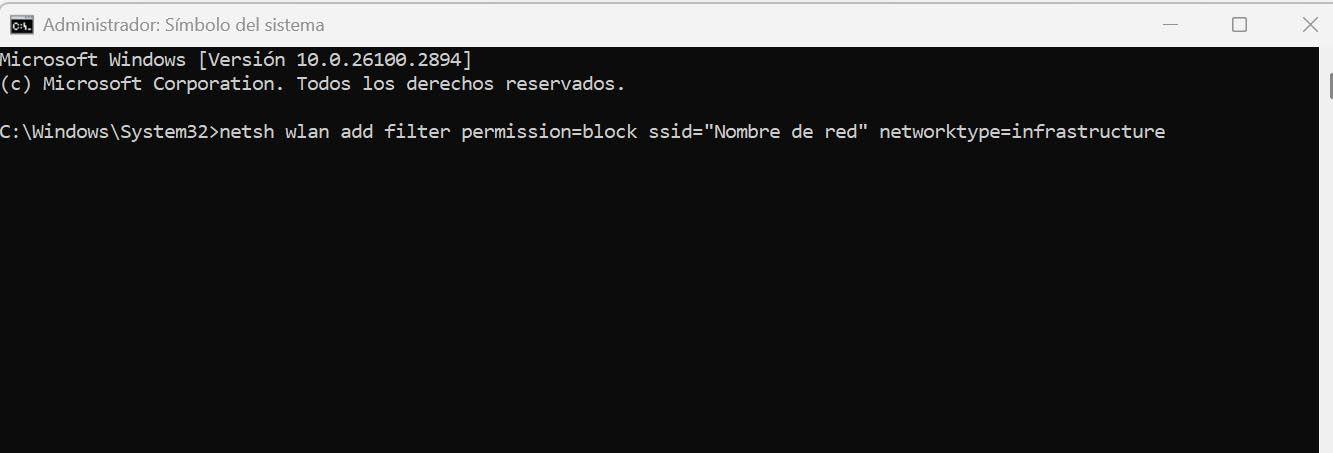

Blokirajte određene Wi-Fi mreže iz CMD-a

Ako postoje obližnje mreže koje ne želite da vaš uređaj pokušava koristiti ili da ih ne vidite, možete filtrirajte ih iz konzoleKomanda vam omogućava blokirati određeni SSID i upravljajte njime bez dodirivanja grafičke ploče.

Otvorite CMD kao administrator i koristi:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureNakon pokretanja, ta mreža će nestati s popisa dostupnih mreža. Da biste provjerili šta ste blokirali, pokrenite netsh wlan show filters dozvola=blokA ako se pokajete, izbrišite to sa:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Blokirajte sumnjive IP adrese pomoću Windows zaštitnog zida

Ako otkrijete da ista javna IP adresa pokušava sumnjive radnje protiv vaših usluga, brz odgovor je kreirajte pravilo koje blokira Te veze. U grafičkoj konzoli dodajte prilagođeno pravilo, primijenite ga na "Sve programe", protokol "Bilo koji", odredite udaljene IP adrese koje želite blokirati, označite "Blokiraj vezu" i primijenite na domenu/privatno/javno.

Da li preferirate automatizaciju? Pomoću PowerShella možete kreirati, mijenjati ili brisati pravila bez klika. Na primjer, da biste blokirali odlazni Telnet promet, a zatim ograničili dozvoljenu udaljenu IP adresu, možete koristiti pravila sa Novo pravilo NetFirewalla a zatim prilagodite sa Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Za upravljanje pravilima po grupama ili grupno brisanje pravila blokiranja, oslonite se na Omogući/Onemogući/Ukloni pravilo NetFirewalla i u upitima sa džokerima ili filterima po svojstvima.

Najbolje prakse: Ne onemogućavajte uslugu zaštitnog zida (Firewall).

Microsoft savjetuje da ne zaustavljate uslugu Firewall (MpsSvc). To može uzrokovati probleme s menijem Start, probleme s instaliranjem modernih aplikacija ili druge probleme. greške pri aktivaciji Telefonom. Ako, zbog pravila, trebate onemogućiti profile, učinite to na nivou konfiguracije zaštitnog zida ili GPO-a, ali ostavite uslugu pokrenutu.

Profili (domena/privatni/javni) i zadane radnje (dozvoli/blokiraj) mogu se postaviti iz komandne linije ili konzole zaštitnog zida. Dobro definiranje ovih zadanih postavki sprječava nehotične rupe prilikom kreiranja novih pravila.

FortiGate: Blokirajte SSL VPN pokušaje sa sumnjivih javnih IP adresa

Ako koristite FortiGate i vidite neuspješne pokušaje prijave na vaš SSL VPN s nepoznatih IP adresa, kreirajte skup adresa (na primjer, crna lista) i tamo dodajte sve konfliktne IP adrese.

U konzoli unesite postavke SSL VPN-a pomoću Konfiguracija VPN SSL postavki i primjenjuje se: postavite izvornu adresu „blacklistipp“ y omogući negiranje izvorne adreseSa pokazati Potvrđujete da je primijenjeno. Na ovaj način, kada neko dođe sa tih IP adresa, veza će biti odbijena od samog početka.

Da biste provjerili promet koji dolazi na tu IP adresu i port, možete koristiti dijagnosticiraj sniffer paket bilo kojeg "host XXXX i port 10443" 4i sa Nabavite VPN SSL monitor Provjeravate dozvoljene sesije sa IP adresa koje nisu uključene u listu.

Drugi način je SSL_VPN > Ograniči pristup > Ograniči pristup određenim hostovimaMeđutim, u tom slučaju odbijanje se dešava nakon unosa akreditiva, a ne odmah kao putem konzole.

Alternative za netstat za pregled i analizu prometa

Ako tražite više udobnosti ili detalja, postoje alati koji to pružaju. grafika, napredni filteri i dubinsko snimanje paketa:

- Wireshark: snimanje i analiza prometa na svim nivoima.

- iproute2 (Linux): uslužni programi za upravljanje TCP/UDP i IPv4/IPv6 protokolima.

- Staklena žicaAnaliza mreže s upravljanjem zaštitnim zidom (firewall) i fokusom na privatnost.

- Monitor vremena rada uzlaznih trendovaKontinuirano praćenje lokacije i obavještenja.

- Germain UX: praćenje usmjereno na vertikale kao što su finansije ili zdravstvo.

- AteraRMM paket sa nadzorom i daljinskim pristupom.

- CloudsharkWeb analitika i dijeljenje snimaka ekrana.

- iptraf / iftop (Linux): Saobraćaj u realnom vremenu putem veoma intuitivnog interfejsa.

- ss (Statistika utičnica) (Linux): moderna, jasnija alternativa za netstat.

Blokiranje IP adresa i njegov uticaj na SEO, plus strategije ublažavanja

Blokiranje agresivnih IP adresa ima smisla, ali budite oprezni s njima. blokirajte botove pretraživačaJer biste mogli izgubiti indeksiranje. Blokiranje po državama također može isključiti legitimne korisnike (ili VPN-ove) i smanjiti vašu vidljivost u određenim regijama.

Dopunske mjere: dodati CAPTCHA kodovi Da biste zaustavili botove, primijenite ograničavanje brzine slanja kako biste spriječili zloupotrebu i postavite CDN kako biste ublažili DDoS raspodjelom opterećenja na distribuirane čvorove.

Ako vaš hosting koristi Apache i imate omogućeno geoblokiranje na serveru, možete preusmjeravanje posjeta iz određene zemlje korištenjem .htaccess datoteke s pravilom prepisivanja (generički primjer):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Da biste blokirali IP adrese na hostingu (Plesk), možete i urediti .htaccess i zabraniti određene adrese, uvijek uz prethodnu sigurnosnu kopiju datoteke u slučaju da trebate vratiti promjene.

Detaljno upravljanje Windows zaštitnim zidom pomoću PowerShella i netsh-a

Pored kreiranja pojedinačnih pravila, PowerShell vam daje potpunu kontrolu: definirajte zadane profile, kreirati/modificirati/brisati pravila, pa čak i raditi protiv Active Directory GPO-a s keširanim sesijama kako bi se smanjilo opterećenje kontrolera domena.

Brzi primjeri: kreiranje pravila, promjena njegove udaljene adrese, omogućavanje/onemogućavanje cijelih grupa i uklonite pravila blokiranja jednim potezom. Objektno orijentisani model omogućava ispitivanje filtera za portove, aplikacije ili adrese i povezivanje rezultata sa cjevovodima.

Za upravljanje udaljenim timovima, oslonite se na WinRM i parametri -CimSessionOvo vam omogućava da navedete pravila, mijenjate ili brišete unose na drugim mašinama bez napuštanja konzole.

Greške u skriptama? Koristite -ErrorAction SilentlyContinue da se potisne "pravilo nije pronađeno" prilikom brisanja, -Šta ako za pregled i -Potvrdi Ako želite potvrdu za svaku stavku. Sa -Opširno Imat ćete više detalja o izvršenju.

IPsec: Autentifikacija, šifriranje i izolacija zasnovana na pravilima

Kada vam je potreban samo autentificirani ili šifrirani promet, kombinirate Pravila zaštitnog zida i IPsec-aKreirajte pravila transportnog načina, definirajte kriptografske skupove i metode autentifikacije te ih povežite s odgovarajućim pravilima.

Ako vaš partner zahtijeva IKEv2, možete ga navesti u IPsec pravilu s autentifikacijom putem certifikata uređaja. I ovo je moguće. pravila kopiranja s jednog GPO-a na drugi i s njima povezane skupove radi ubrzanja implementacije.

Da biste izolovali članove domene, primijenite pravila koja zahtijevaju autentifikaciju za dolazni promet i zahtijevaju je za odlazni promet. Također možete zahtijevaju članstvo u grupama sa SDDL lancima, ograničavajući pristup samo na ovlaštene korisnike/uređaje.

Nešifrirane aplikacije (kao što je telnet) mogu biti prisiljene koristiti IPsec ako kreirate pravilo zaštitnog zida "dozvoli ako je sigurno" i IPsec politiku koja Zahtijeva autentifikaciju i šifriranjeNa taj način ništa ne putuje jasno.

Autentificirano zaobilaženje i sigurnost krajnjih tačaka

Autentificirano zaobilaženje omogućava prometu od pouzdanih korisnika ili uređaja da zaobiđe pravila blokiranja. Korisno za serveri za ažuriranje i skeniranje bez otvaranja luka za cijeli svijet.

Ako tražite potpunu sigurnost za više aplikacija, umjesto kreiranja pravila za svaku od njih, premjestite autorizacija za IPsec sloj sa listama dozvoljenih grupa mašina/korisnika u globalnoj konfiguraciji.

Savladavanje netstata za pregled ko se povezuje, korištenje netsh-a i PowerShella za provođenje pravila i skaliranje pomoću IPsec-a ili perimetarskih zaštitnih zidova poput FortiGate-a daje vam kontrolu nad vašom mrežom. Uz Wi-Fi filtere zasnovane na CMD-u, dobro dizajnirano blokiranje IP adresa, SEO mjere opreza i alternativne alate kada vam je potrebna detaljnija analiza, moći ćete... otkrijte sumnjive veze na vrijeme i blokirajte ih bez ometanja vaših operacija.

Strastven za tehnologiju od malih nogu. Volim da budem u toku u sektoru i, iznad svega, da ga komuniciram. Zato sam već dugi niz godina posvećen komunikaciji na web stranicama o tehnologiji i video igricama. Možete me pronaći kako pišem o Androidu, Windowsu, MacOS-u, iOS-u, Nintendo-u ili bilo kojoj drugoj srodnoj temi koja vam padne na pamet.