- AdGuard Home filtra la publicitat i el rastreig a nivell de DNS per a tota la teva xarxa.

- Pots instal·lar-lo a Raspberry Pi, Proxmox, equips vells o un VPS mitjançant Docker.

- Configurant el router per utilitzar la seva IP com a DNS, tots els dispositius passen per AdGuard.

- Llistes com les de Hagezi i regles de tallafocs ajuden a bloquejar DoH/DoT i evitar salts de DNS.

¿Com configurar AdGuard Home sense coneixements tècnics? Si estàs fart que cada web que visites es converteixi en un festival d'anuncis, rastrejadors i finestres emergents, ia més tens a casa mòbils, tablets, Smart TV i atuells diversos connectats al WiFi, probablement t'hagis plantejat mai bloquejar la publicitat per a tota la xarxa. La bona notícia és que es pot fer i no necessites ser enginyer de xarxes per aconseguir-ho.

En aquest article veuràs com configurar AdGuard Home sense coneixements tècnics, recolzant-nos en exemples reals: des de qui l'instal·la a una Raspberry Pi oa Proxmox, fins a qui el munta en un VPS amb Docker per tenir bloqueig d'anuncis fins i tot fora de casa. Veurem també com evitar que alguns dispositius se saltin el DNS, què és això del DoH/DoT i com es relaciona amb les llistes de Hagezi, a més de repassar funcions avançades d'AdGuard a Windows perquè entenguis millor tot l'ecosistema.

Què és AdGuard Home i per què interessa més enllà d'un simple bloquejador

AdGuard Home és un servidor DNS filtrant que s'instal·la a la teva pròpia xarxa. En lloc de bloquejar anuncis només al navegador com fan les extensions típiques, intercepta totes les peticions DNS dels dispositius abans que arribin a Internet, de manera que qualsevol aparell connectat al teu WiFi (mòbil, portàtil, Smart TV, consola, altaveus intel·ligents, etc.) es beneficia del filtratge sense que hagis d'instal·lar res a cadascun.

A la pràctica, AdGuard Home actua com una mena de “centraleta de trucades” per als noms de domini: quan un dispositiu pregunta per la IP d'una web o d'un servidor d'anuncis, el servidor DNS d'AdGuard decideix si deixa passar aquesta petició o la bloqueja usant llistes de filtres similars a les d'uBlock Origin o Pi-hole. Així podeu tallar publicitat, rastrejadors, dominis maliciosos, contingut adult o fins i tot xarxes socials completes si us interessa.

Un altre punt fort és el seu interfície web molt cuidada i fàcil d'entendre, amb estadístiques de tot el que es resol (i es bloqueja), detall per client, llistes de bloqueig, filtres personalitzats, control parental i fins i tot servidor DHCP integrat. El millor és que, tot i tenir moltes opcions avançades, per a un ús bàsic es pot deixar gairebé tot amb els valors per defecte i funciona estupendament.

Comparat amb solucions similars com Pi-hole, AdGuard Home sol agradar perquè ve amb moltes funcions “de fàbrica”: suport per a DNS xifrat (DNS-over-HTTPS i DNS-over-TLS), servidor DHCP integrat, bloqueig de codi maliciós i phishing, cerques segures, control parental, etc., sense necessitat d'instal·lar programari addicional ni toquetejar fitxers de configuració rars.

Com i on instal·lar AdGuard Home sense tornar-te boig

Per muntar AdGuard Home necessites un dispositiu que faci de servidor encès 24/7. No cal res potent; amb una cosa molt modesta és més que suficient. Hi ha diverses opcions habituals que es repeteixen en moltes configuracions reals.

Una de les més populars és fer servir una Raspberry Pi amb Raspberry Pi US Lite. Un usuari explicava que va comprar una Raspberry Pi 5, va instal·lar el sistema, va posar AdGuard Home amb la configuració bàsica i va canviar el DNS del router perquè apuntés a la IP de la Raspi. Resultat: va començar a veure el trànsit de gairebé tots els seus dispositius al panell, encara que alguns aparells d'Amazon intentaven saltar-se el DNS de l'encaminador, tema del qual parlarem més endavant.

Si tens un servidor Proxmox a casa, una altra alternativa molt còmoda és instal·lar AdGuard Home en un contenidor LXC usant els Proxmox VE Helper-Scripts de la comunitat. Des del Datacenter, entres al node, obris la Shell i executes un script que et desplega AdGuard Home pràcticament sol, amb un assistent d'instal·lació senzill que et pregunta si vols els valors per defecte, una instal·lació detallada amb confirmacions, ajustaments avançats, utilitzar un fitxer de configuració propi, opcions de diagnòstics i la sortida de l'instal·lador.

Ordre per llançar l'instal·lador: bash -c "$(curl -fsSL https://raw.githubusercontent.com/community-scripts/ProxmoxVE/main/ct/adguard.sh)"

També es pot muntar a un PC vell o un VPS mitjançant Docker. Molts usuaris ho tenen així: es connecten per SSH al seu VPS oa la seva màquina amb Linux, instal·len Docker i Docker Compose, creen un docker-compose.yml senzill on el contenidor exposa el port 53 per a DNS, el 3000 per a l'assistent inicial i algun port més per a la interfície web (per exemple, mapejant el 80 intern al 8181 extern) i aixequen el servei amb un docker-compose up -d. El comportament i la interfície d'AdGuard Home són idèntics als d'una instal·lació normal.

La clau a tots els escenaris és que el dispositiu on corre AdGuard Home tingui una IP fixa i estable a la teva xarxa local (en el cas de la Raspberry Pi o d'un servidor domèstic) o, si fas servir un VPS, que sàpigues bé com obrir els ports DNS i d'administració al tallafoc del sistema i del proveïdor cloud, amb cura respecte a la seguretat.

Instal·lar AdGuard Home a Proxmox pas a pas (sense complicar-se)

A Proxmox, una forma molt agraïda de desplegar AdGuard Home és tirant dels Proxmox VE Helper-Scripts, uns scripts comunitaris que automatitzen la creació de contenidors i màquines virtuals amb diferents aplicacions ja preparades.

El procés bàsic consisteix a anar al Datacenter de Proxmox, seleccionar el teu node i obrir l'opció de Shell. Des d'aquí executes l'script d'AdGuard Home, per exemple:

En executar l'assistent veureu opcions com: instalación con configuración por defecto, modo verbose, configuración avanzada, usar archivo de configuración propio, opciones de diagnóstico

Quan es llança l'assistent, veureu diverses opcions: instal·lació amb configuració per defecte, la mateixa però en mode “verbose” perquè et pregunti abans d'aplicar cada ajustament, una manera de configuració avançada on tries tots els paràmetres a mà, la possibilitat de fer servir un arxiu de configuració propi, configuracions de diagnòstic i, per descomptat, lopció de sortir. Per a algú sense gaire experiència, el més assenyat és triar l'opció de valors per defecte.

Després l'assistent et pregunta on se'n va a desar la plantilla del contenidor LXC, en quin emmagatzematge s'allotjarà el contenidor i, quan acaba la configuració, us indica que ja podeu accedir a AdGuard Home a través de la IP assignada i el port de configuració inicial (normalment el 3000).

A partir d'aquell moment, obris un navegador en un equip de la teva xarxa, entres a la URL amb la IP del contenidor i el port 3000 i comença l'assistent web d'AdGuard Home. Només has de prémer a “Get Started” i seguir els passos:

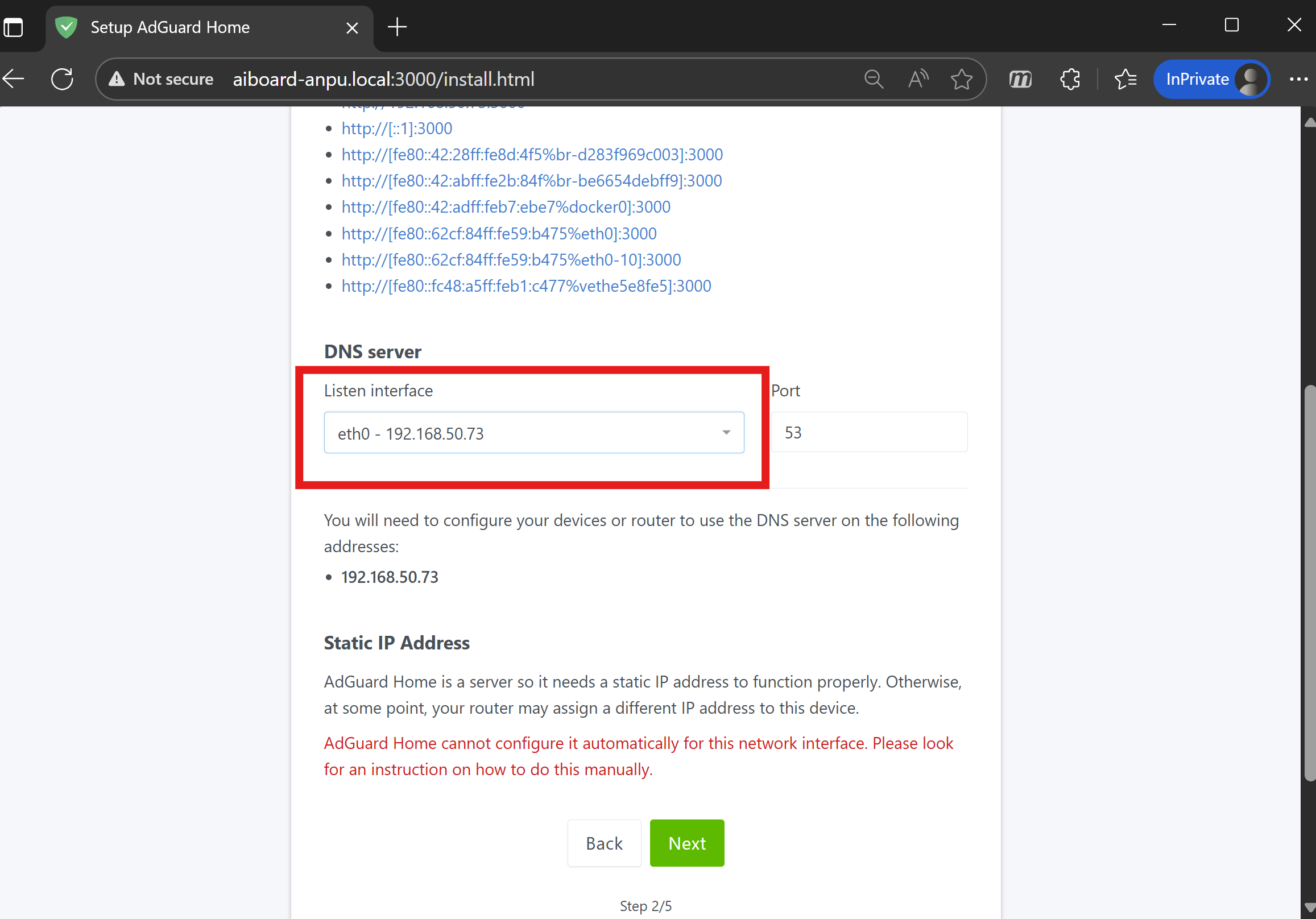

- Elegir la interfície i port d'administració per al panell web (port típic 80, encara que el pots canviar).

- Configurar la IP i port del servidor DNS (per defecte 53).

- Crear un usuari i contrasenya d'administrador amb certa seguretat.

- Veure un petit resum de com apuntar els dispositius a aquest nou DNS.

Un cop acabat l'assistent, ja pots iniciar sessió al panell d'AdGuard Home i explorar totes les seccions: configuració DNS, DHCP integrat, llistes de bloqueig, filtres personalitzats, estadístiques, control parental, bloqueig de serveis concrets i molt més.

Configurar els dispositius per utilitzar AdGuard Home com a DNS

Un cop instal·lat, queda el que és realment important: aconseguir que els dispositius de la teva xarxa usin AdGuard Home com a servidor DNS. Això es pot fer de forma temporal, tocant només un equip, o de manera permanent a nivell de router perquè tothom passi per aquí sense assabentar-se'n.

Si vols fer proves ràpides en un equip amb GNU/Linux, pots canviar el fitxer /etc/resolv.conf perquè apunti al servidor AdGuard. Amb permisos de superusuari, ho edites i afegeixes una línia del tipus:

Exemple d'entrada a resolv.conf: nameserver IP_ADGUARD

Tingues en compte que aquest fitxer se sol regenerar en reiniciar la xarxa o el sistema, així que és un canvi temporal útil per testejar si el servidor respon bé o si les llistes de filtres fan el que esperes abans de tocar res al router.

La configuració recomanada a llarg termini és canviar el DNS directament al router de casa teva. Així, qualsevol dispositiu que obtingui la configuració per DHCP (el normal: mòbils, ordinadors, consoles, etc.) rebrà automàticament la IP d'AdGuard Home com a servidor DNS sense que hagis de tocar un per un.

Per fer-ho, entres a la interfície web del router (les IP típiques solen ser 192.168.1.1 o 192.168.0.1), inicies sessió amb el teu usuari administrador i busques al menú alguna secció de xarxa local, LAN o DHCP. En un router Xiaomi AX3200, per exemple, s'entra a “Configuració – Configuració de xarxa – Configuració de xarxa” i es marca l'opció de “Configurar DNS manualment”.

Al camp de DNS1 introduïm la IP local del servidor AdGuard Home (la de la Raspberry, el contenidor LXC, el servidor físic, etc.). Moltes vegades es permet un DNS secundari (DNS2): pots deixar-lo en blanc perquè res se'n surti del filtre o posar un DNS públic de seguretat com a 1.1.1.1, sabent que aquesta ruta podria utilitzar-se si el primari falla.

Després de desar canvis i, si cal, reiniciar el router, la xarxa començarà a enviar les consultes DNS a AdGuard Home. És possible que hagueu de desconnectar i reconnectar alguns dispositius al WiFi perquè agafin la nova configuració.

Què passa quan alguns dispositius intenten saltar-se el DNS (DoH, DoT i companyia)

Un problema que es veu cada cop més és que certs dispositius o aplicacions ignoren el DNS configurat al router i es connecten directament a serveis de DNS xifrat (DoH o DoT) com els de Google, Cloudflare o els propis del fabricant de l'aparell. Un usuari comentava que els seus dispositius d'Amazon semblaven “provar” a anar pel DNS de l'encaminador, veure que es bloquejaven algunes coses i després canviar de ruta per esquivar les restriccions.

Aquest comportament és possible perquè molts sistemes permeten configurar DNS propis a nivell de sistema o fins i tot dins una app concreta. A més, DNS-over-HTTPS (DoH) i DNS-over-TLS (DoT) viatgen per ports xifrats (normalment 443 per a DoH i 853 per a DoT), cosa que fa més difícil interceptar-los si no controles el tallafocs de la xarxa.

Per evitar-ho, llistes com les de Hagezi plantegen una estratègia clara: assegurar-te que el teu servidor DNS local és “d'arrencada” a la teva xarxa. Això implica dues coses: redirigir o bloquejar tot el trànsit DNS estàndard sortint (TCP/UDP 53) que no passi pel teu servidor i, a més, bloquejar el trànsit sortint de DNS over TLS (TCP 853) cap a l'exterior, de manera que no puguin fer servir servidors xifrats de tercers sense el teu control.

A la pràctica, això s'aconsegueix configurant regles al firewall del router o del tallafocs que facis servir a la teva xarxa: es bloqueja qualsevol sortida al port 53 excepte des del teu propi servidor d'AdGuard Home, i es tallen també les connexions al port 853. Per a DNS-over-HTTPS, moltes llistes de filtres inclouen els dominis de DoH coneguts perquè el mateix AdGuard Home els pugui aturar com si fossin qualsevol altre domini no desitjat.

Amb aquestes mesures, encara que un dispositiu tingui configurat un DNS diferent, la connexió directa a servidors externs es veurà bloquejada, forçant que tot el trànsit DNS passi sí o sí per AdGuard Home, on podràs filtrar, registrar i controlar el que passa realment.

Ús d'AdGuard als dispositius: apps, mode llar i fora de casa

Més enllà d'AdGuard Home, hi ha les aplicacions d'AdGuard per a Windows, Android i iOS, que funcionen com a bloquejadors a nivell de dispositiu. Molts usuaris combinen totes dues coses: a casa, els dispositius usen el DNS d'AdGuard Home; quan surten de la xarxa, les aplicacions tiren d'AdGuard DNS privat (el servei gestionat d'AdGuard) o de filtres a nivell de sistema.

El dubte habitual és si els mòbils i portàtils poden canviar de manera automàtica a AdGuard Private DNS quan no són a la xarxa domèstica. A la pràctica, molts perfils es configuren així: en connectar-se a la WiFi de casa, els dispositius usen el DNS local d'AdGuard Home; quan estan en xarxes externes, les apps usen el servei privat al núvol associat al teu compte (en alguns plans de pagament, vàlids durant diversos anys).

A més, solucions com Escala de cua permeten que, encara que estiguis fora de casa, puguis continuar utilitzant AdGuard Home com a DNS, perquè el teu dispositiu es connecta virtualment a la teva xarxa privada. Alguns usuaris ho tenen així: bloquegen anuncis per a tota la família a casa, i quan viatgen o estan en una WiFi pública poc fiable, enruten el DNS a través de Tailscale cap al seu servidor AdGuard Home a l'homelab.

Tot això es combina amb les opcions avançades de les aplicacions d'AdGuard al Windows, que permeten afinar molt el filtrat. Tot i que aquestes opcions estan pensades per a usuaris més tècnics, convé tenir clar què hi ha a sota per si en algun moment necessites anar més enllà de l'ús bàsic.

Configuració avançada d'AdGuard a Windows: allò que t'interessa conèixer

Dins d'AdGuard per a Windows hi ha una secció de Configuració avançada que abans es deia configuració de baix nivell. No cal tocar res per a ús diari, però ofereix un munt de controls fins sobre com es maneja el trànsit, el DNS i la seguretat, i moltes d'aquestes idees t'ajuden a entendre millor el que AdGuard Home fa a nivell de xarxa.

Per exemple, hi ha l'opció de bloquejar TCP Fast Open a Edge, la qual cosa obliga que el navegador faci servir un comportament més estàndard que de vegades ajuda a esquivar problemes amb proxies o sistemes de filtratge. També podeu activar l'ús de Encrypted Client Hello (ECH), una tecnologia que xifra la part inicial de la connexió TLS on va el nom del servidor al qual us connectes, reduint encara més la quantitat d'informació que es filtra en clar.

En matèria de certificats, AdGuard pot verificar la transparència de certificats seguint la política de Chrome i, si el certificat no compleix aquests requisits de transparència, decidir no filtrar-lo perquè sigui el mateix navegador el que el bloquegi. De la mateixa manera, és possible habilitar la verificació de revocació de certificats SSL/TLS mitjançant consultes OCSP en segon pla, de manera que, si es detecta que un certificat ha estat revocat, AdGuard talla les connexions actives i futures a aquest domini.

Altres funcions còmodes són la possibilitat de excloure aplicacions del filtrat indicant la ruta completa, activar notificacions emergents controlades, interceptar automàticament les URL de subscripció de filtres (per exemple, enllaços que comencen per abp:subscribe), filtrar trànsit HTTP/3 quan el navegador i el sistema ho suporten, o triar entre filtrar usant una manera de redirecció del driver o una manera com el sistema veu AdGuard com l'única aplicació connectada a Internet.

També pots decidir si filtrar connexions localhost (alguna cosa imprescindible si uses AdGuard VPN, ja que moltes connexions s'enruten per aquí), excloure rangs d'IP concrets de ser filtrats, habilitar escriptura de fitxers HAR per a depuració (compte, això pot alentir la navegació), o fins i tot modificar la manera com AdGuard forma les peticions HTTP, afegint espais extra o fragment paquets (DPI) a xarxes molt restrictives.

A l'apartat de rendiment de xarxa hi ha opcions per habilitar i ajustar TCP keepalive, definint interval i temps despera per mantenir vives connexions inactives i així sortejar NAT agressius dalguns proveïdors. També es pot bloquejar completament els complements de Java per raons de seguretat, deixant JavaScript intacte.

La secció avançada de DNS a AdGuard per a Windows permet establir temps d'espera per als servidors DNS, habilitar HTTP/3 en upstreams de DNS-over-HTTPS si el servidor ho suporta, utilitzar upstreams alternatius quan els principals fallen, consultar diversos servidors DNS ascendents en paral·lel per respondre amb el primer que conteste (augmentant la sensació de velocitat) i decidir si sempre s'ha de respondre amb un error SERVFAIL.

Es pot també habilitar el filtratge de sol·licituds de DNS segures, és a dir, redirigir les peticions de DoH/DoT cap al proxy DNS local perquè passin pel mateix control que la resta. A més, pots definir el mode de bloqueig per a regles de tipus hosts o destil adblock (respondre amb error “Rebutjat”, “NxDomain” o una IP personalitzada) i configurar adreces IPv4 i IPv6 personalitzades per a les respostes bloquejades.

Pel que fa a redundància, la configuració permet especificar servidors fallback predeterminats del sistema o personalitzats, així com una llista de bootstrap DNS que serveixen de traductors inicials quan uses upstreams xifrats que es defineixen per nom en lloc d'IP. També s'inclou una secció per a exclusions: dominis que cal resoldre usant el DNS del sistema sense aplicar regles de bloqueig, o SSID de WiFi que no han de passar pel filtratge DNS perquè, per exemple, ja estan protegits per AdGuard Home o un altre sistema de filtres.

Tot aquest ventall d'opcions avançades no és obligatori perquè AdGuard Home funcioni, però ajuda a entendre la filosofia general d'AdGuard a l'hora de manejar DNS, certificats i trànsit xifrat, i et dóna pistes fins on pots arribar si un dia necessites un control molt fi sobre la teva xarxa.

Amb tot això, queda clar que, encara que al principi pugui sonar tècnic, muntar i configurar AdGuard Home sense grans coneixements és totalment assumible si segueixes la idea bàsica de: tenir un petit servidor encès, instal·lar AdGuard Home (ja sigui amb un script a Proxmox, en una Raspberry o amb Docker), apuntar el DNS del teu router a aquest servidor i, si vols anar un pas més enllà, utilitzar firewall i llistes com les de Hagezi per evitar que els dispositius més rebels se saltin; a partir d'aquí, disposes d'un panell molt visual on veure què es bloqueja, ajustar filtres, activar funcions de seguretat i estendre aquesta protecció fins i tot quan surts de casa gràcies a les apps d'AdGuard oa solucions com Tailscale.

- Inici d'AdGuard actua com un servidor DNS filtrant que protegeix tots els dispositius de la xarxa sense instal·lar res a cadascun.

- Es pot instal·lar fàcilment a Raspberry Pi, Proxmox, PCs o VPS i només cal apuntar el router al seu IP per utilitzar-lo.

- L'ús de llistes de bloqueig, firewall i control de DoH/DoT impedeix que certs dispositius se saltin el DNS d'AdGuard.

- Les opcions avançades d'AdGuard permeten afinar certificats, DNS, HTTP/3 i exclusions per a una xarxa més segura.

Apassionat de la tecnologia des de petitó. M'encanta estar a l'última al sector i sobretot, comunicar-ho. Per això em dedico a la comunicació en webs de tecnologia i videojocs des de ja fa molts anys. Podràs trobar-me escrivint sobre Android, Windows, MacOS, iOS, Nintendo o qualsevol altre tema relacionat que et passi pel cap.