- El sistema de posicionament per Wi‑Fi utilitza el BSSID del teu router per associar-lo a coordenades i així accelerar la geolocalització, fins i tot sense que tu participis activament.

- Per reduir aquest rastreig pots reanomenar la teva xarxa amb el sufix _nomap i, si el maquinari ho permet, activar l'aleatorització del BSSID o utilitzar firmwares avançats.

- Combinar VPN de confiança, HTTPS, DNS més privats i ajustaments estrictes en navegadors i apps limita el que sap la teva operadora i els webs sobre la teva ubicació.

- Qualsevol dispositiu connectat pot ser font de dades, de manera que centralitzar la protecció al router amb una VPN i bones pràctiques augmenta de forma notable la teva privadesa.

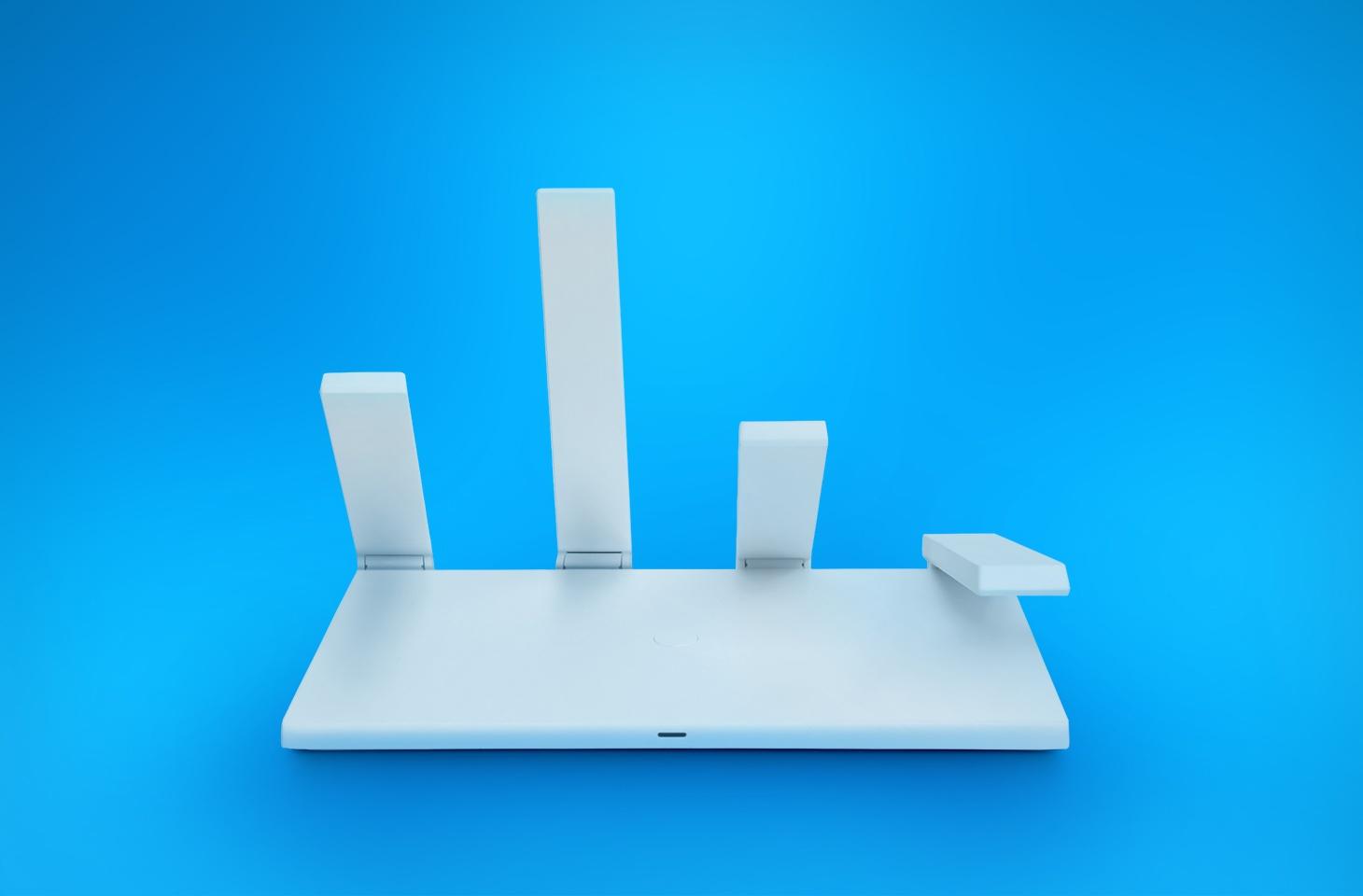

¿Com evitar que el teu router filtri la teva ubicació sense que ho sàpigues? Vivim enganxats al mòbil, amb el GPS i el Wi‑Fi encesos gairebé tot el dia, i poques vegades ens parem a pensar quina informació s'està compartint en segon pla, o com fer servir apps per bloquejar rastrejadors en Android. Una de les dades més delicades és la ubicació física, i no només la del teu telèfon: també la del teu router o punt d'accés Wi‑Fi, que pot acabar en bases de dades globals sense que tu facis absolutament res.

Darrere d'aquesta comoditat d'obrir Google Maps i que la vostra posició aparegui gairebé a l'instant s'amaga un sistema massiu de recopilació de dades. El teu router pot quedar registrat en serveis d'Apple, Google o altres empreses, ia més el teu operadora d'Internet i multitud de webs i apps també intenten esbrinar on ets i què fas en línia. En aquest article veurem, amb calma i al detall, com funciona tot això i què pots fer per evitar que el teu router filtri la teva ubicació sense que ho sàpigues i reduir el rastreig en general.

Com funciona el sistema de posicionament per Wi‑Fi (WPS) i per què afecta el teu router

Darrere de la geolocalització ràpida que veus a les apps de mapes hi ha un gran engranatge anomenat Sistema de Posicionament per Wi‑Fi (WPS). No té res a veure amb el botó WPS del router per connectar dispositius, sinó amb enormes bases de dades que emmagatzemen coordenades aproximades de milions de punts d'accés Wi‑Fi repartits per tot el món.

Cada vegada que algú amb un smartphone amb el GPS i la localització activats passa a prop del teu router, el dispositiu pot escanejar les xarxes properes, enviar aquesta llista (amb els identificadors dels punts daccés) als servidors dApple, Google o altres companyies, ia canvi obtenir una posició ràpida. En aquest procés, el BSSID i la ubicació aproximada del teu router poden acabar associats a les bases de dades, fins i tot encara que tu no tinguis mòbil o mai hagis instal·lat les seves aplicacions.

Aquest sistema permet que, quan obris una app de mapes, el telèfon no hagi d'esperar que els satèl·lits de GPS ofereixin una posició estable, cosa que pot trigar uns quants minuts. En comptes d'això, el mòbil compara les xarxes Wi‑Fi properes amb aquesta gegantina base de dades i obté una ubicació gairebé instantània. Després la podeu combinar amb GPS, dades de xarxa mòbil i altres sensors per afinar el resultat.

La cosa no s'hi queda. Fins i tot dispositius sense GPS, com portàtils o alguns tablets, poden utilitzar aquesta mateixa informació. Només cal que enviïn la llista de xarxes Wi-Fi visibles a un servei de geolocalització perquè aquest els torni unes coordenades aproximades; per això és important saber detectar si el teu mòbil Android té spyware i evitar que apps sospitoses enviïn dades sense el teu permís. Investigacions com les de la Universitat de Maryland (UMD) han demostrat que, amb poques restriccions, es poden crear mapes detallats de routers i extreure patrons de mobilitat, hàbits o fins i tot fer tasques de seguiment de persones.

L'identificador clau que es fa servir per a tot això és el BSSID del punt d'accés, que normalment coincideix amb la direcció MAC de la interfície Wi‑Fi del router (o amb una variant molt propera). Aquesta dada es transmet en clar a les balises Wi‑Fi, per la qual cosa qualsevol dispositiu a les proximitats la pot recollir sense connectar-se a la xarxa.

Riscos que es pugui localitzar el teu router

A primera vista, pot semblar que la ubicació aproximada d'un router no és una cosa excessivament sensible: al final, qui passi pel teu carrer ja sap més o menys on vius. Però hi ha escenaris on la posició d'un punt d'accés esdevé una dada molt delicada o, si més no, molt útil per a tercers amb interessos diversos.

Un primer cas clar són els terminals d'Internet per satèl·lit, com Starlink. Aquests equips solen crear una xarxa Wi‑Fi local perquè els usuaris es connectin. Si es pot localitzar aquest terminal amb el WPS, a la pràctica es pot rastrejar la ubicació de l'usuari encara que estigui en una zona remota, un escenari de conflicte militar o una operació d'emergència. En alguns contextos, conèixer la posició exacta dels terminals pot tenir conseqüències de seguretat molt serioses.

Un altre escenari sensible és el dels punts d'accés mòbils usats en viatges i negocis. Molta gent comparteix connexió des dun router 4G/5G de butxaca o des del mòbil per al seu portàtil i altres dispositius. Aquest “router viatger” pot acompanyar-te a reunions, hotels, fires i desplaçaments, permetent que algú que arreplegue les dades WPS puga inferir els teus patrons de viatge, amb quina freqüència et mous i cap a on.

També cal pensar en les autocaravanes, vaixells, iots i tot tipus de vehicles amb punts d'accés Wi‑Fi permanents. Saber on són aquests routers al llarg del temps pot revelar no només rutes habituals, sinó també temporades en un mateix port, àrees d'estacionament habituals, etc. Fins i tot sense conèixer la identitat del propietari de primeres, aquesta informació es pot creuar amb altres dades.

Un tercer supòsit, especialment delicat, és el de les persones que es muden a un altre domicili. És força habitual endur-se el router o el punt d'accés a la nova llar. Si algú es va connectar, encara que fos una sola vegada, a la teva xarxa a la casa anterior (un veí, una visita, una exparella…), aquest dispositiu pot continuar detectant el mateix BSSID i, amb l'ajuda dels serveis de geolocalització, esbrinar on t'has anat a viure. Per a la majoria serà una curiositat sense més ni més, però per a víctimes d'assetjament, violència de gènere o amenaces, pot ser un risc enorme; per això convé aprendre a detectar stalkerware a Android o iPhone si sospites que algú et segueix.

Limitacions reals del rastreig per WPS

Malgrat tot això, convé posar les coses en context: el rastreig a través del WPS no és el mètode més ràpid ni el més precís de vigilància. De fet, té diverses limitacions que redueixen força la seva perillositat pràctica en molts casos quotidians.

Per començar, que un router acabi a les bases de dades de WPS no és immediat. Els estudis de l'UMD van mostrar que un nou punt d'accés pot trigar entre dos i set dies en aparèixer als sistemes d'Apple o Google, sempre que estigui emetent al mateix lloc de manera constant. Si portes amb tu un router mòbil a un lloc on només estaràs unes hores o un parell de dies, és força possible que aquest moviment mai no arribi a reflectir-se al mapa global.

A més, perquè un router es consideri “candidat” a entrar a la base, ha de ser detectat per diversos smartphones amb geolocalització activa. Un únic escaneig aïllat no sol funcionar. En entorns amb poca població, carreteres secundàries o zones rurals, és molt possible que un punt d'accés passi desapercebut durant mesos o fins i tot sempre.

També cal tenir en compte que el WPS es basa en el BSSID, i els estàndards Wi‑Fi permeten l'aleatorització d'aquest identificador. Si el router suporta aquesta funció i està activada, el BSSID canvia periòdicament sense afectar el funcionament normal dels dispositius connectats (és el punt d'accés mateix qui gestiona la transició). Amb aquest truc es complica enormement la reidentificació dun router concret al llarg del temps.

Aquesta idea és similar a la de la direcció MAC privada a Android, iOS i Windows, que fa que el teu mòbil canviï d'identitat de cara a les xarxes Wi‑Fi que escaneja perquè no et puguin seguir tan fàcilment. En el cas dels punts d'accés, l'aleatorització del BSSID redueix molt la capacitat de construir rutes necessàries en el temps basades en aquest identificador.

Per tot això, malgrat que el WPS planteja riscos, cal recordar que sol ser menys directe i menys fi que altres mètodes de vigilància i rastreig, com el seguiment a través de xarxes mòbils, apps amb permisos excessius, cookies de tercers, empremtes del navegador o fins i tot dades de la pròpia operadora.

Com evitar que el teu router entri a les bases de dades d'Apple i Google

La bona notícia és que tant Apple com Google ofereixen un mètode, poc conegut però molt eficaç, per excloure un punt d'accés Wi‑Fi de les bases de dades de geolocalització. No has de trucar a ningú ni emplenar un formulari: només canviar el nom de la teva xarxa.

El truc consisteix a afegir el sufix _nomap al final del SSID (el nom de la xarxa Wi-Fi). Si la teva xarxa ara mateix es diu, per exemple, Elwifidecasa, hauries de reanomenar-la a alguna cosa com Elwifidecasa_nomap. Aquest sufix indica als serveis de WPS que no heu d'emmagatzemar ni utilitzar el vostre punt d'accés per als càlculs de localització.

Aquesta solució funciona tant per a routers domèstics com per punts d'accés d'oficina o petites empreses. És un dels passos més senzills i directes que pots fer si et preocupa que la posició del teu router acabi formant part d'un mapa global gestionat per tercers.

Si no us agrada com queda el nom, podeu combinar-lo amb altres paraules (per exemple, una broma interna, un àlies…), però el sufix s'ha de mantenir exactament com _nomap al final del SSID perquè tingui efecte. Canviar el nom no afecta la seguretat (clau, xifrat, etc.), però sí que obligarà que tots els dispositius tornin a introduir la contrasenya, així que convé avisar a casa oa loficina abans de fer-ho.

Com a mesura addicional per als que canvien de domicili amb freqüència, una opció interessant és llogar el router a l'operadora en lloc de comprar-lo. D'aquesta manera, en mudar-te retornes aquest equip (i el seu BSSID associat a la teva antiga direcció) i en reps un de nou a la nova ubicació. No és una protecció absoluta, però sí que redueix el rastre històric vinculat físicament al mateix aparell.

Ús de encaminadors amb BSSID aleatori i firmware avançat

Si vols anar un pas més enllà en la teva privadesa, més enllà del _nomap, pots plantejar-te l'ús d'un router que permeti l'aleatorització del BSSID. Alguns fabricants i projectes de maquinari lliure, com certs routers de Supernetworks, implementen aquesta funció de sèrie en combinació amb microprogramari de codi obert.

Firmwares alternatius com DD‑WRT també incorporen l'opció de BSSID aleatori, sempre que el maquinari del router ho suporti. Amb aquesta tècnica, l'identificador que veuen els dispositius propers canvia periòdicament, de manera que és més difícil que serveis de geolocalització o tercers puguin construir una “línia de vida” del router i saber si és el mateix que estava a un altre habitatge oa un altre país fa uns mesos.

Aquesta estratègia resulta especialment interessant per punts d'accés mòbils, encaminadors en vehicles, vaixells o autocaravanes, on el moviment és constant. Encara que el WPS tingui latències de diversos dies, impedir que aquest BSSID sigui estable complica encara més la traça.

En el cas dels smartphones utilitzats com a punt d'accés, cal revisar amb calma la configuració. A iPhone, per exemple, no hi ha un ajustament directe per activar l'aleatorització del BSSID del hotspot personal, però Apple enllaça aquest comportament a l'ús de l'opció “Direcció Wi‑Fi privada” en xarxes a les quals es connecta el telèfon. Si activeu aquesta funció per a algunes xarxes (Paràmetres → Wi‑Fi → toca la xarxa → activa “Adreça Wi‑Fi privada”), el mòbil començarà a aleatoritzar el BSSID quan comparteixi Internet com a punt daccés.

A Android la situació varia segons fabricant i versió del sistema. Alguns inclouen directament ajustaments per al hotspot amb MAC aleatòria o BSSID dinàmic, mentre que en altres casos dependràs de la capa del fabricant o d'apps/firmwares de tercers. Val la pena bussejar una mica pels menús de “Zona Wi-Fi / Compartir Internet” o consultar la documentació del model concret.

Els terminals de Starlink i solucions similars també estan començant a rebre actualitzacions de programari que activen l'aleatorització del BSSID per defecte, almenys segons ha comunicat la companyia des del començament del 2023. És un moviment lògic en un context en què aquests equips poden operar en àrees especialment sensibles.

Com evitar que la teva operadora i el teu navegador revelin la teva ubicació

Més enllà del WPS, hi ha un altre front clau: els dades que recopilen la teva operadora, el teu navegador i les apps que utilitzes diàriament. Molts serveis gratuïts, xarxes socials o aplicacions viuen precisament d'explotar la informació que cedeixes, incloent-hi ubicació, hàbits de navegació, horaris, interessos o patrons de consum.

Plataformes gegants com Facebook, WhatsApp i moltes altres xarxes obtenen guanys gràcies al perfilat extrem dels usuaris. Les condicions d'ús i les polítiques de privadesa, que gairebé ningú no llegeix, solen autoritzar l'accés a gran part de la informació del dispositiu: des de la ubicació fins als contactes, passant pel tipus de connexió, el model de telèfon i més; si sospites que estàs sent monitoritzat, convé saber com saber si us espien l'iPhone.

Tampoc cal oblidar el paper de les operadores de telecomunicacions. Tenen capacitat per conèixer a quines hores et connectes, quin volum de dades consumeixes, quin tipus de serveis utilitzes i fins i tot, segons la regulació del país, quins dominis o IPs visites. En alguns llocs, s'ha permès o facilitat que aquestes empreses comercialitzin aquestes dades amb tercers.

El valor d'aquesta informació als mercats negres és molt alt. A la Dark Web s'estima que, sumant documents identificatius, números de compte, accés a correus i xarxes socials, el pack de dades d'una sola persona pot rondar xifres molt elevades. Dades com el nombre d'identitat es poden moure al voltant de desenes o centenars d'euros, i les credencials bancàries multipliquen aquest valor. La fugida d'aquest tipus d'informació pot comprometre tant la vostra economia com la vostra seguretat personal.

Encara que molts ciberatacs tenen a veure amb errors del propi usuari (phishing, formularis falsos, correus que imiten el teu banc…), no convé oblidar que hi ha un rastreig silenciós molt més constant; per això resulta útil conèixer eines com Autoruns per eliminar programes que s'autoinicien sense permís i reduir la superfície datac. Per això, si vols que el teu router no filtri la teva ubicació ia més reduir al mínim el que el teu proveïdor i les webs saben sobre tu, val la pena reforçar diversos fronts.

VPN: l'eina clau per amagar trànsit i ubicació

Una de les formes més efectives de retallar el poder de la teva operadora i de moltes webs és fer servir un servei VPN (xarxa privada virtual). Tot i que van néixer per crear xarxes locals virtuals entre dispositius dispersos geogràficament, avui són una eina bàsica per a qui busca una mica més d'anonimat i llibertat a Internet.

Quan et connectes sense VPN, el teu dispositiu parla directament amb cada web a través del proveïdor d'Internet. L'operadora pot veure a quins servidors et connectes (dominis, IPs), quant descarreguen els teus equips, quant de temps passes en línia, etc. Amb una VPN, tot el trànsit va primer a un servidor intermedi xifrati des d'aquí surt a la xarxa amb una altra IP, normalment d'un altre país o regió.

Per a la web que visites, qui s'està connectant és la IP de la VPN, no la teva. I per a la teva operadora, el detall de la teva navegació queda encapsulat dins d'un túnel xifrat: veureu que parles amb un servidor VPN i quant de trànsit consumeixes, però no el contingut ni amb quins serveis concrets interactues a l'interior.

No totes les VPN són iguals. Moltes solucions gratuïtes, molt populars per saltar-se bloquejos geogràfics, són poc recomanables si el que busques és privadesa de veritat. Algunes emmagatzemen registres extensos (logs) del que fas, quina IP tenies, durant quant de temps t'has connectat o quina amplada de banda has utilitzat. Aquest historial es pot vendre o lliurar davant de requeriments legals.

Per minimitzar riscos, convé apostar per VPN de pagament amb bona reputació, polítiques clares de “no logs” i condicions de servei transparents. L'ideal és que només recullin les dades imprescindibles per gestionar el compte i el pagament, evitant registrar IP d'origen, temps de connexió detallats o altres metadades. Si a més ofereixen pagament amb criptomonedes o altres mètodes anònims, la capa de privadesa és encara més gran.

Si vols provar alguna cosa senzilla sense complicar-te, extensions de navegador com TunnelBear o altres de similars permeten activar un túnel VPN lleuger des de Chrome, Firefox o Opera. Són útils per a casos puntuals (com connectar-te a una Wi‑Fi pública) però si necessites protegir tot el trànsit del teu sistema, és preferible instal·lar el client VPN a nivell de dispositiu o fins i tot configurar-la directament al router.

Proxy, DNS i HTTPS: capes extra de privadesa i seguretat

A més de la VPN, hi ha altres eines que poden ser útils per limitar el que se sap de tu i per on et mous, encara que cap és tan completa com una bona xarxa privada virtual ben configurada.

Els serveis proxy funcionen com a intermediaris entre el teu dispositiu i les webs que visites. En comptes de connectar-te directament, demanes al proxy que ho faci per tu i et reenviï la resposta. Això pot amagar la teva IP real a la web de destinació, però els servidors intermediaris no sempre xifren la connexió ni protegeixen tant com una VPN. Són útils per a tasques puntuals o per a configuracions concretes en navegadors, però no substitueixen un túnel xifrat complet.

Els servidors DNS (Sistema de Noms de Domini) són un altre element clau que de vegades es passa per alt. Són els encarregats de traduir noms com “tecnobits.com" en adreces IP numèriques. Normalment uses els DNS de la teva operadora, el que significa que el proveïdor pot veure totes les consultes que fas. Canviar els teus DNS per altres públics (OpenDNS, Cloudflare, Comodo, Google DNS, etc.) pot ajudar-te a sortejar bloquejos i censura, i fins i tot afegir certa protecció davant atacs.

Això sí, el DNS tradicional no està xifrat, de manera que tant la teva operadora com la pròpia VPN podrien veure aquestes consultes si no uses variants com DNS over HTTPS (DoH) o eines com DNSCrypt, que xifren específicament aquest trànsit. En qualsevol cas, canviar els DNS s'ha de veure com una capa complementària de seguretat, no com una solució definitiva per amagar navegació o ubicació.

D'altra banda, l'ús de HTTPS ha esdevingut pràcticament estàndard. És la versió xifrada del vell HTTP, i afegeix una capa SSL/TLS que protegeix la integritat i la confidencialitat de la connexió. Quan veus el cadenat a la barra del navegador, significa que la comunicació entre el teu equip i la web va xifrada en les dues direccions, dificultant que algú “punxi” al mig per llegir o manipular el que s'envia.

Això no impedeix que l'operadora vegi a quin domini et connectes (la IP continua sent visible), però sí que evita que pugui llegir el contingut del que intercanvies (formularis, contrasenyes, missatges, etc.). És un pas bàsic: procura sempre prioritzar webs HTTPS i desconfia de les que demanen dades sensibles sense aquesta protecció.

Navegadors i Tor: reduir el rastre que deixes a la web

El navegador és una altra via evident de traça. A través de cookies, scripts, fingerprinting del navegador i permisos com l'accés a la ubicació, les webs poden construir un perfil molt detallat de la teva activitat. A això s'hi afegeix el que ja comentàvem sobre la ubicació: molts llocs demanen permís explícit per conèixer-la i gran part dels usuaris accepten sense llegir.

En navegadors com Mozilla Firefox pots endurir la privadesa des de les opcions. Activar la “protecció contra rastreig a finestres privades” i marcar l'opció “Aplicar sempre No rastrejar” ajuda a reduir el seguiment per part de certes webs i xarxes publicitàries, encara que no és una panacea. A Internet Explorer (per a qui encara l'utilitzeu), es pot marcar “Mai permetre que els llocs web sol·licitin la seva ubicació física” dins de les opcions de privadesa.

En Google Chrome, la configuració de localització es troba a Configuració → Opcions avançades → Configuració de continguts → Ubicació, on podeu seleccionar “No permetre que els llocs puguin fer un seguiment de la meva ubicació física”. Navegadors com Opera inclouen controls similars per desactivar la geolocalització i, en alguns casos, incorporen fins i tot una VPN integrada que es pot activar amb un clic per xifrar part del trànsit. Si prefereixes un navegador centrat en la privadesa, pots configurar Brave per a màxima privadesa i reduir el nombre de rastrejadors actius.

Si busques un enfocament molt més agressiu contra el rastreig, una opció és utilitzar Tor Browser. Es tracta d'una versió modificada del Firefox que es connecta a la xarxa Tor i que ve amb moltes funcions desactivades o endurides per minimitzar la petjada digital: bloqueja complements com Flash, ActiveX o QuickTime, gestiona les cookies de manera molt estricta i permet canviar d'“identitat” amb facilitat.

Amb Tor, el teu trànsit es reenvia a través de diversos nodes distribuïts pel món, de manera que resulta molt difícil vincular el teu IP real amb la web de destinació. També et permet accedir a llocs de l'anomenada Deep/Dark Web (dominis .onion) que no estan indexats per cercadors tradicionals. Perquè la seva protecció sigui realment eficaç, és recomanable utilitzar només Tor mentre estigui obert i no tenir altres navegadors funcionant en paral·lel que puguin filtrar dades.

Més enllà de Tor, també pots plantejar-te utilitzar navegadors alternatius pensats per a la privadesa, o bé reforçar Chrome/Firefox amb extensions que bloquegin rastrejadors, scripts de tercers i cookies intrusives. Això sí, tot això serà molt més efectiu si ho combines amb bones pràctiques de geolocalització i ús de VPN.

Qualsevol dispositiu connectat pot ser rastrejat

Convé recordar que no només el teu ordinador o mòbil estan “exposats” a aquest tipus de rastrejos. Qualsevol aparell connectat a Internet es pot convertir en una font d'informació sobre tu: televisors intel·ligents, consoles, altaveus amb assistent de veu, càmeres IP, rellotges intel·ligents, etc.

La teva operadora, o qui tingui accés a les dades adequades, pot arribar a deduir, per exemple, quin tipus de contingut veus al teu smart TV, a quines hores sols estar connectat, quines plataformes de streaming uses o quan marxes de vacances (simplement per observar els patrons de trànsit). Si sempre et connectes des de la mateixa xarxa Wi‑Fi domèstica, aquesta empremta es torna força estable en el temps.

Una manera de pujar el llistó és instal·lar-ne una VPN directament al router. Així, tots els dispositius que surtin a Internet per aquesta xarxa passaran pel túnel xifrat, sense necessitat de configurar cada aparell individualment. És una solució còmoda si tens molts atuells connectats i no vols anar un per un.

Si sols connectar-te a xarxes alienes (Wi‑Fi públiques, oficines, casa d'amics, etc.), pot ser més pràctic fer servir una VPN a nivell de dispositiu o de navegador, de manera que t'acompanyi allà on et connectis. Així reduïxes el risc que tercers en aquesta xarxa (amo del router, altres usuaris, atacants) puguin espiar el teu trànsit sense que te n'adonis.

És important tenir en compte també que, encara que utilitzis VPN, proxy i altres eines, la teva operadora seguirà sabent que estàs utilitzant la xarxa i quantes dades consumeixes. El mite que amb VPN els gigues del mòbil “no es gasten” és completament fals: el trànsit segueix passant pel teu proveïdor, només que va xifrat i ocultant el detall de quins serveis concrets et connectes.

Finalment, recorda que alguns serveis (plataformes de streaming, cases d'apostes, jocs en línia, etc.) poden bloquejar o limitar l'ús de VPN. Si sempre esteu connectat a un servidor d'un altre país, és possible que apareguin restriccions, baneigs temporals o errors en iniciar sessió. Convé revisar aquestes polítiques i desconnectar el túnel quan calgui o escollir servidors compatibles.

Tenint en compte tot això, si vols que el teu router no desvetlli la teva ubicació i, de passada, reduir l'enorme quantitat de dades que generes sense ser molt conscient, l'enfocament guanyador passa per combinar diverses capes: reanomenar la teva xarxa amb _nomap per escapar de les bases de dades de WPS, valorar l'aleatorització del BSSID i l'ús de firmwares avançats en routers que el suportin, recolzar-te en una VPN fiable (millor si està configurada a nivell de router quan t'interessa cobrir tots els dispositius), endurir els ajustaments de privadesa del teu navegador i el teu mòbil (especialment pel que fa a geolocalització), prioritzar sempre les connexions desconfiar de permisos i correus sospitosos. Amb aquestes mesures, sense convertir-te en un paranoic de manual, pots aconseguir que tant el teu router com el teu rastre digital siguin força menys visibles i explotables per a tercers.

Apassionat de la tecnologia des de petitó. M'encanta estar a l'última al sector i sobretot, comunicar-ho. Per això em dedico a la comunicació en webs de tecnologia i videojocs des de ja fa molts anys. Podràs trobar-me escrivint sobre Android, Windows, MacOS, iOS, Nintendo o qualsevol altre tema relacionat que et passi pel cap.