- WireGuard ofereix alt rendiment i baixa latència amb criptografia moderna i configuració senzilla.

- Suporta roaming, kill-switch i split-tunneling, ideal per a mobilitat i accés segur a xarxes.

- Configuració homogènia i multiplataforma amb gestió de claus i regles de NAT/Firewall clares.

- A entorns empresarials s'integra amb NAC, IDS/IPS i directoris per a accés controlat.

Estàs buscant una VPN que sigui ràpida, segura i que no et faci perdre la paciència amb configuracions eternes? WireGuard és una de les millors opcions. Aquest protocol modern aposta per la senzillesa i per una criptografia de darrera generació, aconseguint que muntar un túnel segur sigui alguna cosa a l'abast de qualsevol.

A més de protegir-te en xarxes públiques i permetre't accedir a la teva xarxa domèstica o d'empresa, una VPN ajuda a sortejar bloquejos geogràfics i censura. Amb WireGuard aquest plus de privadesa i rendiment arriba amb un procés de posada en marxa sorprenentment simple, tant en ordinadors com en mòbils.

WireGuard en poques paraules

WireGuard és un programari de la VPN de codi obert orientat a la capa 3 (L3) que utilitza exclusivament UDP i una criptografia moderna per defecte. La seva gran carta és un disseny minimalista amb molt poques línies de codi, cosa que facilita auditories, redueix la superfície d'atac i millora el rendiment.

A diferència del que ofereixen altres VPNs, aquí no tries desenes d'algorismes ni fases; WireGuard defineix un «paquet» criptogràfic coherent. Si un algoritme es depreca, es publica una nova versió i els clients/servidors negocien l'actualització de manera transparent.

Aquest protocol funciona sempre en mode túnel, i admet IPv4 i IPv6 (encapsulant-ne un dins de l'altre si cal). Per utilitzar-lo hauràs d'obrir al teu router un port UDP (configurable) cap al teu servidor.

Compatibilitat i suport

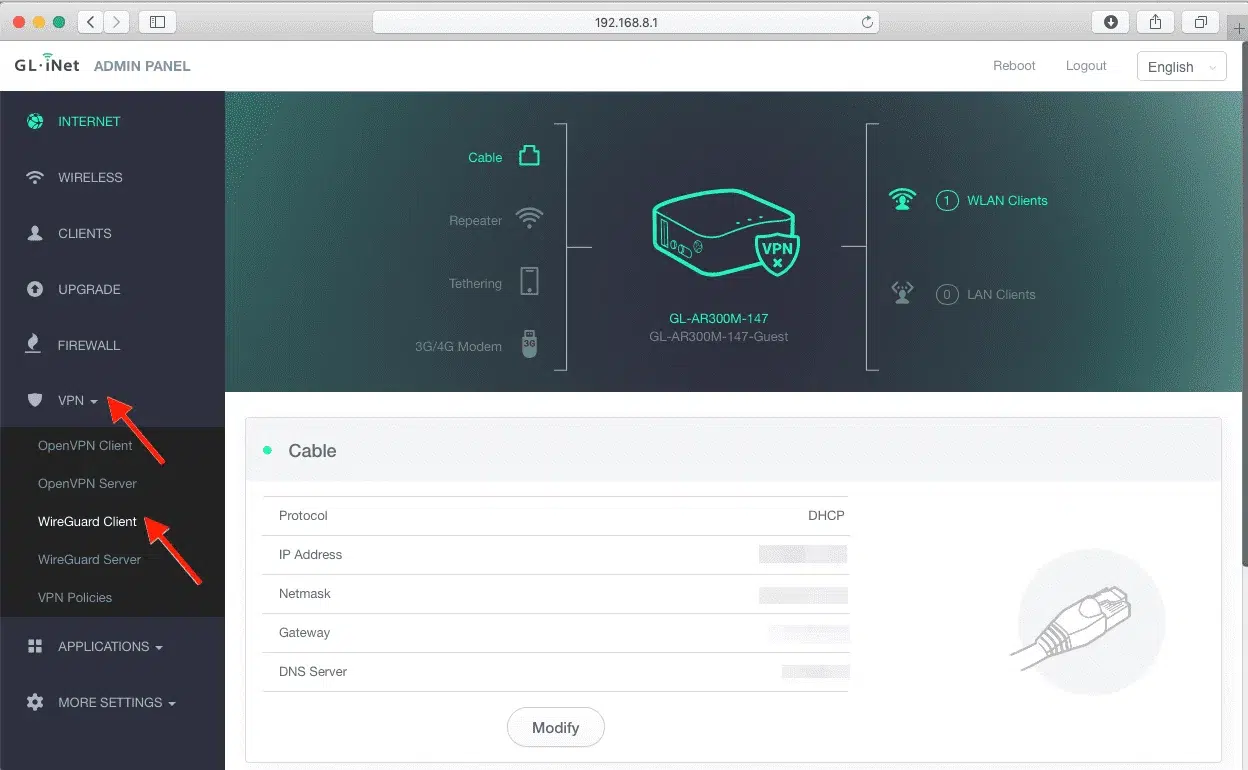

Al món dels firewalls, OPNsense integra WireGuard al nucli per esprémer la velocitat. A pfSense hi va haver alts i baixos: va aparèixer a la 2.5.0, es va retirar a la 2.5.1 per troballes de seguretat, i avui es pot instal·lar com a paquet amb gestió des de la interfície web.

Criptografia utilitzada

WireGuard es recolza en un conjunt d'algorismes moderns i molt auditats: Noise Protocol Framework, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash i HKDF. El xifratge de dades utilitza ChaCha20-Poly1305 (AEAD), amb intercanvi ECDH a Curve25519 i derivació de claus amb HKDF.

Aquest enfocament evita barrejar suites dispars i redueix les fallades de configuració. També simplifica el troubleshooting, ja que tots els nodes parlen «el mateix idioma» criptogràfic.

Rendiment i latència

La implementació minimalista i la integració a baix nivell permeten velocitats molt altes i latències molt baixes. En comparatives reals davant de L2TP/IPsec i OpenVPN, WireGuard sol quedar per davant, sovint duplicant throughput al mateix maquinari.

En xarxes inestables o mòbils, el restabliment de sessions és ràpid i la reconnexió després de canvis de xarxa (roaming) gairebé no es nota. En dispositius amb recursos limitats (routers, IoT), el baix consum marca la diferència, estalviant CPU i bateria.

Instal·lació ràpida a Linux

En distribucions modernes, WireGuard ja està a repositoris estables. A Debian/Ubuntu n'hi ha prou amb actualitzar i instal·lar el paquet oficial. En altres, podeu tocar afegir repos o activar el mòdul del nucli.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Si fas servir una branca que no la té en «stable», podries recórrer a repos «unstable/testing» sota control de prioritats, encara que l'ideal és estirar-lo del repo estable del teu distro quan estigui disponible.

Generació de claus

Cada equip (servidor i client) necessita el parell de claus. Guarda la privada amb clau i comparteix únicament la pública amb el peer.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Pots repetir el procés per a cada client i portar un control per noms, evitant confusions entre parells a mesura que creix el teu desplegament.

Configuració del servidor

El fitxer típic és /etc/wireguard/wg0.conf. A la secció defineix la IP de la VPN, la clau privada i el port UDP. A cada any afegeixes un client permetent la seva clau pública i IPs autoritzades.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Si prefereixes permetre qualsevol IP del client i gestionar rutes a part, pots fer servir AllowedIPs = 0.0.0.0/0 al peer, però en entorns controlats és millor assignar /32 per client per tenir traçabilitat.

Configuració del client

La secció porta la clau privada i la seva IP a la VPN; la , la clau pública del servidor, el vostre endpoint i la política d'encaminament.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PersistentKeepalive (25) ajuda si el client està darrere de NAT/firewalls que tanquen mapeigs inactius. AllowedIPs defineix si enrutes tot el trànsit per la VPN (0.0.0.0/0) o només subxarxes concretes.

NAT, reenviament i firewall

Perquè els clients surtin a Internet a través del servidor, has de habilitar el reenviament d'IPs i aplicar NAT a la interfície WAN.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Si la teva política de tallafocs és restrictiva, permet el trànsit a la interfície wg0 i obre el port UDP elegit al tallafocs/Router NAT.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Per aixecar la interfície i habilitar el servei a l'arrencada: wg-quick i systemd t'ho deixen en pilot automàtic.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Roaming, Kill-Switch i mobilitat

WireGuard està pensat per al dia a dia mòbil: si canvies de Wi‑Fi a 4G/5G, el túnel es revalida en un sospir. No notaràs talls seriosos en saltar de xarxa.

A més, pots habilitar un kill-switch (segons plataforma o app) perquè, si la VPN cau, el sistema bloquegi el trànsit fins que es restableixi, evitant fuites accidentals.

Split-tunneling (túnel dividit)

El túnel dividit us permet decidir quin trànsit viatja per la VPN i què surt directe. Útil per mantenir latències baixes a jocs o videotrucades mentre accedeixes a recursos interns pel túnel.

Dos exemples típics de configuració al client, usant la directiva AllowedIPs:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Així reduïx impacte en velocitat/latència i optimitzes l'experiència per al que realment necessitis protegir.

Avantatges i desavantatges de WireGuard

- A favor: velocitat, baixa latència, simplicitat, criptografia moderna, consum de recursos reduït i un codi base petit que facilita auditories.

- EN CONTRA: suport en alguns ecosistemes legacy menys madur que IPsec/OpenVPN, funcions avançades més limitades (scripts i ofuscació nativa) i consideracions de privadesa perquè les claus públiques s'associen a IPs internes del túnel.

Suport a firewalls, NAS i QNAP

En appliances tipus firewall, OPNsense integra WireGuard amb acceleració al nucli. A pfSense, mentre arriba la integració estable, pots instal·lar el paquet i gestionar-lo des de la GUI còmodament.

A NAS QNAP, a través de QVPN 2, pots muntar servidors L2TP/IPsec, OpenVPN i WireGuard, i fins i tot virtualitzar Debian si vols tunejar OpenVPN amb AES‑GCM o mesurar amb iperf3. En proves amb maquinari potent (com un QNAP amb Ryzen 7 i 10GbE) i client amb 10GbE, WireGuard va duplicar el rendiment davant de L2TP/IPsec o OpenVPN al mateix entorn local.

WireGuard a mòbils: punts forts i febles

A iOS i Android, l'app oficial facilita canviar entre xarxes sense talls. Gran avantatge: navegar assegurança a Wi‑Fi públiques d'hotels o aeroports i amagar el trànsit a l'ISP. A més, si muntes el teu servidor, accedeixes a casa teva o empresa com si estiguessis allà.

La contrapartida lògica és que s'hi afegeix una mica de latència i cau una mica la velocitat, especialment si redirigeixes tot el trànsit. Tot i això, WireGuard està entre els protocols més «amables» amb la bateria i el rendiment. Consulta també recomanacions per Android si el teu cas és mòbil.

Instal·lar i utilitzar en altres plataformes

A macOS, Windows, Android i iOS tens apps oficials; n'hi ha prou amb importar el .conf o escanejar un QR generat des del teu gestor de configuracions. El procés és pràcticament idèntic al de Linux.

Si el muntaràs en un VPS, recorda bones pràctiques: actualitzar el sistema, habilitar firewall, limitar el port UDP de WireGuard a IPs permeses si és viable i rotar claus quan així ho requereixi la teva política.

Verificació i diagnòstic

Per confirmar que tot està en ordre, recolza't a wg i wg-quick. Veuràs handshakes, bytes transferits i temps des del darrer intercanvi.

wg

wg show

Si no hi ha connectivitat, revisa: rutes del sistema, NAT, port UDP obert al router i que Endpoint i claus de cada peer siguin correctes. Un ping a la IP del servidor a la VPN sol ser la primera prova útil.

Amb un enfocament simple, criptografia actual i un rendiment que es nota, WireGuard s'ha guanyat el seu lloc com la VPN preferida per a usuaris domèstics i empreses. Instal·lar-ho no té molla, gestionar-ho és còmode i el ventall d'usos (accés remot, site‑to‑site, mobilitat segura o split‑tunneling) encaixa en gairebé qualsevol escenari. Si sumes bones pràctiques de seguretat, un firewall ben afinat i monitoratge bàsic, tindràs un túnel ràpid, estable i molt difícil d'enderrocar.

Redactor especialitzat en temes de tecnologia i internet amb més de deu anys d'experiència a diferents mitjans digitals. He treballat com a editor i creador de continguts per a empreses de comerç electrònic, comunicació, màrqueting en línia i publicitat. També he escrit a webs d'economia, finances i altres sectors. La meva feina és també la meva passió. Ara, a través dels meus articles a Tecnobits, intento explorar totes les novetats i noves oportunitats que el món de la tecnologia ens ofereix dia a dia per millorar les nostres vides.