- Gi-encrypt sa DoH ang mga pangutana sa DNS gamit ang HTTPS (port 443), pagpaayo sa pribasiya ug pagpugong sa tampering.

- Mahimo kini nga ma-aktibo sa mga browser ug sistema (lakip ang Windows Server 2022) nga wala magdepende sa router.

- Ang performance susama sa classic DNS; gisuportahan sa DNSSEC aron ma-validate ang mga tubag.

- Mga sikat nga server sa DoH (Cloudflare, Google, Quad9) ug ang abilidad sa pagdugang o pag-set up sa imong kaugalingong solver.

¿Giunsa pag-encrypt ang imong DNS nga wala magtandog sa imong router gamit ang DNS sa HTTPS? Kung nabalaka ka kung kinsa ang makakita kung unsang mga website ang imong gikonektar, I-encrypt ang mga pangutana sa Sistema sa Ngalan sa Domain nga adunay DNS sa HTTPS Kini usa sa labing kadali nga paagi aron madugangan ang imong pribasiya nga dili kinahanglan nga makig-away sa imong router. Uban sa DoH, ang tighubad nga nag-convert sa mga domain ngadto sa mga IP address mohunong sa pagbiyahe sa klaro ug moagi sa usa ka HTTPS tunnel.

Niini nga giya imong makit-an, sa direkta nga sinultian ug wala’y daghang jargon, Unsa man gyud ang DoH, kung giunsa kini lahi sa ubang mga kapilian sama sa DoT, kung giunsa kini pagpagana sa mga browser ug operating system (lakip ang Windows Server 2022), kung giunsa pag-verify nga nagtrabaho gyud kini, gisuportahan nga mga server, ug, kung gibati nimo ang kaisog, bisan kung giunsa nimo pag-set up ang imong kaugalingon nga solver sa DoH. tanan, nga walay paghikap sa router...gawas sa usa ka opsyonal nga seksyon alang niadtong gusto nga i-configure kini sa usa ka MikroTik.

Unsa ang DNS sa HTTPS (DoH) ug ngano nga mahimo nimo nga mabalaka

Kung mag-type ka sa usa ka domain (pananglitan, Xataka.com) ang kompyuter mangutana sa usa ka DNS solver kung unsa ang IP niini; Kini nga proseso kasagaran sa yano nga teksto Ug ang bisan kinsa sa imong network, imong Internet provider, o mga intermediate nga aparato mahimong mag-snoop o magmaniobra niini. Kini ang esensya sa klasiko nga DNS: paspas, ubiquitous… ug transparent sa mga ikatulo nga partido.

Dinhi naa ang DoH: Gipalihok niini ang mga pangutana ug tubag sa DNS sa parehas nga naka-encrypt nga channel nga gigamit sa luwas nga web (HTTPS, port 443)Ang resulta mao nga dili na sila mobiyahe "sa dayag," nga nagpamenos sa posibilidad sa espiya, pag-hijack sa pangutana, ug pipila ka mga pag-atake sa tawo-sa-tunga. Dugang pa, sa daghang mga pagsulay Ang latency dili mograbe pag-ayo ug mahimo pa nga mapauswag salamat sa pag-optimize sa transportasyon.

Usa ka importanteng bentaha mao nga Ang DoH mahimong magamit sa lebel sa aplikasyon o sistema, mao nga dili ka kinahanglan nga mosalig sa imong carrier o router aron makahimo sa bisan unsa. Sa ato pa, mahimo nimong panalipdan ang imong kaugalingon "gikan sa browser out," nga wala magtandog sa bisan unsang kagamitan sa network.

Importante nga mailhan ang DoH gikan sa DoT (DNS over TLS): Gi-encrypt sa DoT ang DNS sa port 853 direkta sa TLS, samtang ang DoH nag-integrate niini sa HTTP(S). Ang DoT mas simple sa teorya, apan Kini mas lagmit nga gibabagan sa mga firewall nga nagputol sa dili kasagaran nga mga pantalan; Ang DoH, pinaagi sa paggamit sa 443, mas maayo nga makalikay niini nga mga pagdili ug makapugong sa pinugos nga "pushback" nga mga pag-atake sa wala ma-encrypt nga DNS.

Sa pribasiya: Ang paggamit sa HTTPS wala magpasabot ug cookies o pagsubay sa DoH; ang mga sumbanan dayag nga nagtambag batok sa paggamit niini Niini nga konteksto, ang TLS 1.3 nagpamenos usab sa panginahanglan sa pagsugod pag-usab sa mga sesyon, pagpamenos sa mga correlasyon. Ug kung nabalaka ka bahin sa pasundayag, ang HTTP/3 sa QUIC makahatag dugang nga mga pag-uswag pinaagi sa daghang mga pangutana nga wala gibabagan.

Giunsa paglihok ang DNS, kasagarang mga risgo, ug kung asa mohaum ang DoH

Ang operating system kasagarang makat-on kung unsang solver ang gamiton pinaagi sa DHCP; Sa balay kasagaran imong gigamit ang mga ISP, sa opisina, ang corporate network. Kung kini nga komunikasyon dili ma-encrypt (UDP/TCP 53), bisan kinsa sa imong Wi-Fi o sa ruta makakita sa gipangutana nga mga domain, mag-inject ug peke nga mga tubag, o mag-redirect kanimo sa pagpangita kung wala ang domain, sama sa gibuhat sa ubang mga operator.

Ang kasagarang pagtuki sa trapiko nagpadayag sa mga pantalan, tinubdan/destinasyon nga mga IP, ug ang domain mismo nasulbad; Dili lamang kini nagpadayag sa mga batasan sa pag-browse, kini usab nagpasayon sa pag-correlate sa sunod nga mga koneksyon, pananglitan, ngadto sa mga adres sa Twitter o susama, ug deduce kung unsang eksaktong mga panid ang imong gibisitahan.

Uban sa DoT, ang DNS nga mensahe mosulod sa TLS sa port 853; uban sa DoH, ang DNS query kay gi-encapsulated sa standard HTTPS request, nga makapaarang usab sa paggamit niini sa mga aplikasyon sa web pinaagi sa mga API sa browser. Ang duha nga mga mekanismo adunay parehas nga pundasyon: ang pag-authenticate sa server nga adunay sertipiko ug usa ka end-to-end nga naka-encrypt nga channel.

Ang problema sa bag-ong mga pantalan mao nga kini komon alang sa pipila ka mga network nag-block sa 853, nag-awhag sa software nga “mabalik” sa wala ma-encrypt nga DNS. Gipagaan kini sa DoH pinaagi sa paggamit sa 443, nga kasagaran sa web. Ang DNS/QUIC anaa usab isip laing maayong kapilian, bisan tuod nagkinahanglan kini og bukas nga UDP ug dili kanunay anaa.

Bisan kung nag-encrypt sa transportasyon, pag-amping sa usa ka nuance: Kon ang solver mamakak, ang cipher dili magtul-id niini.Alang niini nga katuyoan, naglungtad ang DNSSEC, nga nagtugot alang sa pag-validate sa integridad sa pagtubag, bisan kung ang pagsagop niini dili kaylap ug ang pipila nga mga tigpataliwala nagguba sa pagpaandar niini. Bisan pa niana, gipugngan sa DoH ang mga ikatulo nga partido sa dalan gikan sa pag-snooping o pag-tamper sa imong mga pangutana.

I-aktibo kini nga wala magtandog sa router: mga browser ug sistema

Ang labing prangka nga paagi sa pagsugod mao ang pagpagana sa DoH sa imong browser o operating system. Ingon niini kung giunsa nimo pagpanalipod ang mga pangutana gikan sa imong team nga wala magdepende sa firmware sa router.

Google Chrome

Sa kasamtangan nga mga bersyon nga imong mahimo moadto sa chrome://settings/security ug, ubos sa "Paggamit luwas nga DNS", i-activate ang opsyon ug pilia ang provider (imong kasamtangan nga tighatag kon sila nagsuporta sa DoH o usa gikan sa listahan sa Google sama sa Cloudflare o Google DNS).

Sa miaging mga bersyon, gitanyag sa Chrome ang usa ka eksperimento nga switch: tipo chrome://flags/#dns-over-https, pangitaa ang "Secure DNS lookups" ug usba kini gikan sa Default ngadto sa Enabled. I-restart ang imong browser aron magamit ang mga pagbag-o.

Microsoft Edge (Chromium)

Ang Edge nga nakabase sa Chromium adunay parehas nga kapilian. Kung kinahanglan nimo, adto sa edge://flags/#dns-over-https, pangitaa ang "Secure DNS lookups" ug i-enable kini sa EnabledSa modernong mga bersyon, ang pagpaaktibo magamit usab sa imong mga setting sa pagkapribado.

Mozilla Firefox

Ablihi ang menu (ibabaw sa tuo)> Mga Setting> Kinatibuk-an> pag-scroll paubos sa "Mga Setting sa Network", pag-tap sa Pag-configure ug marka"I-enable ang DNS sa HTTPSMakapili ka gikan sa mga provider sama sa Cloudflare o NextDNS.

Kung gusto nimo ang maayong pagkontrol, sa about:config i-adjust network.trr.mode: 2 (oportunista) naggamit sa DoH ug naghimo og fallback kon dili magamit; 3 (estrikto) nga mandato sa DoH ug mapakyas kung walay suporta. Uban sa higpit nga mode, ipasabut ang usa ka bootstrap solver ingon network.trr.bootstrapAddress=1.1.1.1.

Opera

Sukad sa bersyon 65, ang Opera naglakip sa opsyon sa i-enable ang DoH sa 1.1.1.1. Na-disable kini pinaagi sa default ug naglihok sa oportunistikong mode: kung ang 1.1.1.1:443 motubag, mogamit kini sa DoH; kon dili, kini mahulog balik sa unencrypted solver.

Windows 10/11: Autodetect (AutoDoH) ug Registry

Mahimong awtomatik nga mapagana sa Windows ang DoH sa pipila ka nailhang mga solusyon. Sa daan nga mga bersyon, pugson nimo ang batasan gikan sa Registry: run regedit ug moadto sa HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Paghimo og DWORD (32-bit) nga gitawag EnableAutoDoh nga may bili 2 y I-restart ang kompyuterKini molihok kung ikaw naggamit sa mga DNS server nga nagsuporta sa DoH.

Windows Server 2022: DNS client nga adunay lumad nga DoH

Ang built-in nga DNS client sa Windows Server 2022 nagsuporta sa DoH. Magamit ra nimo ang DoH sa mga server nga naa sa ilang lista sa "Nailhan nga DoH". o nga idugang nimo ang imong kaugalingon. Aron ma-configure kini gikan sa graphical interface:

- Ablihi ang Mga Setting sa Windows > Network ug Internet.

- Pagsulod Ethernet ug pilia ang imong interface.

- Sa screen sa network, pag-scroll down sa Configuración de DNS ug prensa I-edit.

- Pilia ang "Manual" aron mahibal-an ang gusto ug kapuli nga mga server.

- Kung kana nga mga adres naa sa nahibal-an nga lista sa DoH, mahimo kini "Gipili nga DNS Encryption" uban sa tulo ka mga kapilian:

- Encryption lamang (DNS sa HTTPS): Puwersa ang DoH; kung ang server dili mosuporta sa DoH, walay resolusyon.

- Gipalabi ang pag-encrypt, tugoti nga dili ma-encrypt: Pagsulay sa DoH ug kung kini mapakyas, mobalik sa wala ma-encrypt nga classic DNS.

- Unencrypted lang: Gigamit ang tradisyonal nga plaintext DNS.

- I-save aron magamit ang mga pagbag-o.

Mahimo usab nimo nga pangutan-on ug palapdan ang lista sa nahibal-an nga mga solver sa DoH gamit ang PowerShell. Aron makita ang kasamtangan nga listahan:

Get-DNSClientDohServerAddressPara magparehistro ug bag-ong nailhan nga server sa DoH gamit ang imong template, gamita ang:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueTiman-i nga ang cmdlet Set-DNSClientServerAddress dili mokontrol sa kaugalingon ang paggamit sa DoH; Ang pag-encrypt nagdepende kung ang mga adres naa sa lamesa sa nahibal-an nga mga server sa DoH. Dili nimo karon ma-configure ang DoH para sa Windows Server 2022 DNS client gikan sa Windows Admin Center o uban sconfig.cmd.

Patakaran sa Grupo sa Windows Server 2022

Adunay usa ka direktiba nga gitawag "I-configure ang DNS sa HTTPS (DoH)" en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNS. Kung mahimo, makapili ka:

- Tugoti ang DoH: Gamita ang DoH kung gisuportahan kini sa server; kung dili, pangutana nga wala ma-encrypt.

- Pagdili sa DoH: wala gayud mogamit sa DoH.

- Kinahanglan ang DoH: pwersa sa DoH; kung walay suporta, mapakyas ang resolusyon.

Importante: Ayaw i-enable ang “Require DoH” sa domain-joined computersAng Active Directory nagsalig sa DNS, ug ang Windows Server DNS Server nga papel wala mosuporta sa mga pangutana sa DoH. Kung kinahanglan nimo nga ma-secure ang trapiko sa DNS sa sulod sa AD nga palibot, hunahunaa ang paggamit Mga lagda sa IPsec tali sa mga kliyente ug internal nga mga solver.

Kung interesado ka sa pag-redirect sa piho nga mga dominyo sa piho nga mga solusyon, mahimo nimong gamiton ang NRPT (Name Resolution Policy Table). Kung ang destinasyon nga server naa sa nahibal-an nga lista sa DoH, kadtong mga konsultasyon mobiyahe pinaagi sa DoH.

Android, iOS ug Linux

Sa Android 9 ug mas taas, ang kapilian Pribadong DNS Gitugotan ang DoT (dili DoH) nga adunay duha ka mga mode: "Awtomatiko" (oportunistiko, gikuha ang solusyon sa network) ug "Strict" (kinahanglan nimo nga ipiho ang hostname nga gi-validate pinaagi sa sertipiko; ang mga direktang IP dili suportado).

Sa iOS ug Android, ang app 1.1.1.1 Gitugotan sa Cloudflare ang DoH o DoT sa estrikto nga paagi gamit ang VPN API aron ma-intercept ang wala ma-encrypt nga mga hangyo ug ipadala sila pinaagi sa usa ka luwas nga channel.

Sa Linux, systemd-resolved nagsuporta sa DoT sukad sa systemd 239. Kini gi-disable pinaagi sa default; nagtanyag kini nga oportunistiko nga mode nga wala’y pag-validate sa mga sertipiko ug estrikto nga mode (sukad sa 243) nga adunay pag-validate sa CA apan wala’y pag-verify sa SNI o ngalan, nga nagpahuyang sa modelo sa pagsalig batok sa mga tig-atake sa dalan.

Sa Linux, macOS, o Windows, mahimo nimong pilion ang usa ka estrikto nga mode nga kliyente sa DoH sama sa cloudflared proxy-dns (pinaagi sa default kini naggamit sa 1.1.1.1, bisan pa mahimo nimong ipasabut ang mga upstream alternatibo).

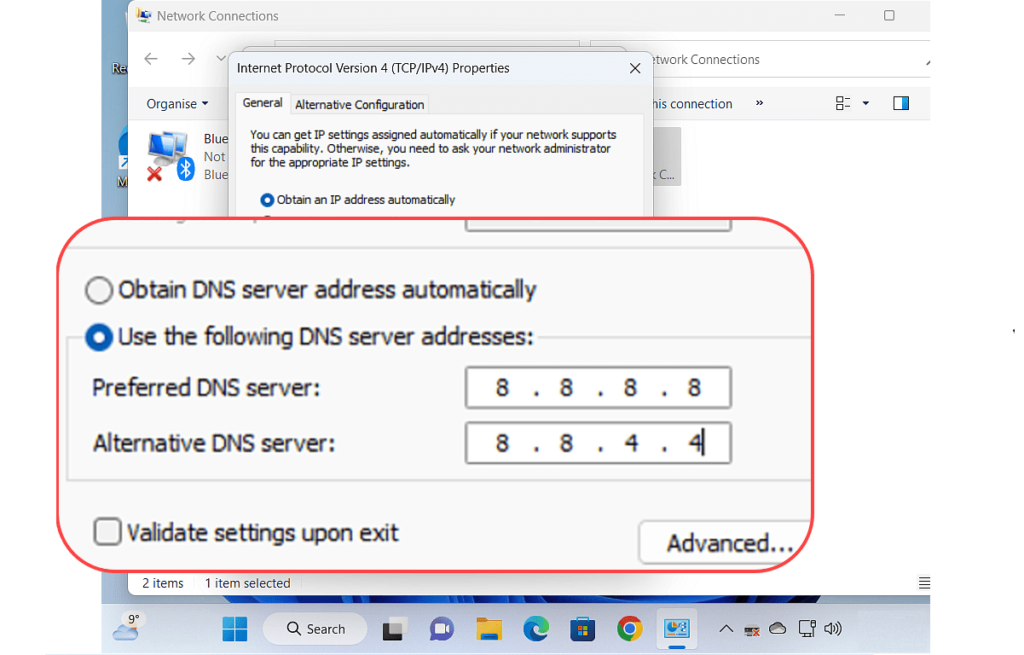

Nailhan nga mga DoH Servers (Windows) ug unsaon pagdugang pa

Ang Windows Server naglakip sa listahan sa mga solver nga nahibal-an nga nagsuporta sa DoH. Mahimo nimo kini susihon gamit ang PowerShell ug magdugang ug bag-ong mga entri kung kinahanglan nimo.

Kini ang mga nailhan nga mga server sa DoH out of the box:

| Tag-iya sa Server | Mga adres sa IP sa DNS server |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Para sa ver la lista, dagan:

Get-DNSClientDohServerAddressPara sa pagdugang ug bag-ong solver sa DoH uban sa template niini, usa:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueKung nagdumala ka daghang mga namespaces, ang NRPT motugot kanimo pagdumala sa piho nga mga dominyo sa usa ka piho nga solver nga nagsuporta sa DoH.

Unsaon pagsusi kung aktibo ba ang DoH

Sa mga browser, bisitaha https://1.1.1.1/help; didto nimo makita kung ang imong trapiko naggamit sa DoH nga adunay 1.1.1.1 o dili. Kini usa ka dali nga pagsulay aron makita kung unsa ang imong kahimtang.

Sa Windows 10 (bersyon 2004), mahimo nimong bantayan ang klasiko nga trapiko sa DNS (port 53) nga adunay pktmon gikan sa usa ka pribilihiyo nga console:

pktmon filter add -p 53

pktmon start --etw -m real-timeKung ang usa ka kanunay nga sapa sa mga pakete makita sa 53, lagmit kana naggamit ka gihapon sa wala ma-encrypt nga DNS. Hinumdomi: ang parameter --etw -m real-time nagkinahanglan sa 2004; sa naunang mga bersyon makakita ka og "unknown parameter" error.

Opsyonal: i-configure kini sa router (MikroTik)

Kung gusto nimo nga isentro ang encryption sa router, dali nimo ma-enable ang DoH sa mga aparato sa MikroTik. Una, import ang gamut CA nga pirmahan sa server nga imong makonektar. Alang sa Cloudflare mahimo nimong i-download DigiCertGlobalRootCA.crt.pem.

I-upload ang file ngadto sa router (pinaagi sa pag-drag niini ngadto sa "Files"), ug adto sa Sistema > Mga Sertipiko > Pag-import aron maapil kini. Dayon, i-configure ang DNS sa router gamit ang Cloudflare DoH URLsSa higayon nga aktibo, ang router unahon ang naka-encrypt nga koneksyon sa default nga wala ma-encrypt nga DNS.

Aron mapamatud-an nga ang tanan naa na, bisitaha 1.1.1.1/tabang gikan sa computer luyo sa router. Mahimo usab nimo ang tanan pinaagi sa terminal sa RouterOS kung gusto nimo.

Pagganap, dugang nga pribasiya ug mga limitasyon sa pamaagi

Kung bahin sa katulin, duha ka sukatan ang hinungdanon: oras sa resolusyon ug aktuwal nga pagkarga sa panid. Independent nga mga pagsulay (sama sa SamKnows) Naghinapos sila nga ang kalainan tali sa DoH ug klasiko nga DNS (Do53) gamay ra sa duha nga nataran; sa praktis, dili nimo mamatikdan ang bisan unsang pagkahinay.

Gi-encrypt sa DoH ang "DNS query," apan adunay daghang mga signal sa network. Bisan kung imong gitago ang DNS, ang usa ka ISP mahimong makahunahuna sa mga butang pinaagi sa mga koneksyon sa TLS (pananglitan, SNI sa pipila ka legacy scenario) o uban pang mga pagsubay. Aron mapausbaw ang pribasiya, mahimo nimong tukion ang DoT, DNSCrypt, DNSCurve, o mga kliyente nga nagpamenos sa metadata.

Dili pa tanan nga ekosistema nagsuporta sa DoH. Daghang mga solver sa kabilin wala magtanyag niini., pagpugos sa pagsalig sa mga tinubdan sa publiko (Cloudflare, Google, Quad9, ug uban pa). Kini nagbukas sa debate sa sentralisasyon: ang pagkonsentrar sa mga pangutana sa pipila ka mga aktor nag-apil sa pribasiya ug pagsalig nga gasto.

Sa corporate environment, ang DoH mahimong makig-away sa mga polisiya sa seguridad nga gibase sa Pag-monitor o pagsala sa DNS (malware, kontrol sa ginikanan, pagsunod sa balaod). Ang mga solusyon naglakip sa MDM/Group Policy aron itakda ang DoH/DoT resolver ngadto sa estrikto nga mode, o inubanan sa mga kontrol sa lebel sa aplikasyon, nga mas tukma kay sa domain-based blocking.

Ang DNSSEC nagsuporta sa DoH: Gipanalipdan sa DoH ang transportasyon; Gipamatud-an sa DNSSEC ang tubagAng pagsagop dili patas, ug ang pipila ka mga intermediate nga mga himan nagbungkag niini, apan ang uso positibo. Sa agianan tali sa mga solver ug awtoritatibo nga mga server, ang DNS sa tradisyonal nga paagi nagpabilin nga wala ma-encrypt; naa nay mga eksperimento gamit ang DoT taliwala sa dagkong mga operators (e.g., 1.1.1.1 uban sa mga authoritative servers sa Facebook) aron mapalambo ang proteksyon.

Ang usa ka intermediate nga alternatibo mao ang pag-encrypt lamang sa taliwala ang router ug ang solver, nga nagbilin sa koneksyon tali sa mga device ug sa router nga dili ma-encrypt. Mapuslanon sa luwas nga mga wired network, apan dili girekomenda sa bukas nga mga Wi-Fi network: ang ubang mga tiggamit mahimong espiya o magmaniobra niini nga mga pangutana sulod sa LAN.

Paghimo sa imong kaugalingon nga solusyon sa DoH

Kung gusto nimo ang hingpit nga kagawasan, mahimo nimong i-deploy ang imong kaugalingon nga solver. Wala mabugkos + Redis (L2 cache) + Nginx kay sikat nga kombinasyon para sa pagserbisyo sa mga URL sa DoH ug pagsala sa mga dominyo nga adunay awtomatikong ma-update nga mga listahan.

Kini nga stack hingpit nga nagdagan sa usa ka kasarangan nga VPS (pananglitan, usa ka core/2 ka wire para sa pamilya). Adunay mga giya nga adunay andam nga gamiton nga mga panudlo, sama sa kini nga repository: github.com/ousatov-ua/dns-filtering. Ang ubang mga provider sa VPS nagtanyag og welcome credits alang sa mga bag-ong tiggamit, aron mahimo nimong i-set up ang pagsulay sa mubu nga gasto.

Uban sa imong pribado nga solver, mahimo nimong pilion ang imong mga gigikanan sa pagsala, pagdesisyon sa mga palisiya sa pagpadayon ug likayi ang pagsentro sa imong mga pangutana sa mga ikatulong partido. Agig balos, gidumala nimo ang seguridad, pagmentinar, ug taas nga pagkaanaa.

Sa wala pa magsira, usa ka nota sa pagkabalido: sa Internet, ang mga kapilian, mga menu ug mga ngalan kanunay nga nagbag-o; pipila ka daan nga mga giya wala na sa panahon (Pananglitan, ang pag-agi sa "mga bandila" sa Chrome dili na kinahanglan sa bag-o nga mga bersyon.) Kanunay nga susihon ang imong browser o dokumentasyon sa sistema.

Kung nahuman na nimo kini, nahibal-an na nimo kung unsa ang gibuhat sa DoH, kung giunsa kini mohaum sa puzzle sa DoT ug DNSSEC, ug labing hinungdanon, unsaon pag-activate niini karon sa imong device aron mapugngan ang DNS sa pagbiyahe sa klaro. Uban sa pipila ka mga pag-klik sa imong browser o mga pag-adjust sa Windows (bisan sa lebel sa palisiya sa Server 2022) makabaton ka og mga pangutana nga na-encrypt; kung gusto nimo nga dad-on ang mga butang sa sunod nga lebel, mahimo nimong ibalhin ang encryption sa MikroTik router o magtukod sa imong kaugalingon nga solver. Ang yawe mao nga, Kung wala’y paghikap sa imong router, mahimo nimong panalipdan ang usa sa labing gitsismis bahin sa imong trapiko karon..

Mahiligon sa teknolohiya sukad sa gamay pa siya. Ganahan ko nga up to date sa sektor ug, labaw sa tanan, pagkomunikar niini. Mao nga ako gipahinungod sa komunikasyon sa teknolohiya ug mga website sa video game sa daghang mga tuig. Makit-an ko nimo nga nagsulat bahin sa Android, Windows, MacOS, iOS, Nintendo o bisan unsang uban pang may kalabotan nga hilisgutan nga naa sa hunahuna.