- Ang LLMNR nagbutyag sa mga tawo sa pagpanglimbong ug pagdakop sa hash; ang pag-disable niini makapamenos sa mga risgo sa sulod.

- Sayon nga Pag-disable: GPO/Registry sa Windows ug Editing systemd-resolved sa Linux.

- Nagdugang sa pag-block o pag-disable sa NBT‑NS ug pag-verify pinaagi sa Registry/trapiko.

Ang LLMNR protocol usa ka pamilyar nga nawong sa mga palibot sa Microsoft. Sa mga network diin ang Windows mao ang panguna, kini gipalihok pinaagi sa default, ug bisan kung kini nahimo’g kahulugan, karon kini kanunay nga labi ka sakit sa ulo kaysa usa ka tabang. Mao nga maayong ideya nga mahibal-an kung giunsa kini paggamit. unsaon pag-disable ang LLMNR ilabi na kon kita naggamit sa usa ka publiko nga WiFi network.

Sa dili pa mohimo og bisan unsang mga desisyon, maayong ideya nga masabtan kung unsa ang gibuhat niini ug ngano nga girekomenda nga i-disable kini. Ang maayong balita mao nga ang pag-disable niini dali ra. sa Windows (lakip ang Windows Server) ug Linux, pinaagi sa mga palisiya, Registry, Intune, o pinaagi sa pag-tune sa systemd-resolved.

Unsa ang LLMNR ug giunsa kini pagtrabaho?

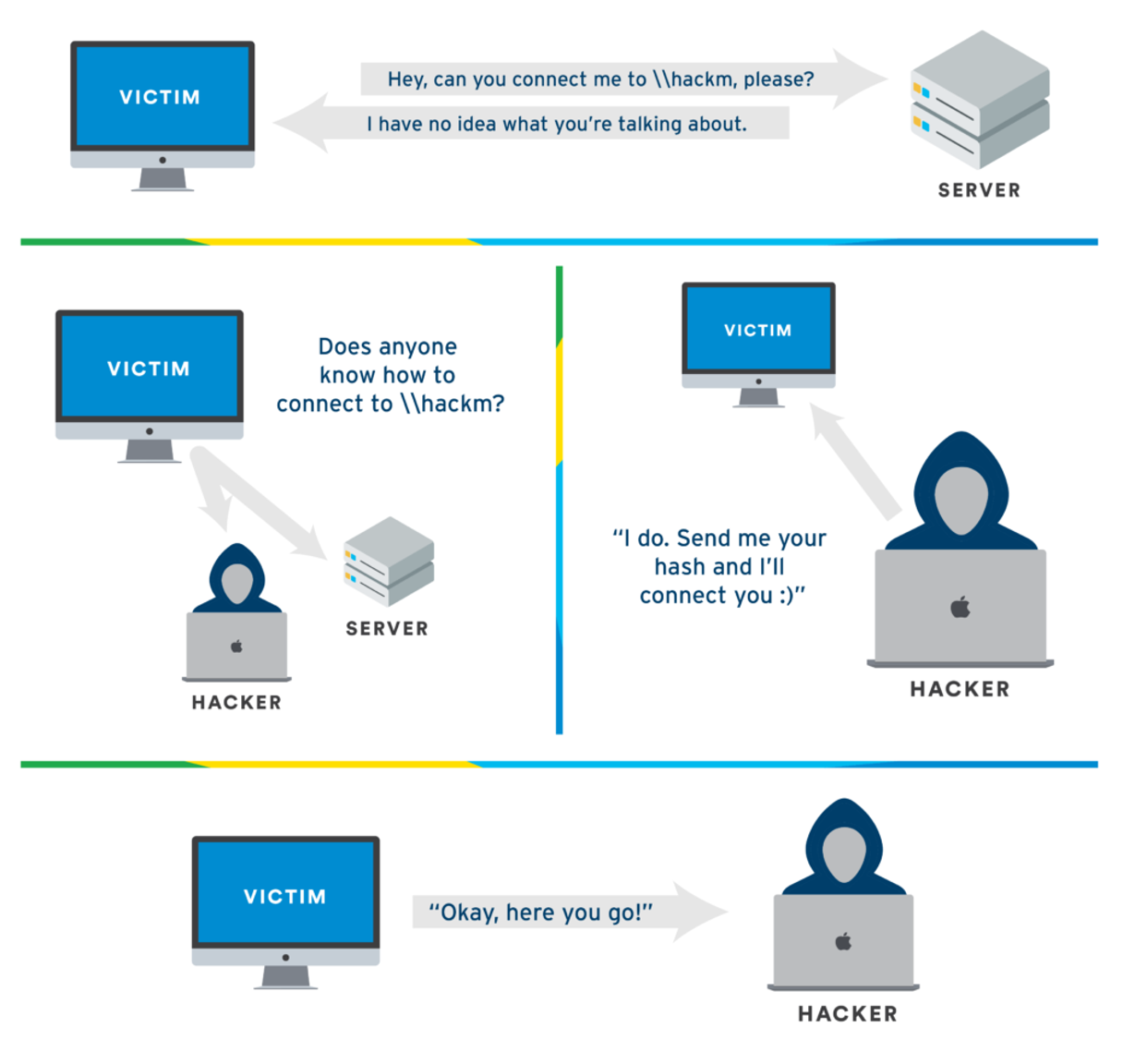

LLMNR mao ang acronym alang sa Link-Local nga Multicast Name ResolutionAng katuyoan niini mao ang pagsulbad sa mga hostname sulod sa lokal nga bahin nga wala magsalig sa DNS serverSa laing pagkasulti, kung ang usa ka makina dili makasulbad sa usa ka ngalan pinaagi sa DNS, mahimo nga sulayan ang pagpangutana sa kasilinganan gamit ang multicast aron makita kung adunay "nagkuha sa pahiwatig."

Kini nga mekanismo naggamit sa pantalan PDU 5355 ug gidesinyo sa pag-operate sulod sa lokal nga network. Ang pangutana gipadala pinaagi sa multicast sa diha-diha nga network, ug ang bisan unsang kompyuter nga "makaila" sa ngalan mahimong makatubag pinaagi sa pag-ingon "ako kana." Kini usa ka dali ug yano nga pamaagi alang sa gagmay o improvised nga mga palibot diin ang DNS wala magamit o wala’y kahulugan sa pag-configure.

Sa praktis, ang LLMNR nga pangutana mobiyahe ngadto sa lokal nga bahin, ug ang mga himan nga maminaw niana nga trapiko makatubag kon sila nagtuo nga sila ang husto nga destinasyon. Ang sakup niini limitado sa lokal nga link, ug busa ang ngalan niini ug ang bokasyon niini isip usa ka "patch" kung walay pormal nga serbisyo sa ngalan sa network.

Sulod sa mga tuig, labi na sa gagmay nga mga network o ad-hoc deployment, kini napamatud-an nga mapuslanon. Karong panahona, nga adunay kaylap ug barato nga DNS, ang use case mikunhod pag-ayo nga halos kanunay nga makatarunganon nga i-off ang LLMNR ug magpuyo nga mas malinawon.

Kinahanglan ba gyud ang LLMNR? Mga risgo ug konteksto

Ang milyon-dolyar nga pangutana: kinahanglan ba nako kini ipaubos o ibilin? Sa usa ka lokal nga kahimtang, ang labing kasagaran nga tubag mao ang "oo, ayaw paglangan sa pagkuha niini." Sa usa ka kompanya sayon ang pag-validate sa epekto: Kung ang DNS sa palibot gipahimutang sa husto ug ang pagpangita molihok, ang LLMNR wala maghatag ug nagpadayag sa wala kinahanglana nga mga peligro.

Ang labing kadaghan nga problema mao kana Wala gilakip sa LLMNR ang proteksyon batok sa pag-impersonateAng usa ka tig-atake sa imong kaugalingon nga subnet mahimong "magpakaaron-ingnon" sa target nga aparato ug mosanong sa sayo o gusto, pag-redirect sa koneksyon ug hinungdan sa kagubot. Kini usa ka klasiko nga old-school nga "man-in-the-middle" (MitM) nga senaryo sa pag-atake.

Isip usa ka analohiya, gihinumdoman niini ang Wi‑Fi WEP standard, nga natawo nga wala maghunahuna sa modernong mga pag-atake ug nahimong dili na magamit. Adunay susama nga mahitabo sa LLMNR: Kini mapuslanon kaniadto, apan karon kini usa ka bukas nga pultahan sa paglimbong kung imong biyaan nga buhi sa mga network sa korporasyon.

Dugang pa, sa mga kamot sa usa ka kaaway nga adunay husto nga mga himan, mahimo nila nga pugson ang imong mga kompyuter sa "pag-awit" sa sensitibo nga impormasyon sama sa NTLMv2 hash sa diha nga sila naghunahuna nga sila nakigsulti sa usa ka lehitimong server. Sa higayon nga makuha sa tig-atake ang mga hash, mahimong mosulay sa pag-crack kanila-nga adunay lain-laing kalampusan depende sa mga palisiya ug pagkakomplikado sa password-nga nagdugang sa risgo sa usa ka tinuod nga pagsulod.

Kanus-a i-disable ang LLMNR?

Sa kadaghanan sa mga modernong pag-deploy, mahimo nimo kini pag-disable nga wala’y paglapas sa bisan unsang butang. Kung ang imong mga kliyente kanunay nga masulbad pinaagi sa DNS Ug kung dili ka magsalig sa "magic" sa lokal nga network, ang LLMNR sobra ra. Bisan pa, balido sa mga kritikal nga palibot sa wala pa iduso ang palisiya sa tibuuk nga organisasyon.

Hinumdomi nga ang desisyon dili lang teknikal: kini makapamenos usab sa imong risgo sa operasyon ug pagsunod. Ang pag-disable sa LLMNR usa ka yano, masukod, ug epektibo nga pagpugong sa pagpagahi., kung unsa ang gikinahanglan sa bisan unsang makatarunganon nga balangkas sa seguridad.

I-disable ang LLMNR sa Windows

Ania ang mga nag-unang kapilian nga magamit aron ma-disable ang LLMNR sa Windows:

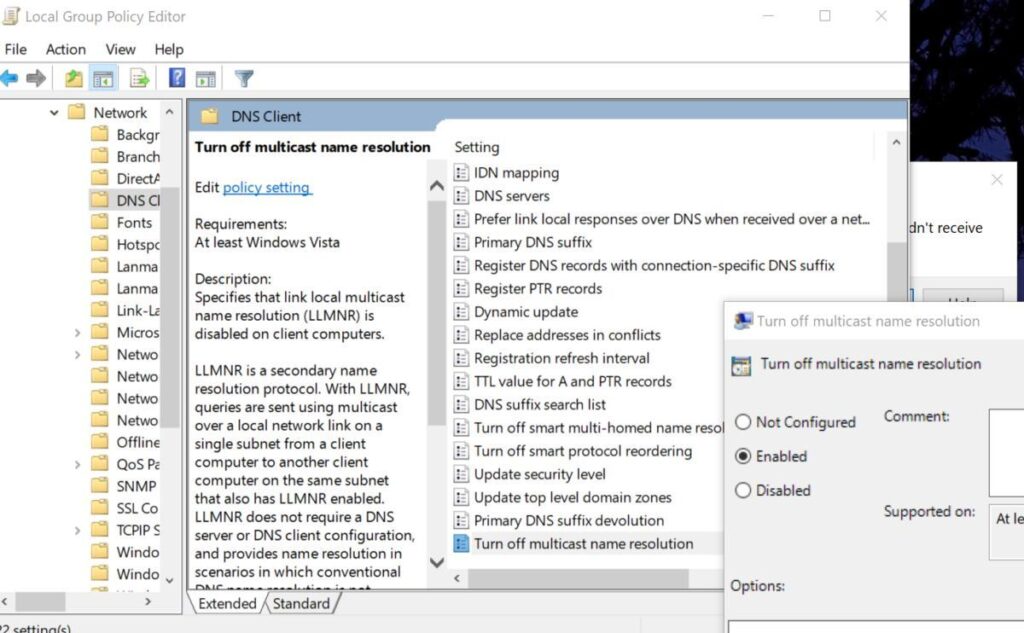

Opsyon 1: Local Group Policy Editor (gpedit.msc)

Sa mga standalone nga kompyuter o para sa dali nga pagsulay, mahimo nimong gamiton ang Local Group Policy Editor. Pindota ang WIN + R, i-type gpedit.msc ug dawata aron maablihan kini.

Unya, navigate pinaagi sa: Configuration sa Computer > Administrative Templates > Network. Sa pipila ka mga edisyon, ang setting makita sa ilawom Kliyente sa DNS. Pangitaa ang entry nga "Disable multicast name resolution" (Ang ngalan mahimong magkalain-lain og gamay) ug itakda ang polisiya sa “Enabled”.

Sa Windows 10 ang teksto kasagarang basahon nga "Pag-disable sa multicast name resolution." Ibutang o dawata ang pagbag-o ug i-restart ang imong computer. aron masiguro nga ang mga setting sa kilid sa team magamit sa husto.

Opsyon 2: Windows Registry

Kung gusto nimo nga diretso sa punto o kinahanglan ang usa ka paagi sa scriptable, mahimo nimong buhaton ang kantidad sa palisiya sa Registry. Ablihi ang CMD o PowerShell nga adunay mga pagtugot sa tagdumala ug ipatuman:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fNiini, ang LLMNR ma-disable sa lebel sa palisiya. I-restart ang computer aron masira ang cycle ug pugngan ang mga proseso nga adunay kanhing estado nga magpabilin sa memorya.

I-disable ang LLMNR nga adunay GPO sa usa ka domain

Ang laing paagi sa pag-disable sa LLMNR mao ang paggamit sa pagbag-o sa sentro gikan sa usa ka domain controller pinaagi sa pag-abli sa Group Policy Management Console. Paghimo og bag-ong GPO (pananglitan, "MY-GPO") ug i-edit kini.

Sa editor, sunda ang dalan: Configuration sa Computer > Administrative Templates > Network > DNS Client. I-enable ang polisiya nga "Disable multicast name resolution". ug isira ang editor aron maluwas. Dayon, i-link ang GPO sa angay nga OU ug pugsa ang pag-refresh sa polisiya o paghulat sa normal nga pagkopya.

Nahuman na. Naa na kay polisiya sa natad nga kanunayng nagputol sa LLMNR. Hinumdomi nga ang eksaktong nomenclature sa adjustment mahimong magkalahi. gamay sa taliwala sa mga bersyon sa Windows Server, apan ang lokasyon ingon sa gipakita.

Intune: "Gipadapat" apan gipakita sa gpedit ang "Dili Gi-configure"

Usa ka sagad nga pangutana: imong giduso ang usa ka profile sa pag-configure gikan sa Intune, gisultihan ka nga kini gi-apply sa husto, ug kung giablihan nimo ang gpedit, imong makita ang setting nga "Dili Na-configure." Wala kini magpasabot nga dili kini aktibo.. Ang Intune nag-aplay sa mga setting pinaagi sa CSP/Registry nga dili kanunay makita sa lokal nga editor nga "Na-configure."

Ang kasaligang paagi sa pagsusi niini mao ang pagkonsulta sa Policy Log: Kung kini anaa ug katumbas sa 0, ang bili EnableMulticast on HKLM\Software\Policies\Microsoft\Windows NT\DNSClient, Ang LLMNR gi-disable bisan kung ang gpedit nagpakita nga "Dili gi-configure".

Kung gusto nimo nga masiguro kini pinaagi sa script (mapuslanon sama sa Remediation sa Intune), ania ang usa ka yano nga script sa PowerShell aron mahimo ang kantidad ug mapamatud-an kini:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastGisakup niini ang kaso diin giingon ni Intune nga kini gipadapat, apan gusto nimo ang labing kasiguroan o pag-troubleshoot sa mga "rogue" nga aparato. Aron mag-audit sa kadaghanan, isagol ang script sa imong tool sa imbentaryo o uban sa Intune/Defender alang sa mga taho sa Endpoint.

I-disable ang LLMNR sa Linux (systemd-resolved)

Sa mga distribusyon sama sa Ubuntu o Debian nga naggamit sa systemd-resolved, mahimo nimong "patayon" ang LLMNR direkta. I-edit ang mga setting sa solver Mao na:

sudo nano /etc/systemd/resolved.confSa file, ibutang ang katugbang nga parameter aron kini dili klaro. Pananglitan:

[Resolve]

LLMNR=noI-save ug i-restart ang serbisyo o kompyuter: Ang pagsugod pag-usab sa serbisyo kasagaran igo na, bisan tuod ang usa ka reboot balido usab kung kini mas sayon alang kanimo.

sudo systemctl restart systemd-resolvedUban niana, ang systemd-resolved mohunong sa paggamit sa LLMNR. Kung mogamit ka ug lain nga solusyon sa resolusyon (o uban pang mga distro), susiha ang ilang dokumentasyon: ang pattern dili kaayo lahi ug adunay kanunay nga katumbas nga "switch".

Mahitungod sa NBT‑NS ug Windows Firewall

Ang pagputol sa LLMNR maoy katunga sa gubat. Gipahimuslan usab sa tigtubag ug susamang mga himan ang NetBIOS Name Service (NBT‑NS), nga naglihok sa mga klasiko nga NetBIOS port (UDP 137/138 ug TCP 139). Kini nagpatungha sa pangutana nga gipangutana sa daghang mga tawo: igo na ba ang pag-block sa mga pantalan sa firewall, o kinahanglan ba nimo nga i-disable ang NBT‑NS?

Kung imong i-apply ang higpit nga mga lagda sa imong lokal nga firewall—pasulod ug gawas—pag-block sa 137/UDP, 138/UDP, ug 139/TCP, makunhuran nimo ang imong exposure. Bisan pa, ang labing kaayo nga praktis sa mga palibot sa negosyo mao ang pag-disable sa NetBIOS sa TCP/IP. sa mga interface, aron mapugngan ang dili gusto nga mga tubag o mga ad kung ang polisiya sa firewall mausab o giusab sa usa ka aplikasyon.

Sa Windows, walay "pabrika" nga GPO nga direkta sama sa LLMNR, apan mahimo nimo kini pinaagi sa WMI o Registry. Kining WMI-based PowerShell nag-disable niini sa tanang IP-enabled adapters:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Kung gusto nimo ang mga lagda sa firewall, ipadayon, apan siguroha nga kini bidirectional ug makanunayon. Block 137/UDP, 138/UDP ug 139/TCP ug nagmonitor nga walay nagkasumpaki nga mga lagda sa ubang mga GPO o EDR/AV nga mga solusyon nga nagdumala sa firewall.

Pag-verify: Giunsa pagsusi nga ang LLMNR ug NBT-NS wala sa dula

Alang sa LLMNR sa Windows, tan-awa ang Registry: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast kinahanglan anaa ug katumbas sa 0. Dali nga Pagsusi sa PowerShell nga:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastSa lebel sa trapiko, usa ka yano nga pamaagi mao ang pagpadagan sa pagpangita alang sa usa ka wala nga ngalan ug paggamit sa Wireshark aron maobserbahan nga walay UDP 5355 nga mga pakete ang na-output. Kung dili nimo makita ang multicast sa lokal nga bahin, naa ka sa saktong dalan.

Sa Linux nga adunay systemd-resolved, susiha ang status gamit ang resolvectl o systemctl: Siguroha nga ang LLMNR gibutang sa "dili" sa epektibo nga pag-configure ug nga ang serbisyo gi-restart nga wala’y mga sayup.

Para sa NBT‑NS, kumpirmahi nga gibabagan sa imong firewall nga mga lagda ang 137/UDP, 138/UDP, ug 139/TCP o nga ang NetBIOS na-disable sa mga adapter. Mahimo usab nimo nga masimhot ang pukot sa makadiyot aron masusi nga walay NetBIOS nga hangyo o advertisement sa kahanginan.

Kanunay nga gipangutana nga mga pangutana ug mapuslanon nga mga nuances

- Maguba ba nako ang bisan unsang butang pinaagi sa pag-disable sa LLMNR? Sa mga network nga adunay maayo nga pagmentinar sa DNS, kasagaran dili kini ang kaso. Sa espesyal o kabilin nga mga palibot, validate una sa usa ka pilot nga grupo ug ipahibalo ang pagbag-o aron suportahan.

- Ngano nga ang gpedit nagpakita nga "Dili Na-configure" bisan kung giingon sa Intune nga "Gipatuman"? Tungod kay ang lokal nga editor dili kanunay magpakita sa mga estado nga gipahamtang sa MDM o CSP. Ang kamatuoran naa sa Registry ug ang aktwal nga mga resulta, dili sa gpedit text.

- Mamandoan ba ang pag-disable sa NBT‑NS kung akong babagan ang NetBIOS sa firewall? Kung ang pag-block kompleto ug lig-on, makunhuran nimo ang peligro. Bisan pa, ang pag-disable sa NetBIOS sa TCP/IP magwagtang sa mga tubag sa lebel sa stack ug maglikay sa mga sorpresa kung mabag-o ang mga lagda, mao nga kini ang gusto nga kapilian.

- Aduna bay bisan unsang mga script nga andam sa pag-disable sa LLMNR? Oo, pinaagi sa Registry o PowerShell, sama sa imong nakita. Para sa Intune, i-package ang script isip Remediation ug idugang ang compliance checking.

Ang pagpalong sa LLMNR makapakunhod sa spoofing surface sa lokal nga network ug makapugong sa mga pag-atake sa hash-grabbing gamit ang mga himan sama sa Responder sa pagsugod. Kung imo usab nga i-block o i-disable ang NBT‑NS ug atimanon ang imong DNSAdunay ka yano ug epektibo nga cocktail sa seguridad: gamay nga kasaba, gamay nga peligro, ug usa ka network nga labi ka andam alang sa adlaw-adlaw nga paggamit.

Ang editor nga espesyalista sa teknolohiya ug mga isyu sa internet nga adunay labaw sa napulo ka tuig nga kasinatian sa lainlaing digital media. Nagtrabaho ko isip editor ug tiglalang sa sulod alang sa e-commerce, komunikasyon, online marketing ug mga kompanya sa advertising. Nakasulat usab ako sa mga website sa ekonomiya, pinansya ug uban pang mga sektor. Ang akong trabaho mao usab ang akong hilig. Karon, pinaagi sa akong mga artikulo sa Tecnobits, naningkamot ko nga tukion ang tanang balita ug bag-ong mga oportunidad nga gitanyag kanato sa kalibotan sa teknolohiya kada adlaw aron mapauswag ang atong kinabuhi.