- DoH cripta e dumande DNS utilizendu HTTPS (porta 443), migliurendu a privacy è impedendu a manomissione.

- Pò esse attivatu in i navigatori è i sistemi (cumpresi Windows Server 2022) senza dipende da u router.

- Prestazione simile à u DNS classicu; cumplementatu da DNSSEC per validà e risposte.

- Servitori DoH populari (Cloudflare, Google, Quad9) è a capacità di aghjunghje o cunfigurà u vostru propiu risolutore.

¿Cumu criptà u vostru DNS senza toccà u vostru router aduprendu DNS via HTTPS? Sè vi preoccupa quale pò vede i siti web à i quali vi cunnettete, Crittografà e dumande di u Sistema di Nomi di Dominiu cù DNS via HTTPS Hè unu di i modi più faciuli per aumentà a vostra privacy senza avè da luttà cù u vostru router. Cù DoH, u traduttore chì cunverte i duminii in indirizzi IP smette di viaghjà in chjaru è passa per un tunnel HTTPS.

In questa guida truverete, in linguaghju direttu è senza troppu gergo, Chì ghjè esattamente DoH, cumu si distingue da altre opzioni cum'è DoT, cumu attivà lu in i navigatori è i sistemi operativi (cumpresi Windows Server 2022), cumu verificà chì funziona veramente, i servitori supportati, è, sè vi sentite curaghjosi, ancu cumu cunfigurà u vostru propiu risolutore DoH. Tuttu, senza toccà u router... eccettu per una sezzione facultativa per quelli chì volenu cunfigurallu nantu à un MikroTik.

Chì ghjè DNS via HTTPS (DoH) è perchè puderebbe interessà vi

Quandu scrivite un duminiu (per esempiu, Xataka.com) l'urdinatore dumanda à un risolutore DNS quale hè u so indirizzu IP; Stu prucessu hè generalmente in testu chjaru È chiunque nant'à a vostra reta, u vostru fornitore d'Internet, o i dispusitivi intermedi ponu spiallu o manipulallu. Questa hè l'essenza di u DNS classicu: veloce, omnipresente... è trasparente per e terze parti.

Eccu induve entra in ghjocu u DoH: Trasferisce quelle dumande è risposte DNS à u listessu canale criptatu utilizatu da u web sicuru (HTTPS, portu 443)U risultatu hè ch'elli ùn viaghjanu più "à l'apertu", riducendu a pussibilità di spionaggio, dirottamentu di query è certi attacchi man-in-the-middle. Inoltre, in parechji testi a latenza ùn peghju micca apprezzabilmente è pò ancu esse migliuratu grazia à l'ottimisazioni di u trasportu.

Un vantaghju chjave hè chì DoH pò esse attivatu à u livellu di l'applicazione o di u sistema, cusì ùn avete micca bisognu di cuntà nantu à u vostru operatore o router per attivà nunda. Vale à dì, pudete pruteggevi "da u navigatore fora", senza tuccà alcun equipaggiamentu di rete.

Hè impurtante di distingue DoH da DoT (DNS sopra TLS): U DoT cripta u DNS nant'à u portu 853 direttamente sopra TLS, mentre DoH l'integra in HTTP(S). DoT hè più simplice in teoria, ma Hè più prubabile ch'ellu sia bluccatu da i firewall chì taglianu i porti pocu cumuni; DoH, aduprendu 443, aggira megliu queste restrizioni è impedisce l'attacchi di "backtracking" furzati à DNS micca crittografatu.

À propositu di a privacy: L'usu di HTTPS ùn implica micca cookies o tracciamentu in DoH; e norme sconsiglianu espressamente u so usu In questu cuntestu, TLS 1.3 riduce ancu a necessità di riavviare e sessioni, minimizendu e correlazioni. È sè site preoccupatu per e prestazioni, HTTP/3 nantu à QUIC pò furnisce miglioramenti supplementari multiplexendu e query senza bluccà.

Cumu funziona u DNS, i risichi cumuni è induve u DoH si inserisce

U sistema operativu ampara nurmalmente quale risolutore aduprà via DHCP; In casa di solitu aduprate i fornitori di servizii Internet., in l'uffiziu, a reta corporativa. Quandu sta cumunicazione ùn hè micca criptata (UDP/TCP 53), chiunque nant'à u vostru Wi-Fi o nant'à a strada pò vede i duminii dumandati, injectà risposte false, o ridirigevvi à e ricerche quandu u duminiu ùn esiste micca, cum'è certi operatori facenu.

Un'analisi tipica di u trafficu revela i porti, l'IP di origine/destinazione è u duminiu stessu risoltu; Questu ùn solu espone l'abitudini di navigazione, facilita ancu a currelazione di cunnessione successive, per esempiu, à indirizzi Twitter o simili, è deduce quale pagine esatte avete visitatu.

Cù DoT, u missaghju DNS và in TLS nant'à u portu 853; cù DoH, A dumanda DNS hè incapsulata in una dumanda HTTPS standard, chì permette ancu u so usu da l'applicazioni web attraversu l'API di u navigatore. Tramindui i meccanismi spartenu a listessa basa: l'autentificazione di u servitore cù un certificatu è un canale criptatu end-to-end.

U prublema cù i novi porti hè chì hè cumunu per alcune rete bloccanu 853, incuragendu u software à "ripiglià" à DNS micca criptatu. DoH mitiga questu aduprendu 443, chì hè cumunu per u web. DNS / QUIC esiste ancu cum'è un'altra opzione promettente, ancu s'ellu richiede UDP apertu è ùn hè micca sempre dispunibule.

Ancu quandu si cripta u trasportu, attenti à una sfumatura: Sè u risolutore bugia, u cifratore ùn u curregge micca.Per questu scopu, esiste DNSSEC, chì permette a validazione di l'integrità di a risposta, ancu s'è a so adozione ùn hè micca diffusa è certi intermediari ne rompenu a funzionalità. Eppuru, DoH impedisce à terze parti di spià o di manumette e vostre dumande.

Attivallu senza toccà u router: navigatori è sistemi

U modu u più simplice per cumincià hè di attivà DoH in u vostru navigatore o sistema operativu. Eccu cumu prutegge e dumande da a vostra squadra senza dipende da u firmware di u router.

Google Chrome

In e versioni attuali pudete andà à chrome://settings/security è, sottu "Utilizà DNS sicuru", attivate l'opzione è sceglite u fornitore (u vostru fornitore attuale s'ellu supporta DoH o unu da a lista di Google cum'è Cloudflare o Google DNS).

In e versioni precedenti, Chrome offria un interruttore sperimentale: tipu chrome://flags/#dns-over-https, cercate "Ricerche DNS sicure" è cambià da Predefinitu à AttivatuRiavviate u vostru navigatore per applicà i cambiamenti.

Microsoft Edge (Chromium)

Edge basatu annantu à Chromium include una opzione simile. Sè ne avete bisognu, andate à edge://flags/#dns-over-https, truvate "Ricerche DNS sicure" è attivallu in AttivatuIn e versioni muderne, l'attivazione hè ancu dispunibule in i vostri paràmetri di privacy.

Mozilla Firefox

Aprite u menù (in cima à diritta) > Impostazioni > Generale > scorrite finu à "Impostazioni di rete", toccate cunfigurazione è marcate "Attivà DNS via HTTPSPudete sceglie trà fornitori cum'è Cloudflare o NextDNS.

Sè vo preferite un cuntrollu precisu, in about:config aghjusta network.trr.mode: 2 (opportunista) usa DoH è face una suluzione di riserva s'ellu ùn hè micca dispunibile; 3 mandati (stretti) DoH è falla s'ellu ùn ci hè micca supportu. Cù a modalità stretta, definisce un risolutore di bootstrap cum'è network.trr.bootstrapAddress=1.1.1.1.

Opera

Dapoi a versione 65, Opera include una opzione per attivà DoH cù 1.1.1.1Vene disattivatu per difettu è funziona in modu opportunisticu: se 1.1.1.1:443 risponde, aduprerà DoH; altrimenti, torna à u risolutore micca criptatu.

Windows 10/11: Autodetection (AutoDoH) è Registru

Windows pò attivà automaticamente DoH cù certi risolutori cunnisciuti. In e versioni più vechje, pudete furzà u cumpurtamentu da u Registru: eseguisce regedit è vai à HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Crea un DWORD (32-bit) chjamatu EnableAutoDoh cun valore 2 y riavvia l'urdinatoreQuestu funziona sè utilizate servitori DNS chì supportanu DoH.

Windows Server 2022: Cliente DNS cù DoH nativu

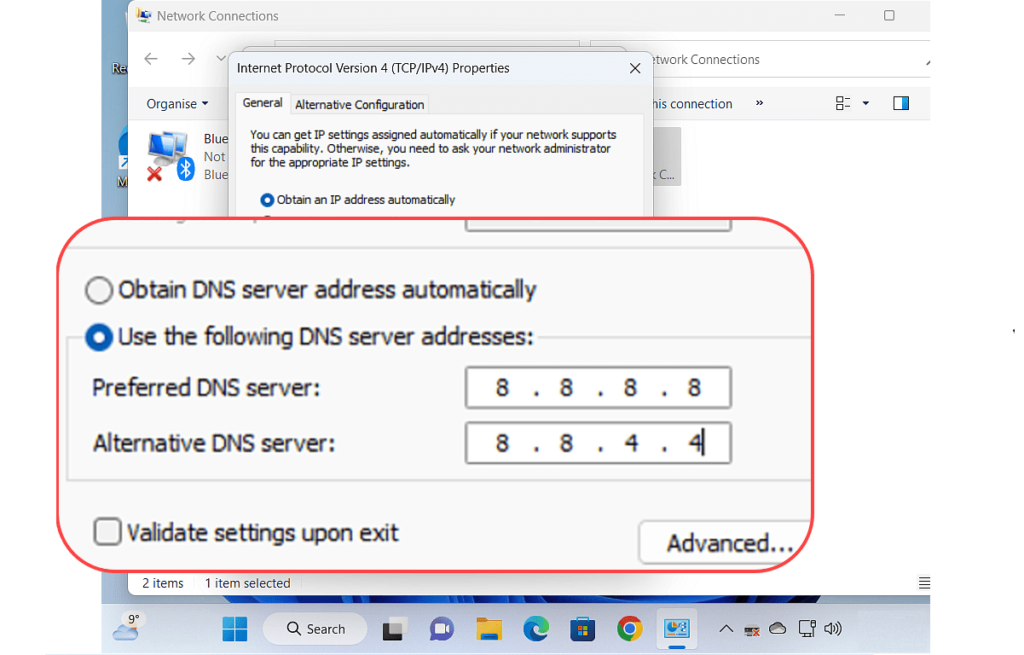

U cliente DNS integratu in Windows Server 2022 supporta DoH. Puderete aduprà DoH solu cù i servitori chì sò nantu à a so lista "DoH cunnisciuta". o chì aghjunghjite voi stessu. Per cunfigurà lu da l'interfaccia grafica:

- Apri i paràmetri di Windows > Rete è Internet.

- Intrattu Ethernet è sceglite a vostra interfaccia.

- Nant'à u screnu di a rete, scorri finu à paràmetri DNS è stampa Edit.

- Selezziunate "Manuale" per definisce i servitori preferiti è alternativi.

- Sè questi indirizzi sò nantu à a lista DoH cunnisciuta, serà attivatu. "Crittografia DNS preferita" cù trè opzioni:

- Solu crittografia (DNS via HTTPS)Forza DoH; se u servitore ùn supporta micca DoH, ùn ci serà nisuna risoluzione.

- Preferisce a crittografia, permette a crittografia micca crittografataTenta DoH è s'ellu fiasca, torna à u DNS classicu micca criptatu.

- Solu micca criptatuUtilizza u DNS tradiziunale in testu chjaru.

- Salvà per applicà i cambiamenti.

Pudete ancu dumandà è allargà a lista di risolutori DoH cunnisciuti cù PowerShell. Per vede a lista attuale:

Get-DNSClientDohServerAddressPer registrà un novu servitore DoH cunnisciutu cù u vostru mudellu, aduprate:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueNutate chì u cmdlet Set-DNSClientServerAddress ùn si cuntrolla micca ellu stessu l'usu di DoH; a crittografia dipende da s'è sti indirizzi sò in a tavula di i servitori DoH cunnisciuti. Attualmente ùn pudete micca cunfigurà DoH per u cliente DNS di Windows Server 2022 da Windows Admin Center o cù sconfig.cmd.

Criteriu di gruppu in Windows Server 2022

Ci hè una direttiva chjamata "Cunfigurà DNS via HTTPS (DoH)" en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSQuandu hè attivatu, pudete sceglie:

- Permette DoHAduprate DoH se u servitore u supporta; altrimenti, a dumanda ùn hè micca criptata.

- Pruibisce u DoH: ùn usa mai DoH.

- Richiede u DoH: forza u DoH; s'ellu ùn ci hè micca sustegnu, a risoluzione fiasca.

mpurtanti: Ùn attivate micca "Richiede DoH" nantu à l'urdinatori uniti à u duminiuActive Directory si basa nantu à DNS, è u rolu di u servitore DNS di Windows Server ùn supporta micca e dumande DoH. Sè avete bisognu di assicurà u trafficu DNS in un ambiente AD, cunsiderate l'usu Regule IPsec trà i clienti è i risolutori interni.

Sè vo site interessatu à ridirizionà duminii specifici à risolutori specifici, pudete aduprà u NRPT (Tavula di Pulitica di Risoluzione di Nomi)Sè u servitore di destinazione hè nantu à a lista DoH cunnisciuta, quelle cunsultazioni viaghjarà per DoH.

Android, iOS è Linux

Nant'à Android 9 è versioni successive, l'opzione DNS privatu permette DoT (micca DoH) cù dui modi: "Automaticu" (opportunistu, piglia u risolutore di rete) è "Strictu" (duvete specificà un nome di host chì hè validatu da certificatu; l'IP diretti ùn sò micca supportati).

Nant'à iOS è Android, l'app 1.1.1.1 Cloudflare permette DoH o DoT in modu strettu aduprendu l'API VPN per intercettà e richieste micca crittografate è trasmetteli per un canale sicuru.

In Linux, systemd-risolta supporta DoT dapoi systemd 239. Hè disattivatu per difettu; offre una modalità opportunistica senza validà i certificati è una modalità stretta (dapoi 243) cù validazione CA ma senza verificazione SNI o di nome, chì indebulisce u mudellu di fiducia contr'à l'attaccanti in strada.

Nant'à Linux, macOS, o Windows, pudete sceglie un cliente DoH in modu strettu cum'è cloudflared proxy-dns (per difettu usa 1.1.1.1, ancu s'è pudete definisce i flussi a monte alternative).

Servitori DoH cunnisciuti (Windows) è cumu aghjunghjene di più

Windows Server include una lista di risolutori chì sò cunnisciuti per supportà DoH. Pudete verificà cù PowerShell è aghjunghje novi elementi s'ellu hè necessariu.

Questi sò u servitori DoH cunnisciuti fora di a scatula:

| Pruprietariu di u servitore | Indirizzi IP di u servitore DNS |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606: 4700: 4700 1111 :: 2606: 4700: 4700 1001 :: |

| 8.8.8.8 8.8.4.4 2001: 4860: 4860 8888 :: 2001: 4860: 4860 8844 :: |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620: fe fe :: 2620: fe :: fe: 9 |

sobre vede a lista, run:

Get-DNSClientDohServerAddresssobre aghjunghje un novu risolutore DoH cù u so mudellu, usa:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueSè gestite parechji spazii di nomi, l'NRPT vi permetterà di gestisce duminii specifici à un risolutore specificu chì supporta DoH.

Cumu verificà se DoH hè attivu

In i navigatori, visitate https://1.1.1.1/help; quì viderete sè u vostru trafficu usa DoH cù 1.1.1.1 o micca. Hè una prova rapida per vede in quale statutu site.

In Windows 10 (versione 2004), pudete monitorà u trafficu DNS classicu (portu 53) cù pktmon da una cunsola privilegiata:

pktmon filter add -p 53

pktmon start --etw -m real-timeSè un flussu custante di pacchetti appare nantu à u 53, hè assai prubabile chì utilizate sempre un DNS micca criptatuRicurdatevi: u parametru --etw -m real-time richiede u 2004; in e versioni precedenti viderete un errore di "parametru scunnisciutu".

Opzionale: cunfigurallu nantu à u router (MikroTik)

Sè preferite centralizà a crittografia nantu à u router, pudete facilmente attivà DoH nantu à i dispusitivi MikroTik. Prima, impurtate a CA radice chì serà firmatu da u servitore à u quale vi cunnetterete. Per Cloudflare pudete scaricà DigiCertGlobalRootCA.crt.pem.

Caricate u schedariu nant'à u router (trascinendu lu in "Files"), è andate à Sistema > Certificati > Impurtà per incorporallu. Dopu, cunfigurà u DNS di u router cù u URL di Cloudflare DoHUna volta attivu, u router darà priorità à a cunnessione criptata rispetto à u DNS predefinitu micca criptatu.

Per verificà chì tuttu hè in ordine, visitate 1.1.1.1/aiutu da un urdinatore daretu à u router. Pudete ancu fà tuttu via u terminal in RouterOS sè preferite.

Prestazione, privacy supplementaria è limiti di l'approcciu

Quandu si tratta di velocità, duie metriche importanu: u tempu di risoluzione è u caricamentu effettivu di a pagina. Testi indipendenti (cum'è SamKnows) Cuncludenu chì a differenza trà DoH è DNS classicu (Do53) hè marginale nantu à i dui fronti; in pratica, ùn duvete micca nutà alcuna lentezza.

DoH cripta a "dumanda DNS", ma ci sò più signali nantu à a rete. Ancu s'è vo piattate u DNS, un ISP puderia deduce cose via cunnessione TLS (per esempiu, SNI in certi scenarii legacy) o altre tracce. Per migliurà a privacy, pudete esplorà DoT, DNSCrypt, DNSCurve, o clienti chì minimizanu i metadati.

Micca tutti l'ecosistemi supportanu ancu DoH. Parechji risolutori legacy ùn offrenu micca questu., furzendu à fidà si di fonti publiche (Cloudflare, Google, Quad9, ecc.). Questu apre u dibattitu nantu à a centralizazione: cuncentrà e dumande nantu à pochi attori implica costi di privacy è di fiducia.

In l'ambienti corporativi, u DoH pò cunflitte cù e pulitiche di sicurezza basate nantu à Monitoraghju o filtrazione DNS (malware, cuntrolli parentali, cunfurmità legale). E suluzioni includenu MDM/Group Policy per impostà un risolutore DoH/DoT in modalità stretta, o cumminati cù cuntrolli à livellu d'applicazione, chì sò più precisi chè u bloccu basatu annantu à u duminiu.

DNSSEC cumplementa u DoH: DoH prutege u trasportu; DNSSEC valida a rispostaL'adozione hè irregulare, è certi dispusitivi intermedi a rompenu, ma a tendenza hè pusitiva. Lungu a strada trà i risolutori è i servitori autoritarii, u DNS tradiziunalmente ferma senza criptazione; ci sò digià esperimenti chì utilizanu DoT trà i grandi operatori (per esempiu, 1.1.1.1 cù i servitori autoritarii di Facebook) per migliurà a prutezzione.

Una alternativa intermedia hè di criptà solu trà u router è u resolver, lascendu a cunnessione trà i dispusitivi è u router senza crittografia. Utile nantu à e rete cablate sicure, ma micca cunsigliatu nantu à e rete Wi-Fi aperte: altri utilizatori puderanu spià o manipulà queste dumande in a LAN.

Fate u vostru propiu risolutore DoH

Sè vo vulete una cumpleta indipendenza, pudete implementà u vostru propiu risolutore. Senza ligami + Redis (cache L2) + Nginx hè una cumbinazione pupulare per serve URL DoH è filtrà duminii cù liste aghjurnabili automaticamente.

Questa pila funziona perfettamente nantu à un VPS mudestu (per esempiu, un core / 2 fili per una famiglia). Ci sò guide cù struzzioni pronte à l'usu, cum'è questu repositoriu: github.com/ousatov-ua/dns-filtering. Certi fornitori di VPS offrenu crediti di benvenuta per i novi utilizatori, cusì pudete mette in opera una prova à pocu costu.

Cù u vostru risolutore privatu, pudete sceglie e vostre fonti di filtrazione, decide e pulitiche di conservazione è evitate di centralizà e vostre dumande à terze parti. In cambiu, gestite a sicurità, a manutenzione è l'alta dispunibilità.

Prima di chjude, una nota di validità: nant'à Internet, l'opzioni, i menu è i nomi cambianu spessu; certi vechji guide sò obsoleti (Per esempiu, passà per "bandiere" in Chrome ùn hè più necessariu in e versioni recenti.) Verificate sempre a ducumentazione di u vostru navigatore o di u sistema.

Sè vo site ghjuntu finu à quì, sapete digià ciò chì face DoH, cumu si inserisce in u puzzle cù DoT è DNSSEC, è soprattuttu, cumu attivallu avà nant'à u vostru dispusitivu per impedisce à u DNS di viaghjà in chjaru. Cù uni pochi di clicchi in u vostru navigatore o aghjustamenti in Windows (ancu à u livellu di pulitica in Server 2022) averete dumande criptate; sè vulete purtà e cose à u prossimu livellu, pudete spustà a crittografia à u router MikroTik o custruisce u vostru propiu risolutore. A chjave hè chì, Senza tuccà u vostru router, pudete prutege una di e parte di u vostru trafficu più pettegulate oghje..

Appassionatu di a tecnulugia da quandu era chjucu. Mi piace à esse aghjurnatu in u settore è, sopratuttu, cumunicà. Hè per quessa chì sò dedicatu à a cumunicazione nantu à i siti di tecnulugia è video games per parechji anni. Puderete truvà mi scrivendu nantu à Android, Windows, MacOS, iOS, Nintendo o qualsiasi altru tema cunnessu chì vene in mente.