- Priurità una pulitica di rifiutu predefinita è aduprà liste bianche per SSH.

- Combina NAT + ACL: apre u portu è limita per IP di fonte.

- Verificate cù nmap/ping è rispettate a priorità di a regula (ID).

- Rinforzate cù aghjurnamenti, chjave SSH è servizii minimi.

¿Cumu limità l'accessu SSH à un router TP-Link à IP di fiducia? Cuntrullà quale pò accede à a vostra rete via SSH ùn hè micca un capriccio, hè un stratu essenziale di sicurezza. Permette l'accessu solu da indirizzi IP di fiducia Riduce a superficia d'attaccu, rallenta e scansioni automatiche è impedisce i tentativi d'intrusione custanti da Internet.

In questa guida pratica è cumpleta, viderete cumu fà in diversi scenarii cù l'equipaggiamenti TP-Link (SMB è Omada), ciò chì duvete cunsiderà cù e regule ACL è e liste bianche, è cumu verificà chì tuttu sia chjusu currettamente. Integremu metudi supplementari cum'è TCP Wrappers, iptables, è e migliori pratiche. cusì pudete assicurà u vostru ambiente senza lascià nisuna fine sciolta.

Perchè limità l'accessu SSH nantu à i router TP-Link

Espone SSH à l'internet apre a porta à sweeps massicci da bots digià curiosi cù intenzioni maliziose. Ùn hè micca raru di rilevà u portu 22 accessibile nantu à a WAN dopu una scansione, cum'è hè statu osservatu in [esempi di SSH]. Fallimenti critichi in i router TP-Link. Un cumandamentu simplice nmap pò esse adupratu per verificà se u vostru indirizzu IP publicu hà u portu 22 apertu.: esegue qualcosa di simile nantu à una macchina esterna nmap -vvv -p 22 TU_IP_PUBLICA è verificate s'ellu appare "open ssh".

Ancu s'è vo aduprate chjave publiche, lascià u portu 22 apertu invita à più esplorazione, testà altri porti è attaccà i servizii di gestione. A suluzione hè chjara: ricusà per difettu è attivà solu da l'IP o l'intervalli permessi.Preferibilmente riparatu è cuntrullatu da voi. Sè ùn avete micca bisognu di gestione remota, disattivatela cumpletamente nantu à a WAN.

In più di l'esposizione di i porti, ci sò situazioni induve pudete suspettà cambiamenti di regule o cumpurtamenti anomali (per esempiu, un modem via cavo chì principia à "lascià" u trafficu in uscita dopu un pocu tempu). Sè vo avete nutatu chì u ping, u traceroute, o a navigazione ùn passanu micca u modem, verificate i paràmetri, u firmware è cunsiderate di restaurà i paràmetri di fabbrica. è chjude tuttu ciò chì ùn aduprate micca.

Modellu mentale: bluccà per difettu è creà una lista bianca

A filusufìa vincente hè simplice: pulitica di rifiutu predefinita è eccezioni espliciteNant'à parechji router TP-Link cù una interfaccia avanzata, pudete definisce una pulitica d'ingressu remotu di tipu Drop in u firewall, è dopu permette indirizzi specifici in una lista bianca per i servizii di gestione.

Nantu à i sistemi chì includenu l'opzioni "Remote Input Policy" è "Whitelist rules" (in e pagine Network - Firewall), Eliminate a marca in a pulitica d'entrata remota È aghjunghjite à a lista bianca l'IP publichi in furmatu CIDR XXXX/XX chì devenu esse capace di ghjunghje à a cunfigurazione o à i servizii cum'è SSH/Telnet/HTTP(S). Queste entrate ponu include una breve descrizzione per evità cunfusioni dopu.

Hè cruciale di capisce a differenza trà i meccanismi. L'inoltru di porte (NAT/DNAT) redirige e porte versu e macchine LANMentre e "Regule di filtrazione" cuntrolanu u trafficu WAN-à-LAN o inter-rete, e "Regule di lista bianca" di u firewall guvernanu l'accessu à u sistema di gestione di u router. E regule di filtrazione ùn bloccanu micca l'accessu à u dispusitivu stessu; per quessa, aduprate liste bianche o regule specifiche riguardu u trafficu entrante à u router.

Per accede à i servizii interni, a mappatura di i porti hè creata in NAT è dopu hè limitatu quale pò ghjunghje à quella mappatura da fora. A ricetta hè: apre u portu necessariu è poi restringelu cù u cuntrollu d'accessu. chì permette solu à e fonti autorizate di passà è blocca u restu.

SSH da IP di fiducia nantu à TP-Link SMB (ER6120/ER8411 è simili)

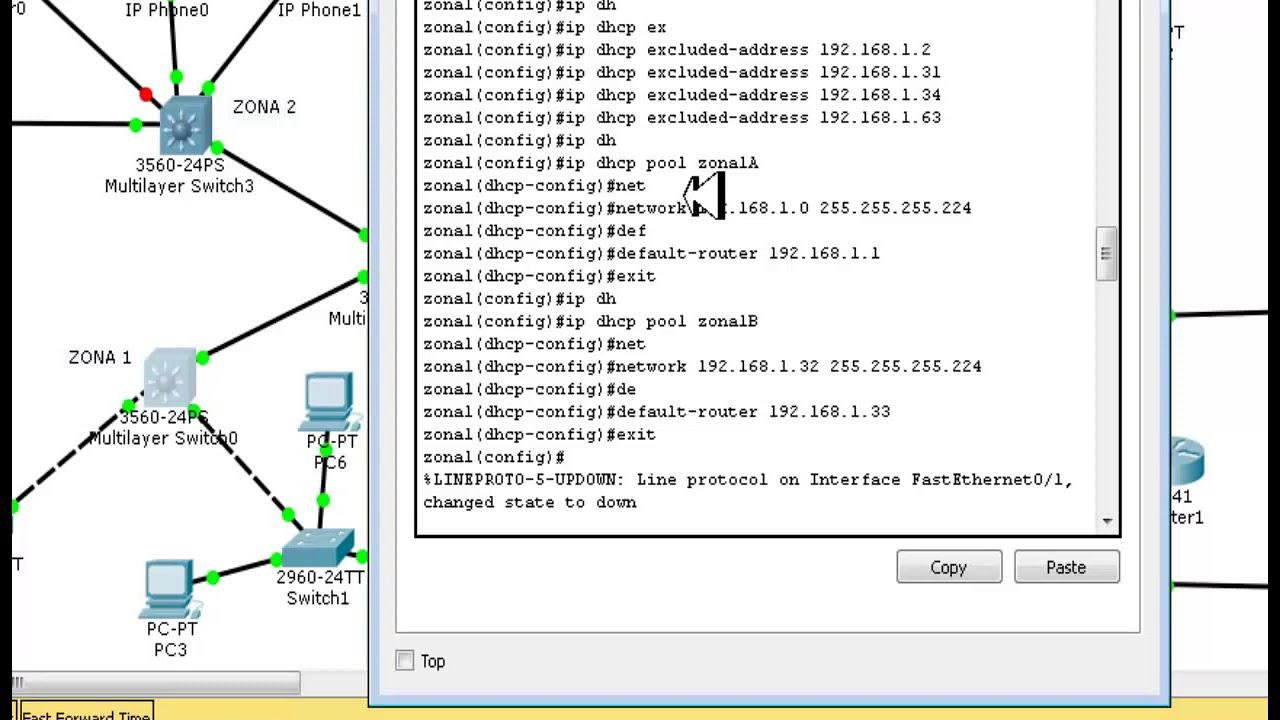

In i router SMB cum'è TL-ER6120 o ER8411, u schema abituale per publicità un serviziu LAN (per esempiu, SSH nant'à un servitore internu) è limitallu per IP surghjente hè à duie fasi. Prima, u portu hè apertu cù un Servitore Virtuale (NAT), è dopu hè filtratu cù u Cuntrollu d'Accessu. basatu annantu à i gruppi IP è i tipi di serviziu.

Fase 1 - Servitore virtuale: andate à Avanzatu → NAT → Servitore Virtuale è crea una entrata per l'interfaccia WAN currispundente. Cunfigurà u portu esternu 22 è puntallu versu l'indirizzu IP internu di u servitore (per esempiu, 192.168.0.2:22)Salvate a regula per aghjunghje la à a lista. Sè u vostru casu usa un portu differente (per esempiu, avete cambiatu SSH à 2222), aghjustate u valore in cunsequenza.

Fase 2 - Tipu di serviziu: inserisce Preferenze → Tipu di serviziu, create un novu serviziu chjamatu, per esempiu, SSH, selezziunate TCP o TCP/UDP è definite u portu di destinazione 22 (l'intervallu di u portu d'origine pò esse 0–65535). Stu stratu vi permetterà di riferisce u portu in modu chjaru in l'ACL.

Fase 3 - Gruppu IP: andate à Preferenze → Gruppu IP → Indirizzu IP è aghjunghje entrate sia per a fonte permessa (per esempiu, u vostru IP publicu o un intervallu, chjamatu "Access_Client") sia per a risorsa di destinazione (per esempiu, "SSH_Server" cù l'IP internu di u servitore). Dopu, assuciate ogni indirizzu cù u so gruppu IP currispundente. in u listessu menu.

Fase 4 – Cuntrollu d'accessu: in Firewall → Cuntrollu d'accessu Crea duie regule. 1) Regula di Permissione: Pulitica di Permissione, serviziu "SSH" appena definitu, Surgente = gruppu IP "Access_Client" è destinazione = "SSH_Server"Date l'ID 1. 2) Regula di bloccu: Bluccà a pulitica cù surghjente = IPGROUP_ANY è destinazione = "SSH_Server" (o cum'è applicabile) cù ID 2. In questu modu, solu l'IP o l'intervallu di fiducia passerà per u NAT versu u vostru SSH; u restu serà bluccatu.

L'ordine di valutazione hè vitale. L'ID più bassi anu a prioritàDunque, a regula Allow deve precede (ID inferiore) a regula Block. Dopu avè applicatu i cambiamenti, puderete cunnettevi à l'indirizzu IP WAN di u router nantu à u portu definitu da l'indirizzu IP permessu, ma e cunnessione da altre fonti saranu bluccate.

Note di mudellu/firmware: L'interfaccia pò varià trà l'hardware è e versioni. TL-R600VPN richiede hardware v4 per copre certe funzioniÈ nant'à sistemi diversi, i menu ponu esse spostati. Ancu cusì, u flussu hè listessu: tipu di serviziu → gruppi IP → ACL cù Permette è Blocca. Ùn vi scurdate salvà è applica per chì e regule entrinu in vigore.

Verificazione cunsigliata: Da l'indirizzu IP autorizatu, pruvate ssh usuario@IP_WAN è verificà l'accessu. Da un altru indirizzu IP, u portu duveria diventà inaccessibile. (cunnessione chì ùn ghjunghje micca o hè rifiutata, idealmente senza un banner per evità di dà indizii).

ACL cù Omada Controller: Liste, Stati è Scenarii d'Esempiu

Sè gestite i gateway TP-Link cù Omada Controller, a logica hè simile ma cù più opzioni visuali. Crea gruppi (IP o porte), definisce ACL di gateway è urganizeghja e regule per permette u minimu indispensabile è nigà tuttu u restu.

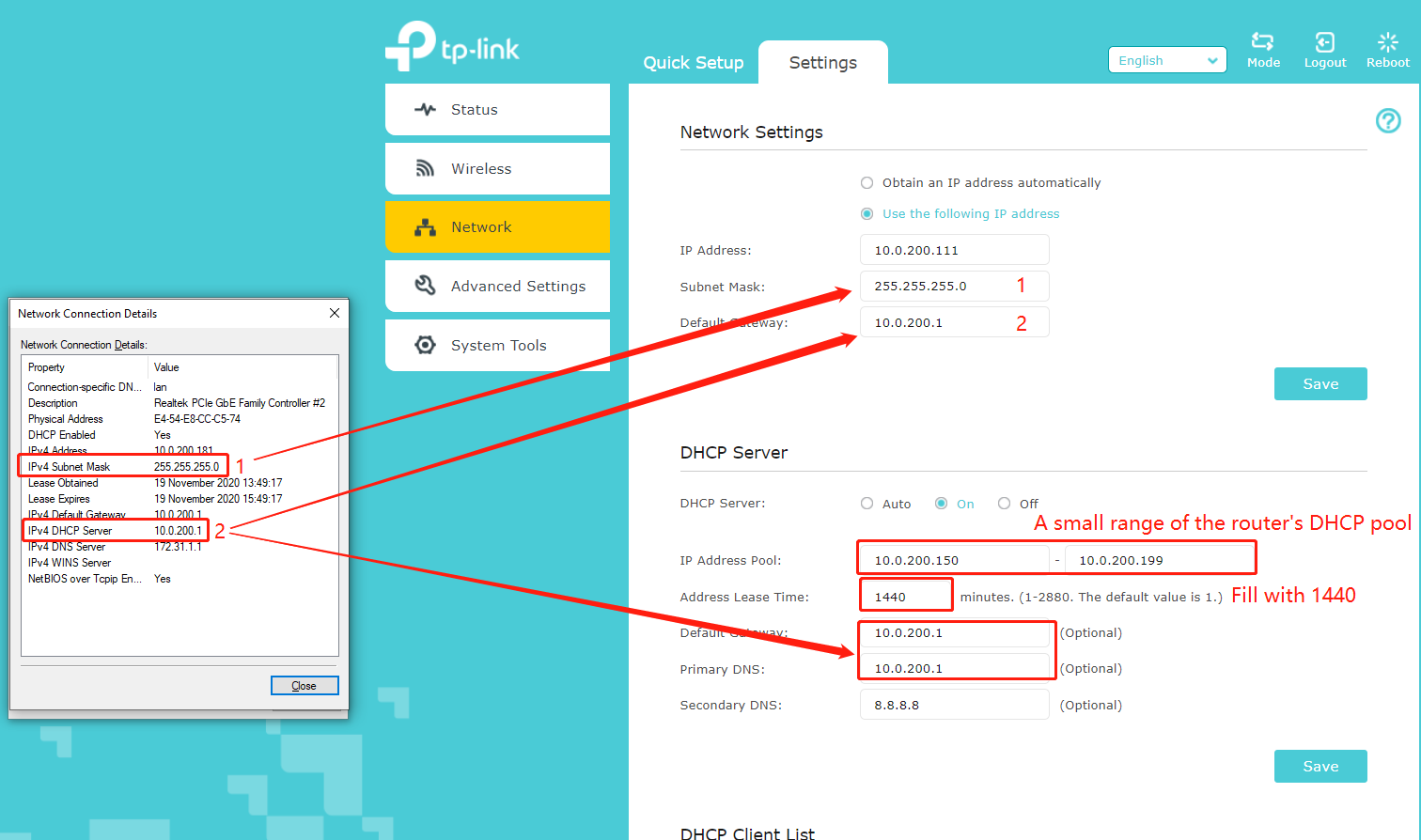

Liste è gruppi: in Impostazioni → Profili → Gruppi Pudete creà gruppi IP (sottureti o ospiti, cum'è 192.168.0.32/27 o 192.168.30.100/32) è ancu gruppi di porte (per esempiu, HTTP 80 è DNS 53). Questi gruppi simplificanu e regule cumplesse riutilizendu l'uggetti.

ACL di Gateway: attivu Cunfigurazione → Sicurezza di a rete → ACL Aghjunghjite regule cù a direzzione LAN→WAN, LAN→LAN o WAN→LAN secondu ciò chì vulete prutege. A pulitica per ogni regula pò esse Permette o Rifiuta. è l'ordine determina u risultatu attuale. Verificate "Attivà" per attivalli. Certe versioni vi permettenu di lascià e regule preparate è disattivate.

Casi utili (adattabili à SSH): permette solu servizii specifichi è bluccà u restu (per esempiu, Permette DNS è HTTP è dopu Negà tuttu). Per e liste bianche di gestione, create Allow from Trusted IPs à a "Pagina di amministrazione di u gateway". è dopu un rifiutu generale da l'altre rete. Sè u vostru firmware hà sta opzione. BidirezionalePudete generà automaticamente a regula inversa.

Statu di cunnessione: L'ACL ponu esse stateful. I tipi cumuni sò Novi, Stabiliti, Cunnessi è Invalidi"Novu" gestisce u primu pacchettu (per esempiu, SYN in TCP), "Stabilitu" gestisce u trafficu bidirezionale incontratu prima, "Relatatu" gestisce e cunnessione dipendenti (cum'è i canali di dati FTP) è "Invalidu" gestisce u trafficu anomalu. In generale, hè megliu mantene i paràmetri predefiniti, à menu chì ùn avete bisognu di una granularità extra.

VLAN è segmentazione: supportu di router Omada è SMB scenarii unidirezionali è bidirezionali trà VLANPudete bluccà Marketing→R&D ma permette R&D→Marketing, o bluccà e duie direzzione è autorizà sempre un amministratore specificu. A direzzione LAN→LAN in l'ACL hè aduprata per cuntrullà u trafficu trà e sottureti interne.

Metodi è rinforzi supplementari: TCP Wrappers, iptables, MikroTik è firewall classicu

In più di l'ACL di u router, ci sò altri strati chì devenu esse applicati, soprattuttu se a destinazione SSH hè un servitore Linux daretu à u router. TCP Wrappers permette u filtraggio per IP cù hosts.allow è hosts.deny nantu à servizii cumpatibili (cumpresi OpenSSH in parechje cunfigurazioni tradiziunali).

I fugliali di cuntrollu: s'elli ùn esistenu micca, crealli cù sudo touch /etc/hosts.{allow,deny}. Megliu pratica: rifiutà tuttu in hosts.deny è u permette esplicitamente in hosts.allow. Per esempiu: in /etc/hosts.deny pon sshd: ALL è in /etc/hosts.allow aghjuntu sshd: 203.0.113.10, 198.51.100.0/24Cusì, solu quelli IP puderanu ghjunghje à u daemon SSH di u servitore.

Iptables persunalizate: Se u vostru router o servitore u permette, aghjunghjite regule chì accettanu solu SSH da fonti specifiche. Una regula tipica seria: -I INPUT -s 203.0.113.10 -p tcp --dport 22 -j ACCEPT seguitatu da una pulitica DROP predefinita o una regula chì blocca u restu. Nantu à i router cù una tabulazione di Reguli persunalizati Pudete injectà ste linee è applicà li cù "Salvà è Applicà".

E migliori pratiche in MikroTik (applicabili cum'è guida generale): cambià i porti predefiniti se fattibile, disattivà Telnet (utilizate solu SSH), aduprate password forti o, ancu megliu, autentificazione di chjaveLimità l'accessu per indirizzu IP aduprendu u firewall, attivà 2FA se u dispusitivu u supporta, è mantene u firmware / RouterOS aggiornatu. Disattivate l'accessu WAN se ùn ne avete micca bisognuSurveglia i tentativi falliti è, se necessariu, applica limiti di velocità di cunnessione per frenà l'attacchi di forza bruta.

Interfaccia TP-Link Classic (Firmware più vechju): Cunnettatevi à u pannellu cù l'indirizzu IP LAN (predefinitu 192.168.1.1) è e credenziali admin/admin, dopu andate à Sicurezza → FirewallAttivate u filtru IP è sceglite di fà chì i pacchetti micca specificati seguitanu a pulitica desiderata. Dopu, in Filtrazione di l'indirizzu IP, appughjà "Aghjunghje novu" è definisce quali IP ponu o ùn ponu micca aduprà u portu di serviziu nant'à a WAN (per SSH, 22/tcp). Salvate ogni passu. Questu vi permette d'applicà un rifiutu generale è di creà eccezioni per permette solu IP di fiducia.

Bluccà IP specifici cù rotte statiche

In certi casi hè utile bluccà l'in uscita versu IP specifici per migliurà a stabilità cù certi servizii (cum'è u streaming). Un modu per fà questu nantu à parechji dispusitivi TP-Link hè attraversu u routing staticu., creendu rotte /32 chì evitanu di ghjunghje à quelle destinazioni o li dirigenu in modu tale chì ùn sianu micca cunsumate da a strada predefinita (u supportu varieghja secondu u firmware).

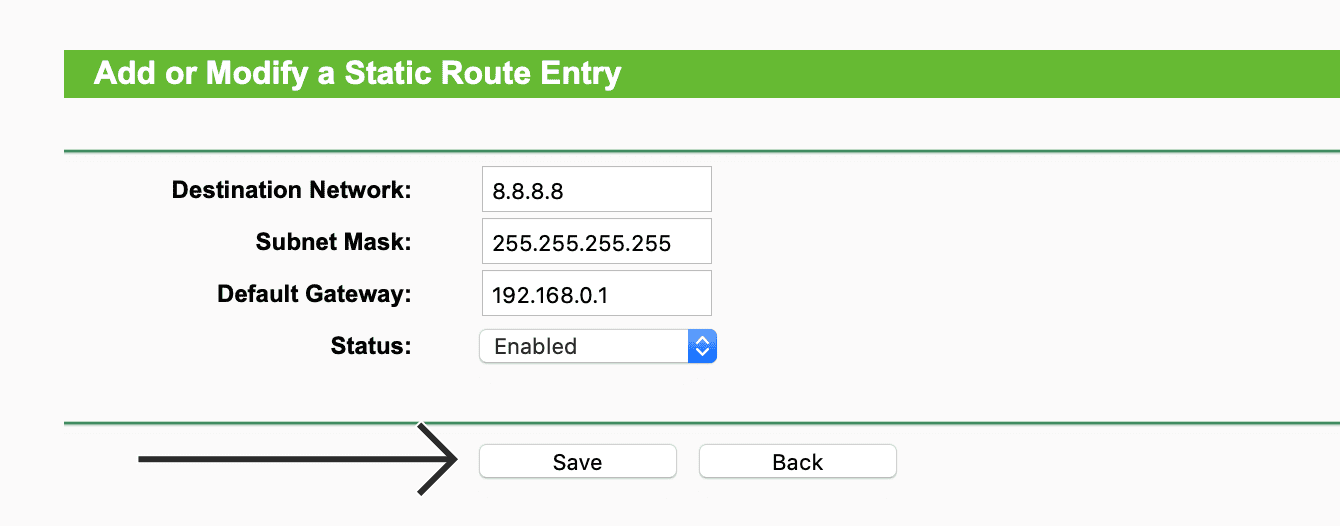

Modelli recenti: andate à a tabulazione Avanzatu → Rete → Routing Avanzatu → Routing Staticu è appughjà "+ Aggiungi". Inserite "Destinazione di rete" cù l'indirizzu IP da bluccà, "Maschera di sotturete" 255.255.255.255, "Gateway predefinitu" u gateway LAN (tipicamente 192.168.0.1) è "Interfaccia" LAN. Selezziunate "Permette sta entrata" è salvateRipetite per ogni indirizzu IP di destinazione secondu u serviziu chì vulete cuntrullà.

Firmware più vechji: andate à Routing avanzatu → Lista di routing staticu, appughjà "Aghjunghje novu" è riempite i stessi campi. Attivà u statu di a strada è salvàCunsultate l'assistenza di u vostru serviziu per sapè quali IP trattà, postu chì questi ponu cambià.

Verificazione: Aprite un terminal o un prompt di cumanda è pruvate cù ping 8.8.8.8 (o l'indirizzu IP di destinazione chì avete bluccatu). Sè vo vede "Timeout" o "Ospite di destinazione irraggiungibile"U bloccu funziona. Altrimenti, verificate i passi è riavviate u router per chì tutte e tavule sianu efficaci.

Verificazione, test è risoluzione di incidenti

Per verificà chì a vostra lista bianca SSH funziona, pruvate à aduprà un indirizzu IP autorizatu. ssh usuario@IP_WAN -p 22 (o u portu chì utilizate) è cunfirmate l'accessu. Da un indirizzu IP micca autorizatu, u portu ùn deve micca offre serviziu.. USA nmap -p 22 IP_WAN per verificà a cundizione calda.

Sè qualcosa ùn risponde micca cum'è duveria, verificate a priorità ACL. E regule sò trattate sequenzialmente, è quelle cù l'ID u più bassu vincenu.Un Rifiutu sopra à u vostru Permessu invalida a lista bianca. Verificate ancu chì u "Tipu di Serviziu" punta à u portu currettu è chì i vostri "Gruppi IP" cuntenenu l'intervalli adatti.

In casu di cumpurtamentu suspettu (perdita di cunnessione dopu un pocu tempu, regule chì cambianu da per sè, trafficu LAN chì cala), cunsiderate aghjurnà firmwareDisattivate i servizii chì ùn aduprate micca (amministrazione remota web/Telnet/SSH), cambiate e credenziali, verificate a clonazione MAC se applicabile, è infine, Ripristinà i paràmetri di fabbrica è ricunfigurà cù paràmetri minimi è una lista bianca stretta.

Note di compatibilità, mudelli è dispunibilità

A dispunibilità di e funziunalità (ACL stateful, profili, liste bianche, mudificazione PVID nantu à i porti, ecc.) Pò dipende da u mudellu è a versione di l'hardwareIn certi dispusitivi, cum'è u TL-R600VPN, certe capacità sò dispunibili solu da a versione 4 in avanti. L'interfacce utente cambianu ancu, ma u prucessu di basa hè u listessu: bluccamentu per difettu, definisce i servizii è i gruppi, permette da IP specifici è bluccà u restu.

In l'ecosistema TP-Link, ci sò parechji dispusitivi implicati in e rete d'impresa. I mudelli citati in a ducumentazione includenu T1600G-18TS, T1500G-10PS, TL-SG2216, T2600G-52TS, T2600G-28TS, TL-SG2210P, T2500-28TC, T2700G-28TQ, T2500G-10TS412 T2600G-28MPS, T1500G-10MPS, SG2210P, S4500-8G, T1500-28TC, T1700X-16TS, T1600G-28TS, TL-SL3452, TL-SG3216, T3700GTL-52TQ0, T3700GTL T1700G-28TQ, T1500-28PCT, T2600G-18TS, T1600G-28PS, T2500G-10MPS, Festa FS310GP, T1600G-52MPS, T1600G-52PS, TL-SL2428, T1600G-52TS, T3700G-28TQ, T1500G-8T, T1700X-28TQtrà altri. Tenite à mente chì L'offerta varia secondu a regione. è alcuni ùn ponu micca esse dispunibili in a vostra zona.

Per stà aggiornatu, visitate a pagina di supportu di u vostru pruduttu, sceglite a versione hardware curretta è verificate note di firmware è specifiche tecniche cù l'ultime migliurazioni. Calchì volta l'aghjurnamenti espandenu o raffinanu e funzioni di firewall, ACL, o di gestione remota.

chiudi lu SSH Per tutti l'IP eccettu quelli specifici, urganizà currettamente l'ACL è capisce quale mecanismu cuntrolla ogni cosa vi risparmia sorprese spiacevoli. Cù una pulitica di rifiutu predefinita, liste bianche precise è verificazione regulareU vostru router TP-Link è i servizii daretu à ellu saranu assai megliu prutetti senza rinuncià à a gestione quandu ne avete bisognu.

Appassionatu di a tecnulugia da quandu era chjucu. Mi piace à esse aghjurnatu in u settore è, sopratuttu, cumunicà. Hè per quessa chì sò dedicatu à a cumunicazione nantu à i siti di tecnulugia è video games per parechji anni. Puderete truvà mi scrivendu nantu à Android, Windows, MacOS, iOS, Nintendo o qualsiasi altru tema cunnessu chì vene in mente.