- DoH šifruje DNS dotazy pomocí HTTPS (port 443), čímž zlepšuje soukromí a zabraňuje neoprávněné manipulaci.

- Lze jej aktivovat v prohlížečích a systémech (včetně Windows Server 2022) bez závislosti na routeru.

- Výkon podobný klasickému DNS; doplněn DNSSEC pro ověřování odpovědí.

- Oblíbené DoH servery (Cloudflare, Google, Quad9) a možnost přidat nebo nastavit si vlastní resolver.

¿Jak zašifrovat DNS bez nutnosti kontaktu s routerem pomocí DNS přes HTTPS? Pokud vás znepokojuje, kdo může vidět, ke kterým webovým stránkám se připojujete, Šifrování dotazů systému doménových jmen pomocí DNS přes HTTPS Je to jeden z nejjednodušších způsobů, jak zvýšit soukromí, aniž byste se museli potýkat s routerem. Díky DoH překladač, který převádí domény na IP adresy, přestává cestovat v prázdné podobě a prochází tunelem HTTPS.

V této příručce najdete, v přímém slova smyslu a bez přílišného žargonu, Co přesně je DoH a jak se liší od jiných možností, jako je DoT, jak jej povolit v prohlížečích a operačních systémech (včetně Windows Serveru 2022), jak ověřit, zda skutečně funguje, podporované servery a pokud se cítíte odvážní, i jak si nastavit vlastní DoH resolver. Všechno, bez dotyku routeru...s výjimkou volitelné sekce pro ty, kteří si ji chtějí nakonfigurovat na MikroTiku.

Co je DNS přes HTTPS (DoH) a proč by vás to mohlo zajímat

Když zadáte doménu (například Xataka.com), počítač se zeptá DNS resolveru, jaká je její IP adresa; Tento proces se obvykle provádí v prostém textu A kdokoli ve vaší síti, váš poskytovatel internetu nebo zprostředkující zařízení jej může špehovat nebo manipulovat. To je podstata klasického DNS: rychlé, všudypřítomné… a transparentní pro třetí strany.

A tady přichází na řadu DoH: Přesouvá tyto otázky a odpovědi DNS na stejný šifrovaný kanál, jaký používá zabezpečený web (HTTPS, port 443).Výsledkem je, že se již nešíří „na otevřeném prostranství“, což snižuje možnost špionáže, únosu dotazů a určitých útoků typu „man-in-the-middle“. Navíc v mnoha testech latence se znatelně nezhoršuje a lze je dokonce vylepšit díky optimalizaci dopravy.

Klíčovou výhodou je, že DoH lze povolit na úrovni aplikace nebo systému., takže se nemusíte spoléhat na svého operátora nebo router, abyste cokoli povolili. To znamená, že se můžete chránit „z prohlížeče ven“, aniž byste se museli dotýkat jakéhokoli síťového zařízení.

Je důležité rozlišovat DoH od DoT (DNS přes TLS): DoT šifruje DNS na portu 853 přímo přes TLS, zatímco DoH jej integruje do HTTP(S). DoT je teoreticky jednodušší, ale Je pravděpodobnější, že bude blokován firewally. které omezují neobvyklé porty; DoH s použitím 443 lépe obchází tato omezení a zabraňuje nuceným útokům „pushback“ na nešifrovaný DNS.

Ohledně soukromí: Používání HTTPS neznamená soubory cookie ani sledování v DoH; normy výslovně nedoporučují jeho použití V této souvislosti TLS 1.3 také snižuje potřebu restartování relací a minimalizuje korelace. A pokud máte obavy o výkon, HTTP/3 přes QUIC může poskytnout další vylepšení multiplexováním dotazů bez blokování.

Jak funguje DNS, běžná rizika a kde se nachází DoH

Operační systém se obvykle naučí, který resolver má použít, prostřednictvím DHCP; Doma obvykle používáte poskytovatele internetových služeb., v kanceláři, firemní síti. Pokud je tato komunikace nešifrovaná (UDP/TCP 53), kdokoli na vaší Wi-Fi síti nebo na trase může vidět dotazované domény, vkládat falešné odpovědi nebo vás přesměrovat na vyhledávání, i když doména neexistuje, jak to dělají někteří operátoři.

Typická analýza provozu odhaluje porty, zdrojové/cílové IP adresy a samotnou doménu; To nejen odhaluje zvyky prohlížení, usnadňuje to také propojení následných připojení, například s adresami na Twitteru nebo podobnými službami, a odvodit, které přesně stránky jste navštívili.

U DoT se DNS zpráva odesílá uvnitř TLS na portu 853; u DoH... DNS dotaz je zapouzdřen ve standardním HTTPS požadavku., což také umožňuje jeho použití webovými aplikacemi prostřednictvím API prohlížeče. Oba mechanismy sdílejí stejný základ: ověřování serveru pomocí certifikátu a end-to-end šifrovaný kanál.

Problém s novými porty je, že je běžné, že některé sítě blokují číslo 853, což povzbuzuje software k „uchýlení“ k nešifrovanému DNS. DoH to zmírňuje použitím kódu 443, který je pro web běžný. DNS/QUIC existuje také jako další slibná možnost, i když vyžaduje otevřený UDP a není vždy k dispozici.

I při šifrování přenosu buďte opatrní s jednou nuancí: Pokud resolver lže, šifra to neopraví.Pro tento účel existuje DNSSEC, který umožňuje ověření integrity odpovědí, ačkoli jeho přijetí není příliš rozšířené a někteří zprostředkovatelé narušují jeho funkčnost. DoH však brání třetím stranám ve špehování nebo manipulaci s vašimi dotazy.

Aktivujte jej bez nutnosti dotýkat se routeru: prohlížeče a systémy

Nejjednodušší způsob, jak začít, je povolit DoH ve vašem prohlížeči nebo operačním systému. Takto chráníte dotazy před svým týmem bez závislosti na firmwaru routeru.

Google Chrome

V aktuálních verzích můžete přejít na chrome://settings/security a v části „Používat zabezpečený DNS“ aktivujte možnost a vyberte poskytovatele (váš aktuální poskytovatel, pokud podporuje DoH, nebo jeden ze seznamu Googlu, například Cloudflare nebo Google DNS).

V předchozích verzích Chrome nabízel experimentální přepínač: type chrome://flags/#dns-over-https, vyhledejte „Zabezpečené vyhledávání DNS“ a změňte ji z Výchozí na PovolenoRestartujte prohlížeč, aby se změny projevily.

Microsoft Edge (Chromium)

Edge založený na Chromu obsahuje podobnou možnost. Pokud ji potřebujete, přejděte na edge://flags/#dns-over-https, vyhledejte „Zabezpečené vyhledávání DNS“ a povolit v nastavení PovolenoV moderních verzích je aktivace k dispozici také v nastavení soukromí.

Mozilla Firefox

Otevřete nabídku (vpravo nahoře) > Nastavení > Obecné > přejděte dolů na „Nastavení sítě“ a klepněte na Konfigurace a označte „Aktivujte DNS HTTPS„Můžete si vybrat z poskytovatelů jako Cloudflare nebo NextDNS.“

Pokud dáváte přednost jemnému ovládání, about:config upravit network.trr.mode: 2 (oportunista) používá DoH a volí záložní řešení pokud není k dispozici; 3 (přísná) nařízení DoH a selže, pokud neexistuje žádná podpora. V striktním režimu definujte bootstrap resolver jako network.trr.bootstrapAddress=1.1.1.1.

Opera

Od verze 65 obsahuje Opera možnost Povolit DoH s verzí 1.1.1.1Ve výchozím nastavení je zakázán a funguje v oportunistickém režimu: pokud 1.1.1.1:443 odpoví, použije DoH; jinak se vrátí k nešifrovanému resolveru.

Windows 10/11: Automatická detekce (AutoDoH) a registr

Systém Windows dokáže automaticky povolit DoH s určitými známými resolvery. Ve starších verzích... můžete si chování vynutit z registru: spusťte regedit a jít do HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Vytvořte DWORD (32bitovou) s názvem EnableAutoDoh s hodnotou 2 y Restartujte počítačToto funguje, pokud používáte DNS servery, které podporují DoH.

Windows Server 2022: DNS klient s nativním DoH

Vestavěný klient DNS v systému Windows Server 2022 podporuje DoH. DoH budete moci používat pouze se servery, které jsou na jejich seznamu „Známé DoH“. nebo které si přidáte sami. Konfigurace z grafického rozhraní:

- Otevřete Nastavení systému Windows > Síť a internet.

- Zadejte Ethernet a vyberte si rozhraní.

- Na obrazovce sítě přejděte dolů na Nastavení DNS a stiskněte Upravit.

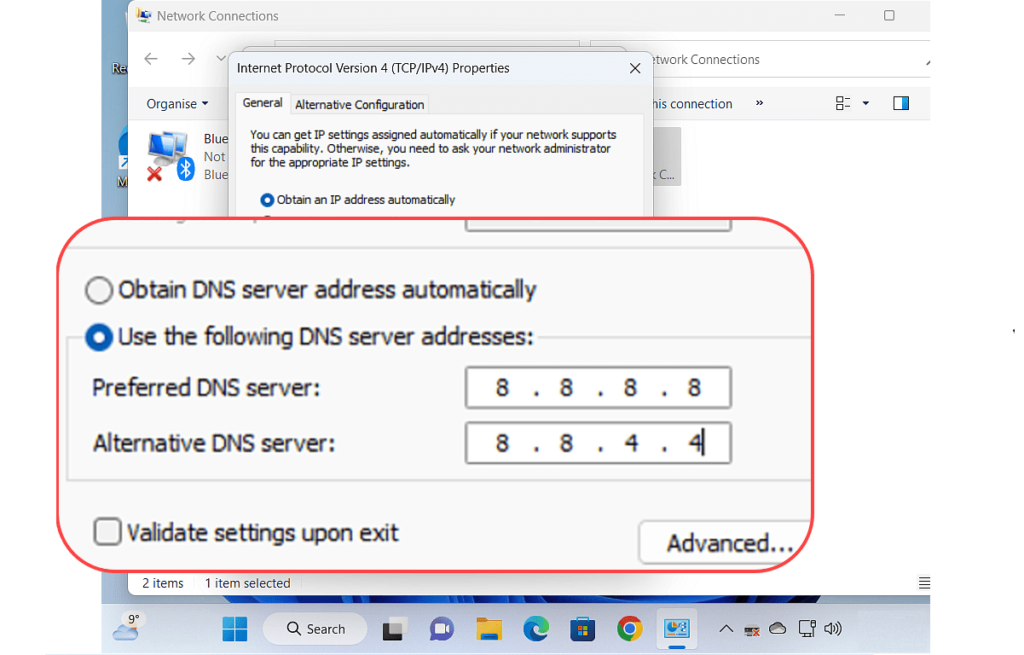

- Vyberte možnost „Ručně“ pro definování preferovaných a alternativních serverů.

- Pokud jsou tyto adresy na seznamu známých DoH, bude to povoleno. „Preferované šifrování DNS“ se třemi možnostmi:

- Pouze šifrování (DNS přes HTTPS)Vynucení DoH; pokud server DoH nepodporuje, nedojde k žádnému rozlišení.

- Preferovat šifrování, povolit nešifrované: Pokusí se o DoH a pokud selže, vrátí se k nešifrovanému klasickému DNS.

- Pouze nešifrovanéPoužívá tradiční DNS v prostém textu.

- Uložte pro použití změn.

Seznam známých resolverů DoH můžete také dotazovat a rozšiřovat pomocí PowerShellu. Chcete-li zobrazit aktuální seznam:

Get-DNSClientDohServerAddressChcete-li zaregistrovat nový známý DoH server s vaší šablonou, použijte:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueVšimněte si, že cmdlet Set-DNSClientServerAddress neovládá se sám použití DoH; šifrování závisí na tom, zda jsou tyto adresy v tabulce známých serverů DoH. V současné době nelze konfigurovat DoH pro klienta DNS systému Windows Server 2022 z Centra pro správu systému Windows ani pomocí sconfig.cmd.

Zásady skupiny ve Windows Serveru 2022

Existuje směrnice, která se nazývá „Konfigurace DNS přes HTTPS (DoH)“ en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSPokud je tato možnost povolena, můžete si vybrat:

- Povolit DoHPoužijte DoH, pokud to server podporuje; jinak dotazujte nešifrovaně.

- Zakázat DoHnikdy nepoužívá DoH.

- Vyžadovat DoH: vynucuje DoH; pokud není podpora, řešení selže.

Důležité: Nepovolujte možnost „Vyžadovat DoH“ na počítačích připojených k doméně.Služba Active Directory se spoléhá na DNS a role serveru DNS systému Windows Server nepodporuje dotazy DoH. Pokud potřebujete zabezpečit provoz DNS v prostředí služby AD, zvažte použití Pravidla IPsec mezi klienty a interními resolvery.

Pokud máte zájem o přesměrování konkrétních domén na konkrétní resolvery, můžete použít NRPT (Tabulka zásad pro rozlišení jmen)Pokud je cílový server na seznamu známých DoH, tyto konzultace bude cestovat přes DoH.

Android, iOS a Linux

V systému Android 9 a novějším je tato možnost Privátní DNS umožňuje DoT (ne DoH) se dvěma režimy: „Automatický“ (oportunistický, používá síťový resolver) a „Přísný“ (musíte zadat název hostitele, který je ověřen certifikátem; přímé IP adresy nejsou podporovány).

V systémech iOS a Android, aplikace 1.1.1.1 Cloudflare umožňuje DoH nebo DoT v striktním režimu pomocí VPN API k zachycení nešifrovaných požadavků a přeposlat je zabezpečeným kanálem.

V Linuxu, systemd-řešeno podporuje DoT od verze systemd 239. Ve výchozím nastavení je zakázán; nabízí oportunistický režim bez ověřování certifikátů a striktní režim (od verze 243) s ověřováním CA, ale bez SNI nebo ověření jména, což oslabuje model důvěry proti útočníkům na silnici.

V systémech Linux, macOS nebo Windows si můžete zvolit klienta DoH v striktním režimu, například cloudflared proxy-dns (ve výchozím nastavení používá verzi 1.1.1.1, ačkoli můžete definovat upstreamy alternativy).

Známé DoH servery (Windows) a jak přidat další

Windows Server obsahuje seznam resolverů, o kterých je známo, že podporují DoH. Můžete to zkontrolovat pomocí PowerShellu a v případě potřeby přidejte nové položky.

Toto jsou známé DoH servery ihned po vybalení z krabice:

| Vlastník serveru | IP adresy DNS serverů |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Čtyřúhelník9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Pro Zobrazit seznam, spustit:

Get-DNSClientDohServerAddressPro přidat nový DoH resolver s jeho šablonou, použití:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TruePokud spravujete více jmenných prostorů, NRPT vám umožní spravovat konkrétní domény ke konkrétnímu resolveru, který podporuje DoH.

Jak zkontrolovat, zda je DoH aktivní

V prohlížečích navštivte https://1.1.1.1/helptam uvidíš, jestli Váš provoz využívá DoH s verzí 1.1.1.1 nebo ne. Je to rychlý test, abyste zjistili, v jakém se stavu nacházíte.

Ve Windows 10 (verze 2004) můžete sledovat klasický provoz DNS (port 53) pomocí pktmon z privilegované konzole:

pktmon filter add -p 53

pktmon start --etw -m real-timePokud se na 53 objeví neustálý proud paketů, je velmi pravděpodobné, že Stále používáte nešifrovaný DNSNezapomeňte: parametr --etw -m real-time vyžaduje verzi 2004; v dřívějších verzích se zobrazí chyba „neznámý parametr“.

Volitelné: nakonfigurujte jej na routeru (MikroTik)

Pokud dáváte přednost centralizaci šifrování na routeru, můžete snadno povolit DoH na zařízeních MikroTik. Nejprve importujte kořenovou certifikační autoritu (CA). který bude podepsán serverem, ke kterému se budete připojovat. Pro Cloudflare si můžete stáhnout Soubor DigiCertGlobalRootCA.crt.pem.

Nahrajte soubor do routeru (přetažením do složky „Soubory“) a přejděte na Systém > Certifikáty > Import pro jeho začlenění. Poté nakonfigurujte DNS routeru pomocí URL adresy DoH pro CloudflareJakmile je aktivní, router upřednostní šifrované připojení před výchozím nešifrovaným DNS.

Chcete-li ověřit, zda je vše v pořádku, navštivte 1.1.1.1/nápověda z počítače za routerem. Všechno můžete dělat i přes terminál v RouterOS, pokud chcete.

Výkon, dodatečné soukromí a omezení přístupu

Pokud jde o rychlost, důležité jsou dvě metriky: doba vyřízení a skutečné načtení stránky. Nezávislé testy (například SamKnows) Došli k závěru, že rozdíl mezi DoH a klasickým DNS (Do53) je v obou případech nepatrný; v praxi byste si neměli všimnout žádné pomalosti.

DoH šifruje „DNS dotaz“, ale v síti je více signálů. I když skryjete DNS, poskytovatel internetových služeb by mohl odvodit určité věci. prostřednictvím TLS připojení (např. SNI v některých starších scénářích) nebo jiných tras. Pro zvýšení soukromí můžete prozkoumat DoT, DNSCrypt, DNSCurve nebo klienty, kteří minimalizují metadata.

Ne všechny ekosystémy zatím podporují DoH. Mnoho starších resolverů toto nenabízí., což nutí spoléhat se na veřejné zdroje (Cloudflare, Google, Quad9 atd.). To otevírá debatu o centralizaci: soustředění dotazů na několik málo aktérů s sebou nese náklady na soukromí a důvěru.

V korporátním prostředí může DoH kolidovat s bezpečnostními politikami, které jsou založeny na Monitorování nebo filtrování DNS (malware, rodičovská kontrola, dodržování právních předpisů). Řešení zahrnují MDM/skupinové zásady pro nastavení resolveru DoH/DoT do striktního režimu nebo v kombinaci s kontrolami na úrovni aplikace, které jsou přesnější než blokování na základě domény.

DNSSEC doplňuje DoH: DoH chrání transport; DNSSEC ověřuje odpověď.Přijetí je nerovnoměrné a některá zprostředkující zařízení jej narušují, ale trend je pozitivní. Na cestě mezi resolvery a autoritativními servery zůstává DNS tradičně nešifrované; mezi velkými operátory již probíhají experimenty s používáním DoT (např. 1.1.1.1 s autoritativními servery Facebooku) ke zvýšení ochrany.

Mezilehlou alternativou je šifrování pouze mezi router a resolver, čímž se spojení mezi zařízeními a routerem ponechává nešifrované. Užitečné v zabezpečených kabelových sítích, ale nedoporučuje se v otevřených sítích Wi-Fi: ostatní uživatelé by mohli tyto dotazy v rámci LAN špehovat nebo s nimi manipulovat.

Vytvořte si vlastní DoH resolver

Pokud chcete úplnou nezávislost, můžete si nasadit vlastní resolver. Nevázaný + Redis (L2 cache) + Nginx je oblíbená kombinace pro obsluhu DoH URL a filtrování domén s automaticky aktualizovatelnými seznamy.

Tento stack běží perfektně na skromném VPS (například jedno jádro/2 dráty pro rodinu). Existují průvodci s pokyny k okamžitému použití, například tento repozitář: github.com/ousatov-ua/dns-filtering. Někteří poskytovatelé VPS nabízejí uvítací kredity pro nové uživatele, takže si můžete nastavit zkušební verzi za nízkou cenu.

S vaším privátním resolverem si můžete vybrat zdroje filtrování, stanovit zásady uchovávání a vyhněte se centralizaci vašich dotazů třetím stranám. Na oplátku se staráte o zabezpečení, údržbu a vysokou dostupnost.

Před závěrem ještě poznámka k platnosti: na internetu se možnosti, nabídky a názvy často mění; některé staré průvodce jsou zastaralé (Například procházení „příznaků“ v Chromu již v novějších verzích není nutné.) Vždy se podívejte do dokumentace k prohlížeči nebo systému.

Pokud jste se dostali až sem, už víte, co DoH dělá, jak to zapadá do skládačky DoT a DNSSEC a co je nejdůležitější, jak to hned aktivovat na vašem zařízení aby se zabránilo šíření DNS v otevřeném stavu. Několika kliknutími v prohlížeči nebo úpravami ve Windows (i na úrovni zásad v Serveru 2022) budete mít šifrované dotazy; pokud chcete věci posunout na další úroveň, můžete šifrování přesunout na router MikroTik nebo si vytvořit vlastní resolver. Klíčem je, že Aniž byste se museli dotýkat routeru, můžete ochránit jednu z nejdiskutovanějších částí vašeho provozu..

Již od mala byl nadšený pro techniku. Miluji být aktuální v oboru a především o něm komunikovat. Proto se už řadu let věnuji komunikaci na technologických a videoherních webech. Najdete mě, jak píšu o Androidu, Windows, MacOS, iOS, Nintendo nebo o jakémkoli jiném souvisejícím tématu, které vás napadne.