- LLMNR vystavuje lidi riziku spoofingu a zachycení hashů; jeho vypnutí snižuje rizika z vnitřních zdrojů.

- Snadné zakázání: GPO/registr ve Windows a úprava systemd-resolved v Linuxu.

- Doplňuje blokování nebo deaktivaci NBT-NS a ověřování registrem/provozem.

Protokol LLMNR je v prostředí Microsoftu známou tváří. V sítích, kde je Windows hlavním pilířem, je ve výchozím nastavení povolen a ačkoliv kdysi dával smysl, dnes je často spíše otravou než pomocí. Proto je dobré vědět, jak ho používat. Jak zakázat LLMNR zvláště pokud používáme veřejnou WiFi síť.

Než se rozhodnete, je dobré pochopit, k čemu slouží a proč se doporučuje jej deaktivovat. Dobrou zprávou je, že jeho deaktivace je snadná. v systému Windows (včetně Windows Serveru) i Linux, a to buď prostřednictvím zásad, registru, Intune, nebo vyladěním systemd-resolved.

Co je LLMNR a jak funguje?

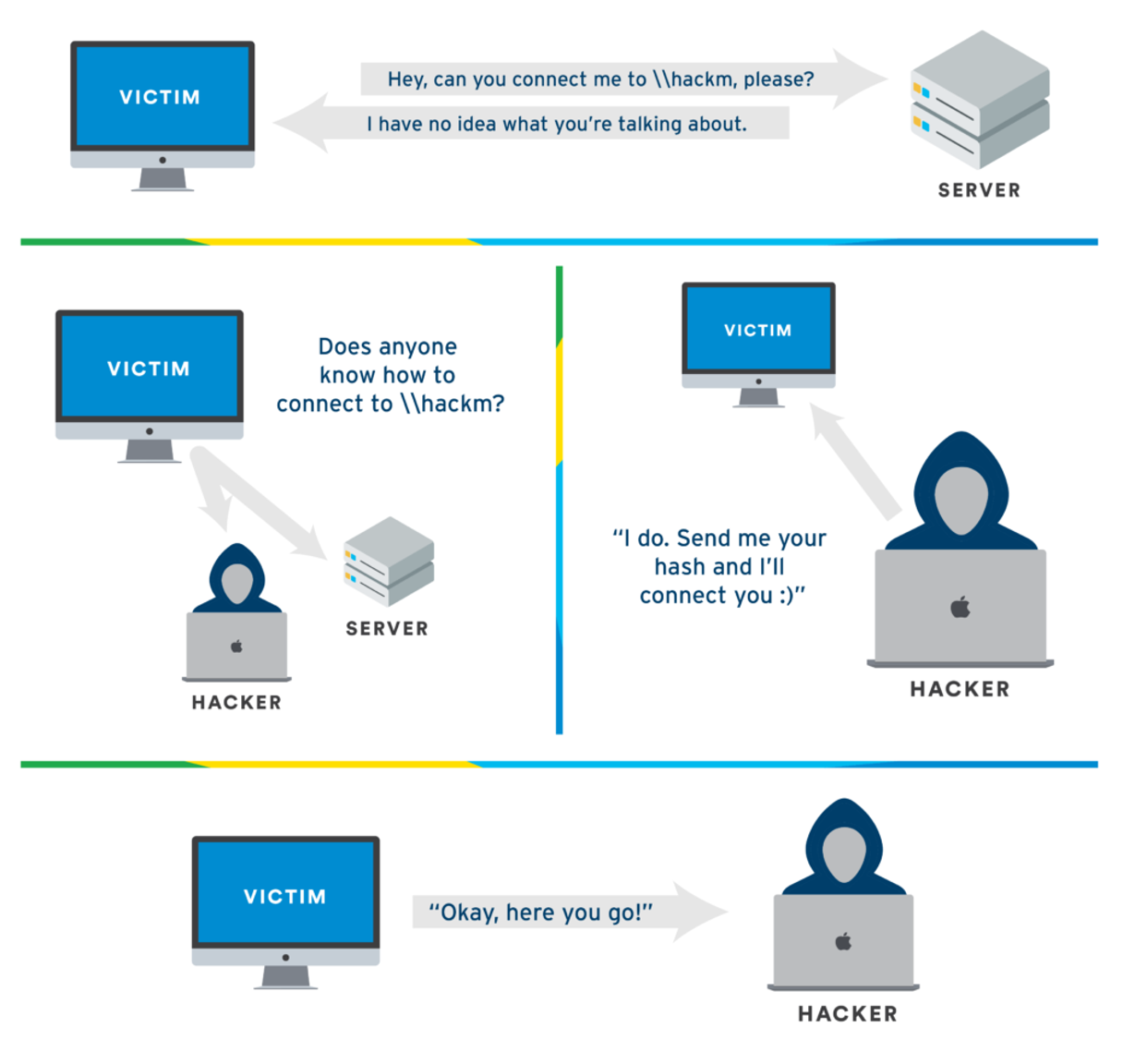

LLMNR je zkratka pro Rozlišení názvů multicastu na místní úrovni linkyJeho účelem je překlad názvů hostitelů v rámci lokálního segmentu bez spoléhání se na DNS serverJinými slovy, pokud počítač nedokáže přeložit jméno pomocí DNS, může se pokusit dotazovat okolí pomocí multicastu, aby zjistil, zda někdo „pochopil nápovědu“.

Tento mechanismus využívá port UDP 5355 a je navržen pro provoz v rámci lokální sítě. Dotaz je odeslán pomocí multicastu. do bezprostřední sítě a jakýkoli počítač, který „rozpozná“ jméno, může odpovědět slovy „to jsem já“. Jedná se o rychlý a jednoduchý přístup pro malá nebo improvizovaná prostředí, kde DNS nebyl k dispozici nebo nedávalo smysl jej konfigurovat.

V praxi se dotaz LLMNR přesměruje do lokálního segmentu a zařízení naslouchající tomuto provozu mohou reagovat, pokud se domnívají, že jsou správným cílem. Jeho rozsah je omezen na lokální spojení., a proto jeho název a jeho poslání jako „záplaty“, když v síti není k dispozici žádná formální jmenná služba.

Po léta se to osvědčovalo, zejména v menších sítích nebo ad-hoc nasazeních. V dnešní době, s rozšířeným a levným DNS, případ použití se zúžil natolik, že téměř vždy dává smysl vypnout LLMNR a žít klidněji.

Je LLMNR skutečně nezbytný? Rizika a kontext

Otázka za milion dolarů: mám to sundat, nebo to nechat? V domácím prostředí je nejčastější odpovědí „ano, klidně to sundejte.“ Ve firmě je pohodlné ověřovat dopadPokud je DNS v prostředí správně nastaveno a vyhledávání funguje, LLMNR nic neposkytuje a vystavuje zbytečným rizikům.

Největší problém je v tom LLMNR nezahrnuje ochranu proti zosobněníÚtočník ve vaší vlastní podsíti se může „vydávat“ za cílové zařízení a reagovat dříve nebo preferenčně, přesměrovat připojení a způsobit chaos. Jde o klasický scénář útoku staré školy typu „man-in-the-middle“ (MitM).

Jako analogii připomíná standard Wi-Fi WEP, který vznikl bez ohledu na moderní útoky a stal se zastaralým. Něco podobného se děje s LLMNR.Dříve to bylo užitečné, ale dnes je to otevřené dveře k podvodům, pokud to necháte při životě v podnikových sítích.

Navíc v rukou protivníka se správnými nástroji mohou donutit vaše počítače „zpívat“ citlivé informace, jako jsou hashe NTLMv2, i když si myslí, že komunikují s legitimním serverem. Jakmile útočník získá tyto hashe, se je může pokusit prolomit – s různou úspěšností v závislosti na zásadách a složitosti hesla – což zvyšuje riziko skutečného narušení.

Kdy je třeba LLMNR deaktivovat?

Ve velké většině moderních nasazení jej můžete deaktivovat, aniž byste cokoli porušili. Pokud vaši klienti vždy překládají data pomocí DNS A pokud se v lokální síti nespoléháte na „magii“, LLMNR je zbytečné. Přesto ověřte v kritických prostředích, než zásady zavedete do celé organizace.

Mějte na paměti, že toto rozhodnutí není jen technické: snižuje také vaše provozní riziko a riziko související s dodržováním předpisů. Zakázání LLMNR je jednoduchý, měřitelný a účinný způsob kontroly posílení., přesně to, co vyžaduje jakýkoli rozumný bezpečnostní rámec.

Zakázání LLMNR ve Windows

Zde jsou hlavní možnosti, jak v systému Windows zakázat LLMNR:

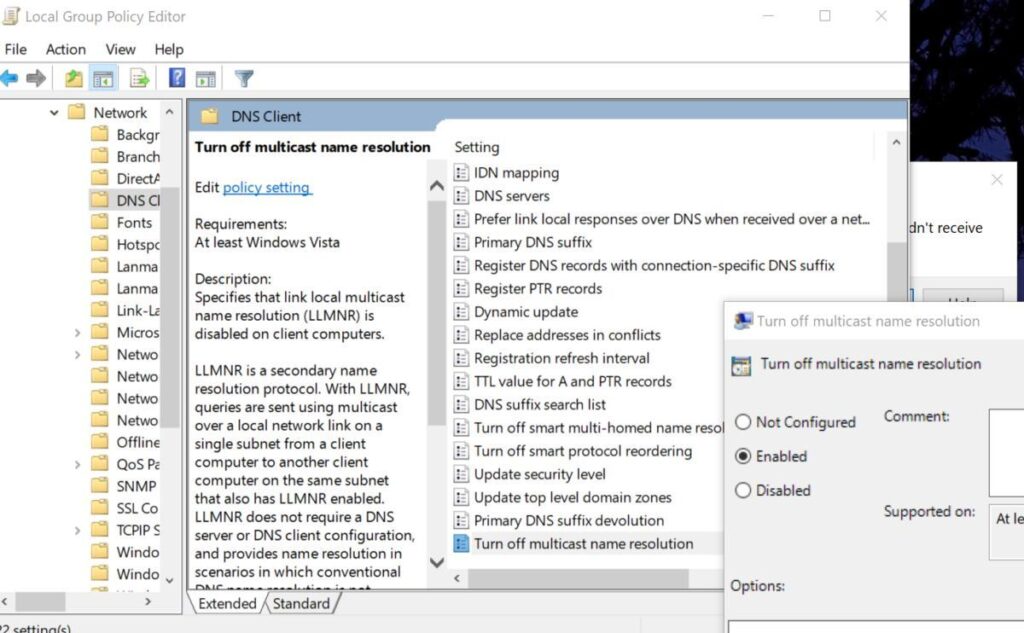

Možnost 1: Editor lokálních skupinových zásad (gpedit.msc)

Na samostatných počítačích nebo pro rychlé testování můžete použít Editor místních zásad skupiny. Stiskněte WIN + R, napište gpedit.msc a potvrďte jeho otevření.

Pak projděte: Konfigurace počítače > Šablony pro správu > SíťV některých vydáních se nastavení zobrazuje pod Klient DNS. Najděte položku „Zakázat rozlišení názvů multicastu“ (název se může mírně lišit) a nastavte zásadu na „Povoleno“.

Ve Windows 10 se text obvykle čte jako „Zakázat rozlišení názvů multicastu“. Použijte nebo přijměte změnu a restartujte počítač. aby se zajistilo správné použití nastavení na straně týmu.

Možnost 2: Registr systému Windows

Pokud dáváte přednost rovnou k věci nebo potřebujete skriptovatelnou metodu, můžete hodnotu zásady vytvořit v registru. Otevřete CMD nebo PowerShell s oprávněními správce a provést:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fTímto bude LLMNR deaktivován na úrovni zásad. Restartujte počítač, abyste cyklus uzavřeli a zabránit procesům s předchozím stavem v setrvání v paměti.

Zakázání LLMNR pomocí GPO v doméně

Dalším způsobem, jak zakázat LLMNR, je centrálně aplikovat změnu z řadiče domény otevřením konzoly Správa zásad skupiny. Vytvořte nový objekt GPO (například „MY-GPO“) a upravit jej.

V editoru postupujte podle cesty: Konfigurace počítače > Šablony pro správu > Síť > DNS klient. Povolte zásadu „Zakázat překlad názvů multicastu“ a zavřete editor pro uložení. Poté propojte objekt GPO s příslušnou organizační jednotkou a vynuťte aktualizaci zásad nebo počkejte na normální replikaci.

Hotovo. Nyní máte doménovou politiku, která důsledně snižuje LLMNR. Nezapomeňte, že přesné označení úpravy se může lišit. mezi verzemi Windows Serveru se mírně liší, ale umístění je takové, jak je uvedeno.

Intune: „Použito“, ale gpedit zobrazuje „Není nakonfigurováno“

Častá otázka: odešlete konfigurační profil z Intune, zobrazí se vám zpráva, že byl správně použit, a když otevřete gpedit, uvidíte nastavení jako „Není nakonfigurováno“. To nutně neznamená, že není aktivní.Intune používá nastavení prostřednictvím CSP/registru, která se v lokálním editoru ne vždy projeví jako „Nakonfigurováno“.

Spolehlivým způsobem, jak to ověřit, je nahlédnout do protokolu zásad: Pokud existuje a je rovna 0, hodnota Povolit multicast HKLM\Software\Policies\Microsoft\Windows NT\DNSClient, LLMNR je zakázáno, i když gpedit zobrazuje „Není nakonfigurováno“.

Pokud to raději ověříte pomocí skriptu (užitečné jako Remediation v Intune), zde je jednoduchý skript PowerShellu pro vytvoření hodnoty a její ověření:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastToto se týká případu, kdy Intune hlásí, že byl použit, ale vy chcete maximální jistotu nebo řešení problémů s „neplatnými“ zařízeními. Pro hromadný audit zkombinujte skript s nástrojem pro správu inventáře. nebo s Intune/Defender pro sestavy koncových bodů.

Zakázání LLMNR v Linuxu (řešeno pomocí systemd)

Na distribucích jako Ubuntu nebo Debian, které používají systemd-resolved, můžete LLMNR přímo „ukončit“. Upravte nastavení resolveru Tak:

sudo nano /etc/systemd/resolved.confV souboru nastavte odpovídající parametr tak, aby byl jednoznačný. Například:

[Resolve]

LLMNR=noUložte a restartujte službu nebo počítač: Restartování služby obvykle postačí, i když restart je také platný, pokud je to pro vás pohodlnější.

sudo systemctl restart systemd-resolvedS tím systemd-resolved přestane používat LLMNR. Pokud použijete jiné řešení rozlišení (nebo jiných distribucí) zkontrolujte jejich dokumentaci: vzor se příliš neliší a vždy existuje ekvivalentní „přepínač“.

O NBT‑NS a bráně firewall systému Windows

Zakázání LLMNR je polovina úspěchu. Responder a podobné nástroje také využívají službu NetBIOS Name Service (NBT‑NS)., který funguje přes klasické porty NetBIOS (UDP 137/138 a TCP 139). To vyvolává otázku, kterou si mnoho lidí klade: stačí porty blokovat ve firewallu, nebo je nutné NBT-NS explicitně zakázat?

Pokud na svém lokálním firewallu – příchozím i odchozím – použijete přísná pravidla blokující protokoly 137/UDP, 138/UDP a 139/TCP, výrazně snížíte svou expozici. V podnikovém prostředí je však osvědčeným postupem zakázat NetBIOS přes TCP/IP. v rozhraních, aby se zabránilo nežádoucím odpovědím nebo reklamám, pokud se zásady firewallu změní nebo jsou upraveny aplikací.

Ve Windows neexistuje žádný „tovární“ GPO tak přímočarý jako v LLMNR, ale můžete to udělat přes WMI nebo registr. Tento PowerShell založený na WMI jej zakáže na všech adaptérech s povoleným IP adresou.:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Pokud dáváte přednost pravidlům firewallu, pokračujte, ale ujistěte se, že jsou obousměrná a trvalá. Bloky 137/UDP, 138/UDP a 139/TCP a monitoruje, zda v jiných objektech GPO nebo řešeních EDR/AV, které spravují firewall, neexistují žádná konfliktní pravidla.

Ověření: Jak zkontrolovat, zda jsou LLMNR a NBT-NS mimo hru

Pro LLMNR ve Windows se podívejte do registru: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast musí existovat a být roven 0. Rychlá kontrola v PowerShellu bylo by:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastNa úrovni provozu je jednoduchou technikou spustit vyhledávání neexistujícího jména a pomocí Wiresharku zjistit, že se neodesílají žádné pakety UDP 5355. Pokud nevidíte multicast do lokálního segmentu, jsi na správné cestě.

V Linuxu se systemd-resolved zkontrolujte stav pomocí resolvectl nebo systemctl: Ujistěte se, že je LLMNR nastaveno na „ne“. v platné konfiguraci a že služba byla restartována bez chyb.

V případě NBT-NS ověřte, zda pravidla brány firewall blokují protokoly 137/UDP, 138/UDP a 139/TCP nebo zda je na adaptérech zakázán protokol NetBIOS. Můžete také chvíli očichávat k síti zkontrolovat, zda se ve vzduchu nevyskytují žádné požadavky NetBIOS nebo reklamy.

Často kladené otázky a užitečné nuance

- Zkazím něco vypnutím LLMNR? V sítích s dobře udržovaným DNS tomu obvykle nebývá tak. Ve speciálním nebo starším prostředí nejprve ověřte v pilotní skupině a změnu sdělte podpoře.

- Proč gpedit zobrazuje „Není nakonfigurováno“, i když Intune zobrazuje „Vynuceno“? Protože lokální editor ne vždy odráží stavy vynucené MDM nebo CSP. Pravda je v registru a skutečných výsledcích, nikoli v textu gpedit.

- Je povinné zakázat NBT-NS, pokud na firewallu blokuji NetBIOS? Pokud je blokování úplné a robustní, výrazně snižujete riziko. Přesto vypnutí NetBIOS přes TCP/IP eliminuje odezvy na úrovni zásobníku a zabraňuje překvapením, pokud se pravidla změní, takže je to vhodnější možnost.

- Existují nějaké hotové skripty pro deaktivaci LLMNR? Ano, přes registr nebo PowerShell, jak jste viděli. Pro Intune zabalte skript jako Remediation a přidejte kontrolu shody s předpisy.

Vypnutí LLMNR snižuje množství falešných útoků v místní síti a pomocí nástrojů, jako je Responder, v zárodku potlačuje útoky zaměřené na krádež hashů. Pokud také blokujete nebo deaktivujete NBT-NS a staráte se o svůj DNSZískáte jednoduchý a účinný bezpečnostní koktejl: méně šumu, menší riziko a síť, která je mnohem lépe připravena na každodenní používání.

Redaktor specializovaný na problematiku technologií a internetu s více než desetiletými zkušenostmi v různých digitálních médiích. Pracoval jsem jako editor a tvůrce obsahu pro e-commerce, komunikaci, online marketing a reklamní společnosti. Psal jsem také na weby o ekonomice, financích a dalších odvětvích. Moje práce je zároveň mou vášní. Nyní prostřednictvím mých článků v Tecnobits, snažím se prozkoumat všechny novinky a nové možnosti, které nám svět technologií každý den nabízí, abychom zlepšili náš život.