- Akira behauptet, 23 GB an Apache OpenOffice-Dokumenten exfiltriert zu haben; die Liste wurde bisher nicht unabhängig verifiziert.

- Die Apache Software Foundation untersucht den Vorfall und erklärt, dass sie nicht im Besitz der beschriebenen Daten sei und auch keine Lösegeldforderung erhalten habe.

- Es gibt keinerlei Anzeichen dafür, dass öffentliche Downloads oder Installationen von OpenOffice gefährdet sind.

- Die Gruppe arbeitet mit doppelter Erpressung und hat in Europa Angriffe verübt; verstärkte Maßnahmen werden für Organisationen in der EU und in Spanien empfohlen.

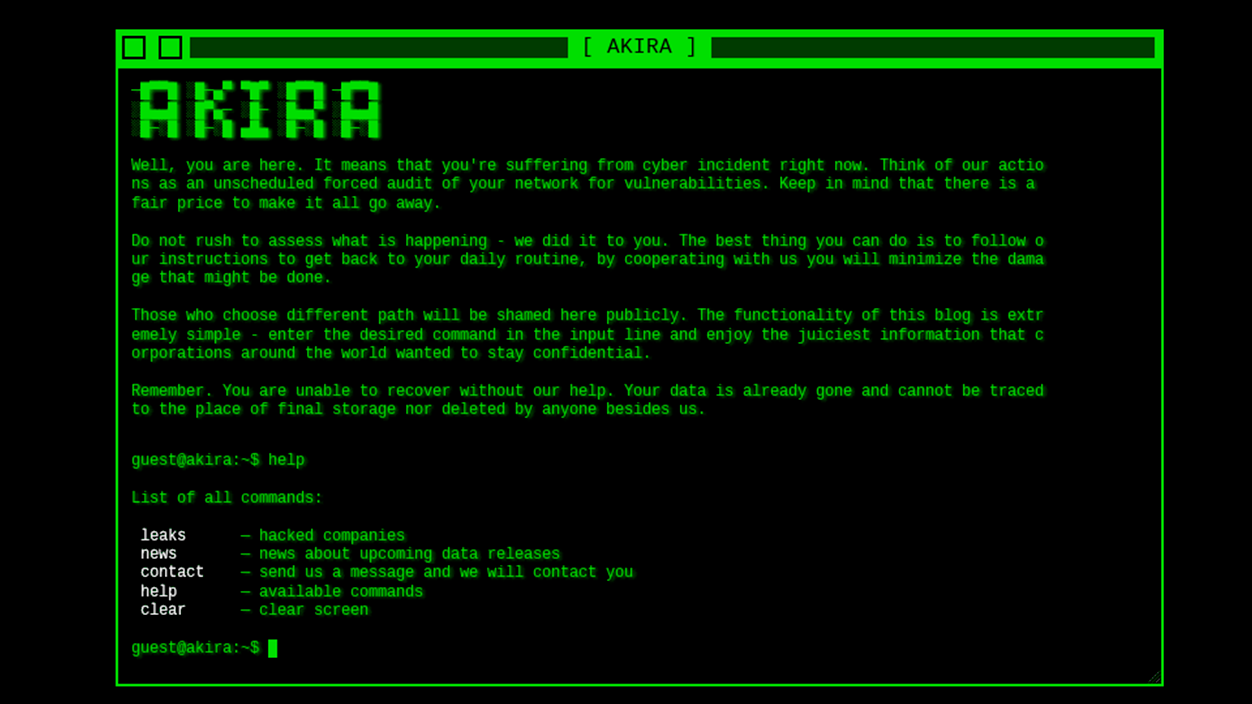

El Akira-Ransomware-Gruppe ha veröffentlicht auf ihrem Leaks-Portal die in Apache OpenOffice-Systeme eindrangen und 23 GB an Unternehmensinformationen stahlenObwohl die Ankündigung in der Gemeinde Besorgnis ausgelöst hat. Es gibt keine unabhängige Überprüfung das die Echtheit der Daten oder den tatsächlichen Umfang des Vorfalls bestätigt.

Apache OpenOffice es ist ein kostenlose und quelloffene Office-Suite Mit Funktionen, die denen von Writer, Calc, Impress, Draw, Base und Math entsprechen, verfügbar für Windows, Linux und macOS. Stand heute Es gibt keine Anzeichen dafür, dass die Download-Infrastruktur oder die Einrichtungen für Endnutzer betroffen sind.da sie von den Entwicklungsservern getrennt sind.

Umfang des mutmaßlichen Diebstahls

Laut Angaben von Akira würde die Beute Folgendes umfassen: Personalakten und interne Dateien Die Gruppe behauptet, im Besitz sensibler Dokumente zu sein und plant, diese zu veröffentlichen, falls ihre Forderungen nicht erfüllt werden.

- Physische Adressen, Telefonnummern und Geburtsdaten

- Führerscheine und Sozialversicherungsnummern

- Kreditkartendaten und Finanzunterlagen

- Vertrauliche interne Dateien

- Zahlreiche Berichte über Anwendungsprobleme und Entwicklungsfragen

In ihrer Nachricht betonen die Angreifer, dass „Es werden 23 GB an Unternehmensdokumenten hochgeladen.“ und beschreiben Sie einen Eingriff, der die Betriebssysteme der Stiftung beeinträchtigt hätte. Die Taktik passt zu der doppelte Erpressung: Diebstahl von Informationen und Druckausübung auf Menschen durch deren Veröffentlichung zusätzlich zur Verschlüsselung.

Stand der Forschung und Position der Apache Software Foundation

Vorläufig wird die Apache Software Foundation (ASF) hat die Zusage nicht bestätigt. der Apache OpenOffice-Systeme. Die Organisation hat mitgeteilt, dass sie den Sachverhalt untersucht und dass der Eintrag bei Akira weiterhin unbestätigt ist, während verschiedene Fachmedien offizielle Stellungnahmen angefordert haben.

In einer kürzlich erfolgten Mitteilung gab die ASF an, dass hat keine Lösegeldforderungen erhalten. Und dass OpenOffice aufgrund seines Open-Source-Charakters nicht über die von den Angreifern beschriebenen Mitarbeiterdaten verfügt. Die Stiftung betont, dass OpenOffice in [Ort fehlt im Original] entwickelt wird. öffentliche Kanäle und empfiehlt den Nutzern, die neueste Version ausschließlich von der offiziellen Website herunterzuladen.

Des Weiteren weist die ASF darauf hin, dass die Download-Infrastruktur von den Entwicklungsservern getrennt ist, daher Es gibt keinerlei Beweis in dieser Phase besteht keine Gefahr mehr für kompromittierte öffentliche Software oder ein direktes Risiko für die Einrichtungen der Nutzer.

Wer ist Akira und wie geht er vor?

Akira ist ein Ransomware-as-a-Service (RaaS)-Unternehmen, das seit 2023 aktiv ist. Hunderte von Eindringversuchen dokumentiert in den Vereinigten Staaten, Europa und anderen Regionen, und mit einer Geschichte des Eintreibens von Millionen an Lösegeldern.

Die Gruppe wendet folgende Taktiken an doppelte Erpressung und entwickelt Varianten für Windows und Linux/VMware ESXi. Ein Bitdefender-Bericht (März 2025) wies sogar darauf hin, Verwendung von Webcams um sich bei Verhandlungen eine Verhandlungsposition zu verschaffen.

In Untergrundforen kommunizieren sie auf Russisch und ihre Malware ist üblicherweise Vermeiden Sie Computer mit russischem Tastaturlayout.Ein ähnliches Muster lässt sich auch bei anderen Banden beobachten, die versuchen, Angriffe in bestimmten Umgebungen zu vermeiden.

Auswirkungen auf Spanien und die Europäische Union

Sollte sich die Echtheit der durchgesickerten Daten bestätigen, könnten sie aktiviert werden. Benachrichtigungspflichten Gemäß der DSGVO unterliegen personenbezogene Daten der Aufsicht von Behörden wie der spanischen Datenschutzbehörde (AEPD). In bestimmten Sektoren gelten zudem die NIS2-Anforderungen für Anbieter essenzieller oder digitaler Dienste. Der potenzielle Missbrauch personenbezogener Daten würde das Risiko erhöhen. Phishing und Social Engineering gegen Mitarbeiter und Lieferanten.

Für spanische und europäische Organisationen, die OpenOffice nutzen (oder damit koexistieren) Linux/ESXi-Umgebungen), ist es ratsam, die Überwachung anomaler AktivitätenIsolieren Sie Backups, wenden Sie MFA an, segmentieren Sie Netzwerke und halten Sie Patches auf dem neuesten Stand, um das Zeitfenster für die Ausnutzung von Sicherheitslücken zu verringern.

Minderungsmaßnahmen und bewährte Verfahren

Mangels offizieller Bestätigung des Umfangs ist äußerste Vorsicht geboten. Sicherheit Hygiene und die Angriffsfläche auf Endpunkte und Server zu begrenzen, wobei Prävention, Erkennung und Reaktion Priorität haben.

- Laden Sie OpenOffice nur von openoffice.org herunter. und vermeiden Sie Links von Drittanbietern in sozialen Netzwerken oder Foren.

- Überprüfen Sie die Integrität der Installationsgeräte. und immer die neueste Version verwenden.

- Multi-Faktor-Authentifizierung für administrative und VPN-Zugriffe anwendenÜberprüfen Sie die Passwortrichtlinien.

- Trennen und Backups verschlüsseln (offline/unveränderlich) und Testen Sie seine regelmäßige Wiederherstellung.

- Härtung von ESXi-Hypervisoren und Linux/Windows-Servern; Inventarisierung und kontinuierliche Aktualisierung.

- EDR/Antimalware implementieren mit der Fähigkeit zu Erkennung von Datenexfiltration und Ransomware.

- Anti-Phishing-Schulungen und -Übungen Reaktion auf den Vorfall.

Es wird außerdem empfohlen, zu aktivieren Sperrlisten und Überwachung ähnlicher Domains (Typosquatting) sowie Warnungen vor möglichen Datenveröffentlichungen auf Leak-Seiten, um schnell reagieren zu können.

Die Situation entwickelt sich weiter: Akira hält den Druck mit seiner Ankündigung aufrecht, während die ASF ermittelt und stellt die Plausibilität in Frage aus der angeblich gestohlenen Datenbank. Stand heute scheint das Risiko für Endnutzer … beschränktDer Vorfall unterstreicht jedoch die Notwendigkeit, ausschließlich von offiziellen Quellen herunterzuladen und die Sicherheitsstandards in Organisationen in Spanien und der EU zu erhöhen.

Ich bin ein Technik-Enthusiast, der seine „Geek“-Interessen zum Beruf gemacht hat. Ich habe mehr als 10 Jahre meines Lebens damit verbracht, modernste Technologie zu nutzen und aus purer Neugier an allen möglichen Programmen herumzubasteln. Mittlerweile habe ich mich auf Computertechnik und Videospiele spezialisiert. Das liegt daran, dass ich seit mehr als fünf Jahren für verschiedene Websites zum Thema Technologie und Videospiele schreibe und Artikel erstelle, die Ihnen die Informationen, die Sie benötigen, in einer für jeden verständlichen Sprache vermitteln möchten.

Bei Fragen reicht mein Wissen von allem rund um das Windows-Betriebssystem bis hin zu Android für Mobiltelefone. Und mein Engagement gilt Ihnen, ich bin immer bereit, ein paar Minuten zu investieren und Ihnen bei der Lösung aller Fragen in dieser Internetwelt zu helfen.