- Zwei schwerwiegende Sicherheitslücken (CVE-2025-7850 und CVE-2025-7851) betreffen die VPN-Router Omada und Festa von TP-Link.

- Es gibt keine Hinweise auf aktive Ausnutzung; TP-Link hat eine neue Firmware veröffentlicht und fordert die Benutzer auf, ihre Passwörter zu ändern.

- Die USA erwägen aus Gründen der nationalen Sicherheit eine Einschränkung des TP-Link-Verkaufs; das Unternehmen bestreitet jegliche Verbindungen zu China.

- Organisationen in Spanien und der EU müssen ihre Netzwerke aktualisieren, segmentieren und die Zugangskontrollen verstärken.

Professionelle Router von Die Omada- und Festa-VPN-Produktreihen von TP-Link Die Geräte weisen zwei schwerwiegende Sicherheitslücken auf, die es Angreifern ermöglichen könnten, die Kontrolle über sie zu erlangen. Diese Warnung stammt aus einem technischen Bericht von Forescout Research – Vedere Labs, der die sofortige Behebung der Sicherheitslücken dringend empfiehlt. TP-Link hat bereits Firmware-Updates veröffentlicht..

Diese Erkenntnis kommt zu einem politisch angespannten Zeitpunkt: Mehrere US-Bundesbehörden unterstützen einen möglichen Schritt des Handelsministeriums, den zukünftigen Verkauf von TP-Link-Produkten einschränken aus Gründen der nationalen Sicherheit. Das Unternehmen seinerseits bestreitet jegliche operative Verbindungen zu China und beteuert, dass seine US-Tochtergesellschaften... Sie unterliegen nicht den Richtlinien der Geheimdienste. des asiatischen Landes.

Was genau wurde entdeckt

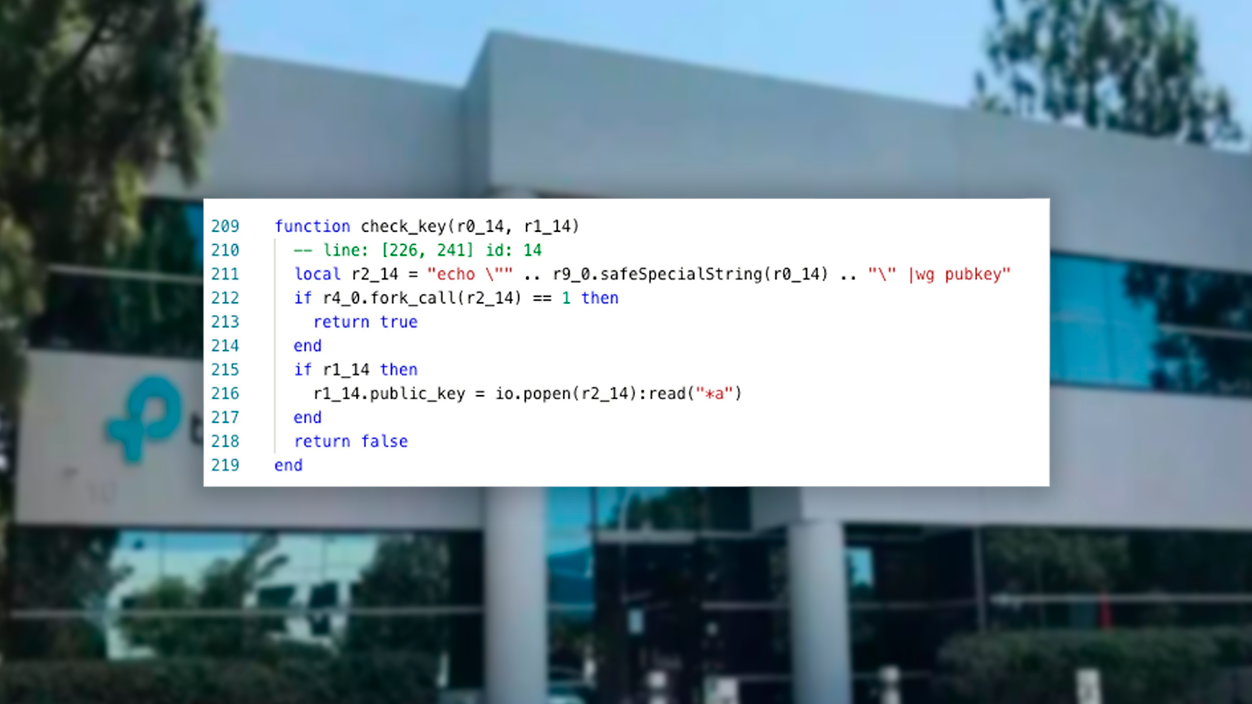

La erste Schwachstelle, erkannt als CVE-2025-7850, Dies ermöglicht das Einschleusen von Betriebssystembefehlen aufgrund unzureichender Bereinigung der Benutzereingaben.Mit einem Schweregrad von 9,3 in bestimmten Szenarien Es könnte sogar ohne Zugangsdaten ausgenutzt werden..

El zweites Urteil CVE-2025-7851 (Punktzahl 8,7), Es stellt Restfunktionen zum Debuggen bereit, die den Root-Zugriff über SSH ermöglichen.In der Praxis ist diese versteckte Route könnte gewähren vollständige Kontrolle über den Router einem Angreifer, der diese Sicherheitslücke erfolgreich ausnutzt.

Laut Forescout betreffen Schwachstellen TP-Link Omada-Geräte und Festa VPN-RouterDiese Geräte sind in KMU, dezentralen Büros und Unternehmensnetzwerken weit verbreitet. In Spanien und der EU werden sie häufig eingesetzt für Fernzugriff und StandortsegmentierungDaher erstreckt sich das potenzielle Ausmaß auch auf Unternehmensnetzwerke und kritische Infrastrukturen.

Praktisches Risiko: Was ist bekannt und welche Schutzmaßnahmen stehen derzeit zur Verfügung?

Die Forscher weisen darauf hin, dass Es gibt keine öffentlich zugänglichen Beweise für aktive Ausbeutung. Diese beiden Schwachstellen waren zum Zeitpunkt der Veröffentlichung des Berichts noch nicht bekannt. Allerdings wurden TP-Link-Geräte in der Vergangenheit bereits von groß angelegten Botnetzen wie Quad7 und von Gruppen mit Verbindungen nach China angegriffen. durchgeführte Passwort-Spraying-Angriffe unter anderem gegen Microsoft 365-Konten.

Forescout und TP-Link empfehlen, umgehend auf die veröffentlichten Firmware-Versionen zu aktualisieren, um die Fehler zu beheben.Nach dem Update fordert TP-Link Sie auf, Ihre Administratorpasswörter zu ändern. Zusätzlich wird empfohlen, Eindämmungsmaßnahmen zu ergreifen. Angriffsfläche reduzieren:

- Fernzugriff deaktivieren der Verwaltung, falls es nicht unbedingt erforderlich ist und Beschränken Sie den Zugriff durch Zugriffskontrolllisten (ACLs). oder VPN.

- SSH-Zugangsdaten und Schlüssel regelmäßig wechseln, Und Nutzer mit aktivierter Überprüfung auf dem Gerät.

- Trennen Sie den Management-Datenverkehr in ein dediziertes VLAN und SSH nur auf vertrauenswürdige IPs beschränken.

- Systemprotokolle überwachen und Einbruchsalarme aktivieren am Rand.

Im europäischen Kontext stehen diese Maßnahmen im Einklang mit den Forderungen von Patch-Management und Zugriffskontrolle Dazu gehören Rahmenwerke wie NIS2 und die von Organisationen wie INCIBE oder CCN-CERT empfohlenen Best Practices.

Obwohl während seiner Ermittlungen Forescout behauptet, in Zusammenarbeit mit den Laboren von TP-Link weitere Schwachstellen entdeckt zu haben.Einige bergen das Potenzial zur Fernausnutzung. Technische Details wurden nicht offengelegt, aber Es wird erwartet, dass TP-Link Lösungen für diese Probleme veröffentlichen wird. im gesamten ersten Quartal 2026.

Regulierungsdruck in den USA und seine Nebenwirkungen in Europa

Von US-Medien zitierte Quellen behaupten, dass ein ressortübergreifender Prozess unter Beteiligung der Ministerien für Justiz, Nationale Sicherheit und VerteidigungDiesen Sommer studierte er einen Plan, um Verbot des Neuverkaufs von TP-Link im LandDie Bedenken konzentrieren sich auf potenzielle rechtliche Einflüsse Pekings und die Möglichkeit von schädlichen Updates. TP-Link weist diese Vermutungen zurück und betont, dass weder eine US-Behörde noch das Weiße Haus eine formelle Entscheidung in dieser Angelegenheit getroffen haben.

Die Debatte findet zwar hauptsächlich im Inland, in den USA, statt. Seine Auswirkungen waren in Europa zu spüren.Von Kriterien für das öffentliche Beschaffungswesen und Risikobewertungen in der Lieferkette bis hin zu Homologations- und Unterstützungsrichtlinien. Für Organisationen mit transatlantischer Präsenz, Es ist ratsam, ein/eine Wachsamkeitshaltung y Geplante Ersatzrichtlinie, falls erforderlich.

Was sollten Organisationen in Spanien und der EU tun?

Neben dem Aufspielen von Patches und der Absicherung von Zugangspunkten ist es ratsam, Folgendes durchzuführen: vollständiges Inventar der Vermögenswerte Netzwerk (einschließlich Router und Gateways) überprüfen, Firmware-Versionen prüfen und temporäre Ausnahmen dokumentieren. In KMU mit weniger Ressourcen sollten sie sich auf ihre IT-Anbieter oder Managed Service Provider zur Validierung sicherer Konfigurationen und Segmentierung.

- Überprüfung der Internetnutzung mit Scans von offene Dienste.

- Sicherungsrichtlinie des Routerkonfiguration und Umkehrplan.

- Änderungsprotokoll und kontrollierte Prüfungen nach jedem Update.

Da die Schwachstellen bereits identifiziert, Patches verfügbar und eine regulatorische Debatte an Fahrt gewinnt, Priorität hat es, zu korrigieren, zu stärken und zu überwachen, anstatt in Panik zu geraten.Firmware-Aktualisierung, Passwortänderung, Sperrung unnötiger Zugänge und Überwachung anomaler Aktivitäten sind Schritte, die, wenn sie heute angewendet werden, drastisch reduzieren das Risiko in fortgeschrittenen Geschäfts- und Heimnetzwerken.

Ich bin ein Technik-Enthusiast, der seine „Geek“-Interessen zum Beruf gemacht hat. Ich habe mehr als 10 Jahre meines Lebens damit verbracht, modernste Technologie zu nutzen und aus purer Neugier an allen möglichen Programmen herumzubasteln. Mittlerweile habe ich mich auf Computertechnik und Videospiele spezialisiert. Das liegt daran, dass ich seit mehr als fünf Jahren für verschiedene Websites zum Thema Technologie und Videospiele schreibe und Artikel erstelle, die Ihnen die Informationen, die Sie benötigen, in einer für jeden verständlichen Sprache vermitteln möchten.

Bei Fragen reicht mein Wissen von allem rund um das Windows-Betriebssystem bis hin zu Android für Mobiltelefone. Und mein Engagement gilt Ihnen, ich bin immer bereit, ein paar Minuten zu investieren und Ihnen bei der Lösung aller Fragen in dieser Internetwelt zu helfen.