- DoH verschlüsselt DNS-Abfragen mit HTTPS (Port 443), verbessert so den Datenschutz und verhindert Manipulationen.

- Die Aktivierung ist in Browsern und Systemen (inkl. Windows Server 2022) ohne Routerabhängigkeit möglich.

- Ähnliche Leistung wie klassisches DNS; ergänzt durch DNSSEC zur Validierung von Antworten.

- Beliebte DoH-Server (Cloudflare, Google, Quad9) und die Möglichkeit, einen eigenen Resolver hinzuzufügen oder einzurichten.

¿Wie verschlüsseln Sie Ihr DNS, ohne Ihren Router mit DNS über HTTPS zu berühren? Wenn Sie sich Sorgen darüber machen, wer sehen kann, mit welchen Websites Sie sich verbinden, Verschlüsseln Sie Domain Name System-Abfragen mit DNS über HTTPS Dies ist eine der einfachsten Möglichkeiten, Ihre Privatsphäre zu verbessern, ohne mit Ihrem Router kämpfen zu müssen. Mit DoH wird der Übersetzer, der Domänen in IP-Adressen umwandelt, nicht mehr im Klartext übertragen, sondern durch einen HTTPS-Tunnel geleitet.

In diesem Handbuch finden Sie in direkter Sprache und ohne zu viel Fachjargon, Was genau ist DoH, wie unterscheidet es sich von anderen Optionen wie DoT, wie man es in Browsern und Betriebssystemen (einschließlich Windows Server 2022) aktiviert, wie man überprüft, ob es tatsächlich funktioniert, welche Server unterstützt werden und, wenn Sie mutig sind, sogar wie Sie Ihren eigenen DoH-Resolver einrichten. Alles, ohne den Router zu berühren… mit Ausnahme eines optionalen Abschnitts für diejenigen, die es auf einem MikroTik konfigurieren möchten.

Was ist DNS over HTTPS (DoH) und warum es Sie interessieren könnte

Wenn Sie eine Domäne eingeben (z. B. Xataka.com), fragt der Computer einen DNS-Resolver nach seiner IP. Dieser Vorgang erfolgt normalerweise im Klartext Und jeder in Ihrem Netzwerk, Ihr Internetanbieter oder Zwischengeräte können es ausspionieren oder manipulieren. Das ist die Essenz des klassischen DNS: schnell, allgegenwärtig … und für Dritte transparent.

Hier kommt DoH ins Spiel: Es verschiebt diese DNS-Fragen und -Antworten auf denselben verschlüsselten Kanal, der vom sicheren Web verwendet wird (HTTPS, Port 443).Das Ergebnis ist, dass sie nicht mehr "offen" reisen, was die Möglichkeit von Spionage, Abfrage-Hijacking und bestimmten Man-in-the-Middle-Angriffen reduziert. Darüber hinaus haben viele Tests Die Latenz verschlechtert sich nicht merklich und kann durch Transportoptimierungen sogar noch verbessert werden.

Una ventaja clave es que DoH kann auf Anwendungs- oder Systemebene aktiviert werden, sodass Sie sich nicht darauf verlassen müssen, dass Ihr Netzbetreiber oder Router irgendetwas aktiviert. Das heißt, Sie können sich „vom Browser aus“ schützen, ohne Netzwerkgeräte zu berühren.

Es ist wichtig, DoH von DoT (DNS over TLS) zu unterscheiden: DoT verschlüsselt DNS auf Port 853 direkt über TLS, während DoH es in HTTP(S) integriert. DoT ist in der Theorie einfacher, aber Es ist wahrscheinlicher, dass es durch Firewalls blockiert wird die ungewöhnliche Ports sperren; DoH umgeht diese Beschränkungen durch die Verwendung von 443 besser und verhindert erzwungene „Backtracking“-Angriffe auf unverschlüsseltes DNS.

Zum Datenschutz: Die Verwendung von HTTPS impliziert keine Cookies oder Tracking in DoH; die Normen raten ausdrücklich von der Verwendung ab In diesem Zusammenhang reduziert TLS 1.3 auch die Notwendigkeit von Sitzungsneustarts und minimiert so Korrelationen. Und wenn Sie sich Sorgen um die Leistung machen, kann HTTP/3 über QUIC zusätzliche Verbesserungen bieten, indem Abfragen ohne Blockierung multiplexiert werden.

Funktionsweise von DNS, häufige Risiken und wo DoH hineinpasst

Das Betriebssystem lernt normalerweise über DHCP, welcher Resolver verwendet werden soll. Zu Hause verwenden Sie normalerweise die ISPs, im Büro, das Unternehmensnetzwerk. Wenn diese Kommunikation unverschlüsselt ist (UDP/TCP 53), kann jeder in Ihrem WLAN oder auf der Route abgefragte Domänen sehen, gefälschte Antworten einschleusen oder Sie zu Suchen umleiten, wenn die Domäne nicht existiert, wie es einige Betreiber tun.

Eine typische Verkehrsanalyse zeigt Ports, Quell-/Ziel-IPs und die aufgelöste Domäne selbst. Dadurch werden nicht nur die Surfgewohnheiten offengelegt, außerdem ist es einfacher, nachfolgende Verbindungen, beispielsweise zu Twitter-Adressen oder ähnlichem, zu korrelieren und daraus abzuleiten, welche genauen Seiten Sie besucht haben.

Bei DoT wird die DNS-Nachricht innerhalb von TLS auf Port 853 gesendet; bei DoH die DNS-Abfrage ist in einer Standard-HTTPS-Anfrage gekapselt, was auch die Verwendung durch Webanwendungen über Browser-APIs ermöglicht. Beide Mechanismen basieren auf derselben Serverauthentifizierung mit einem Zertifikat und einem Ende-zu-Ende-verschlüsselten Kanal.

Das Problem mit neuen Ports ist, dass es häufig vorkommt, einige Netzwerke blockieren 853, wodurch Software dazu angehalten wird, auf unverschlüsseltes DNS zurückzugreifen. DoH mildert dies durch die Verwendung von 443, was im Web üblich ist. DNS/QUIC ist eine weitere vielversprechende Option, erfordert jedoch offenes UDP und ist nicht immer verfügbar.

Auch bei der Verschlüsselung des Transports ist auf eine Nuance zu achten: Wenn der Resolver lügt, korrigiert die Chiffre ihn nicht.Zu diesem Zweck gibt es DNSSEC, das die Validierung der Antwortintegrität ermöglicht. Allerdings ist die Nutzung noch nicht weit verbreitet und einige Intermediäre unterbrechen die Funktionalität. DoH verhindert jedoch, dass Dritte Ihre Anfragen ausspionieren oder manipulieren.

Aktivieren Sie es, ohne den Router zu berühren: Browser und Systeme

Der einfachste Weg, um zu beginnen, besteht darin, DoH in Ihrem Browser oder Betriebssystem zu aktivieren. So schirmen Sie Rückfragen Ihres Teams ab ohne von der Router-Firmware abhängig zu sein.

Google Chrome

In aktuellen Versionen können Sie zu chrome://settings/security und unter „Sicheres DNS verwenden“ Aktivieren Sie die Option und wählen Sie den Anbieter (Ihr aktueller Anbieter, wenn er DoH unterstützt, oder einer aus der Liste von Google, z. B. Cloudflare oder Google DNS).

In früheren Versionen bot Chrome einen experimentellen Schalter: Typ chrome://flags/#dns-over-https, suchen Sie nach „Sichere DNS-Lookups“ und Ändern Sie es von Standard auf Aktiviert. Starten Sie Ihren Browser neu, um die Änderungen zu übernehmen.

Microsoft Edge (Chromium)

Chromium-basierte Edge bietet eine ähnliche Option. Wenn Sie es benötigen, gehen Sie zu edge://flags/#dns-over-https, suchen Sie nach „Sichere DNS-Lookups“ und aktivieren Sie es in AktiviertIn modernen Versionen ist die Aktivierung auch in Ihren Datenschutzeinstellungen möglich.

Mozilla Firefox

Öffnen Sie das Menü (oben rechts) > Einstellungen > Allgemein > scrollen Sie nach unten zu „Netzwerkeinstellungen“, tippen Sie auf Konfiguration und markieren Sie „Activar DNS für HTTPS„. Sie können zwischen Anbietern wie Cloudflare oder NextDNS wählen.

Wenn Sie eine feine Steuerung bevorzugen, about:config anpassen network.trr.mode: 2 (Opportunist) verwendet DoH und macht Fallback falls nicht verfügbar; 3 (strenge) Mandate DoH und schlägt fehl, wenn keine Unterstützung vorhanden ist. Definieren Sie im strikten Modus einen Bootstrap-Resolver als network.trr.bootstrapAddress=1.1.1.1.

Oper

Seit Version 65 bietet Opera die Möglichkeit, DoH mit 1.1.1.1 aktivieren. Es ist standardmäßig deaktiviert und arbeitet im opportunistischen Modus: Wenn 1.1.1.1:443 antwortet, wird DoH verwendet, andernfalls wird auf den unverschlüsselten Resolver zurückgegriffen.

Windows 10/11: Autodetect (AutoDoH) und Registry

Windows kann DoH mit bestimmten bekannten Resolvern automatisch aktivieren. In älteren Versionen Sie können das Verhalten erzwingen aus der Registrierung: ausführen regedit und geh zu HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Erstellen Sie ein DWORD (32-Bit) mit dem Namen EnableAutoDoh mit Wert 2 y Starten Sie den Computer neu.Dies funktioniert, wenn Sie DNS-Server verwenden, die DoH unterstützen.

Windows Server 2022: DNS-Client mit nativem DoH

Der integrierte DNS-Client in Windows Server 2022 unterstützt DoH. Sie können DoH nur mit Servern verwenden, die auf der Liste „Bekanntes DoH“ stehen. oder dass Sie selbst hinzufügen. So konfigurieren Sie es über die grafische Benutzeroberfläche:

- Öffnen Sie die Windows-Einstellungen > Netzwerk und Internet.

- Eingeben Ethernet und wählen Sie Ihre Schnittstelle.

- Scrollen Sie auf dem Netzwerkbildschirm nach unten zu Configuración de DNS und Presse Bearbeiten.

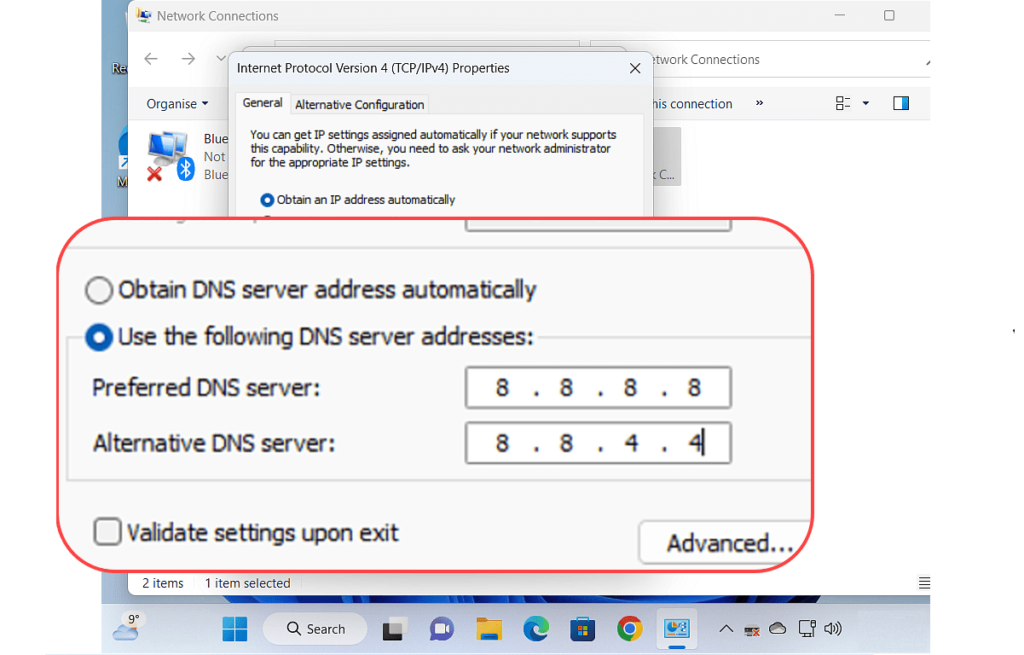

- Wählen Sie „Manuell“, um bevorzugte und alternative Server festzulegen.

- Wenn diese Adressen auf der bekannten DoH-Liste stehen, wird sie aktiviert „Bevorzugte DNS-Verschlüsselung“ mit drei Optionen:

- Nur Verschlüsselung (DNS über HTTPS): DoH erzwingen; wenn der Server DoH nicht unterstützt, erfolgt keine Auflösung.

- Verschlüsselung bevorzugen, unverschlüsselte zulassen: Versucht DoH und greift bei einem Fehlschlag auf unverschlüsseltes klassisches DNS zurück.

- Nur unverschlüsselt: Verwendet herkömmliches Klartext-DNS.

- Speichern, um die Änderungen zu übernehmen.

Sie können die Liste der bekannten DoH-Resolver auch mithilfe von PowerShell abfragen und erweitern. Um die aktuelle Liste anzuzeigen:

Get-DNSClientDohServerAddressUm einen neuen bekannten DoH-Server mit Ihrer Vorlage zu registrieren, verwenden Sie:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueBeachten Sie, dass das Cmdlet Set-DNSClientServerAddress kontrolliert sich nicht die Verwendung von DoH; die Verschlüsselung hängt davon ab, ob diese Adressen in der Tabelle der bekannten DoH-Server enthalten sind. Sie können DoH derzeit nicht für den Windows Server 2022 DNS-Client über das Windows Admin Center oder mit konfigurieren sconfig.cmd.

Gruppenrichtlinien in Windows Server 2022

Es gibt eine Richtlinie namens „DNS über HTTPS konfigurieren (DoH)“ en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNS. Wenn aktiviert, können Sie Folgendes auswählen:

- DoH zulassen: Verwenden Sie DoH, wenn der Server es unterstützt. Andernfalls führen Sie die Abfrage unverschlüsselt durch.

- DoH verbieten: verwendet niemals DoH.

- DoH erforderlich: erzwingt DoH; wenn keine Unterstützung vorhanden ist, schlägt die Auflösung fehl.

Wichtig: Aktivieren Sie „DoH erforderlich“ nicht auf Computern, die einer Domäne beigetreten sind.Active Directory basiert auf DNS, und die DNS-Serverrolle von Windows Server unterstützt keine DoH-Abfragen. Wenn Sie den DNS-Verkehr innerhalb einer AD-Umgebung sichern müssen, sollten Sie Folgendes verwenden: IPsec-Regeln zwischen Clients und internen Resolvern.

Wenn Sie bestimmte Domänen zu bestimmten Resolvern umleiten möchten, können Sie die NRPT (Namensauflösungsrichtlinientabelle). Wenn der Zielserver auf der bekannten DoH-Liste steht, diese Konsultationen wird durch DoH reisen.

Android, iOS und Linux

Ab Android 9 ist die Option DNS privado ermöglicht DoT (nicht DoH) mit zwei Modi: „Automatisch“ (opportunistisch, verwendet den Netzwerk-Resolver) und „Streng“ (Sie müssen einen Hostnamen angeben, der durch ein Zertifikat validiert ist; direkte IPs werden nicht unterstützt).

Auf iOS und Android ist die App 1.1.1.1 Cloudflare ermöglicht DoH oder DoT im strikten Modus mithilfe der VPN-API, um unverschlüsselte Anfragen abzufangen und leiten Sie sie über einen sicheren Kanal weiter.

En Linux, systemd-resolved unterstützt DoT seit systemd 239. Es ist standardmäßig deaktiviert; es bietet den opportunistischen Modus ohne Validierung von Zertifikaten und den strikten Modus (seit 243) mit CA-Validierung, aber ohne SNI oder Namensüberprüfung, was schwächt das Vertrauensmodell gegen Angreifer auf der Straße.

Unter Linux, macOS oder Windows können Sie sich für einen DoH-Client im strikten Modus entscheiden, wie z. B. cloudflared proxy-dns (standardmäßig wird 1.1.1.1 verwendet, obwohl Sie können Upstreams definieren Alternativen).

Bekannte DoH-Server (Windows) und wie man weitere hinzufügt

Windows Server enthält eine Liste von Resolvern, die nachweislich DoH unterstützen. Sie können es mit PowerShell überprüfen und fügen Sie bei Bedarf neue Einträge hinzu.

Dies sind die bekannte DoH-Server sofort einsatzbereit:

| Serverbesitzer | DNS-Server-IP-Adressen |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Für ver la lista, Lauf:

Get-DNSClientDohServerAddressFür Fügen Sie einen neuen DoH-Resolver mit seiner Vorlage hinzu, Verwendungen:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueWenn Sie mehrere Namespaces verwalten, ermöglicht Ihnen das NRPT Folgendes: Verwalten bestimmter Domänen zu einem bestimmten Resolver, der DoH unterstützt.

So überprüfen Sie, ob DoH aktiv ist

Besuchen Sie in Browsern https://1.1.1.1/help; dort werden Sie sehen, ob Ihr Datenverkehr verwendet DoH mit 1.1.1.1 oder nicht. Es ist ein schneller Test, um zu sehen, in welchem Status Sie sich befinden.

In Windows 10 (Version 2004) können Sie den klassischen DNS-Verkehr (Port 53) überwachen mit pctmon von einer privilegierten Konsole:

pktmon filter add -p 53

pktmon start --etw -m real-timeWenn auf der 53 ein konstanter Paketfluss auftritt, ist es sehr wahrscheinlich, dass Sie verwenden immer noch unverschlüsseltes DNS. Denken Sie daran: Der Parameter --etw -m real-time erfordert 2004; in früheren Versionen wird ein Fehler „unbekannter Parameter“ angezeigt.

Optional: Konfigurieren Sie es auf dem Router (MikroTik)

Wenn Sie die Verschlüsselung lieber auf dem Router zentralisieren möchten, können Sie DoH problemlos auf MikroTik-Geräten aktivieren. Importieren Sie zunächst die Stammzertifizierungsstelle die von dem Server signiert wird, mit dem Sie sich verbinden. Für Cloudflare können Sie herunterladen DigiCertGlobalRootCA.crt.pem.

Laden Sie die Datei auf den Router hoch (indem Sie sie auf „Dateien“ ziehen) und gehen Sie zu System > Zertifikate > Importieren um es zu integrieren. Konfigurieren Sie dann den DNS des Routers mit dem Cloudflare DoH-URLsSobald die Funktion aktiviert ist, priorisiert der Router die verschlüsselte Verbindung gegenüber dem standardmäßigen unverschlüsselten DNS.

Um zu überprüfen, ob alles in Ordnung ist, besuchen Sie 1.1.1.1/Hilfe von einem Computer hinter dem Router. Sie können alles auch über das Terminal erledigen in RouterOS, wenn Sie möchten.

Leistung, zusätzlicher Datenschutz und Grenzen des Ansatzes

Wenn es um Geschwindigkeit geht, sind zwei Kennzahlen wichtig: die Lösungszeit und das tatsächliche Laden der Seite. Unabhängige Tests (wie SamKnows) Sie kommen zu dem Schluss, dass der Unterschied zwischen DoH und klassischem DNS (Do53) an beiden Fronten marginal ist; in der Praxis sollte man keine Verlangsamung bemerken.

DoH verschlüsselt die „DNS-Abfrage“, aber es gibt noch mehr Signale im Netzwerk. Selbst wenn Sie DNS verbergen, könnte ein ISP Dinge ableiten über TLS-Verbindungen (z. B. SNI in einigen Legacy-Szenarien) oder andere Spuren. Um die Privatsphäre zu verbessern, können Sie DoT, DNSCrypt, DNSCurve oder Clients ausprobieren, die Metadaten minimieren.

Noch nicht alle Ökosysteme unterstützen DoH. Viele ältere Resolver bieten dies nicht., wodurch die Abhängigkeit von öffentlichen Quellen (Cloudflare, Google, Quad9 usw.) erzwungen wird. Dies eröffnet die Debatte über die Zentralisierung: Die Konzentration der Abfragen auf wenige Akteure geht auf Kosten der Privatsphäre und des Vertrauens.

In Unternehmensumgebungen kann DoH mit Sicherheitsrichtlinien kollidieren, die auf DNS-Überwachung oder -Filterung (Malware, Kindersicherung, Einhaltung gesetzlicher Vorschriften). Zu den Lösungen gehören MDM/Gruppenrichtlinien, um einen DoH/DoT-Resolver auf den strikten Modus einzustellen, oder eine Kombination mit Kontrollen auf Anwendungsebene, die präziser sind als domänenbasiertes Blockieren.

DNSSEC ergänzt DoH: DoH schützt den Transport; DNSSEC validiert die AntwortDie Akzeptanz ist uneinheitlich, und einige Zwischengeräte stören sie, aber der Trend ist positiv. Auf dem Weg zwischen Resolvern und autoritativen Servern bleibt DNS traditionell unverschlüsselt; große Betreiber experimentieren bereits mit DoT (z. B. 1.1.1.1 mit den autoritativen Servern von Facebook), um den Schutz zu verbessern.

Eine Zwischenalternative besteht darin, nur zwischen der Router und der Resolver, wodurch die Verbindung zwischen Geräten und Router unverschlüsselt bleibt. Nützlich in sicheren kabelgebundenen Netzwerken, aber nicht empfohlen in offenen WLAN-Netzwerken: Andere Benutzer könnten diese Abfragen innerhalb des LANs ausspionieren oder manipulieren.

Erstellen Sie Ihren eigenen DoH-Resolver

Wenn Sie völlige Unabhängigkeit wünschen, können Sie Ihren eigenen Resolver einsetzen. Unbound + Redis (L2-Cache) + Nginx ist eine beliebte Kombination zum Bereitstellen von DoH-URLs und zum Filtern von Domänen mit automatisch aktualisierbaren Listen.

Dieser Stack läuft perfekt auf einem bescheidenen VPS (zum Beispiel eine Ader/2 Drähte für eine Familie). Es gibt Anleitungen mit gebrauchsfertigen Anweisungen, wie zum Beispiel dieses Repository: github.com/ousatov-ua/dns-filtering. Einige VPS-Anbieter bieten Willkommensguthaben an für neue Benutzer, sodass Sie kostengünstig eine Testversion einrichten können.

Mit Ihrem privaten Resolver können Sie Ihre Filterquellen auswählen, Aufbewahrungsrichtlinien festlegen und Vermeiden Sie die Zentralisierung Ihrer Abfragen an Dritte. Im Gegenzug kümmern Sie sich um Sicherheit, Wartung und Hochverfügbarkeit.

Zum Abschluss noch ein Hinweis zur Gültigkeit: Im Internet ändern sich Optionen, Menüs und Namen häufig; einige alte Anleitungen sind veraltet (Beispielsweise ist es in neueren Versionen von Chrome nicht mehr notwendig, die „Flags“ durchzugehen.) Schlagen Sie immer in der Dokumentation Ihres Browsers oder Systems nach.

Wenn Sie es bis hierher geschafft haben, wissen Sie bereits, was DoH macht, wie es in das Puzzle mit DoT und DNSSEC passt und, was am wichtigsten ist, So aktivieren Sie es jetzt auf Ihrem Gerät um zu verhindern, dass DNS-Daten unverschlüsselt übertragen werden. Mit wenigen Klicks im Browser oder Anpassungen in Windows (sogar auf Richtlinienebene in Server 2022) erhalten Sie verschlüsselte Abfragen. Wenn Sie noch einen Schritt weiter gehen möchten, können Sie die Verschlüsselung auf den MikroTik-Router verlagern oder einen eigenen Resolver erstellen. Der Schlüssel ist, Ohne Ihren Router zu berühren, können Sie einen der Teile Ihres Datenverkehrs abschirmen, über den heute am meisten getratscht wird..

Seit seiner Kindheit begeistert er sich für Technik. Ich liebe es, in der Branche auf dem neuesten Stand zu sein und es vor allem zu kommunizieren. Deshalb widme ich mich seit vielen Jahren der Kommunikation auf Technologie- und Videospiel-Websites. Ich schreibe über Android, Windows, MacOS, iOS, Nintendo oder jedes andere verwandte Thema, das mir in den Sinn kommt.