- LLMNR setzt Benutzer Spoofing und Hash-Capture aus. Durch die Deaktivierung werden Insiderrisiken verringert.

- Einfaches Deaktivieren: GPO/Registrierung unter Windows und Bearbeiten von systemd-resolved unter Linux.

- Ergänzt durch Blockieren oder Deaktivieren von NBT‑NS und Überprüfung durch Registry/Verkehr.

Das LLMNR-Protokoll ist in Microsoft-Umgebungen ein vertrautes Merkmal. In Netzwerken, in denen Windows die Hauptstütze ist, ist es standardmäßig aktiviert. Früher war es sinnvoll, heute ist es jedoch oft eher ein Ärgernis als eine Hilfe. Deshalb ist es ratsam, seine Verwendung zu kennen. So deaktivieren Sie LLMNR insbesondere wenn wir ein öffentliches WLAN-Netzwerk verwenden.

Bevor Sie eine Entscheidung treffen, sollten Sie verstehen, was es bewirkt und warum es empfehlenswert ist, es zu deaktivieren. Die gute Nachricht ist, dass es einfach ist, es zu deaktivieren. sowohl unter Windows (einschließlich Windows Server) als auch unter Linux, entweder über Richtlinien, Registrierung, Intune oder durch Feinabstimmung von systemd-resolved.

Was ist LLMNR und wie funktioniert es?

LLMNR sind die Initialen von Link-Local Multicast-Namensauflösung. Sein Zweck ist Hostnamen innerhalb des lokalen Segments auflösen, ohne auf einen DNS-Server angewiesen zu seinMit anderen Worten: Wenn ein Computer einen Namen nicht über DNS auflösen kann, kann er versuchen, die Nachbarschaft per Multicast abzufragen, um zu sehen, ob jemand „den Wink versteht“.

Dieser Mechanismus nutzt den Port UDP 5355 und ist für den Betrieb innerhalb des lokalen Netzwerks konzipiert. Die Abfrage wird per Multicast gesendet an das unmittelbare Netzwerk, und jeder Computer, der den Namen „erkennt“, kann mit „Das bin ich“ antworten. Dies ist ein schneller und einfacher Ansatz für kleine oder improvisierte Umgebungen, in denen DNS nicht verfügbar war oder die Konfiguration keinen Sinn ergab.

In der Praxis gelangt die LLMNR-Abfrage zum lokalen Segment und Geräte, die diesen Datenverkehr abhören, können antworten, wenn sie glauben, dass sie das richtige Ziel sind. Sein Anwendungsbereich beschränkt sich auf die lokale Verbindung, daher auch sein Name und seine Funktion als „Patch“, wenn im Netzwerk kein formeller Namensdienst vorhanden ist.

Über Jahre hinweg hat es sich insbesondere in kleineren Netzwerken oder Ad-hoc-Bereitstellungen als nützlich erwiesen. Heutzutage mit weit verbreiteten und günstigen DNS, der Anwendungsfall hat sich so stark eingegrenzt, dass es fast immer sinnvoll ist, LLMNR auszuschalten und friedlicher zu leben.

Ist der LLMNR wirklich notwendig? Risiken und Kontext

Die Millionenfrage: Soll ich es abnehmen oder stehen lassen? Im privaten Bereich lautet die häufigste Antwort: „Ja, nehmen Sie es ruhig ab.“ In einem Unternehmen ist es sinnvoll, die Wirkung zu validieren: Wenn das DNS der Umgebung richtig eingerichtet ist und die Suche funktioniert, bietet LLMNR nichts und birgt unnötige Risiken.

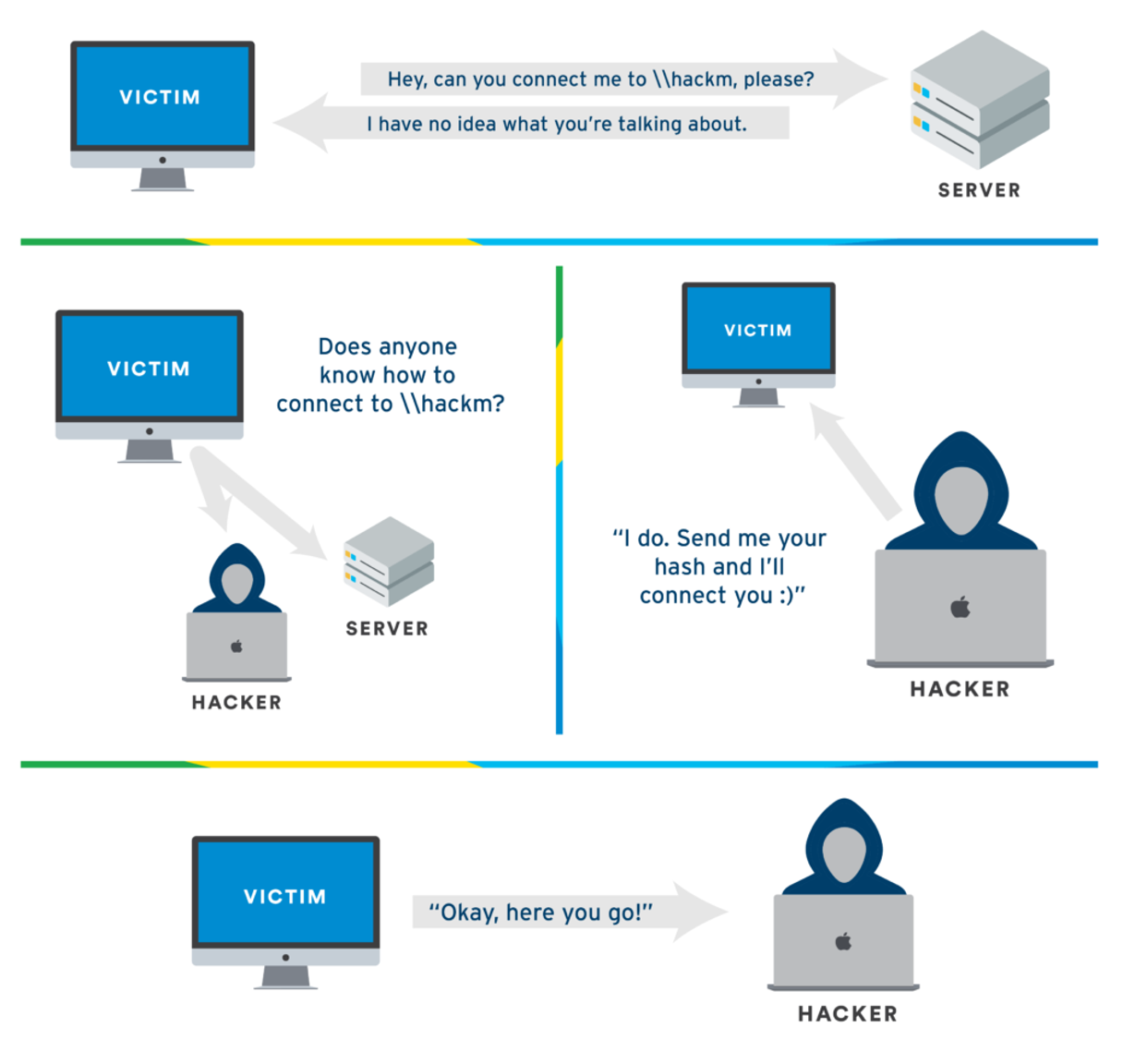

Das größte Problem ist das LLMNR bietet keinen Schutz vor IdentitätsbetrugEin Angreifer in Ihrem eigenen Subnetz kann sich als Zielgerät ausgeben und frühzeitig oder bevorzugt reagieren, die Verbindung umleiten und Chaos verursachen. Es handelt sich um ein klassisches Man-in-the-Middle-Angriffsszenario (MitM).

Als Analogie sei hier der Wi-Fi-WEP-Standard genannt, der ohne Berücksichtigung moderner Angriffe entwickelt wurde und mittlerweile veraltet ist. Ähnliches passiert mit LLMNR: Früher war es nützlich, aber heute ist es eine offene Tür für Täuschung, wenn man es in Unternehmensnetzwerken aktiv lässt.

Darüber hinaus kann ein Angreifer mit den richtigen Tools Ihre Computer zwingen, vertrauliche Informationen wie NTLMv2-Hashes zu „singen“, wenn er glaubt, mit einem legitimen Server zu kommunizieren. Sobald der Angreifer diese Hashes erhält, können versuchen, sie zu knacken – mit unterschiedlichem Erfolg, abhängig von den Richtlinien und der Komplexität des Passworts – und so das Risiko eines echten Eindringens erhöhen.

Wann sollte LLMNR deaktiviert werden?

In den meisten modernen Bereitstellungen können Sie es deaktivieren, ohne dass etwas kaputt geht. Wenn Ihre Clients immer über DNS aufgelöst werden Und wenn Sie sich im lokalen Netzwerk nicht auf „Magie“ verlassen, ist LLMNR überflüssig. Validieren Sie die Richtlinie dennoch in kritischen Umgebungen, bevor Sie sie in der gesamten Organisation implementieren.

Bedenken Sie, dass die Entscheidung nicht nur technischer Natur ist: Sie reduziert auch Ihr Betriebs- und Compliance-Risiko. Das Deaktivieren von LLMNR ist eine einfache, messbare und wirkungsvolle Härtungskontrolle., genau das, was jedes vernünftige Sicherheitsframework erfordert.

Deaktivieren Sie LLMNR in Windows

Hier sind die wichtigsten verfügbaren Optionen zum Deaktivieren von LLMNR in Windows:

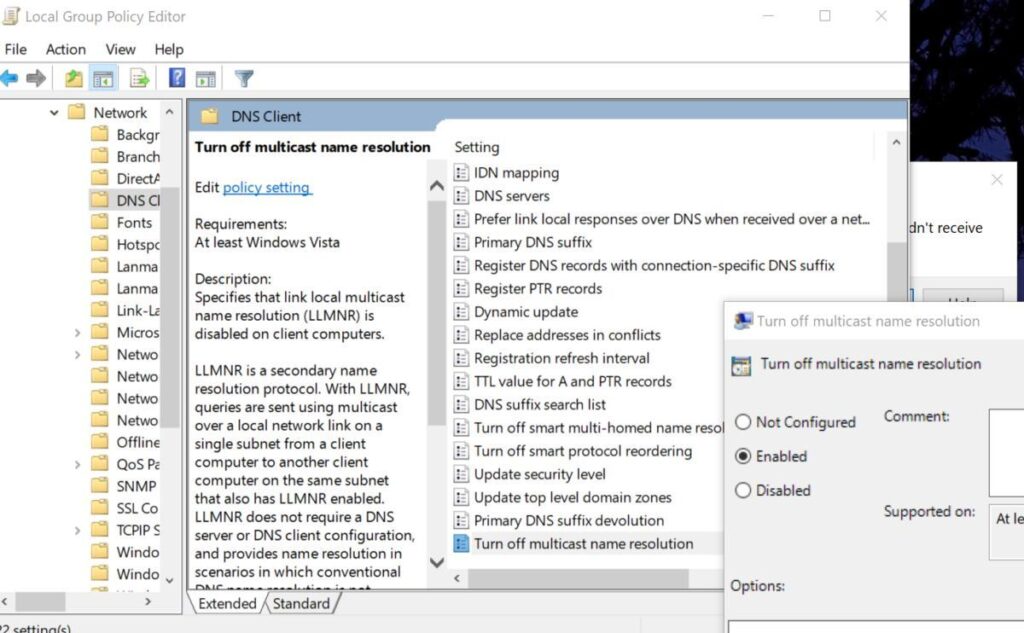

Option 1: Lokaler Gruppenrichtlinien-Editor (gpedit.msc)

Auf eigenständigen Computern oder für schnelle Tests können Sie den lokalen Gruppenrichtlinien-Editor verwenden. Drücken Sie WIN + R, geben Sie ein gpedit.msc und akzeptieren Sie, um es zu öffnen.

Navigieren Sie dann durch: Computerkonfiguration > Administrative Vorlagen > Netzwerk. In einigen Editionen erscheint die Einstellung unter DNS-Client. Suchen Sie den Eintrag „Multicast-Namensauflösung deaktivieren“ (Name kann leicht abweichen) und setzen Sie die Richtlinie auf „Aktiviert“.

In Windows 10 lautet der Text normalerweise „Multicast-Namensauflösung deaktivieren“. Übernehmen oder akzeptieren Sie die Änderung und starten Sie Ihren Computer neu. um sicherzustellen, dass die teamseitigen Einstellungen korrekt angewendet werden.

Option 2: Windows-Registrierung

Wenn Sie lieber direkt zur Sache kommen möchten oder eine skriptfähige Methode benötigen, können Sie den Richtlinienwert in der Registrierung erstellen. Öffnen Sie CMD oder Powershell mit Administratorrechten und ausführen:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fDamit wird LLMNR auf Richtlinienebene deaktiviert. Starten Sie den Computer neu, um den Zyklus zu schließen und verhindern, dass Prozesse mit einem vorherigen Zustand im Speicher verbleiben.

Deaktivieren Sie LLMNR mit GPO in einer Domäne

Eine andere Möglichkeit zum Deaktivieren von LLMNR besteht darin, die Änderung zentral von einem Domänencontroller aus anzuwenden, indem Sie die Gruppenrichtlinien-Verwaltungskonsole öffnen. Erstellen Sie ein neues GPO (z. B. „MY-GPO“) und bearbeiten Sie es.

Folgen Sie im Editor dem Pfad: Computerkonfiguration > Administrative Vorlagen > Netzwerk > DNS-Client. Aktivieren Sie die Richtlinie „Multicast-Namensauflösung deaktivieren“. und schließen Sie den Editor, um zu speichern. Verknüpfen Sie dann das Gruppenrichtlinienobjekt mit der entsprechenden Organisationseinheit und erzwingen Sie die Aktualisierung der Richtlinie oder warten Sie auf die normale Replikation.

Fertig. Sie verfügen nun über eine Domänenrichtlinie, die LLMNR konsequent reduziert. Denken Sie daran, dass die genaue Nomenklatur der Anpassung variieren kann. zwischen den Versionen von Windows Server leicht, aber der Speicherort ist wie angegeben.

Intune: „Angewendet“, aber gpedit zeigt „Nicht konfiguriert“ an

Eine häufig gestellte Frage: Sie übertragen ein Konfigurationsprofil von Intune, erhalten die Meldung, dass es korrekt angewendet wurde, und wenn Sie gpedit öffnen, wird die Einstellung als „Nicht konfiguriert“ angezeigt. Dies bedeutet nicht unbedingt, dass es nicht aktiv ist.Intune wendet Einstellungen über CSP/Registrierung an, die im lokalen Editor nicht immer als „Konfiguriert“ angezeigt werden.

Die zuverlässigste Möglichkeit, dies zu überprüfen, besteht darin, das Richtlinienprotokoll zu konsultieren: Wenn es existiert und gleich 0 ist, ist der Wert Aktivieren Sie Multicast auf HKLM\Software\Policies\Microsoft\Windows NT\DNSClient, LLMNR ist deaktiviert, obwohl gpedit „Nicht konfiguriert“ anzeigt.

Wenn Sie dies lieber per Skript sicherstellen möchten (nützlich wie Remediation in Intune), finden Sie hier ein einfaches PowerShell-Skript zum Erstellen und Überprüfen des Werts:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastDies deckt den Fall ab, in dem Intune angibt, dass es angewendet wurde, Sie jedoch maximale Sicherheit wünschen oder Fehler bei „nicht autorisierten“ Geräten beheben möchten. Kombinieren Sie das Skript mit Ihrem Inventarisierungstool, um eine Massenprüfung durchzuführen oder mit Intune/Defender für Endpoint-Berichte.

LLMNR unter Linux deaktivieren (systemd-aufgelöst)

Bei Distributionen wie Ubuntu oder Debian, die systemd-resolved verwenden, können Sie LLMNR direkt „beenden“. Bearbeiten der Resolver-Einstellungen Damit:

sudo nano /etc/systemd/resolved.confLegen Sie in der Datei den entsprechenden Parameter eindeutig fest. Zum Beispiel:

[Resolve]

LLMNR=noSpeichern und starten Sie den Dienst oder Computer neu: Ein Neustart des Dienstes ist in der Regel ausreichend, obwohl auch ein Neustart möglich ist, wenn es für Sie bequemer ist.

sudo systemctl restart systemd-resolvedDamit beendet systemd-resolved die Verwendung von LLMNR. Wenn Sie eine andere Auflösungslösung verwenden (oder andere Distributionen), überprüfen Sie deren Dokumentation: Das Muster unterscheidet sich nicht allzu sehr und es gibt immer einen entsprechenden „Schalter“.

Informationen zu NBT‑NS und der Windows-Firewall

Das Deaktivieren von LLMNR ist die halbe Miete. Responder und ähnliche Tools nutzen auch den NetBIOS Name Service (NBT‑NS), das über klassische NetBIOS-Ports (UDP 137/138 und TCP 139) funktioniert. Dies wirft die Frage auf, die sich viele stellen: Reicht es aus, Ports in der Firewall zu blockieren, oder muss man NBT‑NS explizit deaktivieren?

Wenn Sie für Ihre lokale Firewall strenge Regeln anwenden (sowohl eingehend als auch ausgehend) und 137/UDP, 138/UDP und 139/TCP blockieren, verringern Sie Ihr Risiko erheblich. In Unternehmensumgebungen besteht die bewährte Vorgehensweise jedoch darin, NetBIOS über TCP/IP zu deaktivieren. in Schnittstellen, um unerwünschte Antworten oder Werbung zu verhindern, wenn sich die Firewall-Richtlinie ändert oder von einer Anwendung modifiziert wird.

In Windows gibt es kein „werkseitiges“ GPO, das so direkt ist wie in LLMNR, aber Sie können es über WMI oder die Registrierung tun. Diese WMI-basierte PowerShell deaktiviert es auf allen IP-fähigen Adaptern:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Wenn Sie Firewall-Regeln bevorzugen, tun Sie dies, stellen Sie jedoch sicher, dass sie bidirektional und dauerhaft sind. Blöcke 137/UDP, 138/UDP und 139/TCP und überwacht, dass es keine widersprüchlichen Regeln in anderen GPOs oder EDR/AV-Lösungen gibt, die die Firewall verwalten.

Überprüfung: So überprüfen Sie, ob LLMNR und NBT-NS außer Funktion sind

Informationen zu LLMNR unter Windows finden Sie in der Registrierung: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast muss vorhanden und gleich 0 sein. Schnellprüfung in PowerShell würde:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastAuf Verkehrsebene besteht eine einfache Technik darin, eine Suche nach einem nicht vorhandenen Namen durchzuführen und mithilfe von Wireshark festzustellen, dass keine UDP 5355-Pakete ausgegeben werden. Wenn Sie kein Multicast zum lokalen Segment sehen, dann sind Sie auf dem richtigen Weg.

Überprüfen Sie unter Linux mit systemd-resolved den Status mit resolvectl oder systemctl: Stellen Sie sicher, dass LLMNR auf „Nein“ eingestellt ist. in der effektiven Konfiguration und dass der Dienst ohne Fehler neu gestartet wurde.

Bestätigen Sie für NBT‑NS, dass Ihre Firewall-Regeln 137/UDP, 138/UDP und 139/TCP blockieren oder dass NetBIOS auf den Adaptern deaktiviert ist. Sie können auch eine Weile im Netz schnüffeln um zu überprüfen, dass keine NetBIOS-Anfragen oder Werbungen gesendet werden.

Häufig gestellte Fragen und nützliche Nuancen

- Wird durch die Deaktivierung von LLMNR etwas kaputt gemacht? In Netzwerken mit gut gepflegtem DNS ist dies normalerweise nicht der Fall. Führen Sie in speziellen oder älteren Umgebungen zunächst eine Validierung in einer Pilotgruppe durch und teilen Sie die Änderung dem Support mit.

- Warum zeigt gpedit „Nicht konfiguriert“ an, obwohl Intune „Erzwungen“ anzeigt? Weil der lokale Editor nicht immer die von MDM oder CSP vorgegebenen Zustände widerspiegelt. Die Wahrheit liegt in der Registrierung und den tatsächlichen Ergebnissen, nicht im gpedit-Text.

- Muss NBT‑NS zwingend deaktiviert werden, wenn ich NetBIOS in der Firewall blockiere? Eine vollständige und robuste Blockierung reduziert das Risiko erheblich. Dennoch verhindert die Deaktivierung von NetBIOS über TCP/IP Reaktionen auf Stack-Ebene und vermeidet Überraschungen bei Regeländerungen. Daher ist diese Option die bessere Wahl.

- Gibt es Skripte zum Deaktivieren von LLMNR? Ja, wie Sie gesehen haben, über die Registrierung oder PowerShell. Für Intune verpacken Sie das Skript als „Remediation“ und fügen Sie eine Konformitätsprüfung hinzu.

Durch das Ausschalten von LLMNR wird die Spoofing-Oberfläche im lokalen Netzwerk reduziert und Hash-Grabbing-Angriffe mit Tools wie Responder im Keim erstickt. Wenn Sie auch NBT‑NS blockieren oder deaktivieren und sich um Ihr DNS kümmernSie erhalten einen einfachen und effektiven Sicherheitscocktail: weniger Lärm, weniger Risiko und ein Netzwerk, das viel besser auf den täglichen Gebrauch vorbereitet ist.

Auf Technologie- und Internetthemen spezialisierter Redakteur mit mehr als zehn Jahren Erfahrung in verschiedenen digitalen Medien. Ich habe als Redakteur und Content-Ersteller für E-Commerce-, Kommunikations-, Online-Marketing- und Werbeunternehmen gearbeitet. Ich habe auch auf Websites aus den Bereichen Wirtschaft, Finanzen und anderen Sektoren geschrieben. Meine Arbeit ist auch meine Leidenschaft. Nun, durch meine Artikel in TecnobitsIch versuche, alle Neuigkeiten und neuen Möglichkeiten zu erkunden, die uns die Welt der Technologie jeden Tag bietet, um unser Leben zu verbessern.