- Identifizieren Sie Verbindungen und Ports mit netstat und filtern Sie nach Zuständen oder Protokollen, um anomale Aktivitäten zu erkennen.

- Netzwerke und IPs können über CMD/PowerShell mithilfe von netsh und genau definierten Firewall-Regeln blockiert werden.

- Verstärken Sie den Perimeter mit IPsec- und GPO-Steuerung und überwachen Sie ihn, ohne den Firewall-Dienst zu deaktivieren.

- Vermeiden Sie Nebenwirkungen auf SEO und Benutzerfreundlichkeit, indem Sie Blockierung mit CAPTCHAs, Ratenbegrenzung und CDN kombinieren.

¿Wie kann man verdächtige Netzwerkverbindungen über die Eingabeaufforderung blockieren? Wenn ein Computer langsam läuft oder ungewöhnliche Netzwerkaktivitäten auftreten, ist das Öffnen der Eingabeaufforderung und die Verwendung von Befehlen oft der schnellste Weg, die Kontrolle wiederzuerlangen. Mit nur wenigen Befehlen können Sie… Verdächtige Verbindungen erkennen und blockierenÜberprüfen Sie offene Ports und stärken Sie Ihre Sicherheit, ohne zusätzliche Software installieren zu müssen.

In diesem Artikel finden Sie eine vollständige, praktische Anleitung, die auf den nativen Tools (CMD, PowerShell und Hilfsprogrammen wie netstat und netsh) basiert. Sie werden sehen, wie… Identifizieren Sie seltsame SitzungenWelche Kennzahlen überwacht werden sollten, wie man bestimmte WLAN-Netzwerke blockiert und wie man Regeln in der Windows-Firewall oder sogar in einer FortiGate erstellt – alles wird in klarer und verständlicher Sprache erklärt.

Netstat: Was es ist, wozu es dient und warum es weiterhin von zentraler Bedeutung ist

Der Name netstat leitet sich von „Netzwerk“ und „Statistik“ ab, und seine Funktion besteht genau darin, … anzubieten. Statistiken und Verbindungsstatus in Echtzeit. Es ist seit den 90er Jahren in Windows und Linux integriert und findet sich auch in anderen Systemen wie macOS oder BeOS, allerdings ohne grafische Benutzeroberfläche.

Die Ausführung in der Konsole ermöglicht es Ihnen, aktive Verbindungen, belegte Ports, lokale und Remote-Adressen sowie allgemein einen klaren Überblick über die Vorgänge in Ihrem TCP/IP-Stack zu sehen. sofortiger Netzwerkscan Es hilft Ihnen bei der Konfiguration, Diagnose und Erhöhung des Sicherheitsniveaus Ihres Computers oder Servers.

Es ist unerlässlich zu überwachen, welche Geräte verbunden sind, welche Ports geöffnet sind und wie Ihr Router konfiguriert ist. Mit netstat erhalten Sie außerdem Routing-Tabellen und Statistiken nach Protokoll die Ihnen helfen, wenn etwas nicht stimmt: übermäßiger Datenverkehr, Fehler, Überlastung oder nicht autorisierte Verbindungen.

Hilfreicher Tipp: Bevor Sie eine umfassende Analyse mit netstat durchführen, schließen Sie alle nicht benötigten Anwendungen und sogar Neustart, falls möglichAuf diese Weise vermeiden Sie Störfaktoren und gewinnen Präzision in dem, was wirklich zählt.

Auswirkungen auf die Leistung und bewährte Vorgehensweisen für die Nutzung

Das Ausführen von netstat an sich beschädigt Ihren PC nicht, aber übermäßige Nutzung oder die gleichzeitige Verwendung zu vieler Parameter kann CPU und Arbeitsspeicher stark belasten. Wenn Sie es kontinuierlich ausführen oder eine große Datenmenge filtern, Die Systemlast steigt und die Leistung könnte darunter leiden.

Um die Auswirkungen zu minimieren, beschränken Sie es auf bestimmte Situationen und passen Sie die Parameter präzise an. Benötigen Sie einen kontinuierlichen Datenfluss, sollten Sie spezifischere Überwachungstools evaluieren. Und denken Sie daran: weniger ist mehr wenn das Ziel darin besteht, ein bestimmtes Symptom zu untersuchen.

- Beschränken Sie die Nutzung auf Zeiten, in denen Sie es wirklich benötigen. Aktive Verbindungen anzeigen oder Statistiken.

- Genau filtern, um anzuzeigen nur die notwendigen Informationen.

- Vermeiden Sie es, Ausführungen in sehr kurzen Abständen zu planen, Ressourcen sättigen.

- Ziehen Sie dedizierte Dienstprogramme in Betracht, wenn Sie suchen nach Echtzeitüberwachung mehr avanzada.

Vorteile und Einschränkungen der Verwendung von netstat

Netstat ist bei Administratoren und Technikern weiterhin beliebt, weil es Folgendes bietet: Sofortige Sichtbarkeit der Verbindungen und die von Anwendungen verwendeten Ports. Innerhalb von Sekunden können Sie erkennen, wer mit wem und über welche Ports kommuniziert.

Es erleichtert auch die Überwachung und FehlerbehebungÜberlastung, Engpässe, dauerhafte Verbindungen… all das wird deutlich, wenn man sich die entsprechenden Statusmeldungen und Statistiken ansieht.

- Schnelle Erkennung vor unautorisierten Verbindungen oder möglichen Eindringversuchen.

- Sitzungsverfolgung zwischen Clients und Servern, um Abstürze oder Latenzen zu lokalisieren.

- Leistungsbeurteilung durch ein Protokoll, um Verbesserungen dort zu priorisieren, wo sie die größte Wirkung haben.

Und was kann es nicht so gut? Es liefert keine Daten (das ist nicht sein Zweck), seine Ausgabe kann für technisch nicht versierte Benutzer komplex sein, und in sehr große Umgebungen, nicht maßstabsgetreu als spezialisiertes System (z. B. SNMP). Darüber hinaus ist seine Verwendung zugunsten von … rückläufig. Powershell und modernere Hilfsprogramme mit klareren Ausgaben.

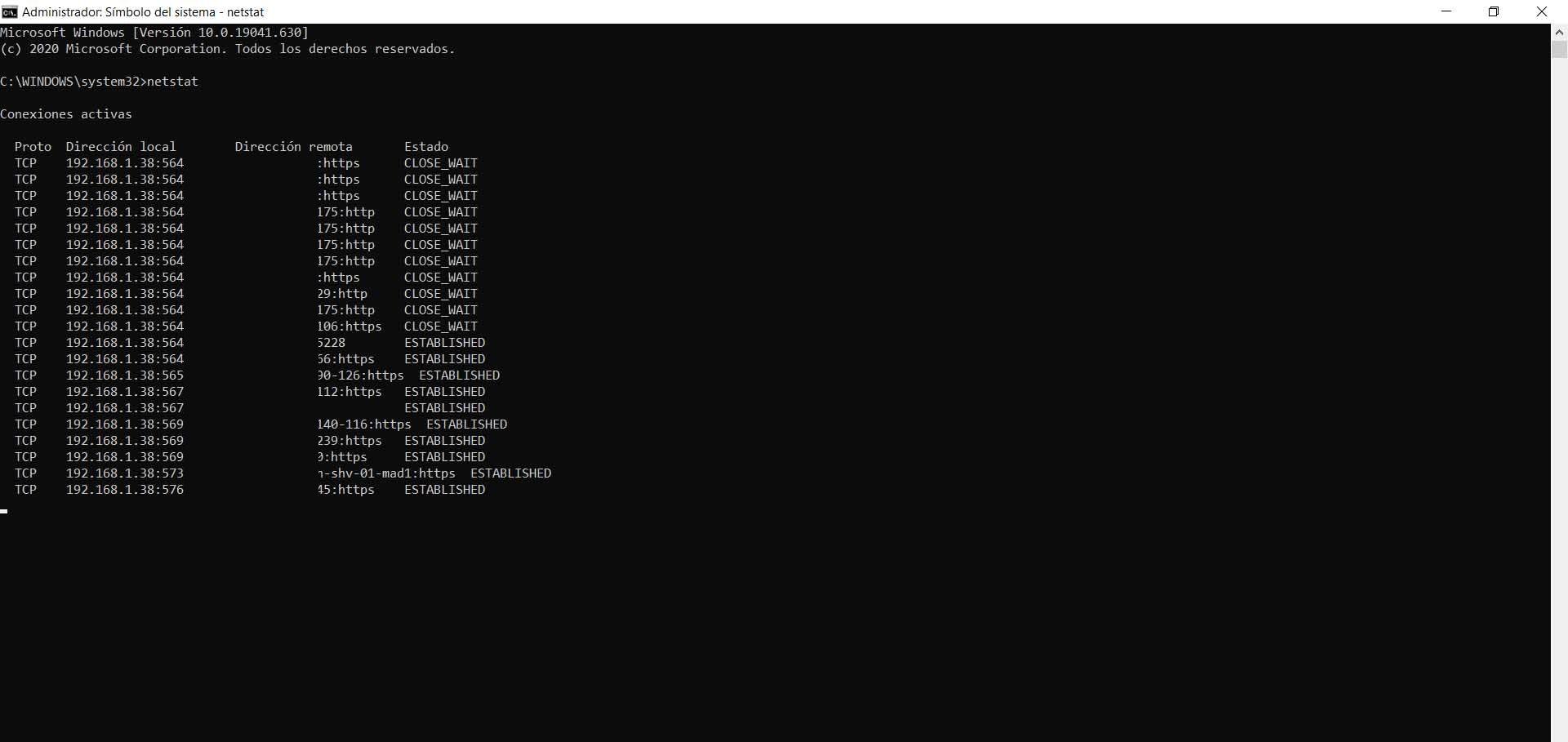

Wie man netstat über die Eingabeaufforderung verwendet und dessen Ergebnisse liest

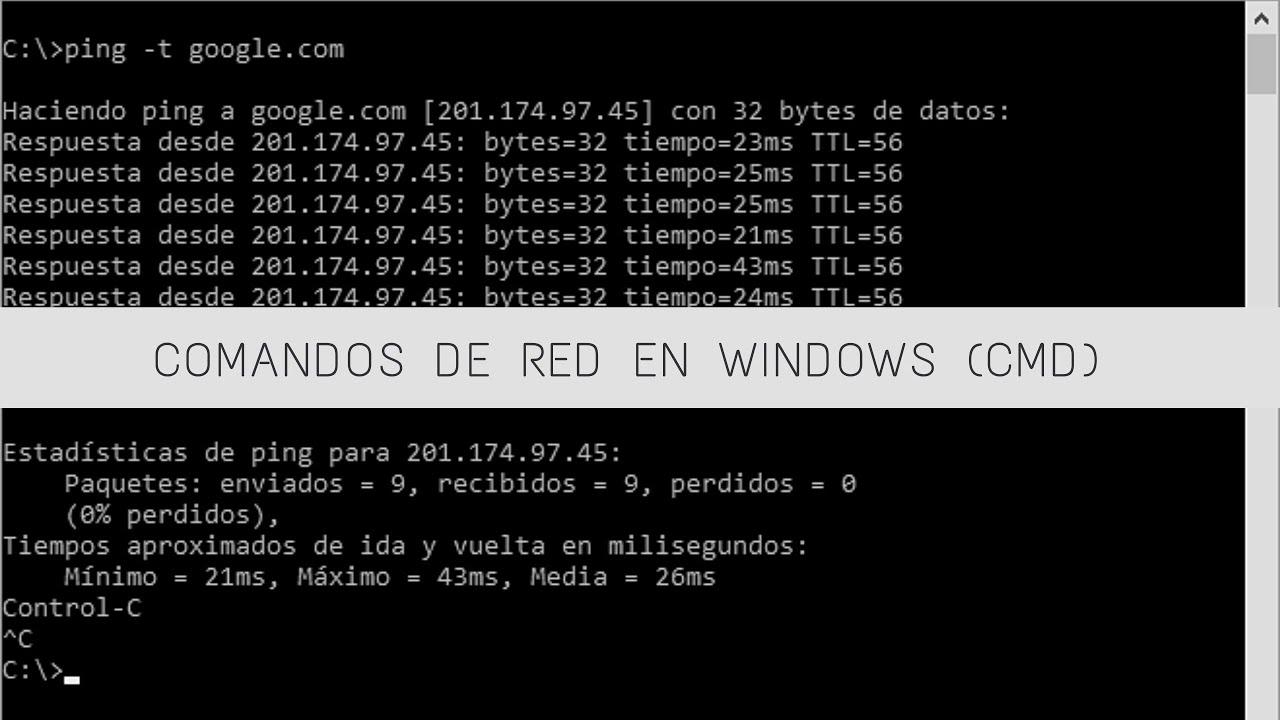

Öffnen Sie die Eingabeaufforderung als Administrator (Start, „cmd“ eingeben, Rechtsklick, Als Administrator ausführen) oder verwenden Sie das Terminal unter Windows 11. Geben Sie dann Folgendes ein: netstat und drücken Sie die Eingabetaste, um das Foto des Augenblicks zu erhalten.

Sie sehen Spalten mit dem Protokoll (TCP/UDP), lokalen und entfernten Adressen mit ihren Ports sowie einem Statusfeld (LISTENING, ESTABLISHED, TIME_WAIT usw.). Wenn Sie Portnummern anstelle von Portnamen wünschen, führen Sie folgenden Befehl aus: netstat -n für eine direktere Lesart.

Regelmäßige Aktualisierungen? Sie können festlegen, dass die Aktualisierung alle X Sekunden in einem bestimmten Intervall erfolgt: zum Beispiel netstat -n 7 Die Ausgabe wird alle 7 Sekunden aktualisiert, um Änderungen in Echtzeit zu erfassen.

Wenn Sie nur an bestehenden Verbindungen interessiert sind, filtern Sie die Ausgabe mit findstr: netstat | findstr ESTÄTIGTWechseln Sie zu LISTENING, CLOSE_WAIT oder TIME_WAIT, wenn Sie andere Zustände erkennen möchten.

Nützliche Netstat-Parameter für die Untersuchung

Diese Modifikatoren ermöglichen Ihnen Lärm reduzieren und konzentrieren Sie sich auf das, wonach Sie suchen:

- -a: zeigt aktive und inaktive Verbindungen sowie Listening-Ports an.

- -e: Schnittstellenpaketstatistik (eingehend/ausgehend).

- -f: Löst entfernte FQDNs (vollqualifizierte Domänennamen) auf und zeigt sie an.

- -n: Zeigt nicht aufgelöste Port- und IP-Nummern an (schneller).

- -o: Fügt die Prozess-ID (PID) des Prozesses hinzu, der die Verbindung aufrechterhält.

- -p X: Filtert nach Protokoll (TCP, UDP, tcpv6, tcpv4...).

- -qAbfrage verknüpfter Listening- und Nicht-Listening-Ports.

- -sStatistiken gruppiert nach Protokoll (TCP, UDP, ICMP, IPv4/IPv6).

- -r: Aktuelle Routingtabelle des Systems.

- -t: Informationen über Verbindungen im Download-Status.

- -x: Details zur NetworkDirect-Verbindung.

Praxisbeispiele für den Alltag

Um offene Ports und Verbindungen mit ihrer Prozess-ID aufzulisten, führen Sie folgenden Befehl aus: netstat -JahrAnhand dieser PID können Sie den Prozess im Task-Manager oder mit Tools wie TCPView überprüfen.

Wenn Sie nur an IPv4-Verbindungen interessiert sind, filtern Sie nach Protokoll mit netstat -p IP Und Sie sparen Lärm beim Hinausgehen.

Globale Statistiken nach Protokoll stammen von netstat -sWenn Sie hingegen die Aktivität der Schnittstellen (gesendet/empfangen) benötigen, funktioniert es. netstat -e um genaue Zahlen zu haben.

Um ein Problem mit der Remote-Namensauflösung aufzuspüren, kombinieren Sie netstat -f mit Filterung: zum Beispiel netstat -f | findstr mydomain Es werden nur Ergebnisse zurückgegeben, die zu dieser Domain passen.

Wenn das WLAN langsam ist und netstat voller seltsamer Verbindungen ist

Ein klassischer Fall: langsames Surfen, ein Geschwindigkeitstest, der eine Weile zum Starten braucht, aber normale Werte liefert, und beim Ausführen von netstat erscheint Folgendes: Dutzende Verbindungen hergestelltHäufig ist der Browser die Ursache (z. B. Firefox aufgrund seiner Art, mehrere Sockets zu handhaben), und selbst wenn Sie Fenster schließen, können Hintergrundprozesse weiterhin Sitzungen aufrechterhalten.

Was tun? Zuerst sollte man sich mit netstat -Jahr Notieren Sie sich die Prozess-IDs (PIDs). Überprüfen Sie anschließend im Task-Manager oder mit Process Explorer/TCPView, welche Prozesse dahinterstecken. Falls die Verbindung oder der Prozess verdächtig erscheinen, sollten Sie die IP-Adresse in der Windows-Firewall blockieren. Führen Sie einen Antivirenscan durch. Und falls Ihnen das Risiko zu hoch erscheint, trennen Sie das Gerät vorübergehend vom Netzwerk, bis Klarheit herrscht.

Wenn die Flut von Sitzungen auch nach der Neuinstallation des Browsers anhält, überprüfen Sie die Erweiterungen, deaktivieren Sie vorübergehend die Synchronisierung und prüfen Sie, ob auch andere Clients (z. B. Ihr Mobilgerät) langsam sind: Dies deutet auf das Problem hin. Netzwerk-/ISP-Problem statt lokaler Software.

Denken Sie daran, dass netstat kein Echtzeitmonitor ist, aber Sie können einen solchen simulieren mit netstat -n 5 Aktualisierung alle 5 Sekunden. Falls Sie ein kontinuierliches und komfortableres Panel benötigen, schauen Sie sich Folgendes an: TCPView oder spezialisiertere Überwachungsalternativen.

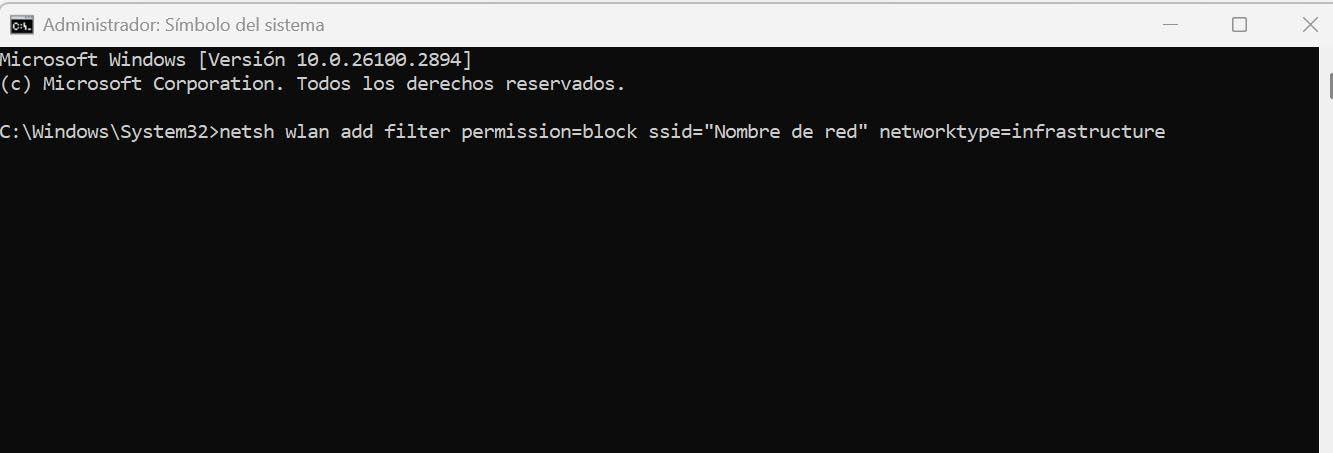

Bestimmte WLAN-Netzwerke über die CMD blockieren

Falls es in der Nähe Netzwerke gibt, die Sie nicht sehen möchten oder die Ihr Gerät nicht verwenden soll, können Sie Filtern Sie sie über die Konsole.Der Befehl ermöglicht Ihnen eine bestimmte SSID blockieren und es verwalten, ohne das grafische Bedienfeld zu berühren.

Öffnen Sie CMD als Administrator und verwendet:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureNach der Ausführung verschwindet das Netzwerk aus der Liste der verfügbaren Netzwerke. Um zu überprüfen, welche Netzwerke blockiert wurden, starten Sie netsh wlan show filters permission=blockUnd falls Sie es bereuen, löschen Sie es mit:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Verdächtige IP-Adressen mit der Windows-Firewall blockieren

Wenn Sie feststellen, dass dieselbe öffentliche IP-Adresse versucht, verdächtige Aktionen gegen Ihre Dienste durchzuführen, lautet die schnelle Antwort: Erstelle eine Regel, die blockiert Diese Verbindungen. Fügen Sie in der grafischen Konsole eine benutzerdefinierte Regel hinzu, wenden Sie sie auf „Alle Programme“ an, wählen Sie das Protokoll „Beliebig“, geben Sie die zu blockierenden Remote-IPs an, aktivieren Sie „Verbindung blockieren“ und wenden Sie die Regel auf Domäne/privat/öffentlich an.

Bevorzugen Sie Automatisierung? Mit PowerShell können Sie Regeln erstellen, ändern oder löschen, ohne zu klicken. Um beispielsweise ausgehenden Telnet-Verkehr zu blockieren und die zulässige Remote-IP-Adresse einzuschränken, können Sie Regeln mit PowerShell verwenden. Neue-NetFirewallRule und dann anpassen mit Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Um Regeln nach Gruppen zu verwalten oder Sperrregeln massenhaft zu löschen, verlassen Sie sich auf NetFirewallRule aktivieren/deaktivieren/entfernen und in Abfragen mit Platzhaltern oder Filtern nach Eigenschaften.

Bewährte Vorgehensweise: Deaktivieren Sie den Firewall-Dienst nicht.

Microsoft rät davon ab, den Firewall-Dienst (MpsSvc) zu beenden. Dies kann zu Problemen mit dem Startmenü, der Installation moderner Apps oder anderen Problemen führen. Aktivierungsfehler Per Telefon. Falls Sie aus Richtliniengründen Profile deaktivieren müssen, tun Sie dies auf Firewall- oder Gruppenrichtlinienebene, lassen Sie den Dienst aber weiterhin aktiv.

Profile (Domäne/privat/öffentlich) und Standardaktionen (Zulassen/Blockieren) können über die Befehlszeile oder die Firewall-Konsole festgelegt werden. Die Beibehaltung dieser Standardeinstellungen verhindert Probleme. unfreiwillige Löcher beim Erstellen neuer Regeln.

FortiGate: SSL-VPN-Versuche von verdächtigen öffentlichen IP-Adressen blockieren

Wenn Sie FortiGate verwenden und fehlgeschlagene Anmeldeversuche an Ihr SSL-VPN von unbekannten IP-Adressen feststellen, erstellen Sie einen Adresspool (zum Beispiel Blacklist-Tipps) und fügen Sie dort alle in Konflikt stehenden IPs hinzu.

Geben Sie auf der Konsole die SSL-VPN-Einstellungen ein mit VPN-SSL-Einstellungen konfigurieren und es gilt: set source-address “blacklistipp” y set source-address-negate enable. mit einem erklären Sie bestätigen die Anwendung. Dadurch werden Verbindungen von Nutzern mit diesen IP-Adressen von vornherein abgelehnt.

Um den Datenverkehr zu überprüfen, der diese IP-Adresse und diesen Port erreicht, können Sie Folgendes verwenden: diagnose sniffer packet any “host XXXX and port 10443” 4und mit VPN-SSL-Überwachung Sie prüfen, ob Sitzungen von IP-Adressen erlaubt sind, die nicht in der Liste enthalten sind.

Ein anderer Weg ist SSL_VPN > Zugriff einschränken > Zugriff auf bestimmte Hosts beschränkenIn diesem Fall erfolgt die Ablehnung jedoch erst nach der Eingabe der Anmeldeinformationen, nicht sofort wie bei der Eingabe über die Konsole.

Alternativen zu netstat zum Anzeigen und Analysieren des Datenverkehrs

Wer mehr Komfort oder Details wünscht, findet entsprechende Hilfsmittel. Grafiken, erweiterte Filter und Tiefenerfassung von Paketen:

- Wireshark: Verkehrserfassung und -analyse auf allen Ebenen.

- iproute2 (Linux): Dienstprogramme zur Verwaltung von TCP/UDP und IPv4/IPv6.

- GlassWireNetzwerkanalyse mit Firewall-Management und Fokus auf Datenschutz.

- Uptrends BetriebszeitmonitorKontinuierliche Standortüberwachung und Warnmeldungen.

- Germain UX: Monitoring mit Fokus auf Branchen wie Finanzen oder Gesundheit.

- AteraRMM-Suite mit Überwachung und Fernzugriff.

- WolkenhaiWebanalyse und Screenshot-Sharing.

- iptraf / iftop (Linux): Echtzeit-Verkehrsinformationen über eine sehr intuitive Benutzeroberfläche.

- ss (Socket-Statistik) (Linux): eine moderne, übersichtlichere Alternative zu netstat.

IP-Sperrung und ihre Auswirkungen auf SEO sowie Gegenmaßnahmen

Das Blockieren aggressiver IPs ist sinnvoll, aber Vorsicht ist geboten Suchmaschinen-Bots blockierenDenn Sie könnten Ihre Indexierung verlieren. Ländersperren können außerdem legitime Nutzer (oder VPNs) ausschließen und Ihre Sichtbarkeit in bestimmten Regionen verringern.

Ergänzende Maßnahmen: hinzufügen CAPTCHAs Um Bots zu stoppen, sollte eine Ratenbegrenzung angewendet werden, um Missbrauch zu verhindern, und ein CDN eingesetzt werden, um DDoS-Angriffe durch die Verteilung der Last auf verteilte Knoten abzumildern.

Wenn Ihr Hosting-Anbieter Apache verwendet und Sie Geoblocking auf dem Server aktiviert haben, können Sie Umleitungsbesuche aus einem bestimmten Land mithilfe von .htaccess mit einer Rewrite-Regel (generisches Beispiel):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Um IPs auf dem Hosting (Plesk) zu blockieren, können Sie auch die Einstellungen bearbeiten. .htaccess und bestimmte Adressen sperren, jedoch immer mit einer vorherigen Sicherungskopie der Datei, falls Sie Änderungen rückgängig machen müssen.

Detaillierte Verwaltung der Windows-Firewall mit PowerShell und netsh

Über die Erstellung einzelner Regeln hinaus bietet PowerShell Ihnen die vollständige Kontrolle: Standardprofile definierenRegeln erstellen/ändern/löschen und sogar mit zwischengespeicherten Sitzungen gegen Active Directory-Gruppenrichtlinienobjekte arbeiten, um die Last auf Domänencontrollern zu reduzieren.

Kurze Beispiele: Erstellen einer Regel, Ändern ihrer Remote-Adresse, Aktivieren/Deaktivieren ganzer Gruppen und Blockierungsregeln entfernen mit einem Schlag. Das objektorientierte Modell ermöglicht das Abfragen von Filtern für Ports, Anwendungen oder Adressen und das Verketten der Ergebnisse mit Pipelines.

Um Remote-Teams zu führen, verlassen Sie sich auf WinRM und die Parameter -CimSessionDies ermöglicht es Ihnen, Regeln aufzulisten, Einträge auf anderen Rechnern zu ändern oder zu löschen, ohne Ihre Konsole zu verlassen.

Fehler in Skripten? Verwenden Sie -ErrorAction SilentlyContinue um die Fehlermeldung „Regel nicht gefunden“ beim Löschen zu unterdrücken, -Was ist, wenn Vorschau anzeigen und -Bestätigen Wenn Sie für jeden einzelnen Punkt eine Bestätigung wünschen. -Ausführlich Weitere Einzelheiten zur Durchführung erhalten Sie.

IPsec: Authentifizierung, Verschlüsselung und richtlinienbasierte Isolation

Wenn nur authentifizierter oder verschlüsselter Datenverkehr durchgelassen werden soll, kombinieren Sie Firewall- und IPsec-RegelnErstellen Sie Transportmodusregeln, definieren Sie kryptografische Sätze und Authentifizierungsmethoden und ordnen Sie diese den entsprechenden Regeln zu.

Falls Ihr Partner IKEv2 benötigt, können Sie dies in der IPsec-Regel mit Authentifizierung per Gerätezertifikat angeben. Auch das ist möglich. Kopierregeln von einer Gruppenrichtlinie zur anderen und ihren zugehörigen Gruppenrichtlinien, um die Bereitstellung zu beschleunigen.

Um Domänenmitglieder zu isolieren, wenden Sie Regeln an, die eine Authentifizierung für eingehenden und ausgehenden Datenverkehr erfordern. Sie können auch Mitgliedschaft in Gruppen erforderlich mit SDDL-Ketten, wodurch der Zugriff auf autorisierte Benutzer/Geräte beschränkt wird.

Unverschlüsselte Anwendungen (wie Telnet) können zur Verwendung von IPsec gezwungen werden, wenn Sie eine Firewall-Regel „Zulassen, wenn sicher“ und eine IPsec-Richtlinie erstellen, die Erfordern Authentifizierung und VerschlüsselungSo kommt nichts klar rüber.

Authentifizierte Umgehung und Endpunktsicherheit

Die authentifizierte Umgehung ermöglicht es dem Datenverkehr vertrauenswürdiger Benutzer oder Geräte, Blockierungsregeln zu umgehen. Nützlich für Aktualisierungs- und Scanserver ohne die Häfen für die ganze Welt zu öffnen.

Wenn Sie eine durchgängige Sicherheit für viele Anwendungen anstreben, sollten Sie, anstatt für jede Anwendung eine Regel zu erstellen, die Autorisierung für die IPsec-Schicht mit Listen von Maschinen-/Benutzergruppen, die in der globalen Konfiguration zulässig sind.

Die Beherrschung von netstat zur Überwachung der Netzwerkverbindungen, die Nutzung von netsh und PowerShell zur Durchsetzung von Regeln sowie die Skalierung mit IPsec oder Perimeter-Firewalls wie FortiGate geben Ihnen die Kontrolle über Ihr Netzwerk. Mit CMD-basierten WLAN-Filtern, durchdachten IP-Sperren, SEO-Maßnahmen und alternativen Tools für detailliertere Analysen sind Sie in der Lage, … Verdächtige Verbindungen rechtzeitig erkennen und blockieren Sie sie, ohne Ihren Betrieb zu stören.

Seit seiner Kindheit begeistert er sich für Technik. Ich liebe es, in der Branche auf dem neuesten Stand zu sein und es vor allem zu kommunizieren. Deshalb widme ich mich seit vielen Jahren der Kommunikation auf Technologie- und Videospiel-Websites. Ich schreibe über Android, Windows, MacOS, iOS, Nintendo oder jedes andere verwandte Thema, das mir in den Sinn kommt.