- Versteckte Prozesse können Schadsoftware, Systemdienste oder Softwarereste sein, die Ressourcen verbrauchen, ohne klar erkennbar zu sein.

- Der Task-Manager ermöglicht es Ihnen zusammen mit der Registerkarte „Details“ und dem Ressourcenmonitor, verdächtige Prozesse und Verbindungen aufzudecken.

- Erweiterte Tools wie Autoruns und Process Explorer (mit VirusTotal) bieten vollständige Kontrolle über Prozesse, Systemstart und verbleibende Prozessreste.

- Die Kombination dieser Tools mit Registry-Überprüfungen und einem guten Antivirenprogramm ist der Schlüssel zur Aufrechterhaltung von Leistung und Sicherheit unter Windows.

Der PC läuft ohne ersichtlichen Grund langsam.Wenn Ihre RAM-Auslastung sprunghaft ansteigt, selbst wenn keine Programme geöffnet sind, oder wenn Sie beim Spielen Ruckler bemerken, ist das meist ein erstes Anzeichen dafür, dass etwas nicht stimmt. Oftmals öffnen wir den Task-Manager, um die Ursache zu finden … und entdecken nichts Ungewöhnliches. Hier beginnt der Verdacht: Möglicherweise laufen im Hintergrund versteckte Prozesse.

Windows führt ständig Dutzende von Diensten und Prozessen aus. Im Hintergrund laufen diverse Programme, manche völlig legitim, andere potenziell gefährlich oder Überbleibsel unsachgemäß deinstallierter Software. Zu lernen, welche Programme tatsächlich im Hintergrund laufen – jenseits der Anzeige im Task-Manager – ist der Schlüssel zu besserer Leistung, erhöhter Sicherheit und dem Aufspüren versteckter Malware. Erfahren Sie mehr darüber. Wie man versteckte Prozesse aufspürt, die nicht im Task-Manager angezeigt werden.

Was sind verborgene Prozesse und warum treten sie nicht immer klar zutage?

Jedes Programm, das auf dem Computer läuft, erzeugt mindestens einen Prozess. Prozesse, die im Speicher verbleiben, um zu funktionieren: vom Browser oder Spiel bis hin zu kleinen Systemdiensten. Das Problem ist, dass viele dieser Prozesse keinen verständlichen Namen wie Chrome.exe oder Spotify.exe haben, sondern kryptische Kennungen, die es schwierig machen, festzustellen, ob sie zu Windows, einem legitimen Programm oder Schadsoftware gehören.

Darüber hinaus gibt es Prozesse, die man auf den ersten Blick nicht erkennen kann. Im Tab „Prozesse“ des Task-Managers werden sie oft gruppiert, unter generischen Namen angezeigt oder sind von Systemdiensten abhängig. Manche Malware-Arten nutzen dies aus, indem sie Code in legitime Prozesse einschleusen oder sich hinter mehrdeutigen Diensten verstecken, was es dem durchschnittlichen Benutzer extrem schwer macht, sie aufzuspüren.

Selbst nach der Deinstallation von ProgrammenEs können sogenannte „Geisterreste“ vorhanden sein: Autostartprozesse, Dienste oder Registry-Einträge, die weiterhin im Hintergrund ausgeführt werden. Das installierte Programm selbst wird nicht angezeigt, stattdessen erscheint ein generischer Prozess namens „Programm“ oder ähnlich, der Ressourcen verbraucht, ohne einen Nutzen zu bringen.

Es kommt auch häufig vor, dass versteckte Prozesse das Netzwerk beeinflussen.: mysteriöse Verbindungen, Bandbreitennutzung, wenn eigentlich nichts heruntergeladen oder mit dem Internet kommuniziert werden sollte, oder unerklärliche Spitzen im CPU- und Speicherverbrauch, wenn der Computer sich theoretisch im Ruhezustand befindet.

Den Task-Manager optimal nutzen: Was Sie unter Windows tatsächlich sehen können

Bevor wir zu fortgeschrittenen Werkzeugen übergehenEs lohnt sich, die Möglichkeiten des Task-Managers voll auszuschöpfen. Unter Windows 10 und 11 ist er deutlich leistungsfähiger, als man zunächst vermuten würde, wenn man weiß, wo man suchen und einige der Standardeinstellungen ändern muss.

Um es schnell zu öffnenVerwenden Sie die Tastenkombination Strg + Umschalt + EscAlternativ können Sie mit der rechten Maustaste auf die Taskleiste klicken und „Task-Manager“ auswählen. Falls dieser im vereinfachten Modus geöffnet wird, klicken Sie auf „Mehr Details“, um die vollständige Benutzeroberfläche mit allen Registerkarten anzuzeigen.

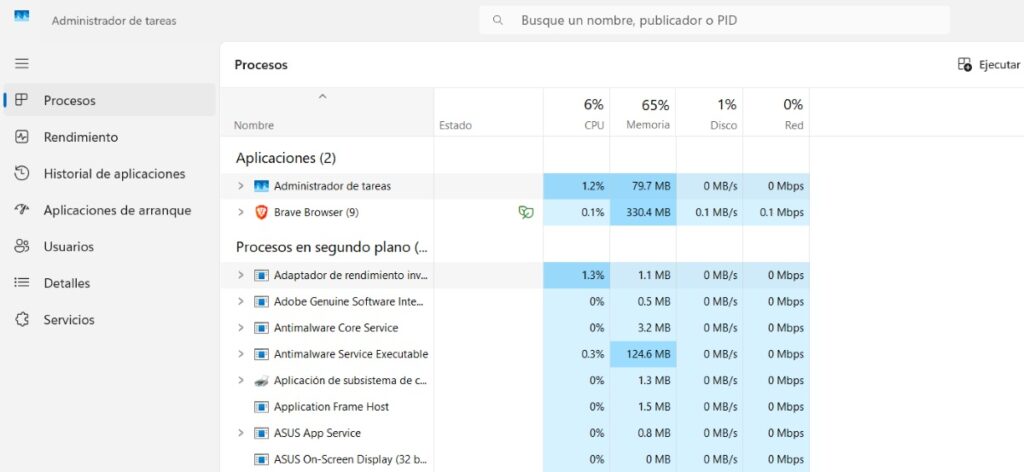

Im Reiter „Prozesse“ sehen Sie eine Übersicht. CPU-, RAM-, Festplatten-, GPU- und Netzwerknutzung nach Anwendung. Hier lassen sich die „Hauptverbraucher“ (ein Spiel, der Browser, ein Videoeditor usw.) leicht identifizieren. Um verdächtige Prozesse aufzuspüren, ist jedoch ein weiterer Schritt nötig.

Ein wichtiger Schritt ist die Aktivierung von „Prozesse aller Benutzer anzeigen“. (Bei älteren Windows-Versionen) oder stellen Sie sicher, dass der Task-Manager alle Prozesse anzeigt, die unter verschiedenen Benutzerkonten und Diensten ausgeführt werden. Dadurch erhalten Sie eine vollständigere Liste, einschließlich Systemdienste, die unter Umständen von Schadsoftware missbraucht werden.

Registerkarte „Details“, Ressourcenmonitor und Netzwerkanalyse

Die Registerkarte „Details“ des Aufgabenmanagers Hier wird die vollständige Liste der laufenden Prozesse angezeigt. Jede ausführbare Datei wird hier ohne Gruppierung unter ihrem internen Namen angezeigt. Diese Ansicht entspricht am ehesten der Sichtweise des Betriebssystems.

Auf dieser Registerkarte können Sie Prozesse finden, die ungewöhnlich aussehen. Suchen Sie nach Prozessen, die Sie nicht kennen, die sehr generische Namen haben oder die ungewöhnlich viele Ressourcen verbrauchen. Mit einem Rechtsklick auf einen Prozess können Sie den Speicherort der Datei anzeigen lassen. Dies ist wichtig, um herauszufinden, woher die ausführbare Datei tatsächlich stammt.

Eine weitere sehr nützliche Spalte ist die Spalte „Bildpfadname“. (In manchen Übersetzungen wird dies als „Bildpfad“ bezeichnet.) Sie können diese Funktion aktivieren, indem Sie mit der rechten Maustaste auf die Spaltenüberschriften klicken, „Spalten auswählen“ wählen und diese Option aktivieren. Dadurch wird Ihnen der vollständige Pfad der zugehörigen Datei für jeden Prozess angezeigt.

Um tiefer in das Netzwerkverhalten einzutauchenÖffnen Sie den Tab „Leistung“ und klicken Sie anschließend auf „Ressourcenmonitor öffnen“. Im Tab „Netzwerk“ des Ressourcenmonitors sehen Sie, welche Prozesse Verbindungen herstellen, wie viel Datenverkehr sie senden und empfangen und an welche IP-Adressen. Wenn Sie eine unbekannte Anwendung entdecken, die Verbindungen zu ungewöhnlichen Adressen herstellt, ist dies ein deutliches Anzeichen dafür, dass etwas nicht stimmt.

Überprüfen Sie Autostartprogramme und übrig gebliebene, nicht installierte Software.

Viele versteckte Prozesse schleichen sich durch den Windows-Startvorgang.Sie starten also automatisch jedes Mal, wenn Sie Ihren Computer einschalten. Das erklärt, warum die RAM-Auslastung selbst nach dem Schließen aller Programme noch recht hoch ist oder das System lange braucht, um nutzbar zu sein.

Im Task-Manager gibt es den Abschnitt „Autostart“. (Unter Windows 11 findet man diese Option im Seitenmenü unter „Autostart-Apps“, unter Windows 10 im Reiter „Autostart“). Dort werden alle Programme angezeigt, die beim Anmelden automatisch gestartet werden.

Es ist üblich, Hilfsprogramme für die Grafikkarte (NVIDIA, AMD), die Soundkarte oder die Maus zu finden.Und auch Apps, die Sie gerne automatisch öffnen, weil Sie sie täglich nutzen. Einträge ohne aussagekräftige Namen, allgemeine Prozesse wie „Programm“ oder Verweise auf Programme, die Sie vor langer Zeit deinstalliert haben, sollten Sie jedoch genauer betrachten.

Sie können jedes Startelement durch einen Rechtsklick deaktivieren. Das Programm wird dadurch nicht gelöscht, sondern lediglich daran gehindert, mit Windows zu starten. So lässt sich schnell überprüfen, ob dieser mysteriöse Prozess die Ursache für Verzögerungen oder übermäßigen RAM-Verbrauch war.

Wenn ein Programm fehlerhaft deinstalliert wirdWindows hinterlässt häufig Spuren in Autostartprogrammen, geplanten Aufgaben oder Diensten, die es immer wieder zu starten versucht, obwohl die ausführbare Datei nicht mehr existiert. Diese werden als „Geisterprozesse“ oder „Restprozesse“ bezeichnet. Um sie korrekt zu identifizieren, benötigen Sie ein spezialisiertes Tool.

Autoruns für Windows: Phantomprozesse und Restdateien aufspüren und löschen

Microsoft bietet mit Autoruns ein sehr leistungsstarkes Tool für Windows kostenlos an.Diese Anwendung ist Teil der von Mark Russinovich erstellten Sysinternals-Sammlung und zeigt absolut ALLES an, was beim Systemstart ausgeführt wird oder in wichtige Punkte von Windows eingreift.

Von der offiziellen Microsoft Sysinternals-Website Sie können Autoruns im ZIP-Format herunterladen. Nach dem Entpacken öffnen Sie einfach „Autoruns.exe“ oder „Autoruns64.exe“, je nach Ihrem System. Es ist keine Installation erforderlich; es handelt sich um eine portable ausführbare Datei.

Beim Öffnen zeigt Autoruns eine riesige Liste von Einträgen an.Startprogramme, Dienste, Explorer-Erweiterungen, Office-Elemente, Treiber, geplante Aufgaben usw. Oben können Sie nach Kategorien filtern (Office, Dienste, Netzwerkanbieter, LSA, Druckdienste…).

Besonderes Augenmerk sollte auf die gelb markierten Eingänge gelegt werden.Diese entsprechen häufig Prozessen oder Pfaden, die im System nicht mehr existieren: Überreste hastig deinstallierter Software, automatisierte Prozesse, die immer wieder ausgeführt werden wollen, oder beschädigte Pfade. Sie sehen außerdem Elemente in anderen Farben, die kritische oder spezielle Komponenten kennzeichnen.

Wenn Sie einen eindeutig verbliebenen oder verdächtigen Eingang entdecken (Wenn es sich beispielsweise um ein Programm handelt, das Sie bereits entfernt haben, oder um eine unbekannte Komponente), können Sie mit der rechten Maustaste darauf klicken. Das Kontextmenü bietet Optionen wie „Löschen“, um die Datei zu löschen, den Speicherort der Datei zu öffnen, nach Viren zu suchen oder online nach Informationen über die ausführbare Datei zu suchen.

Autoruns ist sehr leistungsstark, aber auch gefährlich, wenn man nicht weiß, was man tut.Der Autor empfiehlt, dies von einem Techniker oder zumindest einem erfahrenen Benutzer durchführen zu lassen. Das Löschen wichtiger Systemdateien, GPU-Treiber oder Hardwarekomponenten kann dazu führen, dass einige Funktionen nicht mehr verfügbar sind oder Windows sogar nicht mehr korrekt startet.

Der Vorteil besteht darin, dass man das System mit etwas Sorgfalt reinigen kann. Es entfernt Überreste von Anwendungen, die Sie nicht mehr verwenden, beseitigt Phantom-Startprozesse und erkennt verdächtige Automatisierungen, die im herkömmlichen Task-Manager nicht so deutlich sichtbar sind.

Prozess-Explorer: Microsofts „leistungsstärkerer Task-Manager“

Wenn der Aufgabenmanager Ihren Anforderungen nicht genügtDie direkte und offizielle Alternative von Microsoft ist der Process Explorer, ein weiteres Highlight der Sysinternals-Suite. Er wurde für Systemadministratoren und fortgeschrittene Benutzer entwickelt, die vollständige Kontrolle und detaillierte Informationen zu jedem einzelnen Prozess benötigen.

Process Explorer kann von der Sysinternals-Website heruntergeladen werden. Es wird als komprimierte Datei bereitgestellt. Entpacken Sie diese in einen beliebigen Ordner und führen Sie „procexp64.exe“ aus, falls Ihr System 64-Bit-fähig ist (oder die 32-Bit-Version, falls zutreffend). Eine Installation ist nicht erforderlich. Es wird empfohlen, das Programm als Administrator auszuführen, um alle Details anzuzeigen.

Die Benutzeroberfläche zeigt einen hierarchischen Prozessbaum an.Hier können Sie übersichtlich sehen, welches Programm welches andere gestartet hat, welche Threads geöffnet sind, welche DLL verwendet wird und vieles mehr. Jeder Prozess ist entsprechend seinem Typ farblich gekennzeichnet, und diese Farben lassen sich über das Menü „Optionen > Farben konfigurieren“ anpassen.

Einer der großen Vorteile des Prozess-Explorers Es ermöglicht Ihnen, den Speicherort der ausführbaren Datei zu öffnen, ihre Sicherheitseigenschaften, internen Textzeichenfolgen und Zugriffsdeskriptoren anzuzeigen und sogar über die Befehlszeile mit ihr zu interagieren oder Speicherabbilder für eine erweiterte Analyse zu generieren.

Falls Sie den Task-Manager vollständig ersetzen möchtenIm Menü „Optionen“ können Sie „Task-Manager ersetzen“ auswählen. Danach öffnet sich beim Drücken der Tastenkombination Strg + Umschalt + Esc der Prozess-Explorer anstelle des standardmäßigen Windows-Task-Managers.

Integration von Process Explorer mit VirusTotal zur Erkennung von Malware

Der Prozess-Explorer dient nicht nur dazu, anzuzeigen, welche Prozesse gerade laufen.Es hilft auch dabei, die Vertrauenswürdigkeit zu beurteilen. Eine der besten Funktionen, die bereits vor Jahren eingeführt wurde, ist die Integration mit VirusTotal, dem bekannten Dienst, der Dateien gleichzeitig mit Dutzenden von Antiviren-Engines analysiert.

Um diese Integration zu aktivierenÖffnen Sie den Prozess-Explorer und gehen Sie zum Menü „Optionen“ > „VirusTotal“. Aktivieren Sie die Option zum Senden von Prozess-Hashes an VirusTotal zur Analyse (in der aktuellen Version erfolgt dies sicher durch das Senden lediglich des Dateifingerabdrucks).

Dadurch wird dem Hauptfenster eine neue Spalte hinzugefügt. Das Ergebnis der Analyse jedes einzelnen Prozesses wird angezeigt. Sie sehen dann beispielsweise „0/70“, „1/70“ usw., was angibt, wie viele Antivirenprogramme den Prozess im Verhältnis zur Gesamtzahl als verdächtig einstufen.

Prozesse, die grün dargestellt werden oder 0 Erkennungen aufweisen Sie gelten im Allgemeinen als sauber, obwohl Fehlalarme immer möglich sind. Wenn ein Prozess rot angezeigt wird oder mehrfach erkannt wird, handelt es sich höchstwahrscheinlich um Schadsoftware oder zumindest um etwas, das einer Untersuchung bedarf.

Wenn Sie auf das VirusTotal-Ergebnis klickenAnschließend öffnet sich die Analyseseite mit erweiterten Informationen: welche Engines die Malware erkannt haben, zu welcher Malware-Familie sie möglicherweise gehört, beobachtetes Verhalten usw. Diese Informationen sind von unschätzbarem Wert, um zu entscheiden, ob der Vorgang abgebrochen und eine gründlichere Bereinigung mit Ihrer Antivirensoftware durchgeführt werden soll.

So verwenden Sie den Prozess-Explorer, um den Pfad von Schadsoftware zu ermitteln

In Laborumgebungen oder virtuellen MaschinenEs ist üblich, dass Studierende und Sicherheitsanalysten den Process Explorer verwenden, um Schadsoftware zu lokalisieren und deren Verhalten zu analysieren. Eine typische Aufgabe besteht darin, den genauen Pfad der schädlichen ausführbaren Datei zu ermitteln, um sie anschließend in einen Disassembler zu laden.

In der Regel genügt es, den verdächtigen Prozess zu lokalisieren. Klicken Sie in der Liste mit der rechten Maustaste und wählen Sie „Eigenschaften“ oder „Dateispeicherort öffnen“, um den Ordner zu ermitteln, in dem sich die Binärdatei befindet. Von dort aus können Sie sie in eine andere, kontrollierte Umgebung kopieren und mit Tools wie IDA, Ghidra oder anderen Disassemblern analysieren.

Das Problem entsteht, wenn fileless Malware versucht, seine Route zu verbergenDies kann entweder durch Manipulation des Systems oder durch Einschleusung von Code in legitime Prozesse geschehen. In diesen Fällen zeigt der Prozess-Explorer zwar den Prozess an, identifiziert aber möglicherweise nicht die Quelldatei oder liefert unvollständige Informationen.

In solchen Fällen empfiehlt es sich, mehrere Tools zu kombinieren.Überprüfen Sie die Registry (HKCU- und HKLM-Schlüssel Run und RunOnce), prüfen Sie geplante Aufgaben, verwenden Sie Autoruns, um zu sehen, was beim Systemstart gestartet wird, und greifen Sie gegebenenfalls auf spezielle Malware-Analyse-Tools oder virtuelle Maschinen mit erweiterter Systemüberwachung zurück.

Sollten Sie in irgendeinem Fall einen Prozess mit verdächtigem Verhalten feststellen, Wenn VirusTotal die Datei als schädlich kennzeichnet, sollte zunächst der betroffene Rechner vom Netzwerk getrennt, der Prozess nach Möglichkeit beendet und die Datei anschließend mit einer spezialisierten Sicherheitslösung gescannt oder entfernt werden. Weitere Informationen zum Process Explorer finden Sie hier: offizielle Windows-Website.

Versteckte Dateien und Ordner aufdecken: ein praktisches Beispiel mit der Malware „Streamerdata“.

Manche Schadsoftware versteckt sich nicht einfach nur als ProzesseSie verstecken ihre Ordner und Dateien nicht nur, um die Entfernung zu erschweren, sondern verbergen sie auch. Ein typisches Beispiel sind Infektionen, die versteckte Verzeichnisse im Stammverzeichnis der Festplatte erstellen, etwa „C:\Streamerdata“, und leere Verknüpfungen im gesamten System replizieren.

In einem solchen Szenario erkennt das Antivirenprogramm die Bedrohung kontinuierlich. (zum Beispiel Win64:Malware-gen), verschiebt es die Datei ins Archiv und löscht sie… doch sie taucht bald wieder auf. Inzwischen bemerken Sie, dass das System träge ist, dass seltsame Ordner und Verknüpfungen vorhanden sind und sogar ein Prozess mit einem gefälschten „Antivirenprogramm“-Namen im Task-Manager erscheint.

Eine Technik, die einige Benutzer verwendet haben Dabei wird eine .bat-Datei erstellt, die Befehle enthält, welche die Attribute „Versteckt“, „System“ und „Schreibgeschützt“ von allen Dateien auf einem Laufwerk entfernen. Etwa so:

attrib -r -a -h -s U:\*.* /S /D (wobei U das zu desinfizierende Laufwerk ist). Bei Ausführung als Administrator werden alle Dateien und Ordner sichtbar gemacht, einschließlich des zuvor vollständig verborgenen schädlichen Ordners, sodass dieser manuell gelöscht werden kann.

Der Nachteil der übermäßigen Verwendung dieser Skripttypen Dadurch werden auch viele Systemordner und -dateien sichtbar, die normalerweise aus Sicherheitsgründen verborgen sind: Konfigurationsordner, desktop.ini-Dateien usw. Wenn Sie nicht vorsichtig sind und Dateien löschen, die Sie nicht löschen sollten, kann dies zu Instabilität Ihres Systems führen.

Im Beispiel „Streamerdata“ wird alles aufgedeckt Auf Desktops und in verschiedenen Ordnern tauchten Dateien mit der Bezeichnung „desktop.ini“ auf, und das System selbst zeigte beim Start Fehler an, da es versuchte, den Malware-Ordner zu finden, der bereits gelöscht worden war. Dies ist ein deutliches Beispiel dafür, wie manuelle Bereinigungen ohne das nötige Fachwissen unbeabsichtigte Folgen haben können.

Sollten Sie sich in einer ähnlichen Situation befindenDie empfohlene Vorgehensweise besteht darin, eine gute Antiviren- oder Antimalware-Suite (Malwarebytes, einen aktuell aktualisierten Windows Defender usw.), ein Tool zur Bereinigung des Systemstarts wie Autoruns und, falls Sie Attribute umfangreich geändert haben, die Ordneroptionen neu zu konfigurieren oder Tools wie diese zu verwenden. Winaero Tweaker um kritische Systemdateien erneut zu verbergen, die nicht täglich eingesehen oder berührt werden sollten.

Kontrolle der Aufzeichnung und andere ergänzende Techniken

Versteckte Prozesse und hartnäckige Malware Sie sind häufig auf die Windows-Registrierung angewiesen, um wiederholt zu booten. Die Kenntnis der gängigsten Registrierungsschlüssel ist dabei sehr hilfreich, wenn andere Tools keine eindeutigen Ergebnisse liefern.

Drücken Sie die Tastenkombination Win + R und geben Sie „regedit“ ein.Anschließend öffnen Sie den Registrierungseditor (verwenden Sie dieses Tool mit äußerster Vorsicht). Die häufigsten Pfade, unter denen Programme, deren Name mit „System“ beginnt, registriert werden, sind:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run y HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunHier werden Anwendungen gespeichert, die beim Anmelden des aktuellen Benutzers bzw. eines beliebigen Benutzers gestartet werden. Ebenfalls erwähnenswert RunOnce, wodurch die Einträge nur einmal beim nächsten Start ausgeführt werden.

Die Überprüfung dieser Schlüssel kann unbekannte Einträge aufdecken. Einträge mit ungewöhnlichen Pfaden oder solchen, die auf temporäre Ordner, ungewöhnliche Benutzerprofilverzeichnisse oder zufällige Dateinamen verweisen, sollten mit Vorsicht betrachtet werden. In solchen Fällen ist es ratsam, nach der Erstellung einer Datensicherung den entsprechenden Eintrag zu löschen oder ihn während eines Virenscans zu deaktivieren.

Eine weitere sehr effektive Methode ist die Verwendung der Kommandozeile.Die Ausführung von „tasklist“ in einem Eingabeaufforderungsfenster mit Administratorrechten zeigt eine vollständige Liste der Prozesse an. Diese Liste lässt sich mit Filtern (nach Name, Prozess-ID usw.) oder mit anderen Tools wie „wmic“ oder „powershell“ kombinieren, um weitere Details zu erhalten.

Schließlich dürfen wir die Rolle der Antivirensoftware nicht vergessen.Regelmäßige Aktualisierungen und vollständige Systemscans helfen, versteckte Prozesse aufzudecken, die sich als legitime Dienste tarnen. Viele aktuelle Produkte überwachen zudem das Verhalten in Echtzeit und blockieren Prozesse, die sich wie Schadsoftware verhalten, selbst wenn die Datei selbst noch nicht in den Datenbanken signiert ist.

Sie haben die volle Kontrolle darüber, was auf Ihrem PC läuft. Es geht darum, all das oben Genannte zu kombinieren: den Task-Manager effektiv zu nutzen, Autoruns und den Prozess-Explorer einzusetzen, die Registry zu überwachen und auf zuverlässige Antivirenlösungen zu vertrauen. Mit diesen Tools wird das Auffinden versteckter Prozesse, die nicht sofort ersichtlich sind, und die Entscheidung über deren weitere Vorgehensweise zum Kinderspiel. Mit etwas Übung können Sie diese Aufgabe meistern, ohne ein professioneller Hacker sein zu müssen.

Seit seiner Kindheit begeistert er sich für Technik. Ich liebe es, in der Branche auf dem neuesten Stand zu sein und es vor allem zu kommunizieren. Deshalb widme ich mich seit vielen Jahren der Kommunikation auf Technologie- und Videospiel-Websites. Ich schreibe über Android, Windows, MacOS, iOS, Nintendo oder jedes andere verwandte Thema, das mir in den Sinn kommt.