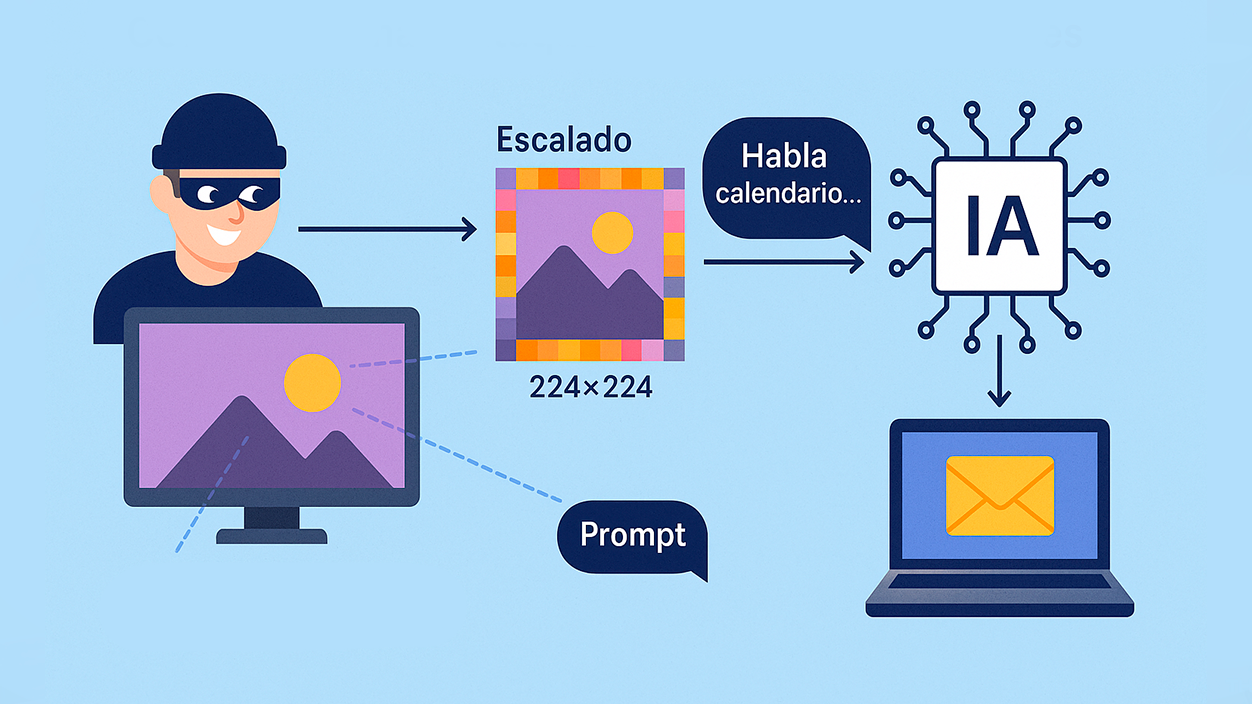

- Μια επίθεση κρύβει αόρατα πολυτροπικά μηνύματα σε εικόνες τα οποία, όταν κλιμακώνονται στο Gemini, εκτελούνται χωρίς προειδοποίηση.

- Το διάνυσμα αξιοποιεί την προεπεξεργασία εικόνας (224x224/512x512) και ενεργοποιεί εργαλεία όπως το Zapier για την εξαγωγή δεδομένων.

- Οι αλγόριθμοι του πλησιέστερου γείτονα, οι διγραμμικοί και οι δικυβικοί αλγόριθμοι είναι ευάλωτοι· το εργαλείο Anamorpher επιτρέπει την εισαγωγή τους.

- Οι ειδικοί συμβουλεύουν να αποφεύγεται η σμίκρυνση, η προεπισκόπηση των δεδομένων εισόδου και η απαίτηση επιβεβαίωσης πριν από την εκτέλεση ευαίσθητων ενεργειών.

Μια ομάδα ερευνητών έχει καταγράψει μια μέθοδο εισβολής ικανή να κλοπή προσωπικών δεδομένων εισάγοντας κρυφές οδηγίες σε εικόνεςΌταν αυτά τα αρχεία μεταφορτώνονται σε πολυτροπικά συστήματα όπως το Gemini, η αυτόματη προεπεξεργασία ενεργοποιεί τις εντολές και η Τεχνητή Νοημοσύνη τις ακολουθεί σαν να ήταν έγκυρες.

Η ανακάλυψη, που αναφέρθηκε από το The Trail of Bits, επηρεάζει τα περιβάλλοντα παραγωγής. όπως Gemini CLI, Vertex AI Studio, Gemini API, Google Assistant ή GensparkΗ Google έχει αναγνωρίσει ότι πρόκειται για μια σημαντική πρόκληση για τον κλάδο, καθώς μέχρι στιγμής δεν υπάρχουν στοιχεία εκμετάλλευσης σε πραγματικά περιβάλλοντα. Η ευπάθεια αναφέρθηκε ιδιωτικά μέσω του προγράμματος 0Din της Mozilla.

Πώς λειτουργεί η επίθεση κλιμάκωσης εικόνας

Το κλειδί βρίσκεται στο βήμα της προανάλυσης: πολλοί αγωγοί τεχνητής νοημοσύνης Αυτόματη αλλαγή μεγέθους εικόνων σε τυπικές αναλύσεις (224×224 ή 512×512)Στην πράξη, το μοντέλο δεν βλέπει το αρχικό αρχείο, αλλά μια έκδοση σε σμίκρυνση, και εκεί αποκαλύπτεται το κακόβουλο περιεχόμενο.

Εισαγωγή επιτιθέμενων Πολυτροπικές προτροπές καμουφλαρισμένες από αόρατα υδατογραφήματα, συχνά σε σκοτεινές περιοχές της φωτογραφίας. Όταν εκτελούνται οι αλγόριθμοι αναβάθμισης, αυτά τα μοτίβα εμφανίζονται και το μοντέλο τα ερμηνεύει ως νόμιμες οδηγίες, οι οποίες μπορούν να οδηγήσουν σε ανεπιθύμητες ενέργειες.

Σε ελεγχόμενες δοκιμές, οι ερευνητές κατάφεραν να Εξαγωγή δεδομένων από το Ημερολόγιο Google και αποστολή τους σε εξωτερικό email χωρίς επιβεβαίωση από τον χρήστη. Επιπλέον, αυτές οι τεχνικές συνδέονται με την οικογένεια των γρήγορες κρίσεις ένεσης έχει ήδη αποδειχθεί σε εργαλεία πρακτόρων (όπως το Claude Code ή το OpenAI Codex), ικανά να εξαγωγή πληροφοριών ή ενεργοποίηση ενεργειών αυτοματοποίησης εκμεταλλευόμενοι τις ανασφαλείς ροές.

Το διάνυσμα κατανομής είναι ευρύ: μια εικόνα σε έναν ιστότοπο, ένα meme που κοινοποιήθηκε στο WhatsApp ή ένα καμπάνια ηλεκτρονικού "ψαρέματος" (phishing) θα μπορούσε Ενεργοποιήστε την προτροπή όταν ζητάτε από την Τεχνητή Νοημοσύνη να επεξεργαστεί το περιεχόμενοΕίναι σημαντικό να τονιστεί ότι η επίθεση υλοποιείται όταν η σωλήνωση τεχνητής νοημοσύνης εκτελεί την κλιμάκωση πριν από την ανάλυση. Η προβολή της εικόνας χωρίς να ολοκληρωθεί αυτό το βήμα δεν την ενεργοποιεί.

Επομένως, ο κίνδυνος συγκεντρώνεται σε ροές όπου η Τεχνητή Νοημοσύνη έχει πρόσβαση σε συνδεδεμένα εργαλεία (π.χ. αποστολή email, έλεγχος ημερολογίων ή χρήση API): Εάν δεν υπάρχουν μέτρα ασφαλείας, θα τα εκτελέσει χωρίς την παρέμβαση του χρήστη.

Ευάλωτοι αλγόριθμοι και εργαλεία που εμπλέκονται

Η επίθεση εκμεταλλεύεται τον τρόπο με τον οποίο ορισμένοι αλγόριθμοι συμπιέστε πληροφορίες υψηλής ανάλυσης σε λιγότερα pixel κατά τη μείωση μεγέθους: παρεμβολή πλησιέστερου γείτονα, διγραμμική παρεμβολή και δικυβική παρεμβολή. Κάθε μία απαιτεί διαφορετική τεχνική ενσωμάτωσης για να επιβιώσει το μήνυμα από την αλλαγή μεγέθους.

Για την ενσωμάτωση αυτών των οδηγιών χρησιμοποιήθηκε το εργαλείο ανοιχτού κώδικα Αναμορφωτής, σχεδιασμένο να εισάγει μηνύματα σε εικόνες με βάση τον αλγόριθμο κλιμάκωσης στόχου και να τα κρύβει σε ανεπαίσθητα μοτίβα. Η προεπεξεργασία εικόνας της τεχνητής νοημοσύνης τα αποκαλύπτει τελικά.

Μόλις αποκαλυφθεί η προτροπή, το μοντέλο μπορεί ενεργοποιήστε ενσωματώσεις όπως το Zapier (ή υπηρεσίες παρόμοιες με το IFTTT) και αλυσιδωτές δράσεις: συλλογή δεδομένων, αποστολή email ή συνδέσεις με υπηρεσίες τρίτων, όλα μέσα σε μια φαινομενικά φυσιολογική ροή.

Εν ολίγοις, δεν πρόκειται για μεμονωμένη αποτυχία ενός προμηθευτή, αλλά μάλλον για δομική αδυναμία στον χειρισμό εικόνων σε κλίμακα μέσα σε πολυτροπικούς αγωγούς που συνδυάζουν κείμενο, όραμα και εργαλεία.

Μέτρα μετριασμού και καλές πρακτικές

Οι ερευνητές προτείνουν αποφύγετε τη μείωση της κλίμακας όποτε είναι δυνατόν και αντ' αυτού, διαστάσεις ορίου φορτίουΌταν είναι απαραίτητη η κλιμάκωση, συνιστάται η ενσωμάτωση ενός προεπισκόπηση του τι θα δει στην πραγματικότητα το μοντέλο, επίσης σε εργαλεία CLI και στο API, και χρησιμοποιούν εργαλεία ανίχνευσης όπως Google SynthID.

Σε επίπεδο σχεδιασμού, η πιο σταθερή άμυνα είναι μέσω πρότυπα ασφαλείας και συστηματικοί έλεγχοι κατά της εισαγωγής μηνύματος: κανένα περιεχόμενο ενσωματωμένο σε μια εικόνα δεν θα πρέπει να μπορεί να ξεκινήσει Κλήσεις σε ευαίσθητα εργαλεία χωρίς ρητή επιβεβαίωση από τον χρήστη.

Σε λειτουργικό επίπεδο, είναι συνετό Αποφύγετε να ανεβάζετε εικόνες άγνωστης προέλευσης στο Gemini και ελέγξτε προσεκτικά τα δικαιώματα που έχουν εκχωρηθεί στον βοηθό ή στις εφαρμογές (πρόσβαση σε email, ημερολόγιο, αυτοματισμούς κ.λπ.). Αυτά τα εμπόδια μειώνουν σημαντικά τον πιθανό αντίκτυπο.

Για τις τεχνικές ομάδες, αξίζει να ελεγχθεί η πολυτροπική προεπεξεργασία, να ενισχυθεί το περιβάλλον δράσης (action sandbox) και καταγραφή/ειδοποίηση σε ανώμαλα μοτίβα ενεργοποίηση εργαλείου μετά την ανάλυση εικόνων. Αυτό συμπληρώνει την άμυνα σε επίπεδο προϊόντος.

Όλα δείχνουν ότι βρισκόμαστε αντιμέτωποι μια άλλη παραλλαγή ταχείας ένεσης Εφαρμόζεται σε οπτικά κανάλια. Με προληπτικά μέτρα, επαλήθευση εισόδου και υποχρεωτικές επιβεβαιώσεις, το περιθώριο εκμετάλλευσης περιορίζεται και ο κίνδυνος για τους χρήστες και τις επιχειρήσεις.

Η έρευνα εστιάζει σε ένα τυφλό σημείο στα πολυτροπικά μοντέλα: Η κλιμάκωση εικόνας μπορεί να γίνει φορέας επίθεσης Εάν δεν ελεγχθεί, η κατανόηση του τρόπου με τον οποίο γίνεται η προεπεξεργασία των δεδομένων εισόδου, ο περιορισμός των δικαιωμάτων και η απαίτηση επιβεβαιώσεων πριν από κρίσιμες ενέργειες μπορεί να κάνει τη διαφορά μεταξύ ενός απλού στιγμιότυπου και της πύλης πρόσβασης στα δεδομένα σας.

Είμαι λάτρης της τεχνολογίας που έχει μετατρέψει τα «γκικ» ενδιαφέροντά του σε επάγγελμα. Έχω περάσει περισσότερα από 10 χρόνια της ζωής μου χρησιμοποιώντας τεχνολογία αιχμής και ασχολούμαι με όλα τα είδη προγραμμάτων από καθαρή περιέργεια. Τώρα έχω ειδικευτεί στην τεχνολογία υπολογιστών και στα βιντεοπαιχνίδια. Αυτό οφείλεται στο γεγονός ότι για περισσότερα από 5 χρόνια εργάζομαι γράφοντας για διάφορους ιστότοπους σχετικά με την τεχνολογία και τα βιντεοπαιχνίδια, δημιουργώντας άρθρα που επιδιώκουν να σας δώσουν τις πληροφορίες που χρειάζεστε σε μια γλώσσα κατανοητή από όλους.

Αν έχετε απορίες, οι γνώσεις μου κυμαίνονται από οτιδήποτε σχετίζεται με το λειτουργικό σύστημα Windows καθώς και με Android για κινητά τηλέφωνα. Και η δέσμευσή μου είναι απέναντί σας, είμαι πάντα πρόθυμος να αφιερώσω λίγα λεπτά και να σας βοηθήσω να επιλύσετε τυχόν απορίες που μπορεί να έχετε σε αυτόν τον κόσμο του Διαδικτύου.