- DoH-k DNS kontsultak HTTPS (443 portua) erabiliz enkriptatzen ditu, pribatutasuna hobetuz eta manipulazioa saihestuz.

- Nabigatzaileetan eta sistemetan aktibatu daiteke (Windows Server 2022 barne) bideratzailearen menpe egon gabe.

- DNS klasikoaren antzeko errendimendua; DNSSEC-ek osatua erantzunak balioztatzeko.

- DoH zerbitzari ezagunak (Cloudflare, Google, Quad9) eta zure ebazlea gehitu edo konfiguratzeko aukera.

¿Nola enkriptatu zure DNSa zure bideratzailea ukitu gabe DNSa HTTPS bidez erabiliz? Konektatzen zaren webguneak nork ikus ditzakeen kezkatzen bazaizu, Enkriptatu Domeinu Izenen Sistemaren kontsultak DNS erabiliz HTTPS bidez Zure pribatutasuna handitzeko modurik errazena da zure bideratzailearekin borrokatu beharrik gabe. DoH-rekin, domeinuak IP helbide bihurtzen dituen itzultzaileak ez du bidaiatzen eta HTTPS tunel batetik igarotzen da.

Gida honetan aurkituko duzu, hizkuntza zuzenean eta hizkera tekniko gehiegirik gabe, Zer da zehazki DoH, nola desberdintzen den DoT bezalako beste aukera batzuetatik?, nola gaitu arakatzaileetan eta sistema eragileetan (Windows Server 2022 barne), nola egiaztatu benetan funtzionatzen duela, onartzen diren zerbitzariak eta, ausarta bazara, baita zure DoH ebazlea nola konfiguratu ere. Dena, routerra ukitu gabe...MikroTik batean konfiguratu nahi dutenentzako aukerako atal bat izan ezik.

Zer da DNS HTTPS bidez (DoH) eta zergatik axola zaizun

Domeinu bat idazten duzunean (adibidez, Xataka.com), ordenagailuak DNS ebazle bati galdetzen dio zein den bere IP helbidea; Prozesu hau normalean testu arruntean gertatzen da Eta zure sareko edonork, zure Interneteko hornitzaileak edo tarteko gailuek zelatatu edo manipulatu dezakete. Hau da DNS klasikoaren funtsa: azkarra, nonahikoa... eta hirugarrenentzat gardena.

Hemen sartzen da DoH-ren eragina: DNS galdera eta erantzun horiek web seguruak erabiltzen duen kanal enkriptatu berera eramaten ditu (HTTPS, 443 ataka).Emaitza da jada ez direla "aire zabalean" bidaiatzen, espioitza, kontsulta bahiketa eta zenbait gizon-bigarren mailako erasoen aukera murriztuz. Gainera, proba askotan latentzia ez da nabarmen okertzen eta garraio-optimizazioei esker hobetu ere egin daiteke.

Abantaila nagusi bat da DoH aplikazio edo sistema mailan gaitu daiteke, beraz, ez duzu zure operadorearen edo bideratzailearen menpe egon beharrik ezer gaitzeko. Hau da, zeure burua babestu dezakezu "arakatzailetik kanpora", sareko ekipamendurik ukitu gabe.

Garrantzitsua da DoH eta DoT bereiztea (DNS TLSren gainetik): DoT-ek DNS enkriptatzen du 853 portuan zuzenean TLS bidez, DoH-k HTTP(S)-n integratzen duen bitartean. DoT teorian sinpleagoa da, baina Litekeena da suebakiek blokeatzea portu ezohikoak mozten dituztenak; DoH-k, 443 erabiliz, hobeto saihesten ditu murrizketa hauek eta DNS zifratu gabeari egindako "atzera-eraso" behartuak saihesten ditu.

Pribatutasunari buruz: HTTPS erabiltzeak ez du esan nahi cookieak edo jarraipena egiten ari direnik DoH-n; arauek berariaz gomendatzen dute haren erabilera ez erabiltzea Testuinguru honetan, TLS 1.3-k saioak berrabiarazteko beharra ere murrizten du, korrelazioak minimizatuz. Eta errendimenduaz kezkatuta bazaude, QUIC bidezko HTTP/3-k hobekuntza gehigarriak eman ditzake kontsultak blokeatu gabe multiplexatuz.

Nola funtzionatzen duen DNSak, arrisku ohikoenak eta non sartzen den DoH

Sistema eragileak normalean zein ebazle erabili ikasten du DHCP bidez; Etxean normalean ISPak erabiltzen dituzu, bulegoan, enpresa-sarean. Komunikazio hau enkriptatu gabe dagoenean (UDP/TCP 53), zure Wi-Fian edo ibilbidean dagoen edonork kontsultatutako domeinuak ikus ditzake, erantzun faltsuak txertatu edo bilaketetara birbideratu zaitzake domeinua existitzen ez denean, operadore batzuek egiten duten bezala.

Trafikoaren analisi tipiko batek portuak, iturri/helmuga IP helbideak eta domeinua bera ebatzita agerian uzten ditu; Honek ez ditu nabigazio ohiturak bakarrik agerian uzten, ondorengo konexioak erlazionatzea ere errazten du, adibidez, Twitter helbideekin edo antzekoekin, eta zein orrialde bisitatu dituzun zehazki ondorioztatzea.

DoT-rekin, DNS mezua TLS barruan doa 853 portuan; DoH-rekin, DNS kontsulta HTTPS eskaera estandar batean kapsulatuta dago, eta horrek web aplikazioek ere erabiltzea ahalbidetzen du arakatzailearen APIen bidez. Bi mekanismoek oinarri bera dute: zerbitzariaren autentifikazioa ziurtagiri batekin eta muturretik muturrerako kanal enkriptatu batekin.

Portu berrien arazoa ohikoa dela da sare batzuek 853 blokeatzen dute, softwarea DNS zifratu gabera "itzultzera" bultzatuz. DoH-k hau arintzen du 443 erabiliz, hau ohikoa da webean. DNS/QUIC ere badago beste aukera itxaropentsu gisa, nahiz eta UDP irekia behar duen eta ez dagoen beti eskuragarri.

Garraioa enkriptatzerakoan ere, kontuz ibili ñabardura batekin: Ebazleak gezurra esaten badu, zifratzaileak ez du zuzentzen.Horretarako, DNSSEC existitzen da, erantzunen osotasuna balioztatzeko aukera ematen duena, nahiz eta haren erabilera ez dagoen oso hedatuta eta bitartekari batzuek bere funtzionaltasuna hausten duten. Hala ere, DoH-k hirugarrenek zure kontsultak zelatatzea edo manipulatzea eragozten du bidean.

Aktibatu bideratzailea ukitu gabe: nabigatzaileak eta sistemak

Hasteko modurik errazena DoH zure arakatzailean edo sistema eragilean gaitzea da. Honela babesten dituzu kontsultak zure taldetik routerraren firmwarearen menpe egon gabe.

Google Chrome

Uneko bertsioetan joan zaitezke chrome://settings/security eta, “Erabili DNS segurua” atalean, aktibatu aukera eta aukeratu hornitzailea (zure egungo hornitzailea DoH onartzen badu edo Google-ren zerrendako bat, hala nola Cloudflare edo Google DNS).

Aurreko bertsioetan, Chrome-k aukera esperimental bat eskaintzen zuen: idatzi chrome://flags/#dns-over-https, bilatu “DNS bilaketa seguruak” eta aldatu lehenetsitik gaitutaBerrabiarazi arakatzailea aldaketak aplikatzeko.

Microsoft Edge (Chromium)

Chromium-ean oinarritutako Edge-k antzeko aukera bat dauka. Behar baduzu, joan honera edge://flags/#dns-over-https, bilatu “DNS bilaketa seguruak” eta gaitu Gaituta ataleanBertsio modernoetan, aktibazioa zure pribatutasun ezarpenetan ere eskuragarri dago.

Mozilla Firefox

Ireki menua (goian eskuinean) > Ezarpenak > Orokorra > joan behera “Sarearen ezarpenak” atalera, sakatu Konfigurazioa eta markatu “Gaitu DNS HTTPS bidezCloudflare edo NextDNS bezalako hornitzaileen artean aukera dezakezu.

Kontrol fina nahiago baduzu, about:config egokitu network.trr.mode: 2 (oportunista) DoH erabiltzen du eta ordezko neurriak hartzen ditu eskuragarri ez badago; Osasun Sailaren 3 agindu (zorrotzak) eta huts egiten du euskarririk ez badago. Modu zorrotzarekin, definitu bootstrap ebazle bat honela: network.trr.bootstrapAddress=1.1.1.1.

Opera

65 bertsiotik aurrera, Opera-k aukera bat dauka Gaitu DoH 1.1.1.1 bertsioarekinBerez desgaituta dator eta modu oportunistan funtzionatzen du: 1.1.1.1:443-k erantzuten badu, DoH erabiliko du; bestela, enkriptatu gabeko ebazlera jotzen du.

Windows 10/11: Detekzio automatikoa (AutoDoH) eta Erregistroa

Windowsek automatikoki gaitu dezake DoH zenbait ebazle ezagunekin. Bertsio zaharragoetan, portaera behartu dezakezu Erregistrotik: exekutatu regedit eta joan HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Sortu DWORD bat (32 bitekoa) izenekoa EnableAutoDoh balioarekin. 2 y Berrabiarazi ordenagailuaHonek funtzionatzen du DoH onartzen duten DNS zerbitzariak erabiltzen ari bazara.

Windows Server 2022: DNS bezeroa DoH natiboarekin

Windows Server 2022-n integratutako DNS bezeroak DoH onartzen du. DoH "DoH ezaguna" zerrendan dauden zerbitzariekin bakarrik erabili ahal izango duzu. edo zuk zeuk gehitzea. Interfaze grafikotik konfiguratzeko:

- Ireki Windows ezarpenak > Sarea eta Internet.

- Sartu Ethernet eta aukeratu zure interfazea.

- Sarearen pantailan, joan behera atalera DNS ezarpenak eta sakatu Editatu.

- Hautatu “Eskuzkoa” nahiago diren eta ordezko zerbitzariak definitzeko.

- Helbide horiek DoH zerrenda ezagunean badaude, gaituta egongo da. "DNS enkriptazio hobetsia" hiru aukerarekin:

- Enkriptatzea soilik (DNS HTTPS bidez)Behartu DoH; zerbitzariak DoH onartzen ez badu, ez da bereizmenik egongo.

- Enkriptatzea nahiago dut, enkriptatu gabea baimenduDoH saiatzen da eta huts egiten badu, DNS klasiko enkriptatu gabera itzultzen da.

- Zifratu gabe bakarrikTestu arrunteko DNS tradizionala erabiltzen du.

- Gorde aldaketak aplikatzeko.

PowerShell erabiliz, DoH ebazle ezagunen zerrenda kontsultatu eta zabaldu dezakezu. Uneko zerrenda ikusteko:

Get-DNSClientDohServerAddressTxantiloiarekin DoH zerbitzari ezagun berri bat erregistratzeko, erabili:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueKontuan izan cmdlet-a Set-DNSClientServerAddress ez du bere burua kontrolatzen DoH erabiltzea; enkriptatzea helbide horiek DoH zerbitzari ezagunen taulan dauden ala ez araberakoa da. Gaur egun ezin duzu DoH konfiguratu Windows Server 2022 DNS bezeroarentzat Windows Admin Center-etik edo honekin sconfig.cmd.

Talde-politika Windows Server 2022-n

izeneko zuzentarau bat dago. "Konfiguratu DNS HTTPS bidez (DoH)" en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSGaituta dagoenean, hau aukeratu dezakezu:

- Baimendu DoHErabili DoH zerbitzariak onartzen badu; bestela, kontsulta zifratu gabe.

- Osasun Saila debekatu: ez du inoiz DoH erabiltzen.

- Osasun Saila behar du: DoH behartzen du; laguntzarik ez badago, ebazpenak huts egiten du.

Garrantzitsua: Ez gaitu "Eskatu DoH" domeinuan sartutako ordenagailuetanActive Directory-k DNSn oinarritzen da, eta Windows Server DNS zerbitzariaren rolak ez ditu DoH kontsultak onartzen. AD ingurune batean DNS trafikoa babestu behar baduzu, kontuan hartu erabiltzea IPsec arauak bezeroen eta barneko ebazleen artean.

Domeinu espezifikoak ebazle espezifikoetara birbideratu nahi badituzu, erabil dezakezu NRPT (Izenen Ebazpen Politika Taula)Helmugako zerbitzaria DoH zerrenda ezagunean badago, kontsulta horiek DoHtik igaroko da.

Android, iOS eta Linux

Android 9 eta berriagoetan, aukera DNS pribatua DoT onartzen du (ez DoH) bi modurekin: "Automatikoa" (oportunista, sareko ebazlea hartzen du) eta "Zortoa" (ziurtagiri bidez balioztatutako hostname bat zehaztu behar duzu; IP zuzenak ez dira onartzen).

iOS eta Android-en, aplikazioa 1.1.1.1 Cloudflare-k DoH edo DoT modu zorrotzean gaitzen du VPN APIa erabiliz enkriptatu gabeko eskaerak atzemateko eta kanal seguru baten bidez birbidali itzazu.

Linuxen, systemd-ek ebatzita DoT onartzen du systemd 239tik aurrera. Berez desgaituta dago; ziurtagiriak balioztatu gabe modu oportunista eta modu zorrotza (243tik aurrera) eskaintzen ditu CA balioztatzearekin baina SNI edo izen egiaztapenik gabe, hau da konfiantza eredua ahultzen du errepidean dauden erasotzaileen aurka.

Linux, macOS edo Windows-en, modu zorrotzeko DoH bezero bat aukera dezakezu, adibidez cloudflared proxy-dns (lehenespenez 1.1.1.1 erabiltzen du, nahiz eta goi-ibilguak definitu ditzakezu alternatibak).

DoH zerbitzari ezagunak (Windows) eta nola gehitu gehiago

Windows Server-ek DoH onartzen dutela ezagutzen diren ebazleen zerrenda bat dauka. PowerShell-ekin egiaztatu dezakezu eta gehitu sarrera berriak behar izanez gero.

Hauek dira DoH zerbitzari ezagunak kutxatik aterata:

| Zerbitzariaren jabea | DNS zerbitzariaren IP helbideak |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

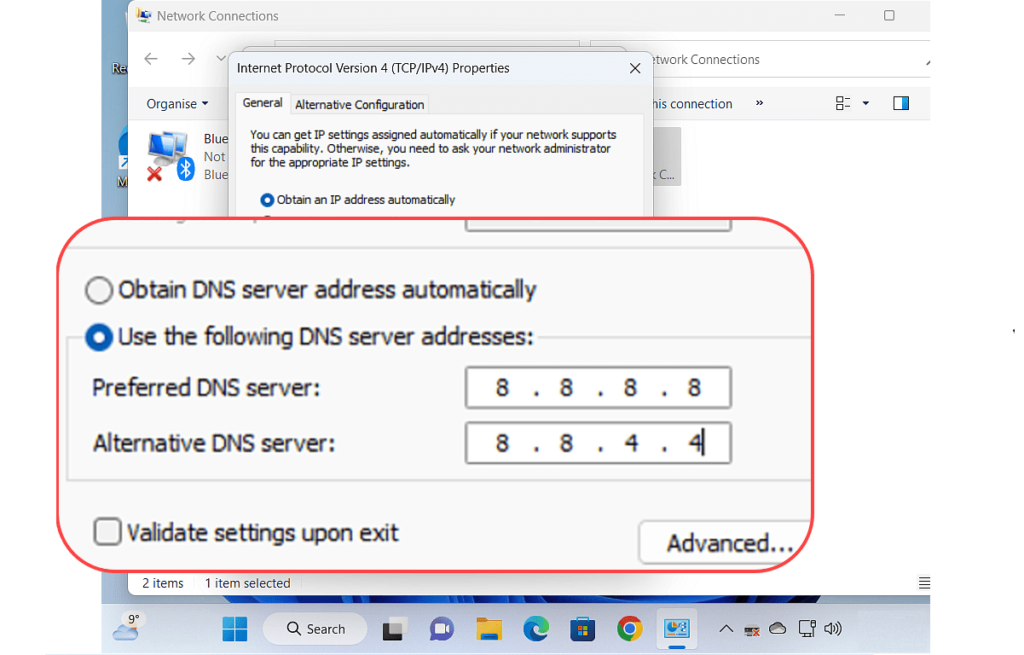

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

-rako Ikusi zerrenda, Korrika egin:

Get-DNSClientDohServerAddress-rako Gehitu DoH ebazle berri bat bere txantiloiarekin, erabiltzen ditu:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueIzen-espazio bat baino gehiago kudeatzen badituzu, NRPT-k aukera emango dizu domeinu espezifikoak kudeatu DoH onartzen duen ebazle espezifiko batera.

Nola egiaztatu DoH aktibo dagoen ala ez

Nabigatzaileetan, bisitatu https://1.1.1.1/help; han ikusiko duzu ea zure trafikoak DoH erabiltzen ari da 1.1.1.1-ekin edo ez. Zure egoera zein den ikusteko proba azkar bat da.

Windows 10-en (2004 bertsioa), DNS trafiko klasikoa (53 portua) monitoriza dezakezu honekin: pktmon kontsola pribilegiatu batetik:

pktmon filter add -p 53

pktmon start --etw -m real-timePakete-jario etengabe bat agertzen bada 53an, oso litekeena da oraindik DNS enkriptatu gabea erabiltzen ari zaraGogoratu: parametroa --etw -m real-time 2004 behar du; aurreko bertsioetan "parametro ezezaguna" errorea ikusiko duzu.

Aukerakoa: konfiguratu bideratzailean (MikroTik)

Enkriptazioa bideratzailean zentralizatzea nahiago baduzu, erraz gaitu dezakezu DoH MikroTik gailuetan. Lehenik eta behin, inportatu erroko CA konektatuko zaren zerbitzariak sinatuko duena. Cloudflare-rako deskargatu dezakezu DigiCertGlobalRootCA.crt.pem.

Igo fitxategia bideratzailera ("Fitxategiak" atalera arrastatuz) eta joan honera: Sistema > Ziurtagiriak > Inportatu txertatzeko. Ondoren, konfiguratu bideratzailearen DNSa honekin Cloudflare DoH URLakAktibo dagoenean, bideratzaileak konexio enkriptatua lehenetsiko du DNS enkriptatu gabearen gainetik.

Dena ondo dagoela egiaztatzeko, bisitatu 1.1.1.1/laguntza routerraren atzean dagoen ordenagailu batetik. Terminalaren bidez ere egin dezakezu dena RouterOS-en nahiago baduzu.

Errendimendua, pribatutasun gehigarria eta ikuspegiaren mugak

Abiadurari dagokionez, bi neurri dira garrantzitsuak: bereizmen-denbora eta orrialdearen benetako karga. Proba independenteak (SamKnows bezalakoak) Ondorioztatzen dute DoH eta DNS klasikoaren (Do53) arteko aldea txikia dela bi alderdietan; praktikan, ez zenuke moteltasunik nabaritu behar.

DoH-k "DNS kontsulta" enkriptatzen du, baina seinale gehiago daude sarean. DNS ezkutatu arren, ISP batek gauzak ondoriozta ditzake TLS konexioen bidez (adibidez, SNI zenbait egoera zaharretan) edo beste arrasto batzuen bidez. Pribatutasuna hobetzeko, DoT, DNSCrypt, DNSCurve edo metadatuak minimizatzen dituzten bezeroak arakatu ditzakezu.

Ekosistema guztiek ez dute DoH onartzen oraindik. Ebazle zahar askok ez dute hau eskaintzen., iturri publikoetan (Cloudflare, Google, Quad9, etab.) oinarritzera behartuz. Horrek zentralizazioari buruzko eztabaida irekitzen du: kontsultak aktore gutxi batzuetan kontzentratzea pribatutasun eta konfiantza kostuak dakartza.

Enpresa-inguruneetan, Osasun Sailak talka egin dezake honako hauetan oinarritutako segurtasun-politikekin: DNS monitorizazioa edo iragazketa (malwarea, gurasoen kontrolak, legezko betetzea). Soluzioen artean, MDM/Taldeko politika daude DoH/DoT ebazle bat modu zorrotzean ezartzeko, edo aplikazio mailako kontrolekin konbinatuta, domeinuetan oinarritutako blokeatzea baino zehatzagoak direnak.

DNSSEC-ek DoH osatzen du: DoH-k garraioa babesten du; DNSSEC-k erantzuna balioztatzen du.Adopzioa irregularra da, eta tarteko gailu batzuek hausten dute, baina joera positiboa da. Ebazleen eta zerbitzari autoritatiboen arteko bidean, DNS tradizionalki zifratu gabe mantentzen da; dagoeneko badaude DoT erabiltzen duten esperimentuak operadore handien artean (adibidez, 1.1.1.1 Facebook-en zerbitzari autoritatiboekin) babesa hobetzeko.

Tarteko alternatiba bat artean bakarrik enkriptatzea da bideratzailea eta ebazlea, gailuen eta bideratzailearen arteko konexioa zifratu gabe utziz. Kable bidezko sare seguruetan erabilgarria, baina ez da gomendagarria Wi-Fi sare irekietan: beste erabiltzaileek kontsulta hauek zelatatu edo manipulatu ditzakete LAN barruan.

Egin zure DoH ebazlea

Independentzia osoa nahi baduzu, zure ebazle propioa zabaldu dezakezu. Lotu gabea + Redis (L2 katxea) + Nginx DoH URLak zerbitzatzeko eta domeinuak automatikoki eguneratzeko zerrendekin iragazteko konbinazio ezaguna da.

Pila hau primeran funtzionatzen du VPS xume batean (adibidez, nukleo bat / 2 hari familia batentzat). Erabiltzeko prest dauden argibideak dituzten gidak daude, hala nola biltegi hau: github.com/ousatov-ua/dns-filtering. VPS hornitzaile batzuek ongietorri kredituak eskaintzen dituzte erabiltzaile berrientzat, kostu baxuan proba bat konfiguratu ahal izateko.

Zure ebazle pribatuarekin, iragazketa iturriak aukeratu, atxikipen politikak erabaki eta saihestu zure kontsultak zentralizatzea hirugarrenei. Horren truke, segurtasuna, mantentze-lanak eta erabilgarritasun handia kudeatzen dituzu.

Itxi aurretik, baliozkotasun ohar bat: Interneten, aukerak, menuak eta izenak maiz aldatzen dira; gida zahar batzuk zaharkituta daude (Adibidez, Chrome-n "banderak" pasatzea ez da beharrezkoa azken bertsioetan.) Begiratu beti zure arakatzailearen edo sistemaren dokumentazioari.

Honaino iritsi bazara, badakizu zer egiten duen DoH-k, nola egokitzen den DoT eta DNSSEC-ekin puzzlean, eta, garrantzitsuena, nola aktibatu oraintxe bertan zure gailuan DNSa argi eta garbi bidaiatzea saihesteko. Zure arakatzailean klik gutxi batzuekin edo Windows-en doikuntzekin (baita Server 2022-ko politika mailan ere) kontsultak enkriptatuta izango dituzu; gauzak hurrengo mailara eraman nahi badituzu, enkriptazioa MikroTik bideratzailera eraman dezakezu edo zure ebazle propioa eraiki. Gakoa hau da, Zure bideratzailea ukitu gabe, gaur egun zure trafikoaren zatirik zurrumurruenetako bat babestu dezakezu..

Txikitatik teknologiarekin sutsua. Maite dut sektorean eguneratuta egotea eta, batez ere, komunikatzea. Horregatik, urte asko daramatzat teknologia eta bideo-jokoen webguneetako komunikaziora dedikatu. Android, Windows, MacOS, iOS, Nintendo edo burura etortzen zaizun beste edozein gairi buruz idazten aurki dezakezu.