- Pixnapping-ek 2FA kodeak eta pantailan agertzen diren bestelako datuak lapur ditzake 30 segundo baino gutxiagotan baimenik gabe.

- Android APIak eta GPU alboko kanal bat gaizki erabiliz funtzionatzen du beste aplikazio batzuetako pixelak ondorioztatzeko.

- Pixel 6-9 eta Galaxy S25-en probatu da; hasierako adabakia (CVE-2025-48561) ez da guztiz blokeatzen.

- FIDO2/WebAuthn erabiltzea, pantailan dauden datu sentikorrak minimizatzea eta iturri zalantzazkoetatik datozen aplikazioak saihestea gomendatzen da.

Ikertzaile talde batek agerian utzi du Pixnapping, bat Pantailan agertzen dena harrapatu eta datu pribatuak ateratzeko gai diren Android telefonoen aurkako eraso teknika hala nola, 2FA kodeak, mezuak edo kokapenak segundo gutxitan eta baimenik eskatu gabe..

Gakoa sistemaren API batzuk gaizki erabiltzea da, eta GPU alboko kanala ikusten dituzun pixelen edukia ondorioztatzeko; prozesua ikusezina eta eraginkorra da informazioa ikusgai dagoen bitartean, bitartean Pantailan agertzen ez diren sekretuak ezin dira lapurtuGoogle-k lotutako arintze-neurriak aurkeztu ditu CVE-2025-48561, baina aurkikuntzaren egileek saihesteko bideak erakutsi dituzte, eta abenduko Android segurtasun buletinean indartze gehiago espero dira.

Zer da Pixnapping eta zergatik da kezkagarria?

Izena "pixel" eta "bahiketa" konbinatzen ditu erasoak literalki egiten duelako "pixelen bahiketa" beste aplikazio batzuetan agertzen den informazioa berreraikitzeko. Duela urte asko arakatzaileetan erabiltzen ziren alboko kanal tekniken bilakaera da, orain Android ekosistema modernora egokitua, exekuzio leunago eta isilagoarekin.

Baimen berezirik behar ez duenez, Pixnapping-ek baimen-ereduan oinarritutako defentsak saihesten ditu eta ia ikusezin funtzionatzen du, eta horrek arriskua handitzen du pantailan aldi baterako agertzen denaren mende dauden erabiltzaile eta enpresentzat.

Nola gauzatzen den erasoa

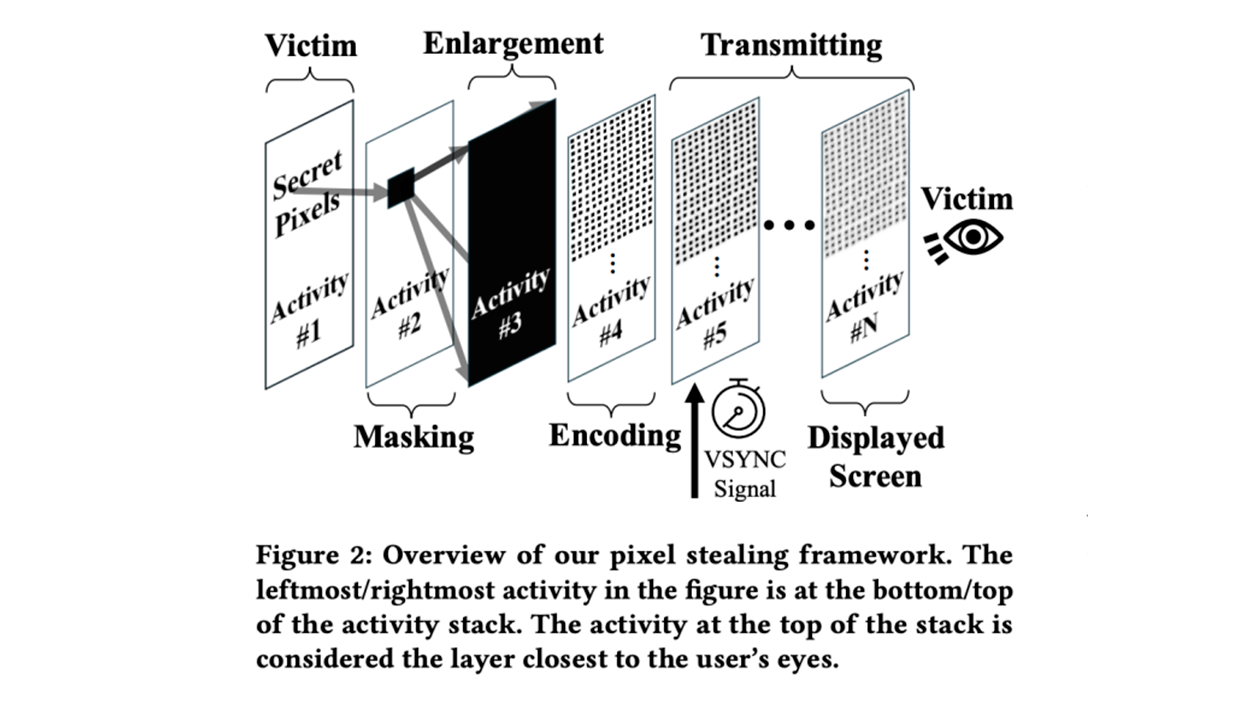

Oro har, aplikazio gaiztoak antolatzen du jarduera gainjarriek eta errendatzea sinkronizatzen du datu sentikorrak bistaratzen diren interfazearen eremu espezifikoak isolatzeko; ondoren, pixelak prozesatzean denbora-diferentzia erabiltzen du haien balioa ondorioztatzeko (ikus nola Potentzia-profilek FPSri eragiten diote).

- Helburuko aplikazioak datuak erakustea eragiten du (adibidez, 2FA kode bat edo testu sentikorra).

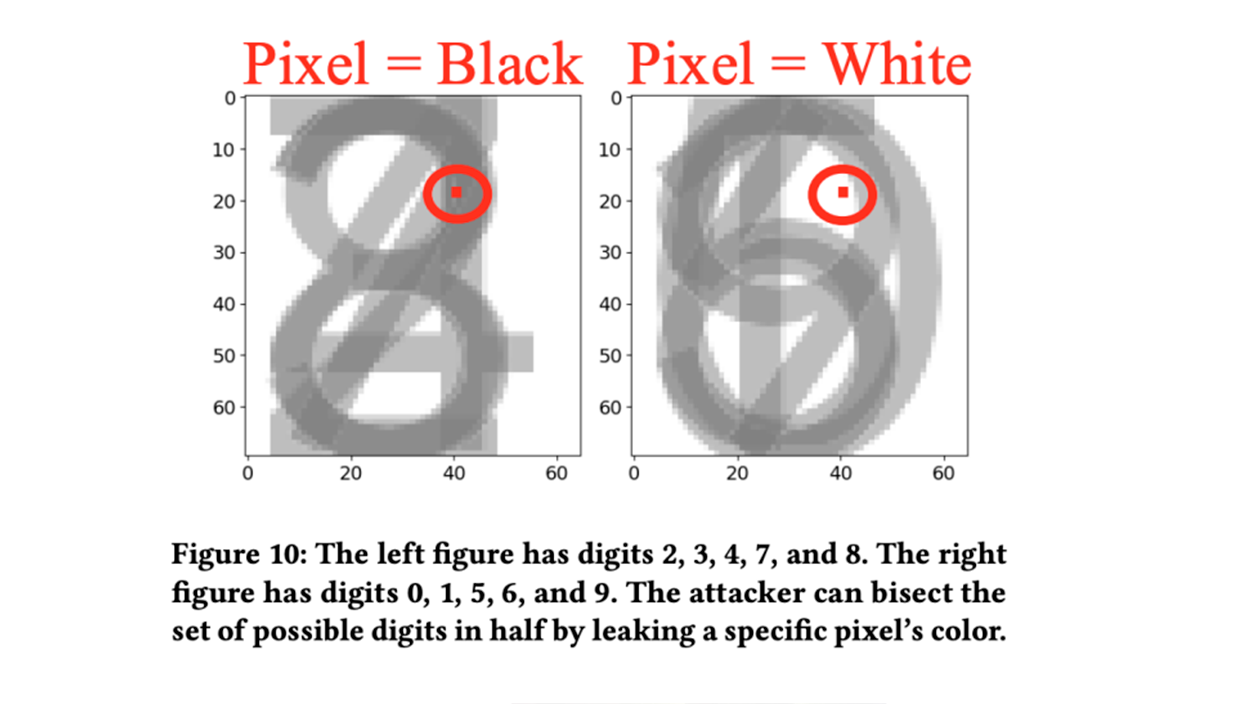

- Intereseko eremua izan ezik dena ezkutatzen du eta errendatze-markoa manipulatzen du pixel batek "nagusi" izan dadin.

- GPU prozesatzeko denborak interpretatzen ditu (adibidez, GPU.zip motako fenomenoa) eta edukia berreraikitzen du.

Errepikapenarekin eta sinkronizazioarekin, malwareak karaktereak ondorioztatzen ditu eta berriro muntatzen ditu. OCR teknikakDenbora-leihoak erasoa mugatzen du, baina datuak segundo batzuetan ikusgai jarraitzen badute, berreskuratzea posible da.

Esparrua eta kaltetutako gailuak

Akademikoek teknika egiaztatu zuten Google Pixel 6, 7, 8 eta 9 eta -n Samsung Galaxy S25, Android 13tik 16ra bitarteko bertsioekin. Ustiatutako APIak oso eskuragarri daudenez, ohartarazten dute "ia Android moderno guztiak" sentikorra izan liteke.

TOTP kodeekin egindako probetan, erasoak kode osoa berreskuratu zuen gutxi gorabehera %73, %53, %29 eta %53 Pixel 6, 7, 8 eta 9-n, hurrenez hurren, eta batez besteko denbora-tarte hurbiletan 14,3 segundo; 25,8 segundo; 24,9 segundo eta 25,3 segundo, aldi baterako kodeen iraungipenari aurrea hartzeko aukera emanez.

Zein datu erori daitezke

Horrez gain autentifikazio kodeak (Google Authenticator), ikertzaileek Gmail eta Google kontu bezalako zerbitzuetatik, Signal bezalako mezularitza aplikazioetatik, Venmo bezalako finantza plataformetatik edo kokapen datuetatik informazioa berreskuratzen zutela erakutsi zuten. Google Mapsbesteak beste.

Pantailan denbora luzez geratzen diren datuei buruz ere abisatzen dizute, adibidez zorroa berreskuratzeko esaldiak edo behin-behineko giltzak; hala ere, gordetako baina ikusgai ez dauden elementuak (adibidez, inoiz erakusten ez den giltza sekretu bat) Pixnapping-en esparrutik kanpo daude.

Google-ren erantzuna eta adabakiaren egoera

Aurkikuntza aldez aurretik jakinarazi zitzaion Google-ri, eta honek arazoa larritasun handikoa zela esan zuen eta hasierako arintze-prozesua argitaratu zuen. CVE-2025-48561Hala ere, ikertzaileek ihes egiteko metodoak aurkitu dituzte, beraz Abenduko buletinean beste adabaki bat agindu da eta Google eta Samsung-ekin koordinazioa mantentzen da.

Oraingo egoerak iradokitzen du blokeoa behin betiko egiteko, Androidek nola kudeatzen duen berrikuspena beharko dela. errendatzea eta gainjartzeak aplikazioen artean, erasoak hain zuzen ere barne-mekanismo horiek ustiatzen baititu.

Gomendatutako arintze neurriak

Amaierako erabiltzaileentzat, komenigarria da pantailan datu sentikorren esposizioa murriztea eta phishing-aren aurkako autentifikazioa eta alboko kanalak aukeratzea, hala nola FIDO2/WebAuthn segurtasun-giltzekin, ahal den guztietan TOTP kodeetan soilik oinarritzea saihestuz.

- Mantendu gailua eguneratuta eta aplikatu segurtasun-bultenak eskuragarri dauden bezain laster.

- Saihestu aplikazioak instalatzea hemendik: egiaztatu gabeko iturriak eta baimenak eta portaera anomaloak berrikusi.

- Ez eduki berreskuratze-esaldiak edo kredentzialak ikusgai; nahiago hardware-zorroak giltzak zaintzeko.

- Blokeatu pantaila azkar eta eduki sentikorraren aurrebistak mugatu.

Produktu eta garapen taldeentzat, garaia da berrikusi autentifikazio-fluxuak eta esposizio-azalera murriztu: pantailako testu sekretua minimizatu, ikuspegi kritikoetan babes gehigarriak sartu eta trantsizioa ebaluatu kode gabeko metodoak hardwarean oinarritutakoa.

Erasoak informazioa ikusgai egotea eskatzen badu ere, funtzionatzeko duen gaitasuna baimenik gabe eta minutu erdi baino gutxiagoan mehatxu larri bihurtzen du: alboko kanal teknika bat, aprobetxatzen duena GPU errendatze denborak pantailan ikusten duzuna irakurtzeko, gaur arintze partzialak eta konponketa sakonago bat zain daudelarik.

Bere "geek" interesak lanbide bihurtu dituen teknologia zalea naiz. Nire bizitzako 10 urte baino gehiago eman ditut punta-puntako teknologia erabiltzen eta era guztietako programak moldatzen jakin-min hutsagatik. Orain informatikako teknologian eta bideo-jokoetan espezializatu naiz. Izan ere, 5 urte baino gehiago daramatzadala teknologia eta bideo-jokoen inguruko hainbat webgunetan idazten, denontzat ulergarria den hizkuntza batean behar duzun informazioa eman nahi duten artikuluak sortzen.

Zalantzarik baduzu, nire ezagutza Windows sistema eragilearekin zerikusia duen guztia eta baita telefono mugikorretarako Android ere barne hartzen du. Eta nire konpromisoa zurekin da, beti prest nago minutu batzuk pasatzeko eta Interneteko mundu honetan izan ditzakezun zalantzak konpontzen laguntzeko.