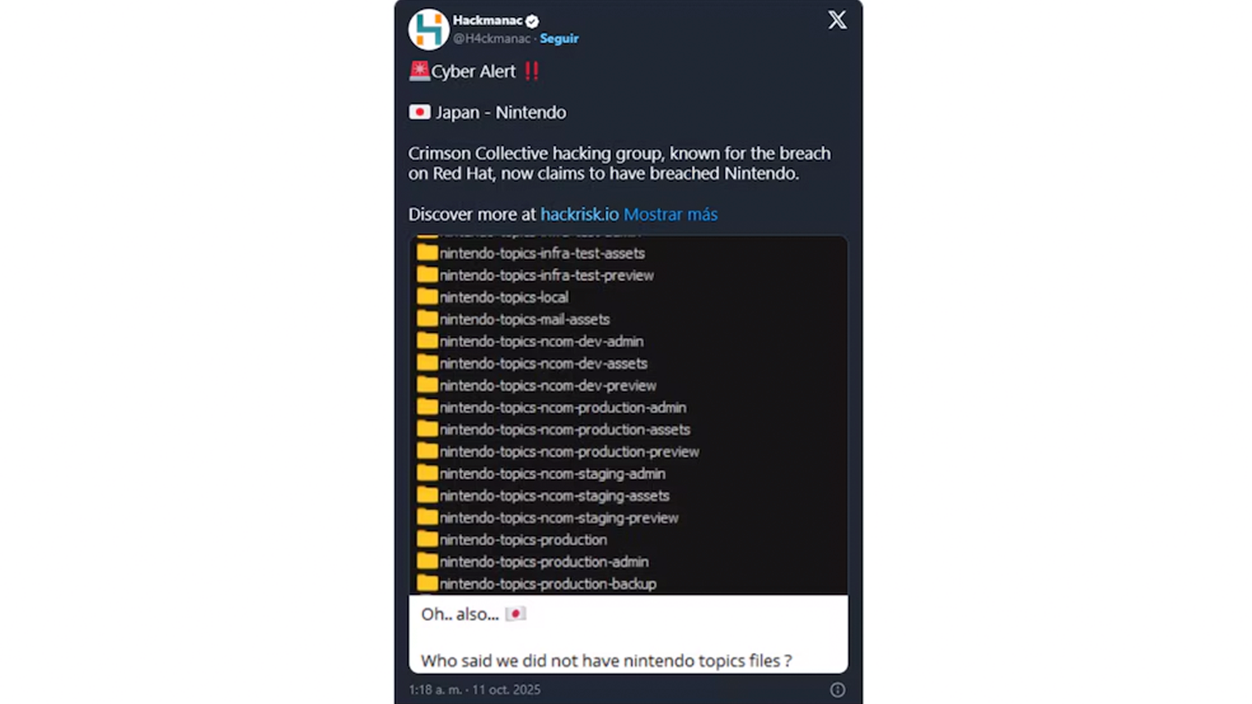

- Crimson Collective ادعا کرد که به سیستمهای نینتندو دسترسی دارد و تصویری از نام پوشههای داخلی منتشر کرد.

- نینتندو بعداً هرگونه نفوذ به سرورهای خود را تکذیب کرد و نشت اطلاعات شخصی یا اطلاعات توسعهدهندگان را رد کرد.

- این گروه از طریق اخاذی و دسترسی فرصتطلبانه، سوءاستفاده از اعتبارنامههای افشا شده، نقصهای مبتنی بر ابر و آسیبپذیریهای وب فعالیت میکند؛ Red Hat (570 GB) نمونهی قابل توجهی از این دست است.

- اقدامات مهار، حسابرسی قانونی، MFA و حداقل امتیاز برای حوادثی از این نوع توصیه میشود.

گروه کریمسون کالکتیو ادعا میکند که به سیستمهای نینتندو نفوذ کرده است، در اپیزودی که بار دیگر توجه را به خود جلب می کند حفاظت دیجیتال از شرکتهای بزرگ فناوریدر بحبوحه یک زمینه بسیار حساس برای امنیت سایبری شرکتها، توجه بر نفوذ ادعایی و بررسی دقیق شواهد منتشر شده متمرکز شده است.

هشدار پس از انتشار در X محبوب شد (قبلاً توییتر) تقویتشده توسط هکماناککه در آن a نشان داده شد ضبط درخت دایرکتوری (که میتوانید در تصویر زیر مشاهده کنید) از آنچه که به نظر میرسد منابع داخلی نینتندو باشد، با ارجاعاتی مانند «پشتیبانگیری»، «ساختهای توسعهدهندگان» یا «داراییهای تولید». نینتندو این حمله را تکذیب میکند و تأیید مستقل آن شواهد در حال انجام است و طبق معمول، اصالت مواد با احتیاط ارزیابی میشود.

جدول زمانی پرونده و وضعیت رسمی

طبق شواهد جمعآوریشده، این ادعا ابتدا در کانالهای پیامرسان و رسانههای اجتماعی پخش شد و Crimson Collective آن را به اشتراک گذاشت. آزمونهای ورودی جزئی و روایت اخاذی آن. این گروه که معمولاً از طریق تلگرام فعالیت میکند، اغلب فهرستی از پوشهها یا اسکرینشاتها را برای تقویت اعتبار تبلیغات خود قبل از مذاکره با قربانیان نمایش میدهد.

در بهروزرسانی بعدی، نینتندو صراحتاً تکذیب کرد وجود یک رخنه که دادههای شخصی، تجاری یا توسعهای را به خطر انداخته است. این شرکت در بیانیههایی به رسانه ژاپنی سانکی شیمبون در تاریخ ۱۵ اکتبر اظهار داشت که هیچ مدرکی مبنی بر دسترسی عمیق به سیستمهایش وجود ندارد؛ در عین حال، ذکر شد که برخی از سرورهای وب مربوط به صفحه شما، حوادثی را نشان میداد، بدون هیچ تأثیر تأیید شدهای بر مشتریان یا محیطهای داخلی.

کریمسون کالکتیو کیست و معمولاً چگونه فعالیت میکند؟

کریمسون کالکتیو به خاطر حملات هدفمند خود به شرکتهای ... بدنام شده است. فناوری، نرمافزار و مخابراتالگوی تکرارشونده آن، ترکیبی از تحقیقات هدفمند، نفوذ به محیطهای با پیکربندی ضعیف و سپس انتشار شواهد محدود برای اعمال فشار است. اغلب، سوءاستفادههای جمعی، اعتبارنامههای افشا شده را افشا میکنندخطاهای پیکربندی ابری و آسیبپذیریها در برنامههای وب، سپس خواستههای اقتصادی یا رسانهای خود را اعلام کنند.

تحقیقات فنی اخیر، رویکردی کاملاً مرتبط با فضای ابری را توصیف میکند: مهاجمان با استفاده از ابزارهای متنباز، مخازن و منابع باز را برای یافتن کلیدها و توکنهای فاششده جستجو میکنند. با هدف کشف «اسرار».

وقتی یک ناقل مناسب پیدا کنند، آنها سعی میکنند در پلتفرمهای ابری، پایداری ایجاد کرده و امتیازات را افزایش دهند. (برای مثال، با هویتها و مجوزهای زودگذر)، با هدف، استخراج دادهها و کسب درآمد از دسترسی استارائهدهندگانی مانند AWS، اعتبارنامههای کوتاهمدت، سیاست حداقل امتیاز و بررسی مداوم مجوزها را به عنوان خطوط دفاعی توصیه میکنند.

حوادثی که اخیراً به این گروه نسبت داده شده است

در ماههای اخیر، حملاتی که به ... نسبت داده شده است شامل مجموعه کریمسون اهداف برجستهمورد رد هت (Red Hat) برجسته است، که از این میان این گروه ادعا میکند که حدود ۵۷۰ گیگابایت داده را از حدود ۲۸۰۰۰ مخزن داخلی به سرقت برده است.آنها همچنین به ... مرتبط شدهاند اختلال در ظاهر سایت نینتندو در پایان ماه سپتامبر، حملاتی علیه شرکتهای مخابراتی در منطقه رخ داده بود.

- کلاه قرمزی: استخراج گسترده اطلاعات داخلی از اکوسیستم پروژههای خصوصی آن.

- مخابرات (به عنوان مثال، کلارو کلمبیا): کمپینهایی با اخاذی و انتشار گزینشی شواهد.

- صفحه نینتندو: اصلاح غیرمجاز سایت در پایان ماه سپتامبر، که به همین گروه نسبت داده شد.

پیامدها و خطرات احتمالی

اگر چنین نفوذی تأیید شود، دسترسی به پشتیبانها و مطالب توسعه میتواند داراییهای حیاتی در زنجیره تولید را در معرض خطر قرار دهد: مستندات داخلی، ابزارها، محتوای در حال تولید یا اطلاعات زیرساختی. این درها را به روی مهندسی معکوس باز میکند, سوءاستفاده از آسیبپذیریها ودر موارد شدید، به دزدی دریایی یا مزیت رقابتی نامناسب.

علاوه بر این، دسترسی به کلیدها، توکنها یا اعتبارنامههای داخلی، جابجاییهای جانبی به محیطها یا ارائهدهندگان دیگر را تسهیل میکند. اثر دومینو احتمالی در زنجیره تأمیندر سطح اعتباری و نظارتی، تأثیر به دامنه واقعی افشای اطلاعات و ماهیت دادههایی که ممکن است به خطر بیفتند بستگی دارد.

پاسخ مورد انتظار و شیوههای خوب در صنعت

در مواجهه با چنین حوادثی، اولویت، مهار و ریشهکن کردن دسترسی غیرمجاز، فعال کردن تحقیقات قانونی و تقویت کنترلهای هویت و دسترسی است.همچنین بررسی پیکربندیهای ابری، حذف مسیرهای حمله و اعمال تلهمتری برای تشخیص فعالیتهای غیرعادی که ممکن است نشاندهندهی تداوم حضور مهاجم باشد، کلیدی است.

- مهار فوری: سیستمهای آسیبدیده را ایزوله کنید، اعتبارنامههای افشا شده را غیرفعال کنید و مسیرهای خروج اطلاعات را مسدود کنید.

- حسابرسی قانونی: جدول زمانی را بازسازی کنید، عوامل خطر را شناسایی کنید و شواهد را برای تیمهای فنی و مقامات تجمیع کنید.

- سختسازی دسترسی: چرخش کلید، MFA اجباری، حداقل امتیاز و تقسیمبندی شبکه.

- شفافیت نظارتی: در صورت لزوم، با دستورالعملهای واضح برای افزایش امنیت فردی، به آژانسها و کاربران اطلاع دهید.

با تکذیب نینتندو در مورد شکاف ادعایی، تمرکز به سمت تأیید فنی شواهد ارائه شده توسط Crimson Collective تغییر میکند.هی، تشدید کنترلها برای جلوگیری از ترس بیشتر. در غیاب شواهد قطعی، اقدام محتاطانه، حفظ هوشیاری، تقویت پیکربندیهای ابری و تقویت همکاری با تیمهای واکنش سریع و فروشندگان است.زیرا این گروه قبلاً توانایی سوءاستفاده از اعتبارنامههای افشا شده و خطاهای پیکربندی را در مقیاس وسیع نشان داده است.

من یک علاقه مند به فناوری هستم که علایق "گیک" خود را به یک حرفه تبدیل کرده ام. من بیش از 10 سال از زندگی خود را صرف استفاده از فناوری های پیشرفته و سرهم بندی کردن انواع برنامه ها از روی کنجکاوی کرده ام. اکنون در زمینه فناوری رایانه و بازی های ویدیویی تخصص دارم. این به این دلیل است که بیش از 5 سال است که برای وب سایت های مختلف در زمینه فناوری و بازی های ویدیویی می نویسم و مقالاتی را ایجاد می کنم که به دنبال ارائه اطلاعات مورد نیاز شما به زبانی قابل فهم برای همه هستند.

اگر سوالی دارید، دانش من از همه چیز مربوط به سیستم عامل ویندوز و همچنین اندروید برای تلفن های همراه است. و تعهد من به شماست، من همیشه حاضرم چند دقیقه وقت بگذارم و به شما کمک کنم تا هر سوالی را که ممکن است در این دنیای اینترنتی داشته باشید حل کنید.