- Tunnista yhteydet ja portit netstatin avulla ja suodata tilojen tai protokollien mukaan poikkeavan toiminnan havaitsemiseksi.

- Estä verkot ja IP-osoitteet CMD/PowerShellin kautta käyttämällä netsh-komentoa ja hyvin määriteltyjä palomuurisääntöjä.

- Vahvista reunasuojausta IPsec- ja GPO-suojauksella ja valvo poistamatta palomuuripalvelua käytöstä.

- Vältä hakukoneoptimointiin ja käytettävyyteen kohdistuvia sivuvaikutuksia yhdistämällä esto CAPTCHA-varmennuksiin, nopeusrajoituksiin ja CDN-verkkoon.

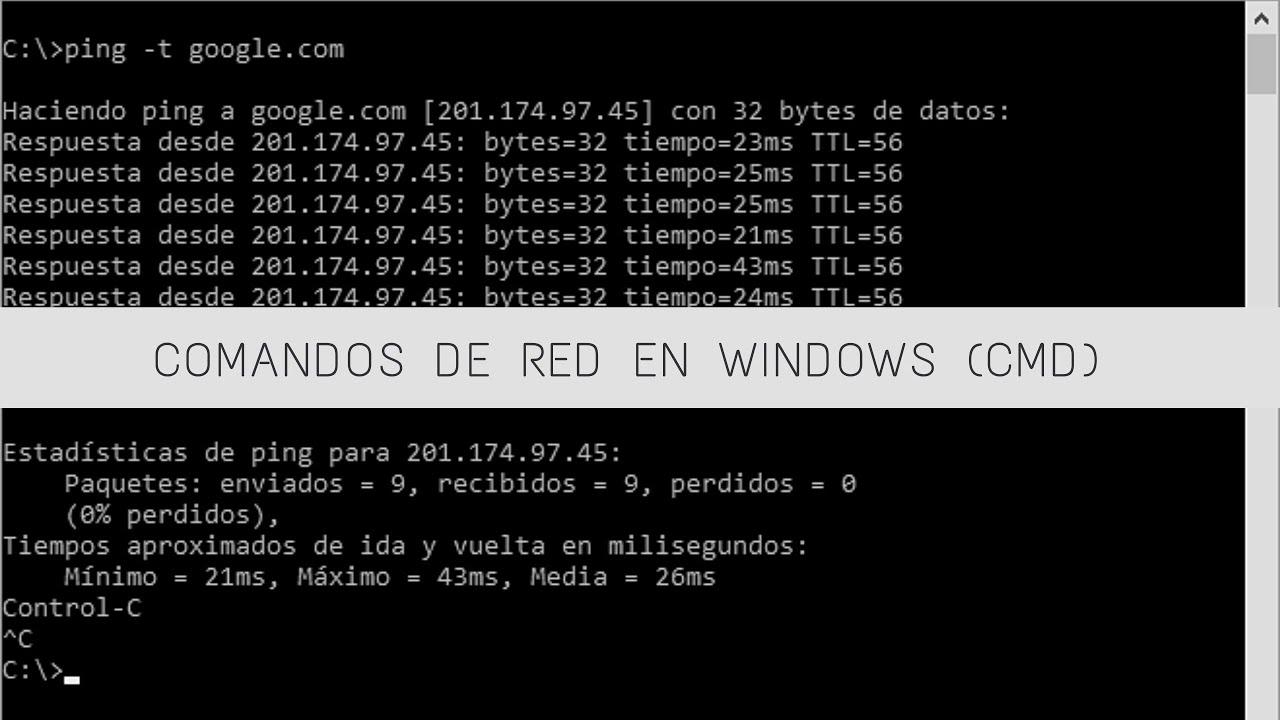

¿Kuinka estää epäilyttävät verkkoyhteydet CMD:stä? Kun tietokone alkaa toimia hitaasti tai huomaat epätavallista verkkotoimintaa, komentokehotteen avaaminen ja komentojen käyttäminen on usein nopein tapa saada hallinta takaisin. Vain muutamalla komennolla voit havaita ja estää epäilyttävät yhteydetTarkista avoimet portit ja vahvista tietoturvaasi asentamatta mitään ylimääräistä.

Tästä artikkelista löydät kattavan ja käytännöllisen oppaan, joka perustuu natiiveihin työkaluihin (CMD, PowerShell ja apuohjelmat, kuten netstat ja netsh). Näet, miten tunnistaa oudot istunnotMitä mittareita seurataan, miten estetään tiettyjä Wi-Fi-verkkoja ja miten luodaan sääntöjä Windowsin palomuurissa tai jopa FortiGatessa – kaikki selitetty selkeästi ja suoraan.

Netstat: mikä se on, mihin sitä käytetään ja miksi se on edelleen avainasemassa

Nimi netstat tulee sanoista ”network” ja ”statistics”, ja sen tehtävänä on juuri tarjota tilastot ja yhteystilat reaaliajassa. Se on ollut integroituna Windowsiin ja Linuxiin 90-luvulta lähtien, ja se löytyy myös muista järjestelmistä, kuten macOS:stä tai BeOS:sta, vaikkakaan niissä ei ole graafista käyttöliittymää.

Sen suorittaminen konsolissa antaa sinulle mahdollisuuden nähdä aktiiviset yhteydet, käytössä olevat portit, paikalliset ja etäosoitteet ja yleisesti ottaen selkeän yleiskuvan siitä, mitä TCP/IP-pinossasi tapahtuu. Tämän avulla välitön verkkoskannaus Sen avulla voit määrittää, diagnosoida ja nostaa tietokoneesi tai palvelimesi suojaustasoa.

On tärkeää seurata, mitkä laitteet muodostavat yhteyden, mitkä portit ovat auki ja miten reitittimesi on määritetty. Netstatin avulla saat myös reititystaulukoita ja tilastot protokollan mukaan jotka opastavat sinua, kun jokin on vialla: liiallinen liikenne, virheet, ruuhkautuminen tai luvattomat yhteydet.

Hyödyllinen vinkki: Ennen kuin suoritat vakavan analyysin netstatilla, sulje kaikki tarpeettomat sovellukset ja jopa Käynnistä uudelleen, jos mahdollistaNäin vältät melua ja saat tarkkuutta siinä, millä on todella merkitystä.

Vaikutus suorituskykyyn ja parhaat käyttötavat

Netstatin suorittaminen itsessään ei riko tietokonettasi, mutta sen liiallinen tai liian monen parametrin käyttö samanaikaisesti voi kuluttaa prosessoria ja muistia. Jos suoritat sitä jatkuvasti tai suodatat valtavan määrän tietoja, järjestelmän kuormitus kasvaa ja suorituskyky voi kärsiä.

Vaikutuksen minimoimiseksi rajaa se tiettyihin tilanteisiin ja hienosäädä parametreja. Jos tarvitset jatkuvaa virtausta, arvioi tarkempia valvontatyökaluja. Ja muista: Vähemmän on enemmän kun tarkoituksena on tutkia tiettyä oiretta.

- Rajoita käyttö aikoihin, jolloin todella tarvitset sitä näytä aktiiviset yhteydet tai tilastoja.

- Suodata tarkasti näyttääksesi vain tarvittavat tiedot.

- Vältä suoritusten ajoittamista hyvin lyhyillä aikaväleillä, jotka kyllästää resursseja.

- Harkitse erillisiä apuohjelmia, jos etsit reaaliaikainen seuranta edistyneempi.

Netstatin käytön edut ja rajoitukset

Netstat on edelleen suosittu järjestelmänvalvojien ja teknikkojen keskuudessa, koska se tarjoaa Yhteyksien välitön näkyvyys ja sovellusten käyttämiä portteja. Muutamassa sekunnissa voit havaita, kuka puhuu kenen kanssa ja minkä porttien kautta.

Se myös helpottaa valvonta ja vianmääritysRuuhkat, pullonkaulat, itsepintaiset yhteydet… kaikki tämä tulee esiin, kun tarkastellaan asiaankuuluvia tiloja ja tilastoja.

- Nopea havaitseminen luvattomista yhteyksistä tai mahdollisista tunkeutumisista.

- Istunnon seuranta asiakkaiden ja palvelimien välillä kaatumisten tai viiveiden paikantamiseksi.

- Suorituskyvyn arviointi protokollan mukaan priorisoidakseen parannuksia siellä, missä niillä on suurin vaikutus.

Ja mitä se ei tee niin hyvin? Se ei tarjoa mitään dataa (se ei ole sen tarkoitus), sen tuloste voi olla monimutkaista ei-teknisille käyttäjille ja erittäin laajoissa ympäristöissä, jotka eivät ole mittakaavassa erikoistuneena järjestelmänä (esimerkiksi SNMP). Lisäksi sen käyttö on vähentynyt ja sen sijaan on käytetty enemmän PowerShell ja nykyaikaisempia apuohjelmia selkeämmillä tuloksilla.

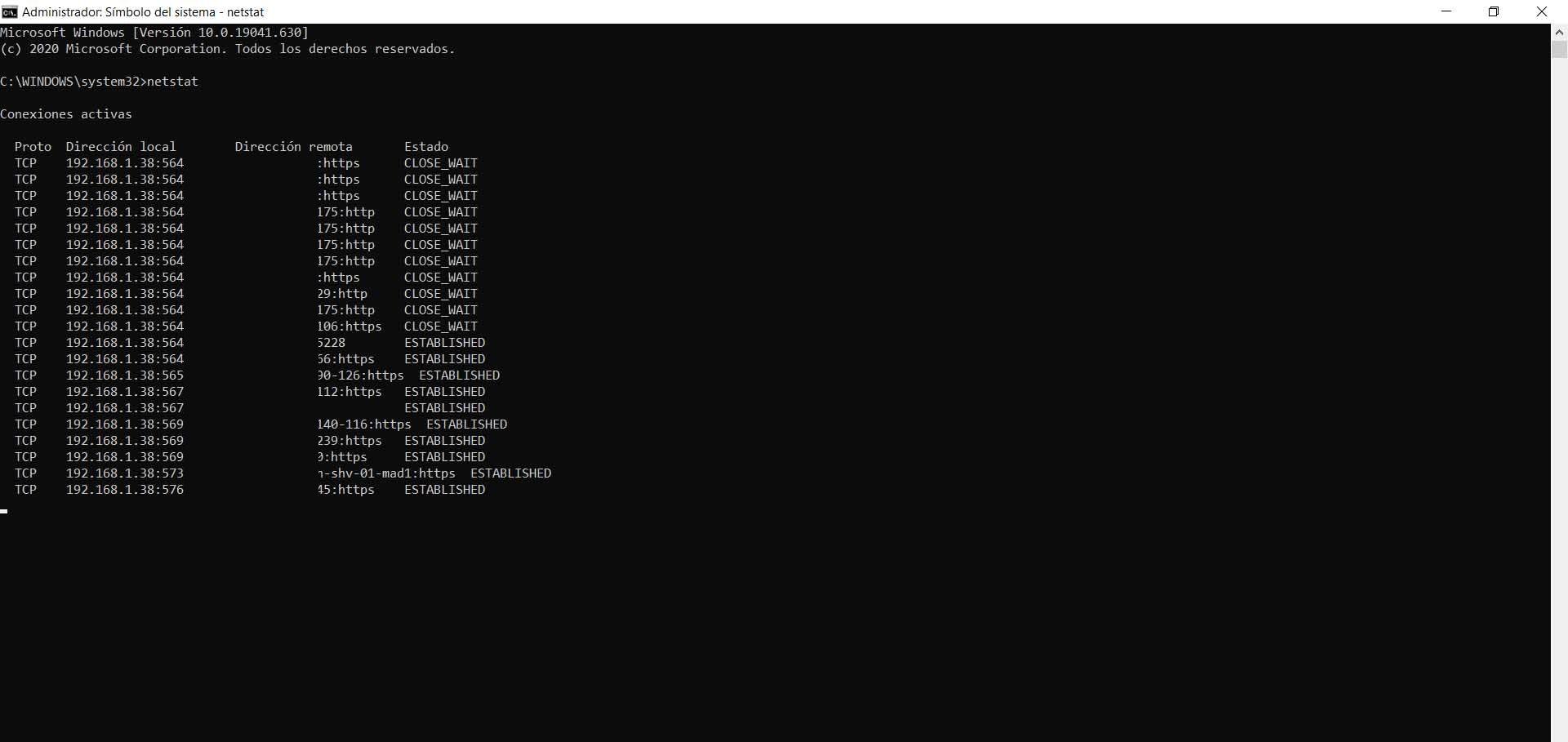

Kuinka käyttää CMD:n netstatia ja lukea sen tuloksia

Avaa CMD järjestelmänvalvojana (Käynnistä, kirjoita ”cmd”, napsauta hiiren kakkospainikkeella ja valitse Suorita järjestelmänvalvojana) tai käytä Windows 11:ssä Päätettä. Kirjoita sitten netstat ja paina Enter saadaksesi hetken kuvan.

Näet sarakkeet, joissa on protokolla (TCP/UDP), paikalliset ja etäosoitteet portteineen sekä tilakenttä (LISTENING, ESTABLISHED, TIME_WAIT jne.). Jos haluat numeroita porttinimien sijaan, suorita netstat -n suorempaan lukemiseen.

Säännölliset päivitykset? Voit määrittää sen päivittymään X sekunnin välein tietyllä aikavälillä: esimerkiksi netstat -n 7 Se päivittää tulosteen 7 sekunnin välein havaitakseen reaaliaikaiset muutokset.

Jos olet kiinnostunut vain muodostuneista yhteyksistä, suodata tuloste findstr-funktiolla: netstat | findstr PERUSTETTUVaihda asetukseksi LISTENING, CLOSE_WAIT tai TIME_WAIT, jos haluat havaita muita tiloja.

Hyödyllisiä netstat-parametreja tutkimukseen

Näiden muokkaajien avulla voit vähentää melua ja keskity siihen, mitä etsit:

- -a: näyttää aktiiviset ja ei-aktiiviset yhteydet ja kuunteluportit.

- -e: rajapinnan pakettitilastot (saapuvat/lähtevät).

- -f: selvittää ja näyttää etänä toimivat FQDN-nimet (täydelliset verkkotunnukset).

- -n: näyttää ratkaisemattomat portti- ja IP-numerot (nopeammin).

- -o: lisää yhteyttä ylläpitävän prosessin PID:n.

- -p X: suodattaa protokollan mukaan (TCP, UDP, tcpv6, tcpv4...).

- -q: kyselyyn linkitetyt kuuntelu- ja ei-kuunteluportit.

- -sTilastot ryhmiteltyinä protokollan (TCP, UDP, ICMP, IPv4/IPv6) mukaan.

- -r: järjestelmän nykyinen reititystaulukko.

- -t: tietoja lataustilassa olevista yhteyksistä.

- -xNetworkDirect-yhteyden tiedot.

Käytännön esimerkkejä jokapäiväiseen elämään

Voit listata avoimet portit ja yhteydet PID-tunnukseineen suorittamalla netstat -anoTuon PID:n avulla voit ristiviittaa prosessiin Tehtävienhallinnassa tai työkaluilla, kuten TCPView.

Jos olet kiinnostunut vain IPv4-yhteyksistä, suodata protokollan mukaan netstat -p IP-osoite ja säästät melulta ulos mennessäsi.

Protokollan mukaiset globaalit tilastot ovat peräisin netstat -sJos taas haluat rajapintojen toiminnan (lähetetty/vastaanotettu), se toimii netstat -e saada tarkkoja lukuja.

Voit selvittää etänimen ratkaisun ongelman yhdistämällä netstat -f suodatuksella: esimerkiksi netstat -f | findstr omaverkkotunnus Se palauttaa vain ne, jotka vastaavat kyseistä verkkotunnusta.

Kun Wi-Fi on hidas ja Netstat on täynnä outoja yhteyksiä

Klassinen tapaus: hidas selaus, nopeustesti, jonka käynnistyminen kestää jonkin aikaa, mutta antaa normaaleja lukemia, ja netstatia suoritettaessa näkyviin tulee seuraavaa: kymmeniä yhteyksiä luotuUsein syyllinen on selain (esimerkiksi Firefox, koska se käsittelee useita soketteja), ja vaikka sulkisit ikkunat, taustaprosessit saattavat jatkaa istuntojen ylläpitämistä.

Mitä tehdä? Ensin samaistua netstat -ano Kirjaa PID:t muistiin. Tarkista sitten Tehtävienhallinnasta tai Prosessienhallinnasta/TCPView'sta, mitkä prosessit ovat sen takana. Jos yhteys ja prosessi vaikuttavat epäilyttäviltä, harkitse IP-osoitteen estämistä Windowsin palomuurissa. suorita virustorjuntaohjelmaskannaus Ja jos riski vaikuttaa sinusta suurelta, irrota laite väliaikaisesti verkosta, kunnes tilanne on selvä.

Jos istuntojen tulva jatkuu selaimen uudelleenasennuksen jälkeen, tarkista laajennukset, poista synkronointi tilapäisesti käytöstä ja katso, ovatko muutkin asiakasohjelmat (kuten mobiililaitteesi) hitaita: tämä viittaa ongelmaan. verkko-/internet-palveluntarjoajaongelma paikallisen ohjelmiston sijaan.

Muista, että netstat ei ole reaaliaikainen monitori, mutta voit simuloida sellaisen netstat -n 5 päivittyy 5 sekunnin välein. Jos tarvitset jatkuvaa ja kätevämpää paneelia, tutustu TCPView tai tarkemmin määriteltyjä valvontavaihtoehtoja.

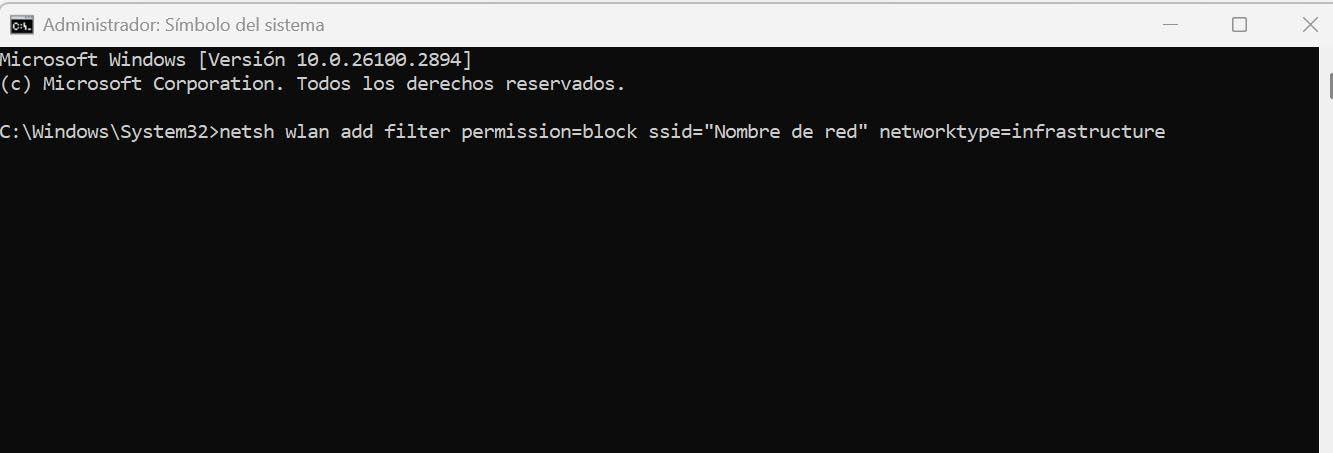

Estä tiettyjä Wi-Fi-verkkoja CMD:stä

Jos lähellä on verkkoja, joita et halua nähdä tai joiden käyttöä et halua laitteesi yrittävän, voit suodata ne konsolistaKomento antaa sinulle mahdollisuuden estää tietyn SSID:n ja hallita sitä koskematta graafiseen paneeliin.

Avaa CMD järjestelmänvalvojana ja käyttää:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureSuorittamisen jälkeen verkko katoaa käytettävissä olevien verkkojen luettelosta. Tarkistaaksesi estämäsi verkot, käynnistä netsh wlan näytä suodattimet permission=blockJa jos kadut sitä, poista se tällä:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Estä epäilyttävät IP-osoitteet Windowsin palomuurilla

Jos havaitset, että sama julkinen IP-osoite yrittää epäilyttäviä toimia palveluitasi vastaan, nopea vastaus on luo sääntö, joka estää Nuo yhteydet. Lisää graafisessa konsolissa mukautettu sääntö, käytä sitä kohdassa "Kaikki ohjelmat", protokollaksi "Mikä tahansa", määritä estettävät etä-IP-osoitteet, valitse "Estä yhteys" ja käytä sitä toimialue-/yksityis-/julkisissa yhteyksissä.

Pidätkö automaatiosta? PowerShellin avulla voit luoda, muokata tai poistaa sääntöjä napsauttamalla. Voit esimerkiksi estää lähtevän Telnet-liikenteen ja rajoittaa sallittua etä-IP-osoitetta käyttämällä sääntöjä, joissa on Uusi-NetFirewallRule ja säädä sitten Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Jos haluat hallita sääntöjä ryhmittäin tai poistaa estosääntöjä joukkona, luota seuraaviin: Ota käyttöön/poista käytöstä/poista NetFirewallRule ja kyselyissä, joissa käytetään jokerimerkkejä tai suodattimia ominaisuuksien mukaan.

Parhaat käytännöt: Älä poista palomuuripalvelua käytöstä

Microsoft ei suosittele palomuuripalvelun (MpsSvc) pysäyttämistä. Se voi aiheuttaa ongelmia Käynnistä-valikossa, nykyaikaisten sovellusten asennuksessa tai muissa tilanteissa. aktivointivirheet Puhelimitse. Jos sinun on käytäntöjesi vuoksi poistettava profiilit käytöstä, tee se palomuurin tai ryhmäkäytäntöobjektin kokoonpanotasolla, mutta jätä palvelu päälle.

Profiilit (toimialue/yksityinen/julkinen) ja oletustoiminnot (salli/estä) voidaan asettaa komentoriviltä tai palomuurikonsolista. Näiden oletusarvojen pitäminen hyvin määriteltynä estää tahattomat reiät uusia sääntöjä luotaessa.

FortiGate: Estä SSL VPN -yritykset epäilyttävistä julkisista IP-osoitteista

Jos käytät FortiGatea ja huomaat epäonnistuneita kirjautumisyrityksiä SSL VPN -palveluun tuntemattomista IP-osoitteista, luo osoitepooli (esimerkiksi mustalle listalle) ja lisää kaikki ristiriitaiset IP-osoitteet sinne.

Syötä konsolissa SSL VPN -asetukset komennolla vpn-ssl-asetusten määritys ja pätee: aseta lähdeosoite “blacklistipp” y aseta lähde-osoite-negatiivinen käyttöönKanssa show Vahvistat, että se on otettu käyttöön. Tällä tavoin yhteys hylätään alusta alkaen, kun joku tulee kyseisistä IP-osoitteista.

Voit tarkistaa kyseiseen IP-osoitteeseen ja porttiin tulevan liikenteen käyttämällä diagnosoi nuuskijapaketti mikä tahansa “isäntä XXXX ja portti 10443” 4ja kanssa hanki vpn ssl -monitori Tarkistat sallitut istunnot IP-osoitteista, joita ei ole luettelossa.

Toinen tapa on SSL_VPN > Rajoita pääsyä > Rajoita pääsyä tiettyihin isäntiinTässä tapauksessa hylkäys tapahtuu kuitenkin tunnistetietojen syöttämisen jälkeen, ei välittömästi kuten konsolin kautta.

Vaihtoehtoja netstatille liikenteen tarkasteluun ja analysointiin

Jos etsit lisää mukavuutta tai yksityiskohtia, on olemassa työkaluja, jotka tarjoavat sitä. grafiikka, edistyneet suodattimet ja syväkaappaus paketeista:

- Wireshark: liikenteen sieppaus ja analysointi kaikilla tasoilla.

- iproute2 (Linux): apuohjelmat TCP/UDP:n ja IPv4/IPv6:n hallintaan.

- LasilankaVerkkoanalyysi palomuurin hallinnalla ja yksityisyyteen keskittyen.

- Uptrendsin käyttöajan seurantaJatkuva työmaan valvonta ja hälytykset.

- Germainin käyttökokemus: seuranta, joka keskittyy toimialoihin, kuten rahoitus tai terveydenhuolto.

- AteraRMM-ohjelmistopaketti, jossa on valvonta ja etäkäyttö.

- PilvihaiVerkkoanalytiikka ja kuvakaappausten jakaminen.

- iptraf / iftop (Linux): Reaaliaikainen liikenne erittäin intuitiivisen käyttöliittymän kautta.

- ss (Socket-tilastot) (Linux): moderni ja selkeämpi vaihtoehto netstatille.

IP-osoitteiden esto ja sen vaikutus hakukoneoptimointiin sekä lieventämisstrategiat

Aggressiivisten IP-osoitteiden estäminen on järkevää, mutta ole varovainen estä hakukoneiden botitKoska saatat menettää indeksoinnin. Maakohtaiset estovaihtoehdot voivat myös sulkea pois laillisia käyttäjiä (tai VPN-palveluita) ja heikentää näkyvyyttäsi tietyillä alueilla.

Täydentävät toimenpiteet: lisää CAPTCHA-koodit Bottien pysäyttämiseksi käytä nopeusrajoitusta väärinkäytösten estämiseksi ja sijoita CDN DDoS-hyökkäysten lieventämiseksi jakamalla kuorma hajautettujen solmujen kesken.

Jos hosting-palvelusi käyttää Apachea ja palvelimellasi on geoblokkaus käytössä, voit uudelleenohjaa vierailut tietystä maasta käyttäen .htaccess-tiedostoa uudelleenkirjoitussäännöllä (yleinen esimerkki):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Voit estää IP-osoitteita webhotellissa (Plesk) myös muokkaamalla .htaccess-tiedosto ja estä tiettyjä osoitteita, aina tiedostosta etukäteen varmuuskopioituna siltä varalta, että muutoksia on peruutettava.

Hallitse Windowsin palomuuria perusteellisesti PowerShellin ja netsh:n avulla

Yksittäisten sääntöjen luomisen lisäksi PowerShell antaa sinulle täyden hallinnan: määritä oletusprofiilit, luoda/muokata/poistaa sääntöjä ja jopa toimia Active Directory -ryhmäkäytäntöobjekteja vastaan välimuistissa olevien istuntojen avulla vähentääkseen toimialueen ohjainten kuormitusta.

Lyhyitä esimerkkejä: säännön luominen, sen etäosoitteen muuttaminen, kokonaisten ryhmien ottaminen käyttöön/poistaminen käytöstä ja poista estosäännöt yhdellä iskulla. Oliopohjainen malli mahdollistaa suodattimien kyselyn porteille, sovelluksille tai osoitteille ja tulosten ketjuttamisen putkistojen kanssa.

Etätiimien hallintaan luota WinRM ja parametrit -CimSessionNäin voit listata sääntöjä, muokata tai poistaa merkintöjä muilla koneilla poistumatta konsolistasi.

Virheitä skripteissä? Käytä -Virhetoiminto Jatka hiljaisesti estääksesi "sääntöä ei löytynyt" -ilmoituksen poistamisen yhteydessä -Entä jos esikatsella ja -Vahvistaa Jos haluat vahvistuksen jokaiselle kohteelle. -Verbose Saat lisätietoja toteutuksesta.

IPsec: Todennus, salaus ja käytäntöihin perustuva eristäminen

Kun tarvitset vain todennetun tai salatun liikenteen kulkemaan läpi, yhdistät Palomuuri- ja IPsec-säännötLuo siirtotapasääntöjä, määritä kryptografiset joukkot ja todennusmenetelmät ja liitä ne asianmukaisiin sääntöihin.

Jos kumppanisi vaatii IKEv2:n, voit määrittää sen IPsec-säännössä laitevarmenteen avulla tapahtuvalla todennuksella. Tämä on myös mahdollista. kopiointisäännöt ryhmäkäytäntöobjektista toiseen ja niihin liittyviin joukkoihin käyttöönottojen nopeuttamiseksi.

Voit eristää verkkotunnuksen jäsenet käyttämällä sääntöjä, jotka vaativat todennuksen saapuvalle liikenteelle ja lähtevälle liikenteelle. Voit myös edellyttää ryhmien jäsenyyttä SDDL-ketjujen avulla, mikä rajoittaa pääsyn valtuutetuille käyttäjille/laitteille.

Salaamattomat sovellukset (kuten telnet) voidaan pakottaa käyttämään IPsec-protokollaa, jos luot palomuurisäännön, joka asettaa toiminnon "salli, jos suojattu" ja IPsec-käytännön, joka Vaadi todennus ja salausSillä tavalla mikään ei kulje selkeästi.

Todennettu ohitus ja päätepisteiden suojaus

Todennettu ohitus sallii luotettavilta käyttäjiltä tai laitteilta tulevan liikenteen ohittaa estosäännöt. Hyödyllinen seuraaville: päivitys- ja skannauspalvelimia avaamatta satamia koko maailmalle.

Jos etsit kokonaisvaltaista suojausta useissa sovelluksissa, siirrä sääntöä sen sijaan, että loisit säännön jokaiselle sovellukselle erikseen. IPsec-tason valtuutus luetteloilla globaaleissa kokoonpanoissa sallituista kone-/käyttäjäryhmistä.

Hallitsemalla netstatin nähdäksesi kuka yhdistää, hyödyntämällä netsh:ia ja PowerShelliä sääntöjen valvomiseksi sekä skaalaamalla IPsec- tai perimeter-palomuurien, kuten FortiGaten, avulla saat verkkosi hallintaasi. CMD-pohjaisten Wi-Fi-suodattimien, hyvin suunnitellun IP-osoitteiden estämisen, SEO-varotoimien ja vaihtoehtoisten työkalujen avulla, kun tarvitset perusteellisempaa analyysia, pystyt... havaita epäilyttävät yhteydet ajoissa ja estää ne häiritsemättä toimintaasi.

Intohimoinen teknologiaan pienestä pitäen. Rakastan olla ajan tasalla alalla ja ennen kaikkea viestiä siitä. Siksi olen omistautunut viestintään teknologia- ja videopelisivustoilla useiden vuosien ajan. Löydät minut kirjoittamasta Androidista, Windowsista, MacOS:sta, iOS:stä, Nintendosta tai mistä tahansa muista mieleen tulevista aiheista.