- Crimson Collective vaati pääsyn Nintendon järjestelmiin ja julkaisi kuvakaappauksen sisäisistä kansioiden nimistä.

- Nintendo kiisti myöhemmin kaikki palvelimilleen kohdistuneet tietomurrot ja sulki pois henkilökohtaisten tai kehitystietojen vuodot.

- Ryhmä toimii kiristyksen ja opportunistisen pääsyn avulla hyödyntäen paljastuneita tunnistetietoja, pilvipohjaisia virheitä ja verkkohaavoittuvuuksia; Red Hat (570 Gt) on huomattava esimerkki.

- Tällaisissa tapauksissa suositellaan eristämistoimenpiteitä, rikostutkintaa, moniperusteista faksia ja vähimmäisoikeuksien käyttöä.

Ryhmä Crimson Collective väittää murtautuneensa Nintendon järjestelmiinjaksossa, joka jälleen kerran asettaa valokeilan parrasvaloihin suurten teknologiayritysten digitaalinen suojausHuomiota kiinnitetään väitettyyn tunkeutumiseen ja julkaistujen todisteiden tarkasteluun erityisen arkaluontoisessa yritysten kyberturvallisuuden kontekstissa.

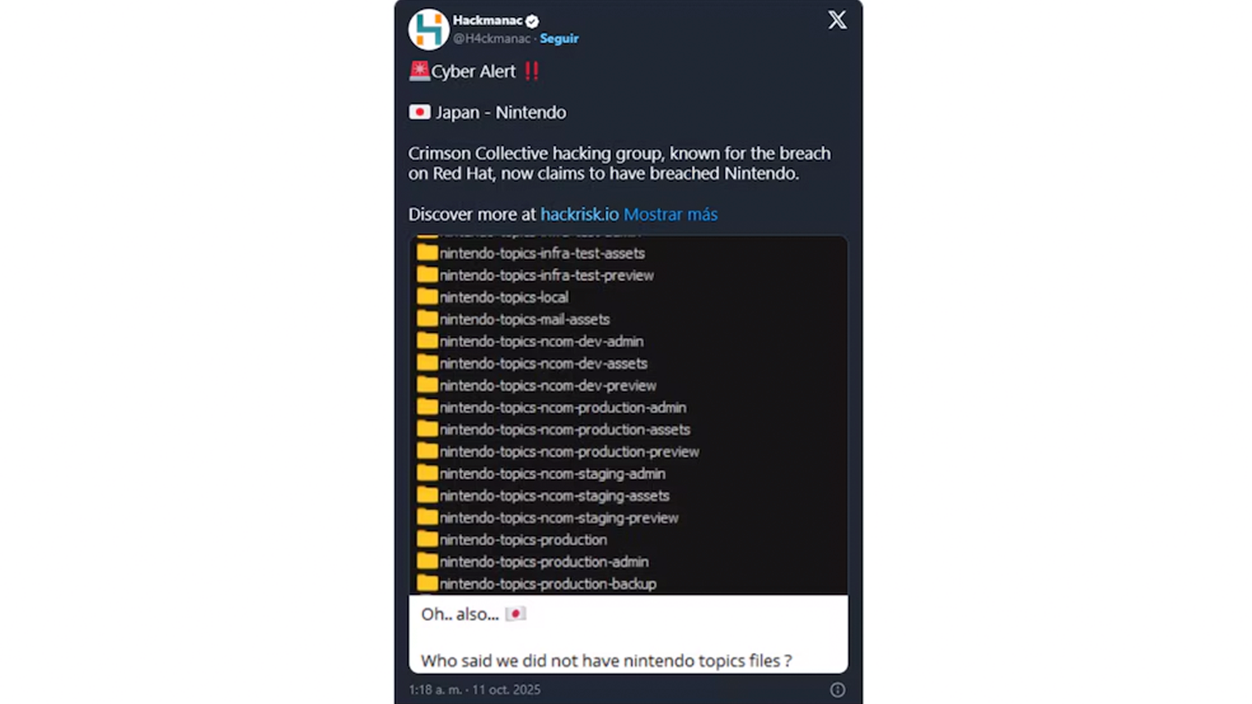

Hälytys Siitä tuli suosittu julkaisun jälkeen X:ssä (entinen Twitter) vahvistettu Hackmanac, jossa a näytettiin hakemistopuun kaappaus (jonka näet alla olevassa kuvassa) Nintendon sisäisiltä resursseilta näyttäviä tiedostoja, joissa viitataan esimerkiksi ”varmuuskopioihin”, ”kehitysversioihin” tai ”tuotantoresursseihin”. Nintendo kiistää tämän hyökkäyksen ja kyseisen todistusaineiston riippumaton todentaminen on käynnissä ja, kuten tavallista, materiaalien aitous arvioidaan varoen.

Tapauksen aikajana ja virallinen tila

Kerättyjen todisteiden mukaan väitettä levitettiin ensin viestien ja sosiaalisen median kanavissa, ja Crimson Collective jakoi sitä. osittaiset pääsykokeet ja sen kiristysnarratiivi. Ryhmä, joka tyypillisesti toimii Telegramin kautta, näyttää usein kansioiden luetteloita tai kuvakaappauksia vahvistaakseen mainostensa uskottavuutta ennen uhrien kanssa neuvottelemista.

Myöhemmässä päivityksessä Nintendo kiisti nimenomaisesti tietomurron olemassaolo, joka vaaransi henkilökohtaisia, liiketoimintaan liittyviä tai kehitystietoja. Japanilaiselle Sankei Shimbun -medialle 15. lokakuuta antamissaan lausunnoissa yhtiö totesi, ettei ollut näyttöä syväpääsyistä sen järjestelmiin; samalla mainittiin, että joitakin web-palvelimia sivuusi liittyen olisivat osoittaneet tapahtumia, joilla ei ole vahvistettuja vaikutuksia asiakkaisiin tai sisäiseen ympäristöön.

Kuka on Crimson Collective ja miten se yleensä toimii?

Crimson Collective on tullut tunnetuksi kohdistamalla hyökkäyksensä yrityksiin, joilla on teknologia, ohjelmistot ja televiestintäSen toistuvin kaava yhdistää kohdennetun tutkimuksen, tunkeutumisen huonosti suunniteltuihin ympäristöihin ja sitten rajoitetun näytön julkaisemisen paineen alla. Usein kollektiivinen hyväksikäyttö paljastuneissa valtakirjoissa, pilvipalveluiden määritysvirheet ja verkkosovellusten haavoittuvuudet, sitten ilmoittaa taloudellisista tai mediaan liittyvistä vaatimuksista.

Viimeaikaiset tekniset tutkimukset kuvaavat hyvin pilvipohjaista lähestymistapaa: Hyökkääjät etsivät avoimen lähdekoodin työkaluilla vuotaneita avaimia ja tokeneita arkistoista ja avoimen lähdekoodin ohjelmistoista. tarkoituksena on paljastaa "salaisuuksia".

Kun ne löytävät elinkelpoisen vektorin, He yrittävät luoda pysyvyyttä ja laajentaa käyttöoikeuksia pilvialustoilla (esimerkiksi lyhytaikaisilla identiteeteillä ja käyttöoikeuksilla), pyrkivät purkamaan dataa ja ansaitsemaan siitä rahaaAWS:n kaltaiset palveluntarjoajat suosittelevat lyhytaikaisia tunnistetietoja, vähimmäisoikeuksien käytäntöä ja jatkuvaa käyttöoikeuksien tarkistusta puolustuslinjoina.

Ryhmään äskettäin liitettyjä tapauksia

Viime kuukausina hyökkäykset, jotka on johtunut Crimson Collectiveen kuuluu korkean profiilin kohteetRed Hatin tapaus erottuu joukosta, Ryhmä väittää varastaneensa noin 570 gigatavua dataa noin 28 000 sisäisestä tietovarastosta.Ne on myös yhdistetty Nintendon sivuston turmeleminen Syyskuun lopussa alueella oli jo tunkeuduttu televiestintäyrityksiin.

- Punainen hattu: massiivinen sisäisen tiedon poiminta yksityisten projektien ekosysteemistään.

- Televiestintä (esim. Claro Colombia): kampanjoita, joissa käytetään kiristystä ja todisteiden valikoivaa julkaisemista.

- Nintendon sivu: sivuston luvaton muuttaminen syyskuun lopussa, joka on liitetty samaan ryhmään.

Seuraukset ja mahdolliset riskit

Jos tällainen tunkeutuminen vahvistettaisiin, pääsy varmuuskopioihin ja kehitysmateriaaleihin voisi paljastaa kriittisiä resursseja tuotantoketjussasisäinen dokumentaatio, työkalut, luotava sisältö tai infrastruktuuritiedot. Tämä avaa ovia käänteiselle suunnittelulle, haavoittuvuuksien hyödyntäminen jaäärimmäisissä tapauksissa, piratismi tai perusteeton kilpailuetu.

Lisäksi sisäisten avainten, tokeneiden tai tunnistetietojen käyttö helpottaisi sivuttaisia siirtymisiä muihin ympäristöihin tai palveluntarjoajille. mahdollinen dominoefekti toimitusketjussaMaine- ja sääntelytasolla vaikutus riippuisi altistumisen todellisesta laajuudesta ja mahdollisesti vaarantuvien tietojen luonteesta.

Odotettu vastaus ja alan hyvät käytännöt

Tällaisten tapahtumien edessä Ensisijaisena tavoitteena on estää ja poistaa luvaton pääsy, käynnistää rikostutkinta ja vahvistaa henkilöllisyyden ja pääsyn hallintaa.On myös tärkeää tarkastella pilvimäärityksiä, poistaa hyökkäysvektoreita ja käyttää telemetriaa poikkeavan toiminnan havaitsemiseksi, joka voi viitata hyökkääjän pysyvyyteen.

- Välitön eristäminen: Eristä tartunnan saaneet järjestelmät, poista käytöstä paljastuneet tunnistetiedot ja estä vuotoreitit.

- Oikeuslääketieteellinen tarkastus: rekonstruoi aikajana, tunnista vektorit ja kokoa näyttöä teknisten tiimien ja viranomaisten käyttöön.

- Pääsyoikeuksien vahvistaminen: avainten kierrätys, pakollinen monityhjennys (MFA), vähiten käyttöoikeuksia hyödyntävä järjestelmä ja verkon segmentointi.

- Sääntelyn läpinäkyvyys: Ilmoita viranomaisille ja käyttäjille tarvittaessa ja anna selkeät ohjeet yksilöllisen turvallisuuden parantamiseksi.

Kanssa Nintendon kiistäminen väitetystä aukosta, Painopiste siirtyy Crimson Collectiven esittämän todistusaineiston tekniseen todentamiseen.Hei, valvonnan vahvistaminen uusien pelotteluiden välttämiseksi. Koska vakuuttavia todisteita ei ole, Järkevä toimintatapa on ylläpitää valppautta, vahvistaa pilvikonfiguraatioita ja vahvistaa yhteistyötä vastetiimien ja toimittajien kanssa., koska ryhmä on jo osoittanut kykynsä hyödyntää paljastuneita tunnistetietoja ja määritysvirheitä laajamittaisesti.

Olen teknologian harrastaja, joka on muuttanut "nörtti"-harrastuksensa ammatiksi. Olen käyttänyt yli 10 vuotta elämästäni uusinta teknologiaa käyttäen ja kaikenlaisten ohjelmien parissa puhtaasta uteliaisuudesta. Nyt olen erikoistunut tietotekniikkaan ja videopeleihin. Tämä johtuu siitä, että yli 5 vuoden ajan olen työskennellyt kirjoittaen useille teknologiaa ja videopelejä käsitteleville verkkosivustoille ja luonut artikkeleita, jotka pyrkivät antamaan sinulle tarvitsemaasi tietoa kielellä, jota kaikki ymmärtävät.

Jos sinulla on kysyttävää, tietoni ulottuu kaikesta Windows-käyttöjärjestelmään liittyvästä sekä matkapuhelimien Androidista. Ja sitoumukseni on sinulle, olen aina valmis käyttämään muutaman minuutin ja auttamaan sinua ratkaisemaan kaikki kysymyksesi, joita sinulla saattaa olla tässä Internet-maailmassa.