- Akira affirme avoir exfiltré 23 Go de documents Apache OpenOffice ; cette liste n'a fait l'objet d'aucune vérification indépendante.

- La fondation Apache Software mène l'enquête et affirme ne pas posséder le type de données décrit et n'avoir reçu aucune demande de rançon.

- Rien n'indique que les téléchargements ou installations publics d'OpenOffice soient compromis.

- Ce groupe pratique la double extorsion et a mené des attaques en Europe ; des mesures renforcées sont recommandées pour les organisations de l'UE et d'Espagne.

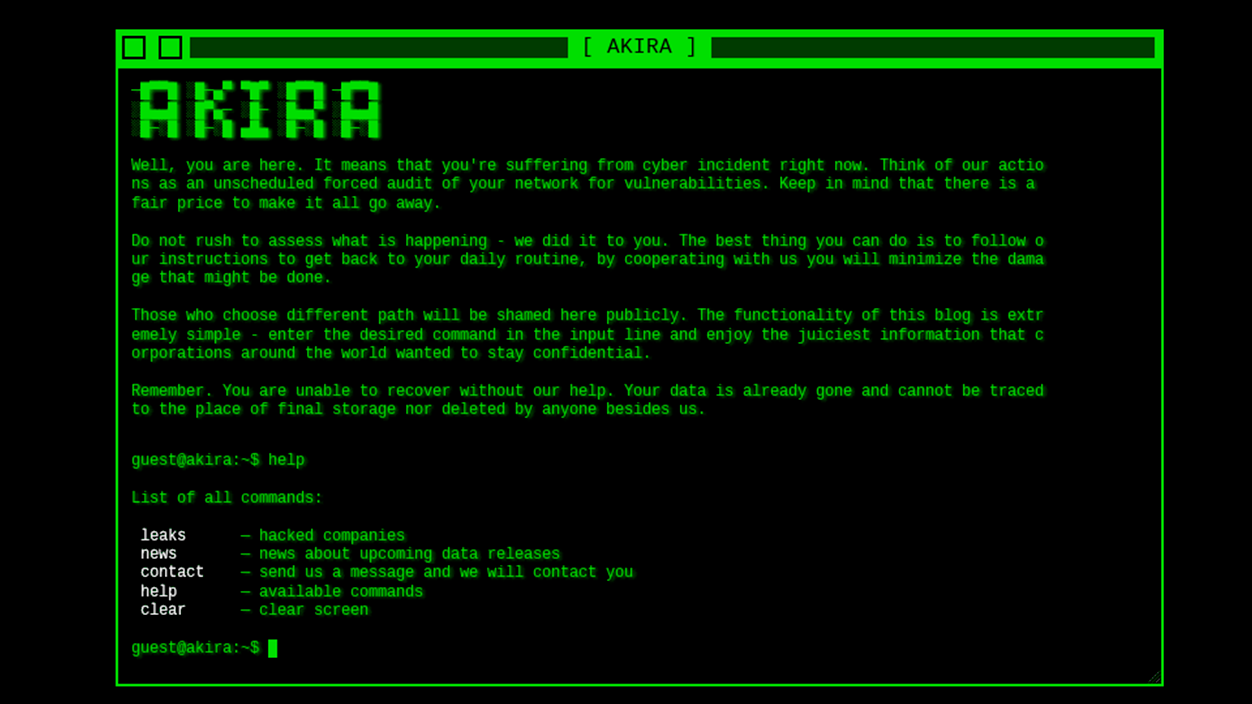

El Groupe de ransomware Akira ha publié sur leur portail de fuites qui a pénétré les systèmes Apache OpenOffice et volé 23 Go d'informations d'entrepriseBien que cette annonce ait suscité des inquiétudes au sein de la communauté, il n'y a pas de vérification indépendante qui confirme l'authenticité des données ou l'étendue réelle de l'incident.

Apache OpenOffice C'est un Suite bureautique libre et open source avec des outils équivalents à Writer, Calc, Impress, Draw, Base et Math, disponibles pour Windows, Linux et macOS. À ce jour, Rien n'indique que l'infrastructure de téléchargement ou les installations destinées aux utilisateurs finaux aient été affectées., puisqu'ils sont distincts des serveurs de développement.

Étendue du vol présumé

Selon les dires attribués à Akira, le butin comprendrait dossiers personnels et fichiers internes Le groupe affirme détenir des documents sensibles et prévoit de les divulguer si ses exigences ne sont pas satisfaites.

- Adresses postales, numéros de téléphone et dates de naissance

- permis de conduire et numéros de sécurité sociale

- Données de carte de crédit et dossiers financiers

- Dossiers internes confidentiels

- De nombreux rapports sur les problèmes d'application et les questions de développement

Dans leur message, les attaquants soulignent que « 23 Go de documents d'entreprise seront téléchargés » et décrire une intrusion qui aurait affecté les systèmes d'exploitation de la fondation. Cette tactique s'inscrit dans le cadre de double extorsion: le vol d'informations et les pressions exercées sur les personnes en menaçant de les publier, en plus du cryptage.

État de la recherche et position de la Fondation Apache Software

Pour le moment, la Fondation Apache Software (ASF) n'a pas confirmé l'engagement des systèmes Apache OpenOffice. L'organisation a indiqué qu'elle enquêtait sur la situation et que la présence d'Akira dans la liste n'était toujours pas vérifiée, tandis que plusieurs médias spécialisés ont sollicité des commentaires officiels.

Dans une communication récente, l'ASF a indiqué que n'a reçu aucune demande de rançon Et, étant donné la nature open source du projet, il ne contient pas l'ensemble de données sur les employés décrit par les attaquants. La fondation souligne qu'OpenOffice est développé en chaînes publiques et encourage les utilisateurs à télécharger la dernière version uniquement depuis le site officiel.

De plus, l'ASF souligne que l'infrastructure de téléchargement est distincte des serveurs de développement ; par conséquent, il n'y a pas de preuve de compromission de logiciels publics ou de risque direct pour les installations des utilisateurs à ce stade.

Qui est Akira et comment opère-t-il ?

Akira est une opération de ransomware en tant que service (RaaS) active depuis 2023, avec des centaines d'intrusions Ce phénomène est documenté aux États-Unis, en Europe et dans d'autres régions, et a déjà permis de percevoir des millions de dollars en rançons.

Le groupe emploie des tactiques de double extorsion et développe des variantes pour Windows et Linux/VMware ESXi. Un rapport de Bitdefender (mars 2025) a même noté que utilisation des webcams des victimes pour obtenir un avantage lors des négociations.

Sur les forums clandestins, ils communiquent en russe et leurs logiciels malveillants sont généralement Évitez les ordinateurs avec des claviers russes., un schéma observé chez d'autres gangs qui cherchent à éviter d'attaquer certains environnements.

Conséquences pour l'Espagne et l'Union européenne

Si l'authenticité des données divulguées est confirmée, elles pourraient être activées. obligations de notification En vertu du RGPD, les données personnelles doivent être soumises aux autorités compétentes, telles que l'Agence espagnole de protection des données (AEPD), et dans certains secteurs, les exigences NIS2 s'appliquent aux fournisseurs de services essentiels ou numériques. L'utilisation abusive potentielle des données personnelles augmenterait le risque de Hameçonnage et ingénierie sociale contre les collaborateurs et les fournisseurs.

Pour les organisations espagnoles et européennes qui utilisent OpenOffice (ou qui coexistent avec lui) Environnements Linux/ESXi), il est conseillé de renforcer le surveillance de l'activité anormaleIsolez les sauvegardes, appliquez l'authentification multifacteur, segmentez les réseaux et maintenez les correctifs à jour afin de réduire la fenêtre d'exploitation des vulnérabilités.

Mesures d'atténuation et bonnes pratiques

En l'absence de confirmation officielle concernant la portée du problème, il est prudent de faire preuve d'une extrême prudence. sécurité hygiène et limiter la surface d'attaque sur les terminaux et les serveurs, en privilégiant la prévention, la détection et les contrôles de réponse.

- Téléchargez OpenOffice uniquement depuis openoffice.org et évitez les liens tiers sur les réseaux sociaux ou les forums.

- Vérifiez l'intégrité des installateurs et conservez toujours la dernière version.

- Appliquer l'authentification multifacteur à l'accès administratif et VPNExaminez les politiques relatives aux mots de passe.

- Séparer et chiffrer les sauvegardes (hors ligne/immuable) et tester sa restauration périodique.

- Sécurisation des hyperviseurs ESXi et des serveurs Linux/Windows; inventaire et mise à jour continue.

- Mise en œuvre d'un système EDR/antimalware avec la capacité de exfiltration et détection de ransomware.

- Formation et exercices anti-hameçonnage intervention en cas d'incident.

Il est également recommandé d'activer listes de blocage et surveillance des domaines similaires (typosquatting), ainsi que des alertes concernant d'éventuelles publications de données sur des sites de fuites afin de réagir rapidement.

La situation continue d'évoluer : Akira maintient la pression avec son annonce, tandis que l'ASF enquête et remet en question la plausibilité à partir de la base de données prétendument volée. À ce jour, le risque pour les utilisateurs finaux semble limitéCet incident souligne toutefois la nécessité de ne télécharger que des fichiers provenant de sources officielles et de rehausser les normes de sécurité au sein des organisations en Espagne et dans l'UE.

Je suis un passionné de technologie qui a fait de ses intérêts de « geek » un métier. J'ai passé plus de 10 ans de ma vie à utiliser des technologies de pointe et à bricoler toutes sortes de programmes par pure curiosité. Aujourd'hui, je me spécialise dans l'informatique et les jeux vidéo. En effet, depuis plus de 5 ans, j'écris pour différents sites Web sur la technologie et les jeux vidéo, créant des articles qui cherchent à vous donner les informations dont vous avez besoin dans un langage compréhensible par tous.

Si vous avez des questions, mes connaissances s'étendent de tout ce qui concerne le système d'exploitation Windows ainsi qu'Android pour les téléphones mobiles. Et mon engagement est envers vous, je suis toujours prêt à consacrer quelques minutes et à vous aider à résoudre toutes les questions que vous pourriez avoir dans ce monde Internet.