- Identifisearje ferbiningen en poarten mei netstat en filterje op steaten of protokollen om anomale aktiviteit te detektearjen.

- Blokkearje netwurken en IP-adressen fan CMD/PowerShell mei netsh en goed definieare Firewall-regels.

- Fersterkje de perimeter mei IPsec- en GPO-kontrôle, en kontrolearje sûnder de Firewall-tsjinst út te skeakeljen.

- Foarkom side-effekten op SEO en brûkberens troch blokkearjen te kombinearjen mei CAPTCHA's, taryflimyt en CDN.

¿Hoe kinne jo fertochte netwurkferbiningen fan CMD blokkearje? As in kompjûter stadich begjint te rinnen of jo ûngewoane netwurkaktiviteit sjogge, is it iepenjen fan 'e kommandorigel en it brûken fan kommando's faak de rapste manier om kontrôle werom te krijen. Mei mar in pear kommando's kinne jo fertochte ferbiningen ûntdekke en blokkearjeKontrolearje iepen poarten en fersterkje jo feiligens sûnder wat ekstra's te ynstallearjen.

Yn dit artikel fine jo in folsleine, praktyske hantlieding basearre op native ark (CMD, PowerShell, en hulpprogramma's lykas netstat en netsh). Jo sille sjen hoe't frjemde sesjes identifisearjeHokker metriken te kontrolearjen, hoe spesifike Wi-Fi-netwurken te blokkearjen, en hoe regels te meitsjen yn 'e Windows Firewall of sels in FortiGate, allegear útlein yn dúdlike en ienfâldige taal.

Netstat: wat it is, wêrfoar it is, en wêrom it wichtich bliuwt

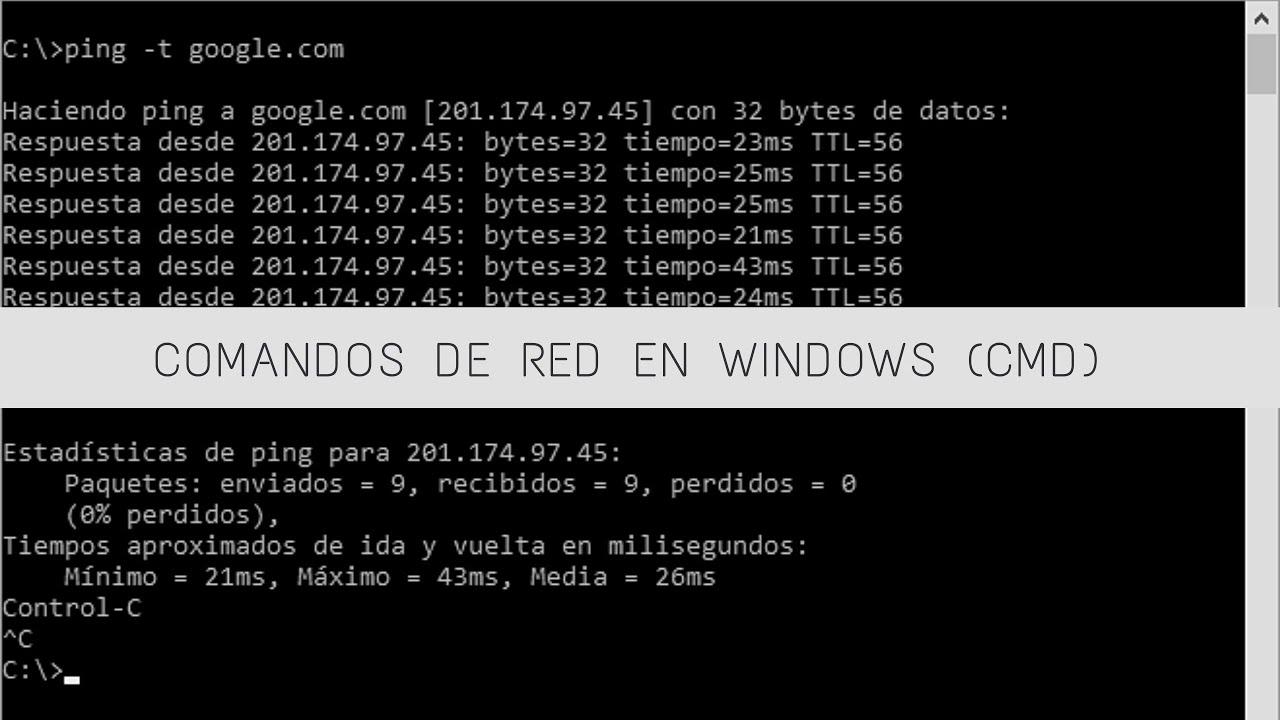

De namme netstat komt fan "netwurk" en "statistiken", en syn funksje is krekt om oan te bieden statistiken en ferbiningsstatussen yn realtime. It is sûnt de jierren '90 yntegrearre yn Windows en Linux, en jo kinne it ek fine yn oare systemen lykas macOS of BeOS, hoewol sûnder in grafyske ynterface.

As jo it yn 'e konsole útfiere, kinne jo aktive ferbiningen, brûkte poarten, lokale en eksterne adressen sjen, en, yn 't algemien, in dúdlik oersjoch fan wat der bart yn jo TCP/IP-stack. Mei dit direkte netwurkscan It helpt jo by it konfigurearjen, diagnostisearjen en ferheegjen fan it feiligensnivo fan jo kompjûter of server.

It is wichtich om te kontrolearjen hokker apparaten ferbine, hokker poarten iepen binne en hoe't jo router konfigurearre is. Mei netstat krije jo ek routingtabellen en statistiken per protokol dy't jo liede as der wat net kloppet: tefolle ferkear, flaters, drokte of net-autorisearre ferbiningen.

Nuttige tip: Foardat jo in serieuze analyze mei netstat útfiere, slút alle applikaasjes dy't jo net nedich binne en sels Op 'e nij starte as it mooglik isOp dizze manier foarkomme jo lûd en krije jo presyzje yn wat echt wichtich is.

Ynfloed op prestaasjes en bêste praktiken foar gebrûk

It útfieren fan netstat sels sil jo PC net kapot meitsje, mar it oermjittich brûken of mei tefolle parameters tagelyk kin CPU en ûnthâld ferbrûke. As jo it kontinu útfiere of in see fan gegevens filterje, de systeembelêsting nimt ta en prestaasjes kinne lije.

Om de ynfloed te minimalisearjen, beheine it ta spesifike situaasjes en fine-tune de parameters. As jo in trochgeande stream nedich binne, evaluearje dan mear spesifike monitoring-ark. En tink derom: minder is mear as it doel is om in spesifyk symptoom te ûndersykjen.

- Beheine gebrûk ta tiden dat jo it echt nedich binne aktive ferbiningen besjen of statistiken.

- Filterje presys om te sjen allinnich de nedige ynformaasje.

- Foarkom it plannen fan útfieringen mei heul koarte yntervallen dy't verzadigde boarnen.

- Tink oan tawijde nutsbedriuwen as jo sykje nei real time monitoring mear avansearre.

Foardielen en beheiningen fan it brûken fan netstat

Netstat bliuwt populêr ûnder behearders en technici, om't it leveret Direkte sichtberens fan ferbiningen en poarten dy't brûkt wurde troch applikaasjes. Yn sekonden kinne jo detektearje wa't mei wa praat en fia hokker poarten.

It fasilitearret ek de monitoaring en probleemoplossingDrokte, knelpunten, oanhâldende ferbiningen ... it komt allegear oan it ljocht as jo nei de relevante statusen en statistiken sjogge.

- Fluch deteksje fan net-autorisearre ferbiningen of mooglike ynbraken.

- Sesje folgjen tusken kliïnten en servers om crashes of latencies te lokalisearjen.

- Performance evaluaasje troch protokol om prioriteit te jaan oan ferbetterings dêr't se de grutste ynfloed hawwe.

En wat docht it net sa goed? It leveret gjin gegevens (dat is net it doel), de útfier kin kompleks wêze foar net-technyske brûkers, en yn tige grutte omjouwings net op skaal as in spesjalisearre systeem (SNMP, bygelyks). Fierder is it gebrûk derfan ôfnommen yn it foardiel fan PowerShell en modernere nutsfoarsjennings mei dúdlikere útfier.

Hoe kinne jo netstat fan CMD brûke en de resultaten lêze

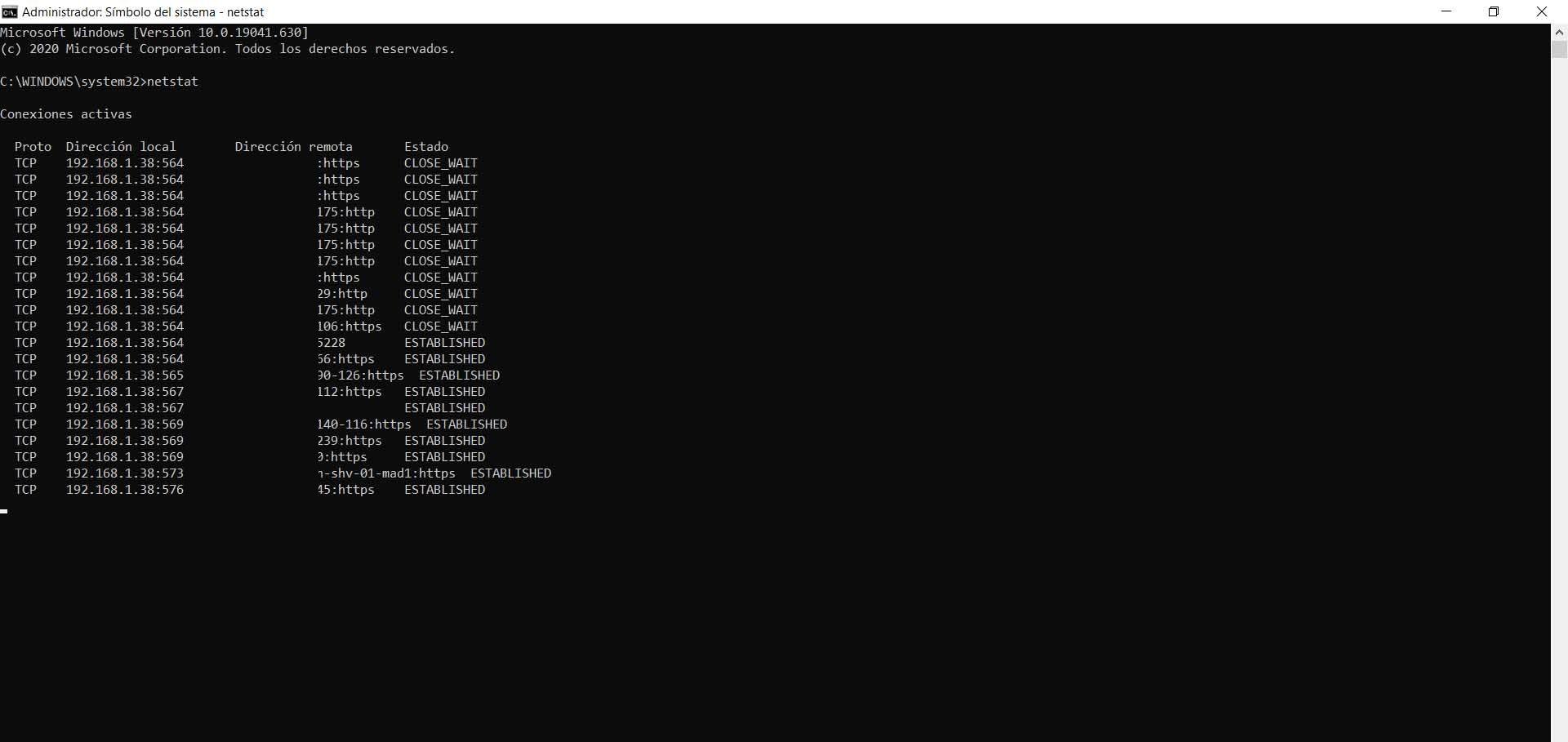

Iepenje CMD as behearder (Start, typ "cmd", klik mei de rjochtermûsknop, Utfiere as behearder) of brûk Terminal yn Windows 11. Typ dan netstat en druk op Enter om de foto fan it momint te krijen.

Jo sille kolommen sjen mei it protokol (TCP/UDP), lokale en eksterne adressen mei har poarten, en in statusfjild (LISTENING, ESTABLISHED, TIME_WAIT, ensfh.). As jo sifers wolle ynstee fan poartenammen, fier dan út netstat -n foar in mear direkte lêzing.

Periodyk updates? Jo kinne it ynstelle om elke X sekonden mei in ynterval te ferfarskjen: bygelyks, netstat -n 7 It sil de útfier elke 7 sekonden bywurkje om live feroarings te observearjen.

As jo allinich ynteressearre binne yn fêststelde ferbiningen, filterje dan de útfier mei findstr: netstat | findstr OPRICHTWikselje nei LISTENING, CLOSE_WAIT of TIME_WAIT as jo leaver oare steaten detektearje wolle.

Nuttige netstat-parameters foar ûndersyk

Dizze modifiers tastean jo ferminderje lûd en fokusje op wat jo sykje:

- -a: toant aktive en ynaktive ferbiningen en harkpoarten.

- -e: ynterfacepakketstatistiken (ynkommende/útgeande).

- -f: lost FQDN's (folslein kwalifisearre domeinnammen) op en toant se op ôfstân.

- -n: toant net-oploste poarte- en IP-nûmers (flugger).

- -o: foeget de PID ta fan it proses dat de ferbining ûnderhâldt.

- -p Xfilters op protokol (TCP, UDP, tcpv6, tcpv4...).

- -q: fraach keppele harkjende en net-harkjende poarten.

- -sStatistiken groepearre per protokol (TCP, UDP, ICMP, IPv4/IPv6).

- -r: aktuele routingtabel fan it systeem.

- -t: ynformaasje oer ferbiningen yn downloadstatus.

- -xDetails fan NetworkDirect-ferbining.

Praktyske foarbylden foar it deistich libben

Om iepen poarten en ferbiningen mei har PID te listjen, fier út netstat -anoMei dy PID kinne jo it proses krúsreferinsjearje yn 'e Task Manager of mei ark lykas TCPView.

As jo allinich ynteressearre binne yn IPv4-ferbiningen, filterje dan op protokol mei netstat -p IP en jo sille lûd besparje op 'e wei út.

Globale statistiken per protokol komme fan netstat -sWylst as jo de aktiviteit fan 'e ynterfaces wolle (ferstjoerd/ûntfongen), sil it wurkje netstat -e om krekte sifers te hawwen.

Om in probleem mei namme-resolúsje op ôfstân op te spoaren, kombinearje netstat -f mei filterjen: bygelyks, netstat -f | findstr myndomein It sil allinich weromjaan wat oerienkomt mei dat domein.

As Wi-Fi stadich is en netstat fol is mei frjemde ferbiningen

In klassyk gefal: stadich blêdzjen, in snelheidstest dy't in skoft duorret om te starten, mar normale sifers jout, en by it útfieren fan netstat ferskynt it folgjende: tsientallen ferbiningen oprjochteFaak is de skuldige de browser (bygelyks Firefox, fanwegen syn manier fan omgean mei meardere sockets), en sels as jo finsters slute, kinne eftergrûnprosessen trochgean mei it ûnderhâlden fan sesjes.

Wat te dwaan? Identifisearje jo earst mei netstat -ano Notearje de PID's. Kontrolearje dan yn Taakbehearder of mei Process Explorer/TCPView hokker prosessen derachter sitte. As de ferbining en it proses fertocht lykje, beskôgje dan it blokkearjen fan it IP-adres fan 'e Windows Firewall. fier in antivirus-scan út En, as it risiko jo heech liket, koppel de apparatuer tydlik los fan it netwurk oant it dúdlik wurdt.

As de oerstreaming fan sesjes oanhâldt nei it opnij ynstallearjen fan 'e browser, kontrolearje dan útwreidings, skeakelje syngronisaasje tydlik út en sjoch oft oare kliïnten (lykas jo mobile apparaat) ek stadich binne: dit wiist op it probleem. netwurk/ISP-probleem ynstee fan lokale software.

Tink derom dat netstat gjin real-time monitor is, mar jo kinne ien simulearje mei netstat -n 5 om elke 5 sekonden te ferfarskjen. As jo in trochgeand en handiger paniel nedich binne, sjoch dan ris nei tcpview of mear tawijde monitoringalternativen.

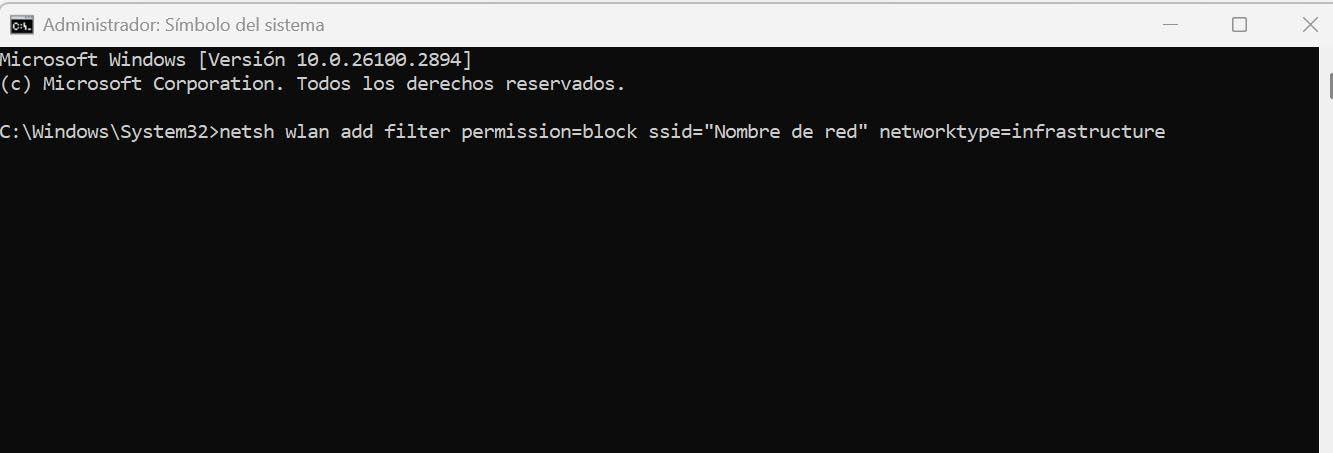

Blokkearje spesifike Wi-Fi-netwurken fan CMD

As der netwurken yn 'e buert binne dy't jo net sjen wolle of dy't jo apparaat net brûke wolle, kinne jo filterje se út 'e konsoleIt kommando lit jo in spesifike SSID blokkearje en beheare it sûnder it grafyske paniel oan te reitsjen.

Iepenje CMD as behearder en brûkt:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureNei it útfieren sil dat netwurk ferdwine út 'e list mei beskikbere netwurken. Om te kontrolearjen wat jo blokkearre hawwe, start netsh wlan filters sjen litte tastimming = blokkearjeEn as jo der spyt fan hawwe, wiskje it dan mei:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Blokkearje fertochte IP-adressen mei Windows Firewall

As jo fernimme dat itselde iepenbiere IP-adres fertochte aksjes besiket tsjin jo tsjinsten, is it rappe antwurd in regel meitsje dy't blokkearret Dy ferbiningen. Yn 'e grafyske konsole, foegje in oanpaste regel ta, tapasse it op "Alle programma's", protokol "Elk", spesifisearje de eksterne IP's dy't blokkearre wurde moatte, kontrolearje "Blokkearje de ferbining" en tapasse it op domein/privee/iepenbier.

Hawwe jo leaver automatisearring? Mei PowerShell kinne jo regels oanmeitsje, oanpasse of wiskje sûnder te klikken. Om bygelyks útgeande Telnet-ferkear te blokkearjen en dan it tastiene eksterne IP-adres te beheinen, kinne jo regels brûke mei Nije-NetFirewallRule en dan oanpasse mei Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Om regels per groep te behearjen of blokkearjende regels yn bulk te wiskjen, kinne jo fertrouwe op Ynskeakelje/útskeakelje/fuortsmite-NetFirewallRule en yn query's mei jokertekens of filters op eigenskippen.

Bêste praktiken: Skeakelje de Firewall-tsjinst net út

Microsoft advisearret it stopjen fan de Firewall-tsjinst (MpsSvc). Dit kin problemen feroarsaakje mei it Startmenu, problemen mei it ynstallearjen fan moderne apps of oare problemen. aktivearringsfouten Telefonysk. As jo, as in kwestje fan belied, profilen útskeakelje moatte, doch dat dan op it nivo fan firewall- of GPO-konfiguraasje, mar lit de tsjinst draaie.

Profilen (domein/privee/iepenbier) en standertaksjes (tastean/blokkearje) kinne ynsteld wurde fanút de kommandorigel of de firewallkonsole. It goed definiearjen fan dizze standerts foarkomt dat ûnwillekeurige gatten by it meitsjen fan nije regels.

FortiGate: Blokkearje SSL VPN-pogingen fan fertochte iepenbiere IP-adressen

As jo FortiGate brûke en mislearre oanmeldpogingen sjogge by jo SSL VPN fan ûnbekende IP-adressen, meitsje dan in adrespool (bygelyks, swartelistipp) en foegje dêr alle konfliktearjende IP-adressen ta.

Fier op 'e konsole de SSL VPN-ynstellingen yn mei konfiguraasje vpn ssl-ynstelling en jildt: set boarne-adres "blacklistipp" yn y set boarne-adres-negearje ynskeakelje, Mei in show Jo befêstigje dat it tapast is. Op dizze manier, as immen fan dy IP-adressen komt, sil de ferbining fan it begjin ôf ôfwiisd wurde.

Om ferkear te kontrolearjen dat dat IP-adres en poarte berikt, kinne jo brûke diagnostisearje snifferpakket elke "host XXXX en poarte 10443" 4, en mei krije vpn ssl monitor Jo kontrolearje op tastiene sesjes fan IP-adressen dy't net yn 'e list steane.

In oare manier is SSL_VPN > Tagong beheine > Tagong beheine ta spesifike hostsYn dat gefal bart de ôfwizing lykwols nei it ynfieren fan ynloggegevens, net fuortendaliks lykas fia de konsole.

Alternativen foar netstat foar it besjen en analysearjen fan ferkear

As jo op syk binne nei mear komfort of detail, binne d'r ark dy't dat leverje. grafiken, avansearre filters en djippe opname fan pakketten:

- Wireshark: ferkearsregistraasje en -analyse op alle nivo's.

- iproute 2 (Linux): hulpprogramma's om TCP/UDP en IPv4/IPv6 te behearjen.

- GlassWireNetwurkanalyse mei firewallbehear en in fokus op privacy.

- Uptrends Uptime MonitorKontinue sidemonitoring en warskôgings.

- Germain UX: monitoaring rjochte op fertikalen lykas finânsjes of sûnens.

- ateraRMM-suite mei monitoring en tagong op ôfstân.

- WolkenhaaiWebanalyse en it dielen fan skermôfbyldings.

- iptraf / iftop (Linux): Realtime ferkear fia in tige yntuïtive ynterface.

- ss (Socketstatistiken) (Linux): in modern, dúdliker alternatyf foar netstat.

IP-blokkearring en it effekt dêrfan op SEO, plus mitigaasjestrategyen

It blokkearjen fan agressive IP-adressen is sinfol, mar wês foarsichtich mei blokkearje sykmasjinebotsOmdat jo yndeksearring kwyt kinne. Lânblokkearring kin ek legitime brûkers (of VPN's) útslute en jo sichtberens yn bepaalde regio's ferminderje.

Oanfoljende maatregels: tafoegje CAPTCHAs Om bots te stopjen, tapasse rate capping om misbrûk te foarkommen en pleats in CDN om DDoS te ferminderjen troch de lading oer ferspraat knooppunten te fersprieden.

As jo hosting Apache brûkt en jo geo-blocking ynskeakele hawwe op 'e server, kinne jo besiken trochferwize út in spesifyk lân mei .htaccess mei in herskriuwregel (algemien foarbyld):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Om IP-adressen op 'e hosting (Plesk) te blokkearjen, kinne jo ek bewurkje .htaccess en spesifike adressen wegerje, altyd mei in foarôfgeande reservekopy fan it bestân foar it gefal dat jo feroarings werom moatte draaie.

Behear Windows Firewall yngeand mei PowerShell en netsh

Neist it meitsjen fan yndividuele regels jout PowerShell jo folsleine kontrôle: standertprofilen definiearje, regels oanmeitsje/wizigje/wiskje en sels wurkje tsjin Active Directory GPO's mei cache-sesjes om de lading op domeincontrollers te ferminderjen.

Koarte foarbylden: in regel oanmeitsje, it adres op ôfstân feroarje, hiele groepen yn-/útskeakelje, en blokkearjende regels fuortsmite yn ien klap. It objekt-oriïntearre model makket it mooglik om filters te freegjen nei poarten, applikaasjes of adressen en resultaten te keatlingjen mei pipelines.

Om teams op ôfstân te behearen, fertrou op WinRM en de parameters -CimSesjeHjirmei kinne jo regels listje, items op oare masines wizigje of wiskje sûnder jo konsole te ferlitten.

Flaters yn skripts? Brûk -FlaterAksje SilentlyContinue om "regel net fûn" te ûnderdrukken by it wiskjen, - Wat As om in foarbyld te jaan en - Befêstigje As jo befêstiging wolle foar elk item. Mei -Útwreidich Jo krije mear details oer de útfiering.

IPsec: Autentikaasje, fersifering en isolaasje basearre op belied

As jo allinich autentisearre of fersifere ferkear nedich binne om troch te gean, kombinearje jo Firewall- en IPsec-regelsMeitsje transportmodusregels, definiearje kryptografyske sets en autentikaasjemetoaden, en assosjearje se mei de passende regels.

As jo partner IKEv2 fereasket, kinne jo it yn 'e IPsec-regel oantsjutte mei autentikaasje fia apparaatsertifikaat. Dit is ek mooglik. kopiearregels fan it iene GPO nei it oare en harren byhearrende sets om ynset te fersnellen.

Om domeinleden te isolearjen, tapasse regels dy't autentikaasje fereaskje foar ynkommende ferkear en dy't it fereaskje foar útgeande ferkear. Jo kinne ek lidmaatskip yn groepen fereaskje mei SDDL-keatlingen, wêrtroch tagong beheind wurdt ta autorisearre brûkers/apparaten.

Net-fersifere applikaasjes (lykas telnet) kinne twongen wurde om IPsec te brûken as jo in firewallregel "tastean as feilich" en in IPsec-belied oanmeitsje dat Fereaskje autentikaasje en fersiferingOp dy manier reizget neat dúdlik.

Autentisearre bypass en einpuntfeiligens

Autentisearre bypass lit ferkear fan fertroude brûkers of apparaten blokkearregels oerskriuwe. Nuttich foar servers bywurkje en scannen sûnder havens te iepenjen foar de hiele wrâld.

As jo op syk binne nei end-to-end feiligens oer in protte apps, ynstee fan in regel foar elk te meitsjen, ferpleatse dan de autorisaasje foar de IPsec-laach mei listen fan masine-/brûkersgroepen dy't tastien binne yn 'e globale konfiguraasje.

It behearskjen fan netstat om te sjen wa't ferbynt, it brûken fan netsh en PowerShell om regels te hanthavenjen, en it skalearjen mei IPsec of perimeter-firewalls lykas FortiGate jout jo kontrôle oer jo netwurk. Mei CMD-basearre Wi-Fi-filters, goed ûntworpen IP-blokkearring, SEO-foarsoarchsmaatregels en alternative ark as jo mear yngeande analyze nedich binne, sille jo yn steat wêze om ... fertochte ferbiningen op 'e tiid ûntdekke en blokkearje se sûnder jo operaasjes te ûnderbrekken.

Hertstochtlik oer technology sûnt hy lyts wie. Ik hâld fan op 'e hichte te wêzen yn' e sektor en boppe alles, it kommunisearjen. Dêrom bin ik in protte jierren wijd oan kommunikaasje op websides foar technology en fideospultsjes. Jo kinne my fine skriuwe oer Android, Windows, MacOS, iOS, Nintendo of in oar relatearre ûnderwerp dat yn 't sin komt.