- Dúas vulnerabilidades graves (CVE-2025-7850 e CVE-2025-7851) afectan aos enrutadores VPN TP-Link Omada e Festa.

- Non hai evidencia de explotación activa; TP-Link lanzou o firmware e está a pedir aos usuarios que cambien os seus contrasinais.

- Os Estados Unidos están a considerar limitar as vendas de TP-Link por razóns de seguridade nacional; a empresa nega calquera vínculo coa China.

- As organizacións de España e da UE deben actualizar, segmentar as redes e reforzar os controis de acceso.

Fresadores profesionais de Gamas de VPN Omada e Festa de TP-Link Foron expostos a dúas vulnerabilidades de alta gravidade que poderían permitir que un atacante tome o control do dispositivo. O aviso aparece nun informe técnico de Forescout Research – Vedere Labs, que insta á aplicación inmediata dos parches necesarios. actualizacións de firmware xa publicadas por TP-Link.

Este achado chega nun momento político tenso: varias axencias federais dos Estados Unidos apoian unha posible medida do Departamento de Comercio para restrinxir as vendas futuras de produtos TP-Link por razóns de seguridade nacional. A empresa, pola súa banda, nega calquera vínculo operativo con China e afirma que as súas filiais estadounidenses... Non están suxeitos ás directrices de intelixencia do país asiático.

Que se descubriu exactamente

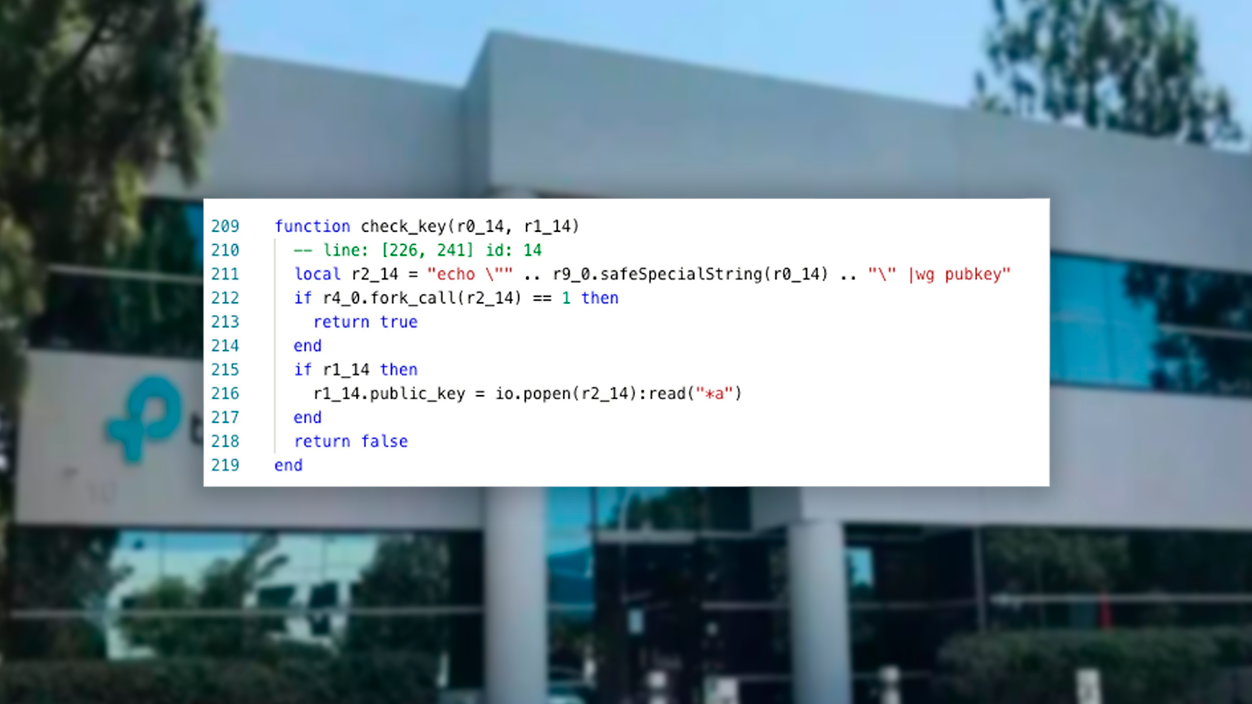

La primeira vulnerabilidade, identificado como CVE-2025-7850, Permite a inxección de comandos do sistema operativo debido a unha hixiene insuficiente da entrada do usuario.Cunha puntuación de gravidade de 9,3, en certos escenarios Podería ser explotado mesmo sen credenciais..

El segunda sentenza, CVE-2025-7851 (puntuación 8,7), Expón unha funcionalidade de depuración residual que permite o acceso root a través de SSHNa práctica, esa ruta oculta podería conceder control total do enrutador a un atacante que o aproveite con éxito.

Segundo Forescout, as vulnerabilidades afectan Equipos TP-Link Omada e enrutadores VPN FestaEstes dispositivos son habituais en pemes, oficinas distribuídas e despregamentos de redes corporativas. En España e na UE, úsanse con frecuencia para acceso remoto e segmentación de sitiosPolo tanto, o impacto potencial esténdese ás redes empresariais e aos entornos críticos.

Risco práctico: o que se sabe e os parches dispoñibles actualmente

Os investigadores indican que Non hai probas públicas de explotación activa destes dous defectos no momento do informe. Non obstante, os equipos TP-Link foron obxectivo no pasado de redes de bots a grande escala, como Quad7, e de grupos vinculados á China que teñen levou a cabo ataques de pulverización de contrasinais contra contas de Microsoft 365, entre outras campañas.

Forescout e TP-Link recomendan actualizar inmediatamente ás versións de firmware publicadas para corrixir os erros.Despois da actualización, TP-Link solicita que cambies os teus contrasinais de administrador. Ademais, é recomendable implementar medidas de contención para reducir a superficie de ataque:

- Desactivar o acceso remoto á administración se non é esencial e restrinxilo mediante listas de control (ACL) ou VPN.

- Rotar credenciais e claves SSH, e usuarios habilitados para revisar no dispositivo.

- Segregar o tráfico de xestión nunha VLAN dedicada e Limitar SSH só a IPs de confianza.

- Monitorizar os rexistros do sistema e activar alertas de intrusión no perímetro.

No contexto europeo, estas accións aliñanse coas demandas de xestión de parches e control de acceso que inclúen marcos como NIS2 e as mellores prácticas recomendadas por organizacións como INCIBE ou CCN-CERT.

Aínda que, durante a súa investigación, Forescout afirma ter atopado fallos adicionais en coordinación cos laboratorios de TP-LinkAlgúns con potencial para explotación remota. Non se revelaron detalles técnicos, pero Espérase que TP-Link publique solucións para estes problemas. durante todo o primeiro trimestre de 2026.

Presión reguladora nos Estados Unidos e os seus efectos secundarios en Europa

Fontes citadas por medios estadounidenses afirman que un proceso interinstitucional, que inclúe a Xustiza, a Seguridade Nacional e a DefensaEste verán, estudou un plan para prohibir as novas vendas de TP-Link no paísAs preocupacións céntranse nas posibles influencias legais de Pequín e a posibilidade de actualizacións maliciosas. TP-Link rexeita estas sospeitas e subliña que ningunha autoridade estadounidense nin a Casa Branca tomou unha decisión formal sobre o asunto.

Aínda que o debate é principalmente interno nos Estados Unidos, Os seus efectos poderían sentirse en EuropaDesde os criterios de contratación pública e as avaliacións de riscos da cadea de subministración ata a homologación e as políticas de apoio. Para as organizacións con presenza transatlántica, É aconsellable manter unha postura de vixilancia y política de substitución planificada se fose necesario.

Que deberían facer as organizacións en España e na UE?

Ademais de aplicar parches e reforzar os puntos de acceso, é recomendable realizar unha inventario completo de activos rede (incluíndo enrutadores e portas de enlace), verificar as versións de firmware e documentar excepcións temporais. En pemes con menos recursos, confiar nos seus Provedor de TI ou MSP para validar configuracións e segmentación seguras.

- Revisión da exposición a internet con escaneos de servizos abertos.

- Política de copias de seguridade do configuración del router e plan de reversión.

- Rexistro de cambios e probas controladas despois de cada actualización.

Con defectos xa identificados, parches dispoñibles e un debate regulatorio que gaña forza, A prioridade é corrixir, fortalecer e monitorizar en lugar de entrar en pánico.Actualizar o firmware, cambiar os contrasinais, pechar os accesos innecesarios e monitorizar a actividade anómala son pasos que, cando se aplican hoxe en día, reducir drasticamente o risco en redes empresariais e domésticas avanzadas.

Son un entusiasta da tecnoloxía que converteu os seus intereses "friki" nunha profesión. Levo máis de 10 anos da miña vida empregando tecnoloxía de punta e retocando todo tipo de programas por pura curiosidade. Agora especializeime en tecnoloxía informática e videoxogos. Isto débese a que dende hai máis de 5 anos levo escribindo para diversas webs sobre tecnoloxía e videoxogos, creando artigos que buscan darche a información que necesitas nun idioma comprensible para todos.

Se tes algunha dúbida, os meus coñecementos abarcan dende todo o relacionado co sistema operativo Windows e tamén con Android para teléfonos móbiles. E o meu compromiso é contigo, sempre estou disposto a dedicar uns minutos e axudarche a resolver calquera dúbida que teñas neste mundo de internet.