- Windows e as túas aplicacións establecen numerosas conexións lexítimas, pero é vital identificar procesos e enderezos IP anómalos que poidan indicar software malicioso ou software non fiable.

- Ferramentas como netstat, Resource Monitor, Task Manager e Process Explorer permítenche vincular cada conexión a un proceso específico e analizar a súa lexitimidade.

- Comprobar a reputación do enderezo IP en VirusTotal ou AbuseIPDB, revisar as rutas e as sinaturas dixitais e usar o cortafuegos para bloquear programas sospeitosos reforza a seguridade.

- Manter Windows actualizado, usar software antivirus, evitar descargas arriscadas e configurar correctamente o cortafuegos reduce en gran medida a probabilidade de ataques que aproveiten vulnerabilidades e redes WiFi inseguras.

Pode que teñas notado que ti Windows conéctase a servidores sospeitosos que non recoñeces e te preguntas se o teu PC foi pirateado. Neses casos, é normal alarmarse. Entre alertas de antivirus, avisos de firewall e listas interminables de conexións, é normal sentirse abrumado e non saber distinguir o que é normal do que podería ser perigoso.

A realidade é que Windows comunícase constantemente con Internet.Necesitas conexións para actualizar, validar licenzas, sincronizar datos ou simplemente para garantir que os teus programas funcionen correctamente. O problema xorde cando unha aplicación descoñecida, mal configurada ou totalmente maliciosa comeza a conectarse a servidores sospeitosos sen o teu coñecemento. Este artigo mostrarache como identificar estas conexións, como determinar se son lexítimas e que facer para protexer o teu ordenador.

Por que Windows parece conectarse a tantos servidores (e non sempre é algo malo)

Cando miras por primeira vez as conexións do teu ordenador, é unha auténtica sorpresa: ducias de enderezos IP, portos estraños e procesos con nomes dos que nunca escoitaches falar. O lóxico é pensar: "Algo raro está a suceder aquí", pero Unha gran parte desa actividade é completamente lexítima e inofensiva para o teu PC.

Windows e moitas aplicacións precisan conectarse a servidores de confianza Para as tarefas máis rutineiras: descargar actualizacións, verificar sinaturas dixitais, sincronizar ficheiros, subir anuncios ou estatísticas de uso, validar licenzas, etc. Por exemplo, Actualización de WindowsO teu navegador, o teu cliente de correo electrónico ou mesmo un simple editor de texto poden estar conectándose en segundo plano.

Tamén é normal que o mesmo programa abra varias conexións simultáneas.Un navegador, por exemplo, establece conexións diferentes para cada lapela e para cada recurso (imaxes, scripts, follas de estilo, etc.). Polo tanto, ver moitas conexións abertas non é sinónimo de infección.

O verdadeiro problema xorde cando Windows se conecta a servidores sospeitosos.Especialmente se o fai de forma persistente, consume moitos recursos ou aparece en localizacións inusuais do sistema (cartafoles temporais, localizacións con erros ortográficos, directorios pouco comúns, etc.). É aí onde debes investigar.

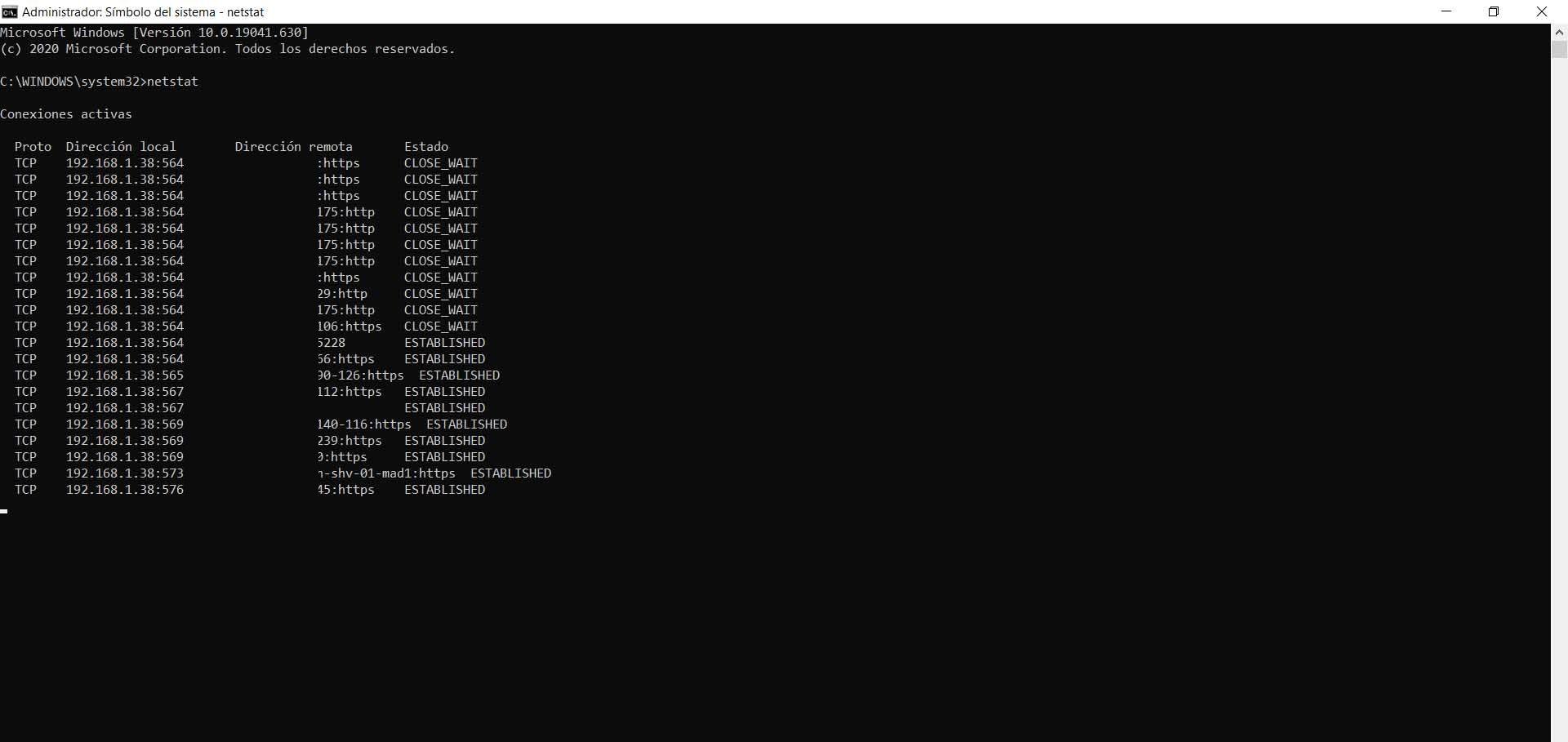

Como ver as conexións activas en Windows usando netstat e outras ferramentas

A forma clásica de Comproba que conexións ten abertas o teu PC en Windows Está a usar a consola co comando netstatCombinándoo con outras utilidades do sistema como Ferramentas de NirSoft Podes descubrir exactamente que programa está detrás de cada conexión.

Se executas o comando no terminal netstat -ano, obterás unha lista detallada das conexións activas, os portos utilizados, o estado e o PID (identificador de proceso) asociadoVerás as conexións entrantes e saíntes e poderás identificar rapidamente que enderezos IP se están comunicando co teu ordenador.

O seguinte paso é para vincular eses PID a programas específicosPara facer isto podes usar tasklist Desde a propia consola ou desde o Xestor de tarefas. Deste xeito, saberás se o teu navegador, un servizo do sistema, Windows Update ou unha aplicación descoñecida están a establecer unha conexión.

Ademais de netstat, Windows integra o Monitor de recursosonde, na lapela Rede, podes ver que procesos están a enviar e recibir datos, a que enderezos se están a conectar e canto tráfico están a consumir; se necesitas afondar máis, podes aprender a Domina o Xestor de Tarefas para interpretar mellor eses datos.

Para unha análise aínda máis profunda, Explorador de procesos de Sysinternals (A ferramenta oficial de Microsoft) permíteche ver que procesos teñen conexións a internet abertas, quen asinou o executable, onde está instalado e que outros ficheiros ou claves de rexistro usa. Un bo recurso para descubrir se Windows se está a conectar a servidores sospeitosos.

Identificar se unha conexión ou un enderezo IP é sospeitoso

Unha vez que localices un enderezo IP ou un proceso que non recoñeces, o importante é para saber se é realmente algo perigoso ou simplemente un servizo lexítimo do que non tiñas coñecemento. Estes son os pasos a seguir:

- Examinar a reputación do enderezo IPCopia o enderezo IP que che chamou a atención e comproba o seu estado en plataformas como VirusTotal ou AbuseIPDB. Estes sitios web indican se ese enderezo IP estivo asociado con botnets, servidores de software malicioso, ataques de phishing ou proxies comprometidos.

- Ao mesmo tempo, revisa o proceso que está a usar ese enderezo IP.Usando o PID mostrado por netstat ou Resource Monitor, abra o Xestor de tarefas, vaia á lapela "Detalles" e localice ese identificador. Comprobe o nome do executable, a súa ruta no disco e, se é necesario, abra "Propiedades" para ver información como a data de creación ou a sinatura dixital.

Se o ficheiro está situado nunha localización pouco habitual, non ten unha sinatura dixital fiable. Se o atopas relacionado con software pirata, cracks, keygens ou descargas de fontes dubidosas, deberías sospeitar. En caso de dúbida, podes buscar o nome do executable en sitios web como File.net, que catalogan moitos procesos comúns e axudan a determinar se son programas do sistema ou non.

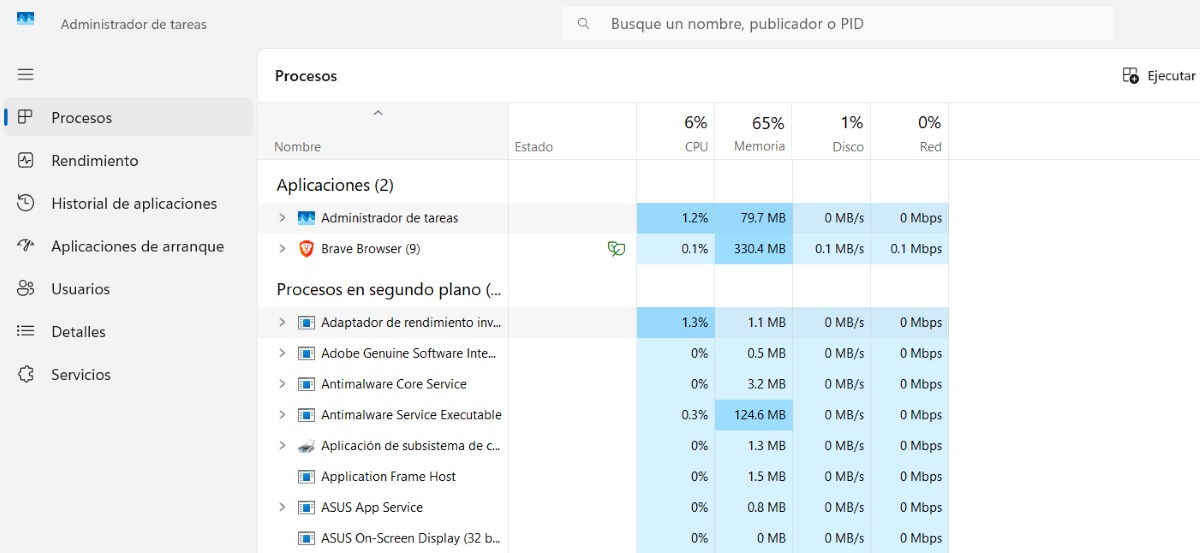

Usando o Xestor de tarefas para buscar procesos maliciosos en Windows

O Xestor de tarefas probablemente sexa A ferramenta máis infravalorada para detectar se Windows se está conectando a servidores sospeitososWindows inclúeo por defecto e, cando se usa correctamente, pode sacarche de máis dun apuro.

Para abrilo, podes facer clic co botón dereito no botón Inicio e escoller "Xestor de tarefas" ou usar o atallo de teclado Ctrl + Alt + Supr e selecciónao no menú. Unha vez dentro, na lapela "Procesos" verás o que se está a executar en tempo real e que porcentaxe de CPU, memoria, disco e rede está a consumir cada elemento.

Cando sospeites que algo vai mal (desaceleración, ventilador funcionando continuamente, conexión lenta), Busca procesos que non recoñezas e que estean a consumir moitos recursos.Pregúntate: «Recoñezo esta aplicación?» e «Ten sentido que estea a usar tanta CPU ou rede agora mesmo?»

- Se identificas un proceso estraño, fai clic co botón dereito e vai a "Propiedades".Alí verás a ruta completa do ficheiro, o fabricante, a versión e outra información que che axudará a decidir se é fiable. Se aínda tes dúbidas, podes buscar o seu nome en liña ou en sitios web especializados para comprobar se está clasificado como seguro ou malicioso.

- Se confirmas que se trata dun proceso malicioso ou moi sospeitosoPodes seleccionalo e premer en "Finalizar tarefa" para detelo. Se realmente se trataba de software malicioso, deberías notar unha mellora no rendemento, pero isto non significa que o problema desaparecese por completo: é fundamental executar unha análise completa co teu software antivirus inmediatamente despois.

Control de procesos en macOS e alternativas a netstat

Se tamén tes dispositivos Apple, é útil saber que macOS ten unha ferramenta equivalente para controlar procesos e conexións, aínda que o método de acceso é diferente. A ferramenta clave aquí chámase "Monitor de actividade". É o que nos axudará a detectar se Windows se conecta a servidores sospeitosos.

Ao abrir o Monitor de actividade, verás unha lista de todas as aplicacións e procesos en execuciónIgual que en Windows, moitos dos nomes poden non soar, pero iso non significa automaticamente que sexan maliciosos. Podes facer clic en calquera deles e despois na icona de información (o "i" na parte superior) para ver detalles como a ruta do disco ou a porcentaxe de memoria que están a usar.

Para unha análise máis técnica das conexións en macOSO terminal tamén é o teu aliado. Comandos como lsof -i Móstranche que procesos están a usar portos de rede e con que enderezos remotos se están a comunicar, de xeito similar a netstat en Windows.

Se detectas un proceso sospeitoso no teu Mac, podes seleccionalo no Monitor de actividade. e toca a icona "X" para pechala. E, se a pesar de todo non atopas nada inusual pero o dispositivo continúa a fallar, o propio sistema permíteche executar diagnósticos desde a icona da engrenaxe situada na barra superior da aplicación.

Protocolo práctico para analizar IP e procesos sospeitosos

Cando soa a alarma porque ves un enderezo IP estraño ou un proceso descoñecidoO peor que podes facer é actuar ás cegas. É moito máis eficaz seguir un protocolo curto, paso a paso, que che permita tomar decisións informadas. Aquí o tes:

- Recompilar informaciónAnote o enderezo IP sospeitoso, o PID, o nome do proceso e a ruta ao ficheiro executábel. Con esta información, comprobe a reputación do enderezo IP en VirusTotal ou AbuseIPDB e a orixe do proceso usando o Explorador de procesos ou as propiedades do ficheiro.

- Bloquear o enderezo IP do firewall de WindowsAlí podes crear unha nova regra de saída e escoller se queres bloquear por programa ou por porto, para que o software xa non se poida conectar a Internet.

- Realiza unha análise completa do sistema co teu software antivirus. (Windows Defender, Malwarebytes ou outra solución de confianza). Deixa que analice todas as unidades e presta especial atención aos ficheiros vinculados ao proceso que identificaches como sospeitoso.

- Documentar o que aconteceuInclúa a data e a hora da detección, o enderezo IP, o PID e o nome do proceso, os resultados de VirusTotal ou AbuseIPDB e as accións que realizou (bloqueo, eliminación, corentena, etc.). Este pequeno "rexistro de incidentes" é moi útil se reaparecen síntomas similares máis tarde.

Procesos maliciosos, software malicioso e rendemento: cando o teu PC vai lento

Windows conéctase realmente a servidores sospeitosos? A miúdo, o primeiro sinal de que algo vai mal non é unha mensaxe de erro, senón que o ordenador comeza a funcionar máis lento do habitual.

Na maioría dos casos non hai motivo de preocupaciónA miúdo, isto ocorre porque o sistema está a instalar actualizacións, varias aplicacións que requiren moitos recursos están abertas simultaneamente ou outras persoas da casa están a usar a conexión a internet. Pero ás veces, esta caída do rendemento pode deberse a que se executa software malicioso en segundo plano.

Non obstante, é certo que Os virus e outros tipos de código malicioso poden aproveitarse do teu ordenador Para minar criptomoedas, enviar correo lixo, participar en ataques distribuídos ou roubar información. Todo isto consome CPU, memoria e ancho de banda sen que te decates.

Aínda que ter un antivirus actualizado reduce moito o risco, ningunha solución é 100 % infalible. Ás veces, pode colarse un virus, especialmente se instalas software pirata, abres anexos de correo electrónico sospeitosos ou conectas dispositivos USB de fontes descoñecidas. Por iso é tan importante. saber identificar procesos e conexións anómalosDáche unha segunda capa de defensa máis alá do antivirus.

Boas prácticas para reducir o risco de conexións perigosas

Ademais de actualizar Windows e os seus controladores, hai unha serie de hábitos o que reduce drasticamente as posibilidades de que as túas conexións acaben en servidores maliciosos ou que alguén poida aproveitarse dos fallos de seguridade.

- Ten coidado cos correos electrónicos sospeitososRegra de ouro: non abras mensaxes de remitentes descoñecidos nin descargues anexos inesperados, mesmo se parecen provir dunha fonte lexítima. Moitos ataques comezan cun simple correo electrónico de phishing.

- Usa contrasinais fortes e diferentes para cada servizoEvita empregar información persoal obvia (datas de nacemento, números de teléfono, apelidos) e opta por combinacións longas de letras, números e símbolos, preferentemente xestionadas cun xestor de contrasinais.

- Navega por sitios web de confianza e evita descargas de sitios dubidososIsto é especialmente certo cando se trata de programas gratuítos, cracks, contido pirata ou instaladores non oficiais. É aí onde a maioría do software malicioso se disfraza de "agasallo".

- Evitar redes wifi públicas ou abertasEn cafeterías, aeroportos ou centros comerciais, é mellor evitar iniciar sesión en bancos, correo electrónico corporativo ou outros servizos críticos. Se non tes outra opción, considera usar unha VPN para cifrar o teu tráfico e dificultar que outros usuarios da mesma rede espíen ou manipulen as túas conexións.

- Revisa regularmente a configuración do teu firewall de Windows. Para garantir que estea activado e funcione. Se, despois de activalo, observas que algunhas aplicacións lexítimas (como navegadores, clientes de xogos ou aplicacións de mensaxería) deixan de conectarse, podes axustar regras específicas en lugar de desactivar todo o cortafuegos, o que é unha mala idea desde o punto de vista da seguridade.

Entender o que fai o teu PC cando se "comunica" con Internet Dáche unha valiosa sensación de control. Ao comprender os teus procesos, monitorizar as conexións e aplicar algunhas prácticas recomendadas, podes minimizar tanto o risco de que Windows se conecte a servidores realmente perigosos como o pánico innecesario por actividades que, aínda que ruidosas, son perfectamente normais.

Editor especializado en temas de tecnoloxía e internet con máis de dez anos de experiencia en diferentes medios dixitais. Traballei como editor e creador de contidos para empresas de comercio electrónico, comunicación, marketing online e publicidade. Tamén escribín en sitios web de economía, finanzas e outros sectores. O meu traballo tamén é a miña paixón. Agora, a través dos meus artigos en Tecnobits, intento explorar todas as novidades e novas oportunidades que cada día nos ofrece o mundo da tecnoloxía para mellorar as nosas vidas.