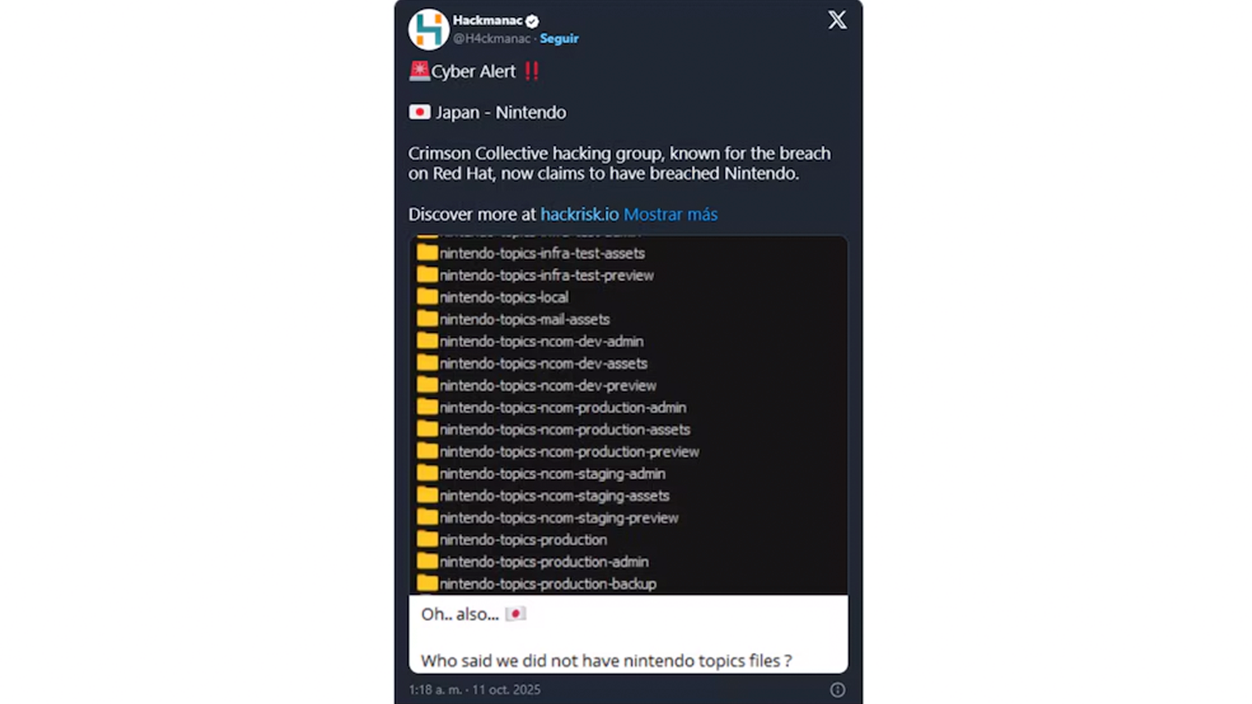

- क्रिमसन कलेक्टिव ने निनटेंडो सिस्टम तक पहुंच का दावा किया और आंतरिक फ़ोल्डर नामों के साथ एक स्क्रीनशॉट जारी किया।

- बाद में निनटेंडो ने अपने सर्वर में किसी भी प्रकार की सेंधमारी से इनकार किया तथा व्यक्तिगत या विकास संबंधी डेटा के लीक होने की बात को खारिज कर दिया।

- यह समूह जबरन वसूली और अवसरवादी पहुंच के माध्यम से काम करता है, उजागर क्रेडेंशियल्स, क्लाउड-आधारित खामियों और वेब कमजोरियों का फायदा उठाता है; रेड हैट (570 जीबी) इसका एक उल्लेखनीय उदाहरण है।

- इस प्रकार की घटनाओं के लिए रोकथाम उपाय, फोरेंसिक ऑडिटिंग, एमएफए और न्यूनतम विशेषाधिकार की सिफारिश की जाती है।

समूह क्रिमसन सामूहिक निन्टेंडो सिस्टम में सेंध लगाने का दावा, एक एपिसोड में जो एक बार फिर सुर्खियों में आता है बड़ी प्रौद्योगिकी कंपनियों की डिजिटल सुरक्षाकॉर्पोरेट साइबर सुरक्षा के लिए विशेष रूप से संवेदनशील संदर्भ में, कथित घुसपैठ और जारी किए गए साक्ष्य की जांच पर ध्यान केंद्रित किया गया है।

चेतावनी यह एक्स पर प्रकाशित होने के बाद लोकप्रिय हो गया (पूर्व में ट्विटर) द्वारा प्रवर्धित हैकमैनैक, जहाँ a दिखाया गया था निर्देशिका वृक्ष का कब्जा (जिसे आप नीचे दी गई छवि में देख सकते हैं) जो कि आंतरिक निनटेंडो संसाधन प्रतीत होते हैं, जिनमें "बैकअप", "डेव बिल्ड" या "प्रोडक्शन एसेट्स" जैसे संदर्भ शामिल हैं। निन्टेंडो ने इस हमले से इनकार किया और उस साक्ष्य का स्वतंत्र सत्यापन जारी है और, हमेशा की तरह, सामग्रियों की प्रामाणिकता सावधानी के साथ मूल्यांकन किया जाता है।

मामले की समयसीमा और आधिकारिक स्थिति

एकत्रित साक्ष्यों के अनुसार, यह दावा सबसे पहले मैसेजिंग और सोशल मीडिया चैनलों पर फैलाया गया, जिसमें क्रिमसन कलेक्टिव ने साझा किया आंशिक प्रवेश परीक्षा और उसकी जबरन वसूली की कहानी। यह समूह, जो आमतौर पर टेलीग्राम के ज़रिए काम करता है, अक्सर पीड़ितों से बातचीत करने से पहले अपने विज्ञापनों की विश्वसनीयता मज़बूत करने के लिए फ़ोल्डर्स या स्क्रीनशॉट की सूची दिखाता है।

बाद में एक अद्यतन में, निन्टेंडो ने स्पष्ट रूप से इनकार किया किसी ऐसे उल्लंघन का अस्तित्व जिससे व्यक्तिगत, व्यावसायिक या विकास संबंधी डेटा प्रभावित हुआ हो। जापानी मीडिया आउटलेट सैंकेई शिंबुन को 15 अक्टूबर को दिए गए बयान में, कंपनी ने कहा कि उसके सिस्टम तक गहरी पहुँच का कोई सबूत नहीं मिला है; साथ ही, यह भी उल्लेख किया गया कि कुछ वेब सर्वर आपके पेज से संबंधित घटनाओं को दिखाया गया होगा, जिसका ग्राहकों या आंतरिक वातावरण पर कोई निश्चित प्रभाव नहीं होगा।

क्रिमसन कलेक्टिव कौन है और यह आमतौर पर कैसे काम करता है?

क्रिमसन कलेक्टिव ने कंपनियों पर हमले करने के लिए कुख्याति प्राप्त की है प्रौद्योगिकी, सॉफ्टवेयर और दूरसंचारइसका सबसे दोहराया जाने वाला पैटर्न लक्षित अनुसंधान को मिलाना, खराब तरीके से स्थापित वातावरण में घुसपैठ करना, और फिर दबाव में सीमित साक्ष्य प्रकाशित करना है। अक्सर, सामूहिक कारनामों ने साख उजागर कर दी, वेब अनुप्रयोगों में क्लाउड कॉन्फ़िगरेशन त्रुटियाँ और कमजोरियाँ, फिर आर्थिक या मीडिया मांगों की घोषणा करना.

हाल ही में तकनीकी अनुसंधान में एक बहुत ही क्लाउड-लिंक्ड दृष्टिकोण का वर्णन किया गया है: हमलावर ओपन सोर्स टूल्स का उपयोग करके लीक की गई कुंजियों और टोकनों के लिए रिपॉजिटरी और ओपन सोर्स की खोज कर रहे हैं। जिसका उद्देश्य "रहस्यों" की खोज करना है।

जब उन्हें कोई व्यवहार्य वेक्टर मिल जाता है, वे क्लाउड प्लेटफ़ॉर्म पर दृढ़ता स्थापित करने और विशेषाधिकारों को बढ़ाने का प्रयास करते हैं (उदाहरण के लिए, अल्पकालिक पहचान और अनुमतियों के साथ), डेटा को बाहर निकालना और पहुंच से पैसा कमानाAWS जैसे प्रदाता सुरक्षा के रूप में अल्पकालिक क्रेडेंशियल्स, न्यूनतम विशेषाधिकार की नीति, तथा अनुमतियों की निरंतर समीक्षा की सलाह देते हैं।

हाल ही में इस समूह से जुड़ी घटनाओं को

हाल के महीनों में, हमलों के लिए जिम्मेदार ठहराया गया क्रिमसन कलेक्टिव में शामिल हैं हाई-प्रोफाइल लक्ष्यरेड हैट का मामला सबसे अलग है, जिसमें समूह का दावा है कि उसने लगभग 28.000 आंतरिक रिपॉजिटरी से लगभग 570 जीबी डेटा चुराया है।. उन्हें भी इससे जोड़ा गया है निन्टेंडो साइट का विरूपण सितम्बर के अंत में, इस क्षेत्र में दूरसंचार कंपनियों के विरुद्ध पहले से ही घुसपैठ हो रही थी।

- लाल टोपी: निजी परियोजनाओं के अपने पारिस्थितिकी तंत्र से आंतरिक जानकारी का बड़े पैमाने पर निष्कर्षण।

- दूरसंचार (उदाहरण के लिए, क्लारो कोलंबिया): जबरन वसूली और साक्ष्यों के चयनात्मक प्रकाशन के अभियान।

- निनटेंडो पेज: सितंबर के अंत में साइट में अनधिकृत संशोधन का आरोप भी इसी समूह पर लगाया गया।

निहितार्थ और संभावित जोखिम

यदि इस तरह की घुसपैठ की पुष्टि हो जाती है, तो बैकअप और विकास सामग्री तक पहुंच उत्पादन श्रृंखला में महत्वपूर्ण परिसंपत्तियों को उजागर कर सकता हैआंतरिक दस्तावेज़, उपकरण, बनाई जा रही सामग्री, या बुनियादी ढाँचे की जानकारी। यह रिवर्स इंजीनियरिंग के द्वार खोलता है, कमजोरियों का शोषण और, चरम मामलों में, चोरी या अनुचित प्रतिस्पर्धात्मक लाभ.

इसके अलावा, आंतरिक कुंजियों, टोकनों या क्रेडेंशियल्स तक पहुंच से अन्य वातावरणों या प्रदाताओं तक पार्श्व आवाजाही में सुविधा होगी, आपूर्ति श्रृंखला में संभावित डोमिनोज़ प्रभावप्रतिष्ठा और विनियामक स्तर पर, प्रभाव जोखिम के वास्तविक दायरे और डेटा की प्रकृति पर निर्भर करेगा, जिससे समझौता किया जा सकता है।

उद्योग में अपेक्षित प्रतिक्रिया और अच्छी प्रथाएँ

ऐसी घटनाओं के मद्देनजर, प्राथमिकता अनधिकृत पहुंच को रोकना और समाप्त करना, फोरेंसिक जांच को सक्रिय करना और पहचान और पहुंच नियंत्रण को मजबूत करना है।क्लाउड कॉन्फ़िगरेशन की समीक्षा करना, आक्रमण वेक्टरों को समाप्त करना, तथा असामान्य गतिविधि का पता लगाने के लिए टेलीमेट्री का प्रयोग करना भी महत्वपूर्ण है, जो हमलावर की दृढ़ता का संकेत हो सकता है।

- तत्काल रोकथाम: प्रभावित प्रणालियों को अलग करें, उजागर क्रेडेंशियल्स को अक्षम करें, तथा एक्सफिलट्रेशन मार्गों को अवरुद्ध करें।

- फोरेंसिक ऑडिट: समयरेखा का पुनर्निर्माण करना, वेक्टरों की पहचान करना और तकनीकी टीमों और अधिकारियों के लिए साक्ष्य को समेकित करना।

- पहुँच सख्त करना: कुंजी रोटेशन, अनिवार्य एमएफए, न्यूनतम विशेषाधिकार और नेटवर्क विभाजन।

- नियामक पारदर्शिता: व्यक्तिगत सुरक्षा बढ़ाने के लिए स्पष्ट दिशा-निर्देशों के साथ, उपयुक्त होने पर एजेंसियों और उपयोगकर्ताओं को सूचित करें।

साथ निन्टेंडो का खंडन कथित अंतराल के बारे में, अब ध्यान क्रिमसन कलेक्टिव द्वारा प्रस्तुत साक्ष्य के तकनीकी सत्यापन पर केंद्रित है।अरे, आगे और डर से बचने के लिए नियंत्रणों को मज़बूत किया जा रहा है। निर्णायक सबूतों के अभाव में, विवेकपूर्ण कार्यवाही यह है कि सतर्कता बनाए रखी जाए, क्लाउड कॉन्फ़िगरेशन को मजबूत किया जाए, तथा प्रतिक्रिया टीमों और विक्रेताओं के साथ सहयोग को मजबूत किया जाए।, क्योंकि समूह ने पहले ही बड़े पैमाने पर उजागर क्रेडेंशियल्स और कॉन्फ़िगरेशन त्रुटियों का फायदा उठाने की क्षमता का प्रदर्शन किया है।

मैं एक प्रौद्योगिकी उत्साही हूं जिसने अपनी "गीक" रुचियों को एक पेशे में बदल दिया है। मैंने अपने जीवन के 10 से अधिक वर्ष अत्याधुनिक तकनीक का उपयोग करने और शुद्ध जिज्ञासा से सभी प्रकार के कार्यक्रमों के साथ छेड़छाड़ करने में बिताए हैं। अब मैंने कंप्यूटर प्रौद्योगिकी और वीडियो गेम में विशेषज्ञता हासिल कर ली है। ऐसा इसलिए है क्योंकि 5 वर्षों से अधिक समय से मैं प्रौद्योगिकी और वीडियो गेम पर विभिन्न वेबसाइटों के लिए लिख रहा हूं, ऐसे लेख बना रहा हूं जो आपको ऐसी भाषा में आवश्यक जानकारी देने का प्रयास करते हैं जो हर किसी के लिए समझ में आती है।

यदि आपके कोई प्रश्न हैं, तो मेरी जानकारी विंडोज ऑपरेटिंग सिस्टम के साथ-साथ मोबाइल फोन के लिए एंड्रॉइड से संबंधित हर चीज तक है। और मेरी प्रतिबद्धता आपके प्रति है, मैं हमेशा कुछ मिनट बिताने और इस इंटरनेट की दुनिया में आपके किसी भी प्रश्न को हल करने में आपकी मदद करने को तैयार हूं।