- Identificirajte veze i portove pomoću netstata i filtrirajte ih prema stanjima ili protokolima kako biste otkrili anomalne aktivnosti.

- Blokirajte mreže i IP adrese iz CMD/PowerShella pomoću netsh-a i dobro definiranih pravila vatrozida.

- Ojačajte perimetar IPsec i GPO kontrolom te nadgledajte bez onemogućavanja usluge Firewall.

- Izbjegnite nuspojave na SEO i upotrebljivost kombiniranjem blokiranja s CAPTCHA-ama, ograničenjem brzine i CDN-om.

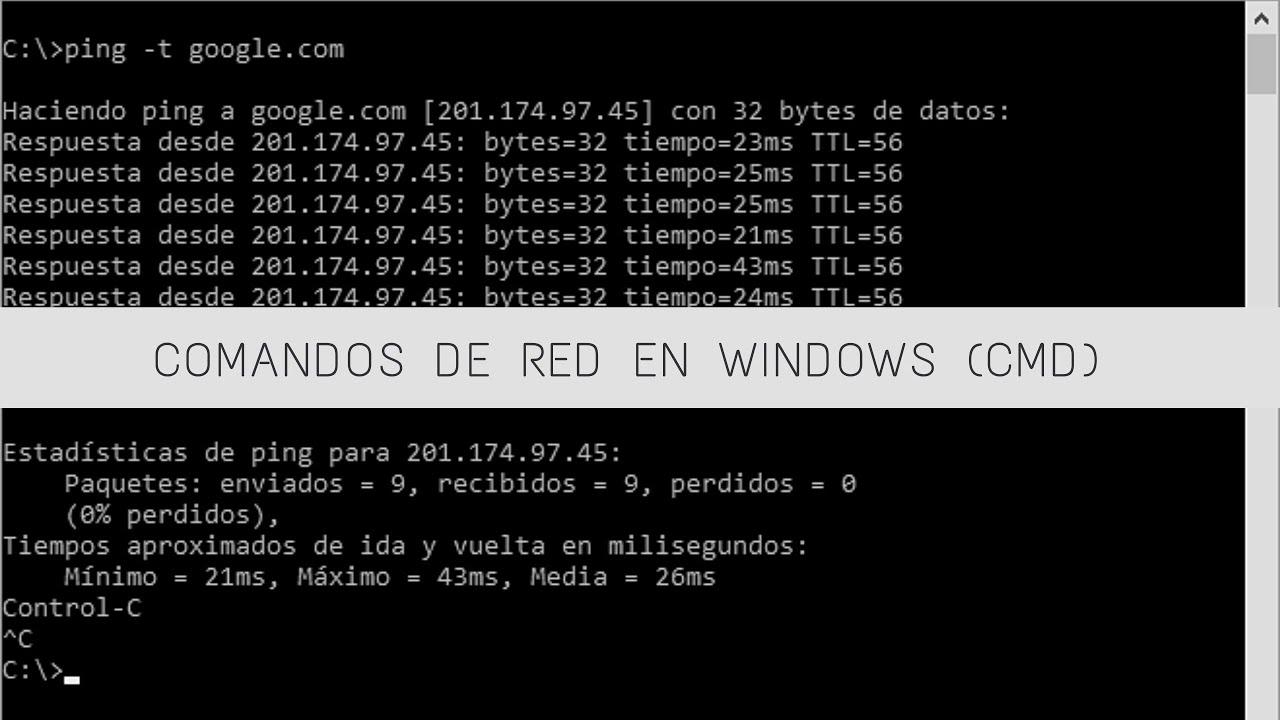

¿Kako blokirati sumnjive mrežne veze iz CMD-a? Kada računalo počne sporo raditi ili primijetite neobičnu mrežnu aktivnost, otvaranje naredbenog retka i korištenje naredbi često je najbrži način za ponovno preuzimanje kontrole. Sa samo nekoliko naredbi možete otkrivanje i blokiranje sumnjivih vezaPregledajte otvorene portove i ojačajte sigurnost bez instaliranja ičega dodatnog.

U ovom članku pronaći ćete cjelovit, praktičan vodič temeljen na izvornim alatima (CMD, PowerShell i uslužni programi poput netstata i netsh-a). Vidjet ćete kako identificirati neobične sesijeKoje metrike pratiti, kako blokirati određene Wi-Fi mreže i kako stvoriti pravila u Windows Firewallu ili čak FortiGateu, sve objašnjeno jasnim i jednostavnim jezikom.

Netstat: što je to, čemu služi i zašto je i dalje ključan

Naziv netstat dolazi od riječi „network“ (mreža) i „statistics“ (statistika), a njegova je funkcija upravo ponuditi statistike i statusi veze u stvarnom vremenu. Integriran je u Windows i Linux od 90-ih, a možete ga pronaći i u drugim sustavima poput macOS-a ili BeOS-a, iako bez grafičkog sučelja.

Pokretanjem u konzoli moći ćete vidjeti aktivne veze, portove u upotrebi, lokalne i udaljene adrese i općenito jasan pregled onoga što se događa u vašem TCP/IP stogu. trenutno skeniranje mreže Pomaže vam konfigurirati, dijagnosticirati i podići razinu sigurnosti vašeg računala ili poslužitelja.

Praćenje koji se uređaji spajaju, koji su portovi otvoreni i kako je vaš usmjerivač konfiguriran je ključno. Pomoću netstata također dobivate tablice usmjeravanja i statistika po protokolu koji vas vode kada nešto ne štima: prekomjeran promet, pogreške, zagušenje ili neovlaštene veze.

Koristan savjet: Prije ozbiljne analize s netstatom, zatvorite sve aplikacije koje vam nisu potrebne, pa čak i Ponovno pokrenite ako je mogućeNa ovaj način izbjeći ćete buku i postići preciznost u onome što je zaista važno.

Utjecaj na performanse i najbolje prakse za korištenje

Samo pokretanje netstata neće uništiti vaše računalo, ali njegovo pretjerano korištenje ili korištenje s previše parametara odjednom može potrošiti CPU i memoriju. Ako ga pokrećete kontinuirano ili filtrirate more podataka, opterećenje sustava se povećava i performanse mogu patiti.

Kako biste smanjili njegov utjecaj, ograničite ga na specifične situacije i fino podesite parametre. Ako vam je potreban kontinuirani protok, procijenite specifičnije alate za praćenje. I zapamtite: Manje je više kada je cilj istražiti određeni simptom.

- Ograničite korištenje na vremena kada vam je stvarno potrebno prikaz aktivnih veza ili statistike.

- Precizno filtrirajte za prikaz samo potrebne informacije.

- Izbjegavajte zakazivanje izvršavanja u vrlo kratkim intervalima koji zasićene resurse.

- Razmislite o namjenskim komunalnim uslugama ako tražite praćenje u stvarnom vremenu napredniji.

Prednosti i ograničenja korištenja netstata

Netstat ostaje popularan među administratorima i tehničarima jer pruža Trenutna vidljivost veza i portove koje koriste aplikacije. U sekundama možete otkriti tko s kim razgovara i putem kojih portova.

Također olakšava praćenje i rješavanje problemaZagušenja, uska grla, trajne veze… sve to dolazi do izražaja kada pogledate relevantne statuse i statistike.

- Brzo otkrivanje neovlaštenih veza ili mogućih upada.

- Praćenje sesija između klijenata i poslužitelja kako bi se locirali padovi ili latencije.

- Evaluacija učinka protokolom kako bi se dala prednost poboljšanjima tamo gdje imaju najveći utjecaj.

A što ne radi tako dobro? Ne pruža nikakve podatke (to mu nije svrha), njegov izlaz može biti složen za netehničke korisnike, a u vrlo velika okruženja koja se ne mogu skalirati kao specijalizirani sustav (npr. SNMP). Nadalje, njegova upotreba opada u korist PowerShell i modernije uslužne programe s jasnijim rezultatima.

Kako koristiti netstat iz CMD-a i pročitati njegove rezultate

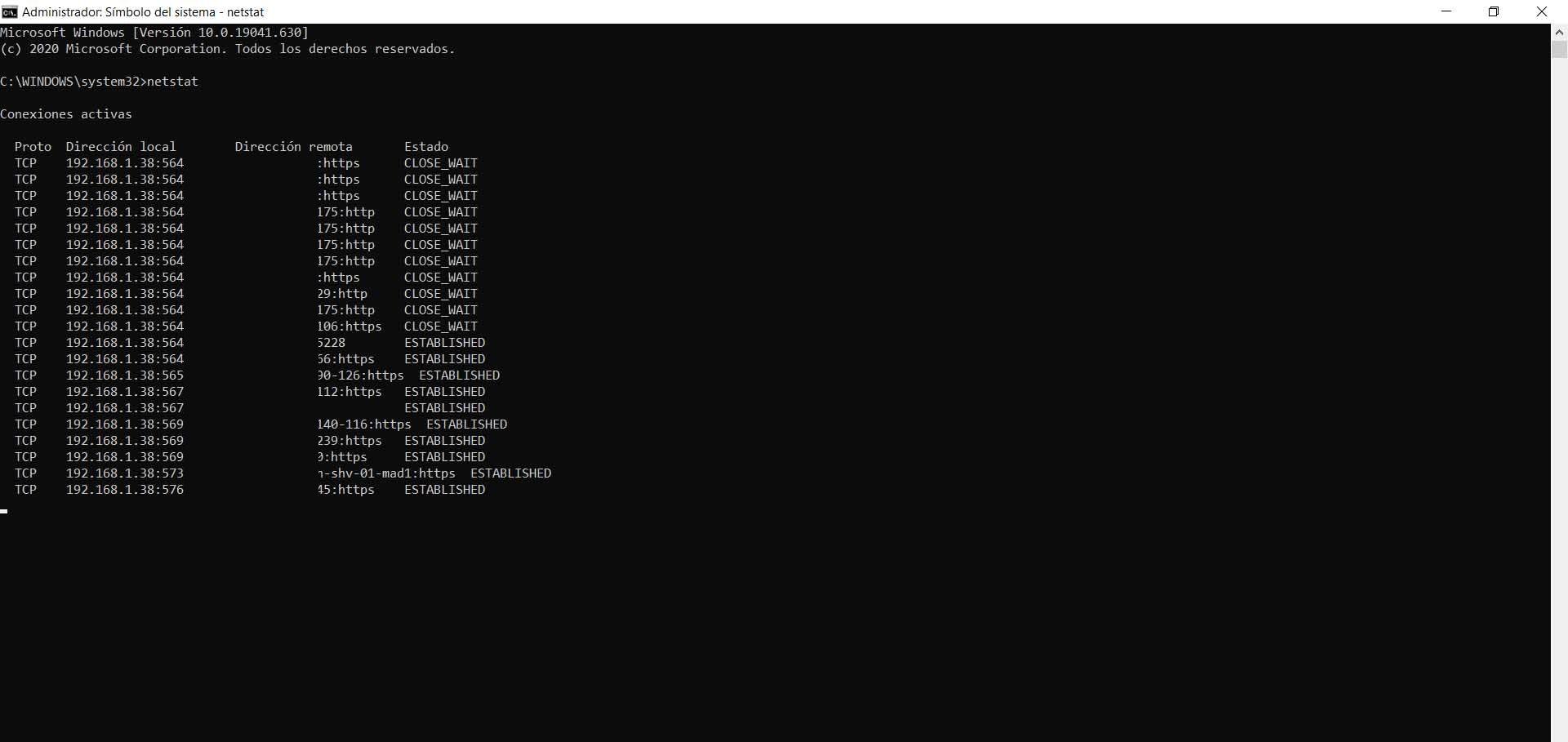

Otvorite CMD kao administrator (Start, upišite "cmd", kliknite desnom tipkom miša, Pokreni kao administrator) ili koristite Terminal u sustavu Windows 11. Zatim upišite netstat i pritisnite Enter da biste dobili fotografiju trenutka.

Vidjet ćete stupce s protokolom (TCP/UDP), lokalne i udaljene adrese s njihovim portovima i polje statusa (LISTENING, ESTABLISHED, TIME_WAIT itd.). Ako želite brojeve umjesto naziva portova, pokrenite netstat -n za izravnije čitanje.

Periodična ažuriranja? Možete mu reći da se osvježava svakih X sekundi u određenom intervalu: na primjer netstat -n 7 Ažurira izlaz svakih 7 sekundi kako bi pratio promjene uživo.

Ako vas zanimaju samo uspostavljene veze, filtrirajte izlaz pomoću findstr-a: netstat | findstr USPONJENOPromijenite na LISTENING, CLOSE_WAIT ili TIME_WAIT ako želite otkriti druga stanja.

Korisni netstat parametri za istragu

Ovi modifikatori vam omogućuju smanjiti buku i usredotočite se na ono što tražite:

- -a: prikazuje aktivne i neaktivne veze i portove za slušanje.

- -estatistika paketa sučelja (dolaznih/odlaznih).

- -f: razrješava i prikazuje udaljene FQDN-ove (potpuno kvalificirana imena domena).

- -n: prikazuje nerazriješene brojeve portova i IP adresa (brže).

- -o: dodaje PID procesa koji održava vezu.

- -p X: filteri prema protokolu (TCP, UDP, tcpv6, tcpv4...).

- -q: portovi za slušanje i portovi koji ne slušaju povezani s upitima.

- -sStatistike grupirane po protokolu (TCP, UDP, ICMP, IPv4/IPv6).

- -r: trenutna tablica usmjeravanja sustava.

- -t: informacije o vezama u stanju preuzimanja.

- -xDetalji veze s NetworkDirectom.

Praktični primjeri za svakodnevni život

Za popis otvorenih portova i veza s njihovim PID-om, pokrenite netstat -anoS tim PID-om možete unakrsno referencirati proces u Upravitelju zadataka ili pomoću alata poput TCPViewa.

Ako vas zanimaju samo IPv4 veze, filtrirajte po protokolu s netstat -p IP i uštedjet ćete buku na izlasku.

Globalna statistika po protokolu dolazi iz netstat -sDok ako želite aktivnost sučelja (poslano/primljeno), to će raditi netstat -e imati precizne brojke.

Za pronalaženje problema s udaljenim razrješenjem imena, kombinirajte netstat -f s filtriranjem: na primjer, netstat -f | findstr mojadomena Vratit će samo ono što odgovara toj domeni.

Kada je Wi-Fi spor, a netstat pun čudnih veza

Klasičan slučaj: sporo pregledavanje, test brzine kojem treba neko vrijeme da se pokrene, ali daje normalne brojke, a prilikom pokretanja netstata pojavljuje se sljedeće: deseci uspostavljenih vezaČesto je krivac preglednik (Firefox, na primjer, zbog načina na koji rukuje višestrukim utorima), i čak i ako zatvorite prozore, pozadinski procesi mogu nastaviti održavati sesije.

Što učiniti? Prvo se identificirajte s netstat -ano Zabilježite PID-ove. Zatim provjerite u Upravitelju zadataka ili pomoću Process Explorera/TCPViewa koji su procesi iza toga. Ako se veza i proces čine sumnjivima, razmislite o blokiranju IP adrese iz Windows vatrozida. pokrenite antivirusno skeniranje A ako vam se rizik čini visokim, privremeno isključite opremu iz mreže dok ne postane jasno.

Ako se poplava sesija nastavi i nakon ponovne instalacije preglednika, provjerite proširenja, privremeno onemogućite sinkronizaciju i provjerite jesu li i drugi klijenti (poput vašeg mobilnog uređaja) spori: to ukazuje na problem. problem s mrežom/davateljem internetskih usluga a ne lokalni softver.

Imajte na umu da netstat nije monitor u stvarnom vremenu, ali ga možete simulirati pomoću netstat -n 5 osvježavati svakih 5 sekundi. Ako vam je potrebna kontinuirana i praktičnija ploča, pogledajte TCPView ili namjenskije alternative za praćenje.

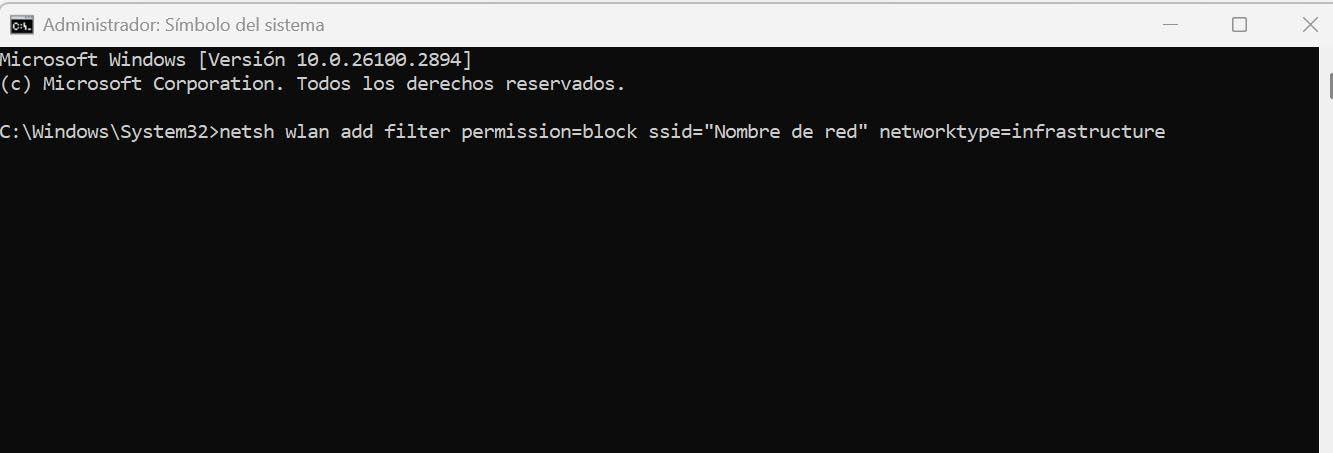

Blokiraj određene Wi-Fi mreže iz CMD-a

Ako postoje mreže u blizini koje ne želite vidjeti ili koje vaš uređaj ne želi koristiti, možete filtrirajte ih iz konzoleNaredba vam omogućuje blokirati određeni SSID i upravljajte njime bez dodirivanja grafičke ploče.

Otvorite CMD kao administrator i koristi:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureNakon pokretanja, ta će mreža nestati s popisa dostupnih mreža. Da biste provjerili što ste blokirali, pokrenite netsh wlan show filters dozvola=blokA ako požališ, izbriši to sa:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Blokirajte sumnjive IP adrese pomoću Windows vatrozida

Ako otkrijete da ista javna IP adresa pokušava sumnjive radnje protiv vaših usluga, brz odgovor je stvorite pravilo koje blokira Te veze. U grafičkoj konzoli dodajte prilagođeno pravilo, primijenite ga na "Sve programe", protokol "Bilo koji", odredite udaljene IP adrese koje želite blokirati, označite "Blokiraj vezu" i primijenite na domenu/privatno/javno.

Preferirate li automatizaciju? Pomoću PowerShella možete stvarati, mijenjati ili brisati pravila bez klikanja. Na primjer, za blokiranje odlaznog Telnet prometa, a zatim ograničavanje dopuštene udaljene IP adrese, možete koristiti pravila s Novo pravilo NetFirewalla a zatim prilagodite s Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Za upravljanje pravilima po grupama ili skupno brisanje pravila blokiranja, oslonite se na Omogući/Onemogući/Ukloni pravilo NetFirewalla i u upitima sa zamjenskim znakovima ili filterima po svojstvima.

Najbolje prakse: Nemojte onemogućavati uslugu Firewall

Microsoft savjetuje da ne zaustavljate uslugu Firewall (MpsSvc). To može uzrokovati probleme s izbornikom Start, probleme s instaliranjem modernih aplikacija ili druge probleme. pogreške aktivacije Telefonom. Ako, zbog pravila, trebate onemogućiti profile, učinite to na razini konfiguracije vatrozida ili GPO-a, ali ostavite uslugu pokrenutu.

Profili (domena/privatni/javni) i zadane radnje (dopusti/blokiraj) mogu se postaviti iz naredbenog retka ili konzole vatrozida. Dobro definiranje ovih zadanih postavki sprječava nehotične rupe prilikom stvaranja novih pravila.

FortiGate: Blokirajte SSL VPN pokušaje sa sumnjivih javnih IP adresa

Ako koristite FortiGate i vidite neuspješne pokušaje prijave na vaš SSL VPN s nepoznatih IP adresa, stvorite skup adresa (na primjer, crna lista) i tamo dodajte sve konfliktne IP adrese.

U konzoli unesite postavke SSL VPN-a pomoću konfiguriranje VPN SSL postavki i primjenjuje se: postavite izvornu adresu "blacklistipp" y omogući negiranje izvorne adreseS pokazati Potvrđujete da je primijenjeno. Na taj način, kada netko dođe s tih IP adresa, veza će biti odbijena od samog početka.

Za provjeru prometa koji dolazi na tu IP adresu i port, možete koristiti dijagnosticirajte sniffer paket bilo koji "host XXXX i port 10443" 4i s nabavite vpn ssl monitor Provjeravate dopuštene sesije s IP adresa koje nisu uključene u popis.

Drugi način je SSL_VPN > Ograniči pristup > Ograniči pristup određenim hostovimaMeđutim, u tom slučaju odbijanje se događa nakon unosa vjerodajnica, a ne odmah kao putem konzole.

Alternative netstatu za pregled i analizu prometa

Ako tražite više udobnosti ili detalja, postoje alati koji to pružaju. grafika, napredni filteri i dubinsko snimanje paketa:

- Wireshark: bilježenje i analiza prometa na svim razinama.

- iproute2 (Linux): uslužni programi za upravljanje TCP/UDP i IPv4/IPv6 protokolima.

- Staklena žicaAnaliza mreže s upravljanjem vatrozidom i fokusom na privatnost.

- Monitor vremena rada uzlaznih trendovaKontinuirano praćenje lokacije i upozorenja.

- Germain UX: praćenje usmjereno na vertikale poput financija ili zdravstva.

- AteraRMM paket s nadzorom i daljinskim pristupom.

- CloudsharkWeb analitika i dijeljenje snimaka zaslona.

- iptraf / iftop (Linux): Promet u stvarnom vremenu putem vrlo intuitivnog sučelja.

- ss (Statistika utičnica) (Linux): moderna, jasnija alternativa netstatu.

Blokiranje IP-a i njegov utjecaj na SEO, plus strategije ublažavanja

Blokiranje agresivnih IP adresa ima smisla, ali budite oprezni s blokiranje botova tražilicaJer biste mogli izgubiti indeksiranje. Blokiranje po državama također može isključiti legitimne korisnike (ili VPN-ove) i smanjiti vašu vidljivost u određenim regijama.

Dopunske mjere: dodati CAPTCHA-e Za zaustavljanje botova, primijenite ograničavanje brzine kako biste spriječili zlouporabu i postavite CDN za ublažavanje DDoS-a raspodjelom opterećenja na distribuirane čvorove.

Ako vaš hosting koristi Apache i imate omogućeno geoblokiranje na poslužitelju, možete preusmjeravanje posjeta iz određene zemlje korištenjem .htaccess datoteke s pravilom prepisivanja (generički primjer):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Za blokiranje IP adresa na hostingu (Plesk), možete i urediti .htaccess i odbiti određene adrese, uvijek uz prethodnu sigurnosnu kopiju datoteke u slučaju da trebate vratiti promjene.

Detaljno upravljanje Windows vatrozidom pomoću PowerShella i netsh-a

Osim stvaranja pojedinačnih pravila, PowerShell vam daje potpunu kontrolu: definirajte zadane profile, stvarati/modificirati/brisati pravila, pa čak i raditi protiv Active Directory GPO-ova s predmemoriranim sesijama kako bi se smanjilo opterećenje kontrolera domene.

Brzi primjeri: stvaranje pravila, promjena njegove udaljene adrese, omogućavanje/onemogućavanje cijelih grupa i uklonite pravila blokiranja jednim potezom. Objektno orijentirani model omogućuje ispitivanje filtera za portove, aplikacije ili adrese i povezivanje rezultata s cjevovodima.

Za upravljanje udaljenim timovima, oslonite se na WinRM i parametri -CimSessionTo vam omogućuje popisivanje pravila, mijenjanje ili brisanje unosa na drugim računalima bez napuštanja konzole.

Greške u skriptama? Koristite -ErrorAction SilentlyContinue za suzbijanje "pravilo nije pronađeno" prilikom brisanja, -Što ako za pregled i -Potvrdi Ako želite potvrdu za svaku stavku. S -Opširno Imat ćete više detalja o izvršenju.

IPsec: Autentifikacija, šifriranje i izolacija temeljena na pravilima

Kada vam je potreban samo autentificirani ili šifrirani promet, kombinirate Pravila zaštitnog zida i IPsec-aIzradite pravila načina transporta, definirajte kriptografske skupove i metode autentifikacije te ih povežite s odgovarajućim pravilima.

Ako vaš partner zahtijeva IKEv2, možete ga navesti u IPsec pravilu s autentifikacijom putem certifikata uređaja. I to je moguće. pravila kopiranja s jednog GPO-a na drugi i njihove povezane skupove radi ubrzanja implementacije.

Za izolaciju članova domene primijenite pravila koja zahtijevaju autentifikaciju za dolazni promet i zahtijevaju je za odlazni promet. Također možete zahtijevaju članstvo u grupama s SDDL lancima, ograničavajući pristup ovlaštenim korisnicima/uređajima.

Nešifrirane aplikacije (kao što je telnet) mogu biti prisiljene koristiti IPsec ako stvorite pravilo vatrozida "dopusti ako je sigurno" i IPsec politiku koja Zahtijeva autentifikaciju i šifriranjeNa taj način ništa ne putuje jasno.

Autentificirano zaobilaženje i sigurnost krajnjih točaka

Autentificirano zaobilaženje omogućuje prometu od pouzdanih korisnika ili uređaja da nadjača pravila blokiranja. Korisno za ažuriranje i skeniranje servera bez otvaranja luka cijelom svijetu.

Ako tražite potpunu sigurnost za više aplikacija, umjesto stvaranja pravila za svaku od njih, premjestite autorizacija za IPsec sloj s popisima dopuštenih grupa strojeva/korisnika u globalnoj konfiguraciji.

Savladavanje netstata za pregled tko se spaja, korištenje netsh-a i PowerShella za provođenje pravila te skaliranje s IPsec-om ili perimetralnim vatrozidima poput FortiGatea daje vam kontrolu nad vašom mrežom. S Wi-Fi filterima temeljenim na CMD-u, dobro osmišljenim blokiranjem IP adresa, SEO mjerama opreza i alternativnim alatima kada vam je potrebna dublja analiza, moći ćete... pravovremeno otkriti sumnjive veze i blokirajte ih bez ometanja vašeg poslovanja.

Od malih nogu zaljubljenik u tehnologiju. Volim biti u tijeku u sektoru i, iznad svega, komunicirati ga. Zato sam godinama posvećen komunikaciji na web stranicama o tehnologiji i video igrama. Možete me naći kako pišem o Androidu, Windowsu, MacOS-u, iOS-u, Nintendu ili bilo kojoj drugoj srodnoj temi koja vam padne na pamet.