- DoH chifre demann DNS yo lè l sèvi avèk HTTPS (pò 443), sa ki amelyore vi prive epi anpeche manipilasyon.

- Li ka aktive nan navigatè ak sistèm (tankou Windows Server 2022) san depann sou routeur la.

- Pèfòmans sanble ak DNS klasik la; konplete pa DNSSEC pou valide repons yo.

- Sèvè DoH popilè yo (Cloudflare, Google, Quad9) ak kapasite pou ajoute oswa konfigire pwòp rezolvè ou.

¿Kijan pou chifre DNS ou san ou pa touche routeur ou a lè w ap itilize DNS sou HTTPS? Si w ap enkyete w sou ki moun ki ka wè sit entènèt ou konekte avèk yo, Chifre rechèch Sistèm Non Domèn ak DNS sou HTTPS Se youn nan fason ki pi fasil pou ogmante vi prive w san w pa bezwen goumen ak routeur w la. Avèk DoH, tradiktè ki konvèti domèn an adrès IP a sispann vwayaje an klè epi li pase nan yon tinèl HTTPS.

Nan gid sa a, ou pral jwenn, nan yon langaj dirèk e san twòp jagon, Ki sa egzakteman DoH ye, kijan li diferan de lòt opsyon tankou DoT?, kijan pou aktive li nan navigatè ak sistèm operasyon yo (tankou Windows Server 2022), kijan pou verifye si li vrèman ap fonksyone, sèvè ki sipòte yo, epi, si w santi w brav, menm kijan pou mete kanpe pwòp rezolvè DoH ou a. Tout bagay, san touche routeur la...eksepte yon seksyon opsyonèl pou moun ki vle konfigire l sou yon MikroTik.

Ki sa DNS sou HTTPS (DoH) ye e poukisa ou ta ka enterese?

Lè ou tape yon domèn (pa egzanp, Xataka.com) òdinatè a mande yon rezolvè DNS ki adrès IP li ye; Pwosesis sa a anjeneral nan tèks senp Epi nenpòt moun sou rezo w la, founisè Entènèt ou a, oswa aparèy entèmedyè yo ka espyone oswa manipile li. Sa a se sans DNS klasik la: rapid, omniprésente... epi transparan pou twazyèm pati yo.

Se la DoH antre an jwèt: Li deplase kesyon ak repons DNS sa yo nan menm kanal chiffres ke entènèt an sekirite a itilize a (HTTPS, pò 443)Rezilta a se ke yo pa vwayaje "an ouvè" ankò, sa ki diminye posiblite espyonaj, detounman rechèch, ak sèten atak moun-nan-mitan. Anplis de sa, nan anpil tès latans lan pa vin pi mal anpil e li ka menm amelyore gras a optimizasyon transpò.

Yon avantaj kle se ke DoH ka aktive nan nivo aplikasyon an oswa nan nivo sistèm nan., konsa ou pa bezwen konte sou operatè w la oswa routeur w la pou aktive anyen. Sa vle di, ou ka pwoteje tèt ou "depi nan navigatè a pou rive deyò," san ou pa touche okenn ekipman rezo.

Li enpòtan pou distenge DoH ak DoT (DNS sou TLS): DoT chifre DNS sou pò 853 dirèkteman sou TLS, pandan DoH entegre li nan HTTP(S). DoT pi senp an teyori, men Li gen plis chans pou firewall yo bloke li ki koupe pò ki pa komen yo; DoH, lè l sèvi avèk 443, pi byen kontoune restriksyon sa yo epi anpeche atak "pushback" fòse sou DNS ki pa chiffres.

Sou vi prive: Itilizasyon HTTPS pa vle di gen bonbon oswa swivi nan DoH; Nòm yo dekonseye eksplisitman pou itilize li Nan kontèks sa a, TLS 1.3 diminye tou nesesite pou rekòmanse sesyon yo, sa ki minimize korelasyon yo. Epi si w ap enkyete w pou pèfòmans, HTTP/3 sou QUIC ka bay amelyorasyon adisyonèl lè li miltiplekse demann yo san bloke.

Kijan DNS fonksyone, risk komen, ak ki kote DoH jwe yon wòl

Sistèm operasyon an nòmalman aprann ki rezolvè pou itilize atravè DHCP; Lakay ou anjeneral itilize founisè sèvis entènèt yo., nan biwo a, rezo antrepriz la. Lè kominikasyon sa a pa chifre (UDP/TCP 53), nenpòt moun sou Wi-Fi ou a oswa sou wout la ka wè domèn yo te fè rechèch yo, enjekte fo repons, oswa redireksyone ou sou rechèch lè domèn nan pa egziste, jan kèk operatè fè sa.

Yon analiz trafik tipik revele pò, adrès IP sous/destinasyon, ak domèn nan li menm rezoud; Sa pa sèlman ekspoze abitid navigasyon, li fè li pi fasil tou pou korele koneksyon ki vin apre yo, pa egzanp, ak adrès Twitter oswa menm jan an, epi dedwi ki paj egzak ou te vizite.

Avèk DoT, mesaj DNS la ale andedan TLS sou pò 853; avèk DoH, demann DNS la ankapsule nan yon demann HTTPS estanda, ki pèmèt tou aplikasyon entènèt yo itilize li atravè API navigatè yo. Toulede mekanis yo pataje menm fondasyon an: otantifikasyon sèvè ak yon sètifika ak yon kanal chiffres bout-a-bout.

Pwoblèm ak nouvo pò yo se ke li komen pou kèk rezo bloke 853, ankouraje lojisyèl yo pou "retounen" nan DNS ki pa chiffres. DoH diminye pwoblèm sa a lè l sèvi avèk 443, ki komen pou entènèt la. DNS/QUIC egziste tou kòm yon lòt opsyon pwomèt, byenke li mande UDP ouvè epi li pa toujou disponib.

Menm lè w ap chifre transpò, fè atansyon ak yon sèl nuans: Si moun k ap rezoud pwoblèm nan bay manti, chif la pa korije li.Pou rezon sa a, DNSSEC egziste, ki pèmèt validasyon entegrite repons lan, byenke adopsyon li pa gaye toupatou epi gen kèk entèmedyè ki kraze fonksyonalite li. Malgre sa, DoH anpeche twazyèm pati yo sou wout la pou yo fouye oswa manipile demann ou yo.

Aktive li san ou pa touche routeur la: navigatè ak sistèm

Fason ki pi senp pou kòmanse se aktive DoH nan navigatè w la oswa sistèm operasyon w lan. Men kijan ou pwoteje ekip ou a kont demann yo san depann sou firmwèr routeur la.

Google Chrome

Nan vèsyon aktyèl yo, ou ka ale nan chrome://settings/security epi, anba "Sèvi ak DNS an sekirite", aktive opsyon an epi chwazi founisè a (founisè ou ye kounye a si yo sipòte DoH oubyen youn nan lis Google la tankou Cloudflare oubyen Google DNS).

Nan vèsyon anvan yo, Chrome te ofri yon switch eksperimantal: tape chrome://flags/#dns-over-https, chèche "Rechèch DNS an sekirite" epi chanje li soti nan Default pou rive nan AktiveRekòmanse navigatè w la pou aplike chanjman yo.

Microsoft Edge (Chromium)

Edge ki baze sou Chromium gen yon opsyon menm jan an. Si ou bezwen li, ale nan edge://flags/#dns-over-https, lokalize "Rechèch DNS an sekirite" epi aktive li nan AktiveNan vèsyon modèn yo, aktivasyon disponib tou nan paramèt konfidansyalite ou yo.

Mozilla Firefox

Louvri meni an (anlè adwat) > Anviwònman > Jeneral > desann jis rive nan "Anviwònman Rezo", tape sou Konfigirasyon epi make "Aktive DNS sou HTTPSOu ka chwazi pami founisè tankou Cloudflare oubyen NextDNS.

Si ou prefere yon kontwòl presi, nan about:config ajiste network.trr.mode: 2 (opòtinis) itilize DoH epi fè yon lòt solisyon. si li pa disponib; 3 manda (strik) DoH epi li echwe si pa gen sipò. Avèk mòd strik, defini yon rezolvè bootstrap kòm network.trr.bootstrapAddress=1.1.1.1.

Opera

Depi vèsyon 65, Opera gen ladan l yon opsyon pou aktive DoH ak 1.1.1.1Li vini enfim pa default epi li fonksyone nan mòd opòtinis: si 1.1.1.1:443 reponn, li pral itilize DoH; sinon, li retounen nan rezolvè ki pa chifre a.

Windows 10/11: Deteksyon otomatik (AutoDoH) ak Rejis la

Windows ka otomatikman aktive DoH ak sèten rezolvè li te ye. Nan vèsyon ki pi ansyen yo, Ou ka fòse konpòtman an soti nan Rejis la: kouri regedit epi ale nan HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Kreye yon DWORD (32-bit) ki rele EnableAutoDoh ak valè 2 y Rekòmanse òdinatè aSa fonksyone si w ap itilize sèvè DNS ki sipòte DoH.

Windows Server 2022: Kliyan DNS ak DoH natif natal

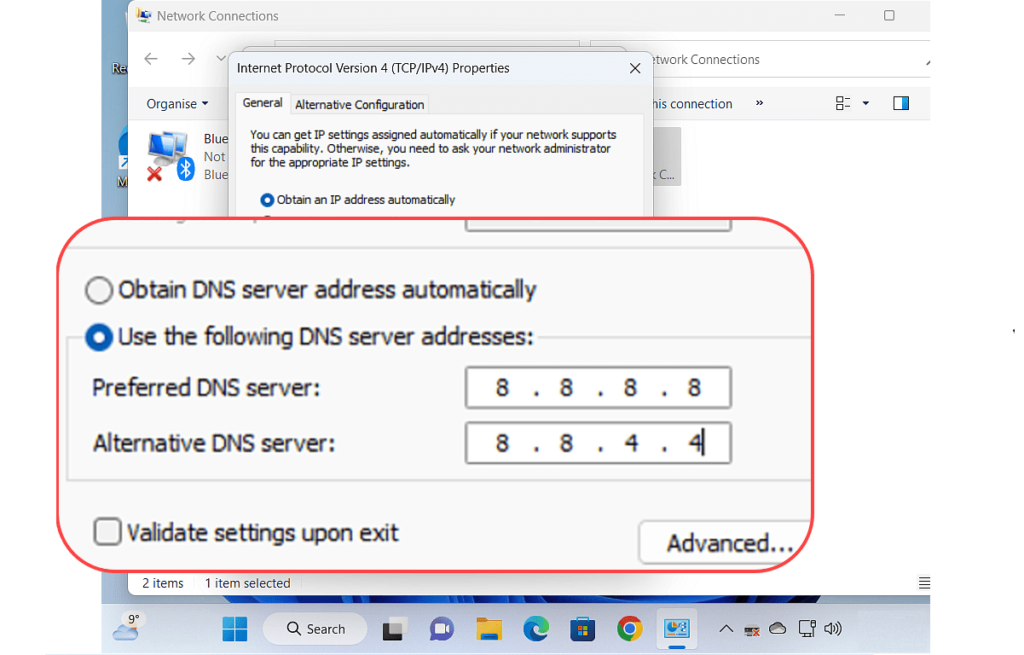

Kliyan DNS entegre nan Windows Server 2022 la sipòte DoH. Ou pral sèlman kapab itilize DoH ak sèvè ki sou lis "DoH li te ye" yo a. oubyen ou ajoute tèt ou. Pou konfigire li nan koòdone grafik la:

- Louvri Anviwònman Windows > Rezo ak Entènèt.

- Antre Etènèt epi chwazi koòdone ou.

- Sou ekran rezo a, desann jis rive nan Paramèt DNS yo epi peze Modifye.

- Chwazi "Manyèl" pou defini sèvè pi pito ak sèvè altènatif yo.

- Si adrès sa yo sou lis DoH la, li pral aktive. "Chifman DNS pi pito" ak twa opsyon:

- Chifreman sèlman (DNS sou HTTPS)Fòse DoH; si sèvè a pa sipòte DoH, p ap gen okenn rezolisyon.

- Pito chifreman, pèmèt san chifremanLi eseye DoH epi si li echwe, li retounen nan DNS klasik ki pa chifre.

- Sèlman san chifremanItilize DNS tèks klè tradisyonèl la.

- Sove pou aplike chanjman yo.

Ou kapab tou fè rechèch epi elaji lis rezolvè DoH yo lè l sèvi avèk PowerShell. Pou wè lis aktyèl la:

Get-DNSClientDohServerAddressPou anrejistre yon nouvo sèvè DoH li te ye avèk modèl ou a, itilize:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueRemake byen ke cmdlet la Set-DNSClientServerAddress pa kontwole tèt li itilizasyon DoH; chifreman an depann de si adrès sa yo nan tablo sèvè DoH yo. Kounye a, ou pa ka konfigire DoH pou kliyan DNS Windows Server 2022 apati Sant Admin Windows oswa avèk sconfig.cmd.

Règleman Gwoup nan Windows Server 2022

Gen yon direktiv yo rele "Konfigire DNS sou HTTPS (DoH)" en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSLè li aktive, ou ka chwazi:

- Pèmèt DoHSèvi ak DoH si sèvè a sipòte li; sinon, rechèch la san chifreman.

- Entèdiksyon DoH: pa janm itilize DoH.

- Mande DoH: fòse DoH; si pa gen sipò, rezolisyon an echwe.

Enpòtan: Pa aktive "Mande DoH" sou òdinatè ki rantre nan domèn nan.Active Directory depann sou DNS, epi wòl sèvè DNS Windows Server la pa sipòte demann DoH. Si ou bezwen sekirize trafik DNS nan yon anviwònman AD, konsidere itilize Règ IPsec yo ant kliyan yo ak rezolisyonè entèn yo.

Si w enterese nan redireksyon domèn espesifik nan rezolvè espesifik, ou ka itilize NRPT (Tablo Règleman Rezolisyon Non)Si sèvè destinasyon an sou lis DoH la, konsiltasyon sa yo pral vwayaje nan DoH.

Android, iOS ak Linux

Sou Android 9 ak pi wo, opsyon an DNS Prive pèmèt DoT (pa DoH) ak de mòd: "Otomatik" (opòtinis, pran rezolvè rezo a) ak "Strict" (ou dwe presize yon non òdinatè ki valide pa sètifika; IP dirèk yo pa sipòte).

Sou iOS ak Android, aplikasyon an 1.1.1.1 Cloudflare pèmèt DoH oubyen DoT an mòd strik lè l sèvi avèk API VPN lan pou entèsepte demann ki pa chiffres epi voye yo atravè yon chanèl an sekirite.

Nan Linux, systemd-rezoud sipòte DoT depi systemd 239. Li enfim pa default; li ofri mòd opòtinis san valide sètifika ak mòd strik (depi 243) ak validasyon CA men san verifikasyon SNI oswa non, ki febli modèl konfyans lan kont atakè sou wout la.

Sou Linux, macOS, oubyen Windows, ou ka chwazi yon kliyan DoH an mòd strik tankou cloudflared proxy-dns (pa default li itilize 1.1.1.1, byenke Ou ka defini montan yo altènativ).

Sèvè DoH yo (Windows) ki pi byen koni ak kijan pou ajoute plis

Windows Server gen ladan yon lis rezolvè ki li te ye pou sipòte DoH. Ou ka verifye li avèk PowerShell epi ajoute nouvo antre si sa nesesè.

Sa yo se sèvè DoH li te ye yo pare pou itilize:

| Pwopriyetè sèvè a | Adrès IP sèvè DNS yo |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Pou Gade lis la, kouri:

Get-DNSClientDohServerAddressPou ajoute yon nouvo rezolvè DoH ak modèl li a, itilize:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueSi w ap jere plizyè espas non, NRPT a ap pèmèt ou jere domèn espesifik nan yon rezolvè espesifik ki sipòte DoH.

Kijan pou verifye si DoH la aktif

Nan navigatè yo, vizite https://1.1.1.1/help; la ou pral wè si trafik ou a ap itilize DoH avèk 1.1.1.1 oubyen non. Se yon tès rapid pou wè nan ki eta ou ye.

Nan Windows 10 (vèsyon 2004), ou ka kontwole trafik DNS klasik la (pò 53) avèk pktmon soti nan yon konsole privilejye:

pktmon filter add -p 53

pktmon start --etw -m real-timeSi yon kouran pake konstan parèt sou 53 la, li trè pwobab ke Ou toujou ap itilize yon DNS ki pa chiffresSonje byen: paramèt la --etw -m real-time mande 2004; nan vèsyon pi bonè yo ou ap wè yon erè "paramèt enkoni".

Si ou vle: konfigire li sou routeur la (MikroTik)

Si ou prefere santralize chifreman sou routeur la, ou ka fasilman aktive DoH sou aparèy MikroTik yo. Premyèman, enpòte CA rasin lan ki pral siyen pa sèvè w ap konekte a. Pou Cloudflare ou ka telechaje DigiCertGlobalRootCA.crt.pem.

Telechaje fichye a sou routeur la (lè w trennen l nan "Fichye"), epi ale nan Sistèm > Sètifika > Enpòte pou enkòpore li. Apre sa, konfigire DNS routeur la ak URL DoH Cloudflare yoYon fwa li aktif, routeur la ap bay priyorite koneksyon chiffres la olye de DNS pa defo ki pa chiffres la.

Pou verifye ke tout bagay annòd, vizite 1.1.1.1/èd soti nan yon òdinatè ki dèyè routeur la. Ou kapab tou fè tout bagay atravè tèminal la nan RouterOS si ou prefere.

Pèfòmans, plis vi prive ak limit apwòch la

Lè n ap pale de vitès, gen de mezi ki enpòtan: tan rezolisyon an ak chajman paj reyèl la. Tès endepandan (tankou SamKnows) Yo konkli ke diferans ki genyen ant DoH ak DNS klasik (Do53) la piti anpil sou tou de bò yo; an pratik, ou pa ta dwe remake okenn ralentisman.

DoH chifre "demann DNS" la, men gen plis siyal sou rezo a. Menm si ou kache DNS, yon ISP ka dedwi bagay yo atravè koneksyon TLS (pa egzanp, SNI nan kèk senaryo ansyen) oswa lòt tras. Pou amelyore vi prive, ou ka eksplore DoT, DNSCrypt, DNSCurve, oswa kliyan ki minimize metadone.

Se pa tout ekosistèm ki sipòte DoH ankò. Anpil rezolvè ansyen pa ofri sa., sa fòse moun konte sou sous piblik yo (Cloudflare, Google, Quad9, elatriye). Sa a louvri deba sou santralizasyon an: konsantre rechèch yo sou kèk aktè sèlman sa gen ladan l depans pou vi prive ak konfyans.

Nan anviwònman antrepriz yo, DoH ka antre an konfli ak règleman sekirite ki baze sou siveyans oswa filtraj DNS (lojisyèl malveyan, kontwòl paran, konfòmite legal). Solisyon yo enkli MDM/Group Policy pou mete yon rezolvè DoH/DoT an mòd strik, oubyen konbine avèk kontwòl nan nivo aplikasyon, ki pi presi pase blokaj ki baze sou domèn.

DNSSEC konplete DoH: DoH pwoteje transpò a; DNSSEC valide repons lan.Adopsyon an inegal, epi gen kèk aparèy entèmedyè ki kraze li, men tandans lan pozitif. Sou chemen ki genyen ant rezolvè yo ak sèvè otoritè yo, DNS tradisyonèlman rete san chifreman; gen deja eksperyans k ap itilize DoT pami gwo operatè yo (pa egzanp, 1.1.1.1 ak sèvè otoritè Facebook yo) pou amelyore pwoteksyon.

Yon altènatif entèmedyè se pou chiffres sèlman ant routeur la ak rezolvè a, sa kite koneksyon ant aparèy yo ak routeur la san chifreman. Itil sou rezo filaire an sekirite, men li pa rekòmande sou rezo Wi-Fi ouvè: lòt itilizatè yo ka espyone oswa manipile demann sa yo nan LAN lan.

Fè pwòp rezolvè DoH ou a

Si ou vle endepandans total, ou ka deplwaye pwòp rezolvè ou. San lyezon + Redis (kach L2) + Nginx se yon konbinezon popilè pou sèvi URL DoH ak filtre domèn ak lis ki ka mete ajou otomatikman.

Pil sa a fonksyone parfe sou yon VPS modès (pa egzanp, yon sèl nwayo/2 fil (pou yon fanmi). Gen gid ak enstriksyon ki pare pou itilize, tankou depo sa a: github.com/ousatov-ua/dns-filtering. Gen kèk founisè VPS ki ofri kredi byenvini pou nouvo itilizatè yo, konsa ou ka mete yon peryòd esè a yon pri ki ba.

Avèk rezolvè prive ou a, ou ka chwazi sous filtraj ou yo, deside règleman retansyon yo epi evite santralize demann ou yo bay twazyèm pati yo. An retou, ou jere sekirite, antretyen, ak gwo disponiblite.

Anvan nou fini, yon ti nòt sou validite: sou Entènèt la, opsyon, meni ak non chanje souvan; kèk ansyen gid pa ajou (Pa egzanp, li pa nesesè pou w pase nan "drapo" nan Chrome ankò nan vèsyon ki pi resan yo.) Toujou tcheke dokimantasyon navigatè w la oswa sistèm ou an.

Si ou rive jis la, ou deja konnen sa DoH fè, kijan li anfòm nan devinèt la ak DoT ak DNSSEC, epi sa ki pi enpòtan, kijan pou aktive li kounye a sou aparèy ou an pou anpeche DNS vwayaje an klè. Avèk kèk klik nan navigatè w la oswa ajisteman nan Windows (menm nan nivo règleman an nan Server 2022) ou pral gen demann chiffres; si ou vle mennen bagay yo nan yon lòt nivo, ou ka deplase chifreman an nan routeur MikroTik la oswa bati pwòp rezolvè ou. Kle a se ke, San ou pa touche routeur ou a, ou ka pwoteje youn nan pati trafik ou ki pi fè tripotay sou yo jodi a..

Pasyone sou teknoloji depi li te piti. Mwen renmen mete ajou nan sektè a epi, sitou, kominike li. Se poutèt sa mwen te dedye a kominikasyon sou teknoloji ak videyo jwèt sit entènèt pou anpil ane. Ou ka jwenn mwen ekri sou Android, Windows, MacOS, iOS, Nintendo oswa nenpòt lòt sijè ki gen rapò ki vin nan tèt ou.