- WireGuard ofri pèfòmans segondè ak latans ki ba avèk kriptografi modèn ak konfigirasyon fasil.

- Li sipòte itinérance, kill-switching ak split-tunneling, ideyal pou mobilite ak aksè rezo an sekirite.

- Konfigirasyon omojèn ak milti-platfòm avèk jesyon kle klè ak règ NAT/Firewall.

- Nan anviwònman antrepriz, li entegre ak NAC, IDS/IPS ak anyè pou aksè kontwole.

Èske w ap chèche yon VPN ki rapid, an sekirite, epi ki p ap fè w pèdi pasyans ak konfigirasyon san fen? WireGuard Se youn nan pi bon opsyon yo. Pwotokòl modèn sa a bay priyorite a senplisite ak kriptografi dènye kri, sa ki fè li fasil pou nenpòt moun mete kanpe yon tinèl an sekirite.

Anplis pwoteje w sou rezo piblik yo epi pèmèt ou jwenn aksè nan rezo lakay ou oswa biznis ou, Yon VPN ede kontoune blokaj jewografik ak sansiAvèk WireGuard, plis vi prive ak pèfòmans sa a vini ak yon pwosesis konfigirasyon etonanman senp, ni sou òdinatè ni sou aparèy mobil.

WireGuard an brèf

WireGuard se yon lojisyèl VPN sous ouvè oryante sou kouch 3 (L3) ki Li itilize UDP sèlman epi kriptografi modèn pa default.Avantaj prensipal li se yon konsepsyon minimalist ak trè kèk liy kòd, sa ki fasilite odit yo, diminye sifas atak la, epi amelyore pèfòmans.

Kontrèman ak sa lòt VPN yo ofri, isit la ou pa chwazi plizyè douzèn algoritm oswa faz; WireGuard defini yon "pake" kriptografik ki koeran.Si yon algorithm pa itil ankò, yo pibliye yon nouvo vèsyon epi kliyan/sèvè a negosye amelyorasyon an yon fason transparan.

Pwotokòl sa a toujou fonksyone nan mòd tinèl, epi Li sipòte IPv4 ak IPv6 (li ka ankapsule youn nan lòt la si sa nesesè)Pou itilize li, ou pral bezwen louvri yon pò UDP (konfigurab) sou routeur ou a pou konekte ak sèvè ou a.

Konpatibilite ak sipò

Nan mond pare-feu yo, OPNsense entegre WireGuard nan nwayo a pou maksimize vitès. pfSense te gen bon moman ak move moman li yo: li te parèt nan vèsyon 2.5.0, yo te retire li nan 2.5.1 akòz pwoblèm sekirite, epi Jodi a li ka enstale kòm yon pake jere depi entèfas wèb la.

Kriptografi itilize

WireGuard apiye sou yon seri algoritm modèn ki byen kontwole: Kad Pwotokòl Bri, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash ak HKDFChifreman done yo itilize ChaCha20-Poly1305 (AEAD), avèk echanj ECDH sou Curve25519 ak derivasyon kle ak HKDF.

Apwòch sa a evite melanje swit disparate ak diminye erè konfigirasyon yoLi senplifye tou depanaj, piske tout nœd yo pale menm lang kriptografik la.

Pèfòmans ak latans

Aplikasyon minimalist ak entegrasyon nivo ki ba pèmèt vitès trè wo ak latans trè baNan konparezon nan mond reyèl kont L2TP/IPsec ak OpenVPN, WireGuard anjeneral soti an tèt, souvan double debi a sou menm pyès ki nan konpitè a.

Sou rezo enstab oswa mobil, Retablisman sesyon an rapid Epi rekoneksyon apre chanjman rezo (itinérance) apèn aparan. Sou aparèy ki gen resous limite (routeurs, aparèy IoT), konsomasyon enèji ki ba li fè tout diferans lan, li ekonomize enèji CPU ak batri.

Enstalasyon rapid sou Linux

Nan distribisyon modèn yo, WireGuard deja disponib nan depo ki estab. Sou Debian/Ubuntu, jis enstale li. mete ajou epi enstale pake ofisyèl laNan lòt moun, ou ka bezwen ajoute repozitwa oswa aktive modil nwayo a.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Si w ap itilize yon branch ki pa genyen l nan "stable", ou ka itilize depo "enstab/tès" anba kontwòl priyorite, byenke Idealman, ou ta dwe rale li nan depo ki estab la. distribisyon ou a lè li vin disponib.

Jenerasyon kle

Chak aparèy (sèvè ak kliyan) bezwen pwòp pè kle li. Kenbe chanm prive a fèmen ak kle. epi pataje sèlman sa ki piblik la ak kanmarad la.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Ou ka repete pwosesis la pou chak kliyan epi swiv non yo. evite konfizyon ant kanmarad yo pandan deplwaman ou an ap grandi.

Konfigirasyon sèvè

Dosye tipik la se /etc/wireguard/wg0.confNan seksyon sa a, ou defini adrès IP VPN lan, kle prive a, ak pò UDP a. Nan chak seksyon, ou ajoute yon kliyan, sa ki pèmèt kle piblik li a ak adrès IP otorize li yo.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Si ou prefere pèmèt nenpòt IP kliyan epi jere wout separeman, ou ka itilize AllowedIPs = 0.0.0.0/0 Nan anviwònman kanmarad, men nan anviwònman kontwole, li pi bon pou bay /32 pou chak kliyan pou trasabilite.

Konfigirasyon kliyan an

La seksyon Li pote kle prive a ak IP li nan VPN lan; kle piblik sèvè a, pwen final li, ak politik routage la.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PèsistanKeepAlive (25) Sa ede si kliyan an dèyè NAT/pare-feu ki bloke map inaktif yo. AllowedIPs defini si ou dirije tout trafik la atravè VPN nan (0.0.0.0/0) oubyen sèlman sou-rezo espesifik.

NAT, redireksyon ak pare-feu

Pou pèmèt kliyan yo jwenn aksè a entènèt la atravè sèvè a, ou dwe aktive redireksyon IP epi aplike NAT sou koòdone WAN an.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Si règleman pare-feu ou a restriksyon, pèmèt trafik sou koòdone wg0 la epi ouvri pò UDP ou chwazi a sou firewall/routeur NAT la.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Pou ouvri koòdone nan epi aktive sèvis la nan demaraj: wg-quick ak systemd Yo kite l sou pilòt otomatik pou ou.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Itinérance, Kill-Switch ak mobilite

WireGuard fèt pou itilizasyon mobil chak jou: Si ou chanje soti nan Wi-Fi pou ale nan 4G/5G, tinèl la retabli byen vit.Ou p ap remake okenn gwo entèripsyon lè w ap chanje rezo.

Anplis de sa, ou ka aktive yon switch-koupe (selon platfòm nan oswa aplikasyon an) konsa, si VPN lan tonbe, sistèm nan bloke trafik la jiskaske li retabli, pou anpeche flit aksidan.

Tinèl divize

Tinèl divize a pèmèt ou deside Ki trafik ki pase nan VPN nan e ki sa ki soti dirèkteman?Itil pou kenbe yon latans ki ba nan jwèt oswa apèl videyo pandan w ap jwenn aksè nan resous entèn yo atravè tinèl la.

De egzanp konfigirasyon tipik sou kliyan an, lè l sèvi avèk direktiv AllowedIPs la:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Sa diminye enpak sou vitès/latens epi Ou optimize eksperyans lan pou sa ou vrèman bezwen pwoteje.

Avantaj ak dezavantaj WireGuard

- AN favèvitès, latans ki ba, senplisite, kriptografi modèn, konsomasyon resous ki redwi, ak yon ti baz kòd ki fasilite odit yo.

- KONT: Sipò nan kèk ekosistèm ansyen yo mwens matirite pase IPsec/OpenVPN, karakteristik avanse ki pi limite (scripts ak obfuskasyon natif natal), ak konsiderasyon vi prive paske kle piblik yo asosye ak IP tinèl entèn yo.

Sipò pou pare-feu, NAS ak QNAP

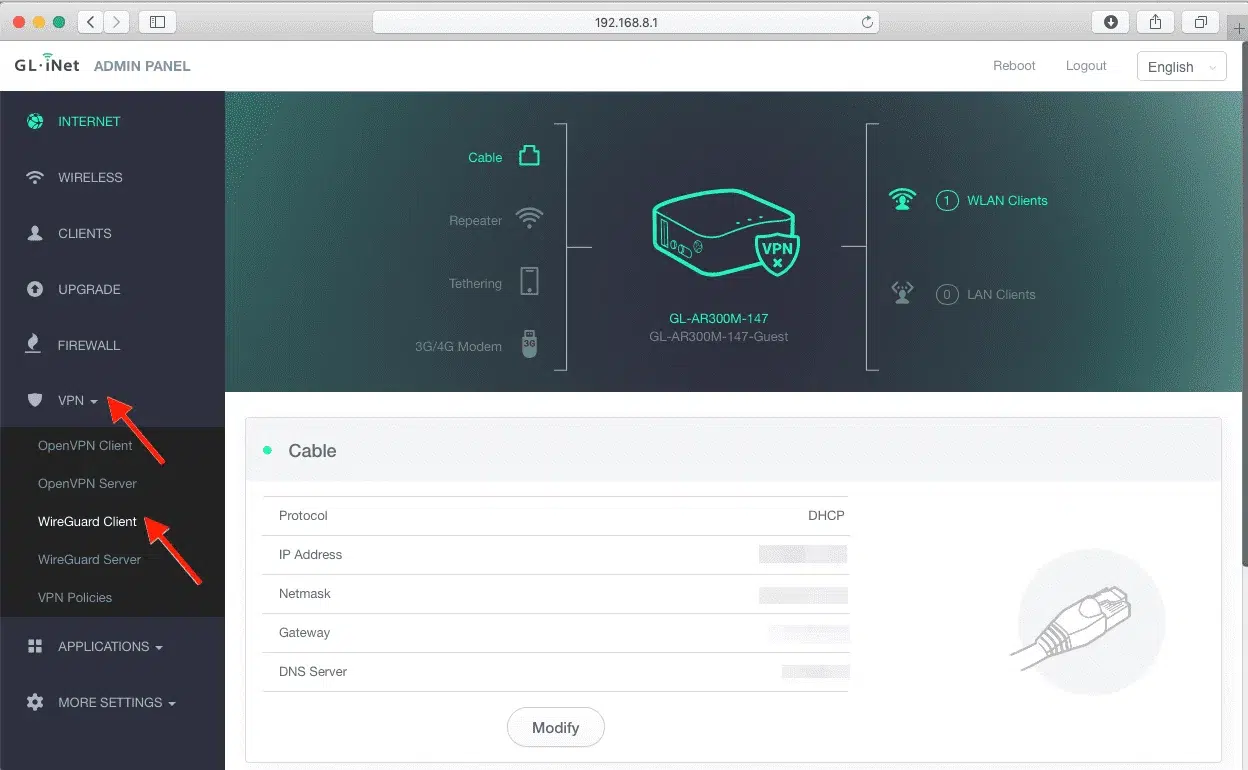

Nan aparèy ki gen kalite pare-feu, OPNsense entegre WireGuard avèk akselerasyon nwayo a. Nan pfSense, pandan w ap tann yon entegrasyon ki estab, ou ka enstale pake a epi jere li fasilman nan koòdone itilizatè grafik la.

Sou QNAP NAS la, atravè QVPN 2, Ou ka konfigire sèvè L2TP/IPsec, OpenVPN, ak WireGuard....epi menm virtualize Debian si ou vle modifye OpenVPN ak AES-GCM oubyen mezire ak iperf3. Nan tès ak pyès ki nan konpitè pwisan (tankou yon QNAP ak Ryzen 7 ak 10GbE) ak yon kliyan 10GbE, WireGuard double pèfòmans lan kont L2TP/IPsec oubyen OpenVPN nan menm anviwònman lokal la.

WireGuard sou mobil: fòs ak feblès

Sou iOS ak Android, aplikasyon ofisyèl la fè li fasil pou chanje ant rezo yo san pwoblèm. Yon gwo avantaj: Navigasyon an sekirite sou Wi-Fi piblik soti nan otèl oswa ayewopò epi kache trafik ou a nan men founisè sèvis entènèt ou a. Anplis de sa, si ou mete pwòp sèvè ou a an plas, ou ka jwenn aksè lakay ou oswa biznis ou kòmsi ou te la tout bon vre.

Kontrepati lojik la se ke Yo ajoute kèk latans epi vitès la bese yon ti krassitou si ou redireksyon tout trafik la. Sepandan, WireGuard se pami pwotokòl ki pi bon pou batri epi ki pi bon pou pèfòmans. Gade tou rekòmandasyon pou android si ka w la mobil.

Enstale epi itilize sou lòt platfòm

Sou macOS, Windows, Android, ak iOS, ou gen aplikasyon ofisyèl; tout sa ou bezwen fè se enpòte fichye .conf la oubyen eskane yon kòd QR pwodui nan manadjè konfigirasyon ou an. Pwosesis la prèske idantik ak sa ki nan Linux.

Si w ap enstale li sou yon VPS, sonje bon pratik sa yo: mete sistèm nan ajou, aktive pare-feu aLimite pò UDP WireGuard la sèlman nan adrès IP otorize yo si sa posib epi chanje kle yo lè règleman ou an egzije sa.

Verifikasyon ak dyagnostik

Pou asire ke tout bagay annòd, apiye sou wg ak wg-rapidW ap wè handshake, bayt transfere, ak lè depi dènye swap la.

wg

wg show

Si pa gen koneksyon, tcheke: wout sistèm, NAT, pò UDP ouvè sou routeur la epi ke pwen final la ak kle yo pou chak kanmarad yo kòrèk. Yon ping nan adrès IP sèvè a sou VPN nan se anjeneral premye tès itil la.

Avèk yon apwòch senp, kriptografi modèn, ak pèfòmans remakab, WireGuard te touche plas li kòm VPN pi pito a Pou itilizatè lakay ak biznis yo. Enstalasyon an senp, jesyon an pratik, epi divès itilizasyon li yo (aksè a distans, de sit a sit, mobilite an sekirite, oswa split-tunneling) adapte ak prèske nenpòt senaryo. Ajoute bon pratik sekirite, yon firewall byen ajiste, ak siveyans debaz, epi w ap gen yon tinèl rapid, ki estab, epi ki trè difisil pou kraze.

Editè espesyalize nan pwoblèm teknoloji ak entènèt ak plis pase dis ane eksperyans nan diferan medya dijital. Mwen te travay kòm yon editè ak kreyatè kontni pou e-commerce, kominikasyon, maketing sou entènèt ak konpayi piblisite. Mwen te ekri tou sou sit entènèt ekonomi, finans ak lòt sektè. Travay mwen se pasyon mwen tou. Koulye a, atravè atik mwen yo nan Tecnobits, Mwen eseye eksplore tout nouvèl ak nouvo opòtinite ke mond lan nan teknoloji ofri nou chak jou amelyore lavi nou.