- Priorizáljon egy alapértelmezett tiltási szabályzatot, és használjon fehérlistákat SSH-hoz.

- NAT és ACL kombinációja: megnyitja a portot és forrás IP cím alapján korlátozza.

- Ellenőrizze az nmap/ping paranccsal, és tartsa be a szabály prioritását (ID).

- Erősítsd meg frissítésekkel, SSH-kulcsokkal és minimális szolgáltatásokkal.

¿Hogyan lehet korlátozni az SSH hozzáférést egy TP-Link routerhez a megbízható IP-címekre? Az SSH-n keresztül a hálózatodhoz való hozzáférés szabályozása nem szeszély, hanem a biztonság alapvető rétege. Csak megbízható IP-címekről engedélyezze a hozzáférést Csökkenti a támadási felületet, lelassítja az automatikus vizsgálatokat, és megakadályozza az internetről érkező folyamatos behatolási kísérleteket.

Ebben a gyakorlatias és átfogó útmutatóban bemutatjuk, hogyan kell ezt különböző forgatókönyvekben csinálni TP-Link eszközökkel (KKV és Omada), mit kell figyelembe venni az ACL szabályokkal és fehérlistákkal, és hogyan ellenőrizhető, hogy minden megfelelően le van-e zárva. További metódusokat integrálunk, mint például a TCP Wrappereket, az iptables-t és a legjobb gyakorlatokat. így biztosíthatod a környezetedet anélkül, hogy bármit is hátrahagynál.

Miért korlátozzuk az SSH hozzáférést a TP-Link routereken?

Az SSH internetre való kitettsége megnyitja az utat a már amúgy is kíváncsi, rosszindulatú botok tömeges átvizsgálása előtt. Nem ritka, hogy egy átvizsgálás után a WAN-on elérhető 22-es portot is észlelik, amint azt [az SSH példáiban] is megfigyelték. Kritikus hibák a TP-Link routerekben. Egy egyszerű nmap paranccsal ellenőrizhető, hogy a nyilvános IP-címeden van-e nyitva a 22-es port.: valami ilyesmit hajt végre egy külső gépen nmap -vvv -p 22 TU_IP_PUBLICA és nézd meg, hogy megjelenik-e az „ssh megnyitása”.

Még ha nyilvános kulcsokat is használsz, a 22-es port nyitva hagyása további felfedezéseket, más portok tesztelését és a felügyeleti szolgáltatások megtámadását teszi lehetővé. A megoldás egyértelmű: alapértelmezés szerint tiltsa le, és csak az engedélyezett IP-címekről vagy tartományokról engedélyezze.Lehetőleg te javítsd és kezeld. Ha nincs szükséged távoli felügyeletre, tiltsd le teljesen a WAN-on.

A portok felfedése mellett vannak olyan helyzetek is, amikor szabályváltozásokra vagy rendellenes viselkedésre gyanakodhatunk (például egy kábelmodem, amely egy idő után elkezdi „eldobni” a kimenő forgalmat). Ha azt veszed észre, hogy a ping, a traceroute vagy a böngészés nem jut át a modemen, ellenőrizd a beállításokat, a firmware-t, és fontold meg a gyári beállítások visszaállítását. és zárj be mindent, amit nem használsz.

Mentális modell: alapértelmezés szerint blokkolja és fehérlistát hoz létre

A győztes filozófia egyszerű: alapértelmezett megtagadási szabályzat és explicit kivételekSok fejlett felülettel rendelkező TP-Link routeren beállíthat egy Drop típusú távoli belépési szabályzatot a tűzfalon, majd engedélyezheti a fehérlistán szereplő adott címeket a felügyeleti szolgáltatásokhoz.

Azokon a rendszereken, amelyek tartalmazzák a „Távoli bemeneti szabályzat” és az „Engedélyező lista szabályai” opciókat (a Hálózat - Tűzfal oldalakon), Márka elvetése a távoli beléptetési szabályzatban És add hozzá a fehérlistához azokat a nyilvános IP-címeket CIDR formátumban (XXXX/XX), amelyeknek képesnek kell lenniük elérni a konfigurációt vagy a szolgáltatásokat, például az SSH/Telnet/HTTP(S)-t. Ezek a bejegyzések tartalmazhatnak egy rövid leírást a későbbi félreértések elkerülése érdekében.

Fontos megérteni a mechanizmusok közötti különbséget. A porttovábbítás (NAT/DNAT) átirányítja a portokat a LAN-gépekre.Míg a „Szűrési szabályok” a WAN-LAN vagy hálózatok közötti forgalmat szabályozzák, a tűzfal „Engedélylistás szabályai” a router felügyeleti rendszeréhez való hozzáférést szabályozzák. A szűrőszabályok nem blokkolják a hozzáférést magához az eszközhöz; ehhez fehérlistákat vagy a routerbe bejövő forgalomra vonatkozó specifikus szabályokat használ.

A belső szolgáltatások eléréséhez portleképezést hoznak létre a NAT-ban, majd korlátozzák, hogy kik érhetik el ezt a leképezést kívülről. A recept a következő: nyisd meg a szükséges portot, majd korlátozd hozzáférés-vezérléssel. amely csak a jogosult forrásokat engedi át, a többit pedig blokkolja.

SSH megbízható IP-címekről TP-Link SMB-n (ER6120/ER8411 és hasonló)

A KKV-routerek, mint például a TL-ER6120 vagy az ER8411, a LAN-szolgáltatás (pl. SSH egy belső szerveren) hirdetésének és forrás IP-cím szerinti korlátozásának szokásos mintája kétfázisú. Először egy virtuális szerverrel (NAT) nyitják meg a portot, majd hozzáférés-vezérléssel szűrik. IP-csoportok és szolgáltatástípusok alapján.

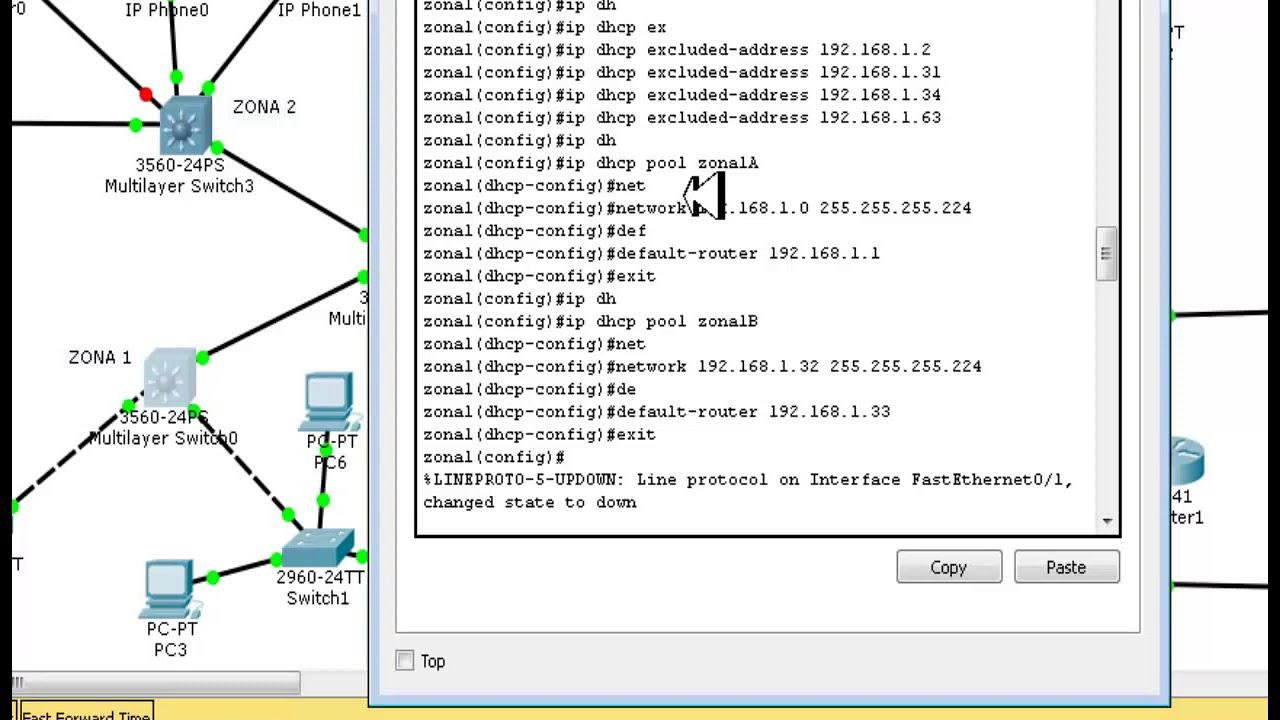

1. fázis – Virtuális szerver: ugorjon ide: Speciális → NAT → Virtuális szerver és létrehoz egy bejegyzést a megfelelő WAN interfészhez. Konfigurálja a 22-es külső portot, és irányítsa a szerver belső IP-címére (például 192.168.0.2:22)Mentsd el a szabályt a listához való hozzáadáshoz. Ha az eseted más portot használ (pl. az SSH-t 2222-re állítottad), akkor ennek megfelelően módosítsd az értéket.

2. fázis – Szolgáltatás típusa: adja meg Beállítások → Szolgáltatás típusa, hozzon létre egy új szolgáltatást, például SSH néven, válassza a TCP vagy TCP/UDP és határozza meg a 22-es célportot (a forrásport tartománya 0–65535 lehet). Ez a réteg lehetővé teszi a port egyértelmű hivatkozását az ACL-ben..

3. fázis – IP csoport: folytassa a következővel: Beállítások → IP csoport → IP-cím és adjon hozzá bejegyzéseket mind az engedélyezett forráshoz (pl. a nyilvános IP-címe vagy egy „Access_Client” nevű tartomány), mind a cél erőforráshoz (pl. „SSH_Server” a szerver belső IP-címével). Ezután társítsa az egyes címeket a megfelelő IP-csoporthoz ugyanabban a menüben.

4. fázis – Hozzáférés-vezérlés: be Tűzfal → Hozzáférés-vezérlés Hozzon létre két szabályt. 1) Engedélyezési szabály: Engedélyezési szabályzat, újonnan definiált "SSH" szolgáltatás, Forrás = IP-csoport "Access_Client" és cél = "SSH_Server". Adja meg az 1-es azonosítót. 2) Blokkoló szabály: Blokkoló irányelv a következővel: forrás = IPGROUP_ANY és cél = "SSH_Server" (vagy adott esetben) 2-es azonosítóval. Így csak a megbízható IP-cím vagy tartomány jut el a NAT-on keresztül az SSH-hoz; a többi blokkolva lesz.

Az értékelés sorrendje létfontosságú. Az alacsonyabb azonosítók elsőbbséget élveznekEzért az Engedélyezés szabálynak meg kell előznie (alacsonyabb azonosító) a Blokk szabályt. A módosítások alkalmazása után a megengedett IP-címről csatlakozhat majd a router WAN IP-címéhez a megadott porton, de a más forrásokból érkező kapcsolatok blokkolva lesznek.

Modell/firmware megjegyzések: A kezelőfelület hardverenként és verziónként eltérő lehet. A TL-R600VPN bizonyos funkciókhoz v4 hardvert igényel.Különböző rendszereken a menük áthelyezhetők. Ennek ellenére a folyamat ugyanaz: szolgáltatástípus → IP-csoportok → ACL Engedélyezés és Blokkolás opciókkal. Ne felejtsük el mentse el és alkalmazza hogy a szabályok életbe lépjenek.

Ajánlott ellenőrzés: A hivatalos IP-címről próbálja meg ssh usuario@IP_WAN és ellenőrizze a hozzáférést. Egy másik IP-címről a portnak elérhetetlenné kell válnia. (nem érkező vagy elutasított kapcsolat, ideális esetben banner nélkül, hogy elkerüljük a nyomok adását).

ACL Omada vezérlővel: Listák, állapotok és példaforgatókönyvek

Ha TP-Link átjárókat kezel Omada Controllerrel, a logika hasonló, de több vizuális lehetőséggel. Csoportok létrehozása (IP vagy portok), átjáró ACL-ek definiálása és szabályok rendszerezése hogy a legszükségesebbet engedélyezzük, és minden mást megtagadjunk.

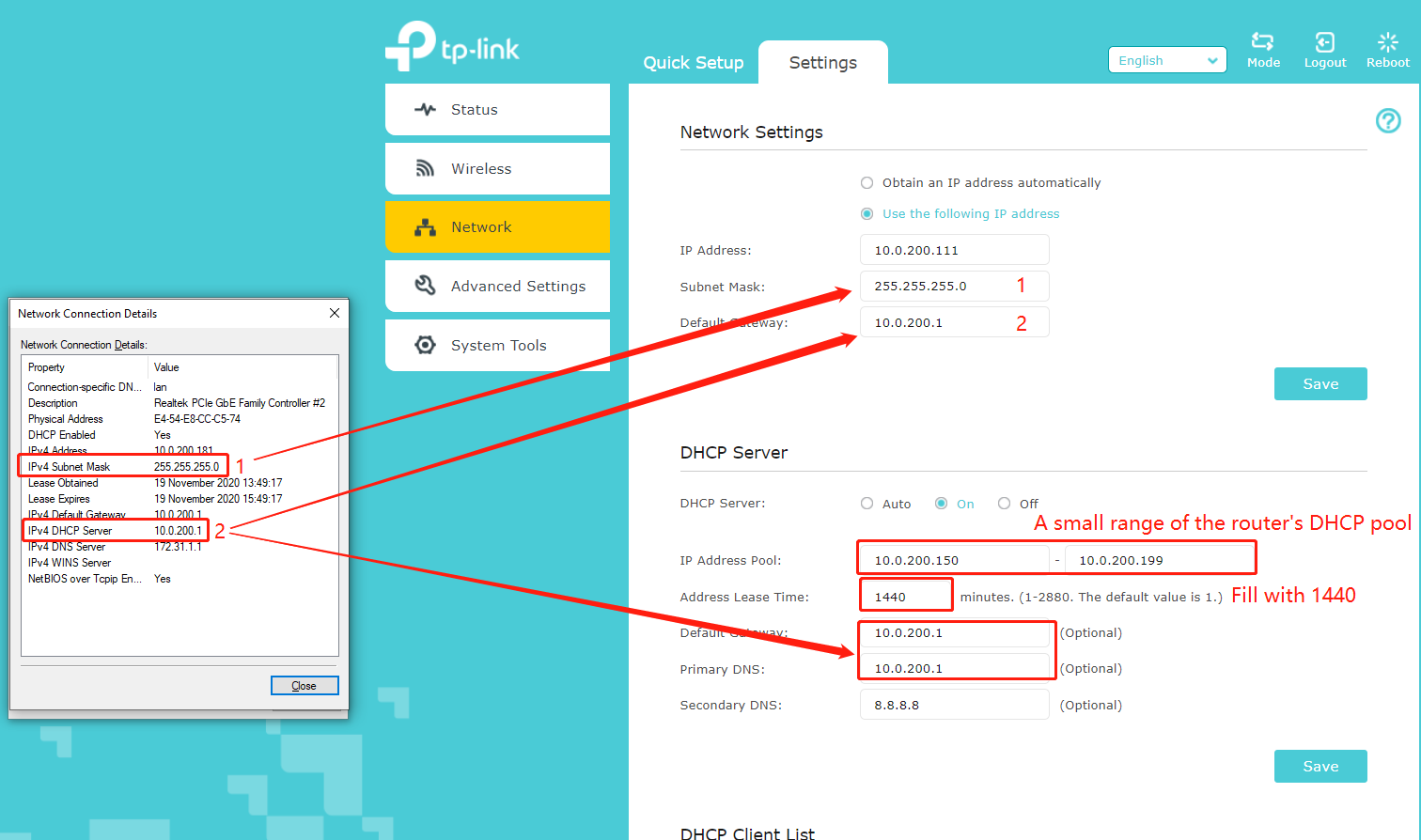

Listák és csoportok: be Beállítások → Profilok → Csoportok Létrehozhat IP-csoportokat (alhálózatokat vagy hosztokat, például 192.168.0.32/27 vagy 192.168.30.100/32) és portcsoportokat is (például HTTP 80 és DNS 53). Ezek a csoportok leegyszerűsítik az összetett szabályokat tárgyak újrafelhasználásával.

Átjáró ACL: bekapcsolva Konfiguráció → Hálózati biztonság → ACL Adjon hozzá szabályokat LAN→WAN, LAN→LAN vagy WAN→LAN irányban attól függően, hogy mit szeretne védeni. Minden szabályhoz tartozó irányelv lehet Engedélyezés vagy Tiltás. és a sorrend határozza meg a tényleges eredményt. Aktiválásukhoz jelölje be az „Engedélyezés” jelölőnégyzetet. Egyes verziók lehetővé teszik a szabályok előkészítve és letiltva hagyását.

Hasznos esetek (SSH-ra adaptálható): csak bizonyos szolgáltatásokat engedélyez, a többit blokkolja (pl. DNS és HTTP engedélyezése, majd Összes tiltása). A felügyeleti fehérlistákhoz hozza létre az „Engedélyezés a megbízható IP-címekről” beállítást az „Átjáró adminisztrációs oldalán”. ...és aztán egy általános tiltás a többi hálózatról. Ha a firmware-ed rendelkezik ezzel a lehetőséggel. KétirányúAutomatikusan generálhatja az inverz szabályt.

Kapcsolat állapota: Az ACL-ek állapotalapúak lehetnek. A gyakori típusok az Új, Létrejött, Kapcsolódó és Érvénytelen.Az „Új” beállítás kezeli az első csomagot (pl. SYN a TCP-ben), az „Established” beállítás a korábban észlelt kétirányú forgalmat, a „Kapcsolódó” beállítás a függő kapcsolatokat (például FTP adatcsatornákat), az „Érvénytelen” beállítás pedig a rendellenes forgalmat kezeli. Általában a legjobb az alapértelmezett beállítások megtartása, kivéve, ha extra részletességre van szüksége.

VLAN és szegmentálás: Omada és SMB routerek támogatása egyirányú és kétirányú forgatókönyvek VLAN-ok közöttBlokkolhatja a Marketing→K+F irányt, de engedélyezheti a K+F→Marketing irányt, vagy blokkolhatja mindkét irányt, és továbbra is jogosultságot adhat egy adott adminisztrátornak. Az ACL LAN→LAN iránya a belső alhálózatok közötti forgalom szabályozására szolgál.

További módszerek és megerősítések: TCP Wrapperek, iptables, MikroTik és klasszikus tűzfal

A router ACL-jein kívül más rétegeket is alkalmazni kell, különösen akkor, ha az SSH cél egy Linux szerver a router mögött. A TCP Wrappers lehetővé teszi az IP-cím szerinti szűrést a hosts.allow és hosts.deny paraméterekkel. kompatibilis szolgáltatásokon (beleértve az OpenSSH-t számos hagyományos konfigurációban).

Vezérlőfájlok: ha nem léteznek, hozza létre őket a következővel: sudo touch /etc/hosts.{allow,deny}. Bevált gyakorlat: mindent deniálni a hosts.deny függvényben és explicit módon engedélyezi a hosts.allow függvényben. Például: /etc/hosts.deny hálóing sshd: ALL és /etc/hosts.allow hozzáteszi sshd: 203.0.113.10, 198.51.100.0/24Így csak ezek az IP-címek lesznek képesek elérni a szerver SSH démonját.

Egyéni iptables: Ha az útválasztó vagy a szerver lehetővé teszi, adj hozzá olyan szabályokat, amelyek csak bizonyos forrásokból fogadnak el SSH-t. Egy tipikus szabály a következő lenne:: -I INPUT -s 203.0.113.10 -p tcp --dport 22 -j ACCEPT majd egy alapértelmezett DROP-szabályzat vagy egy olyan szabály, amely blokkolja a többit. Azokon az útválasztókon, amelyeken a fül található Egyedi szabályok Ezeket a vonalakat beszúrhatod és a „Mentés és alkalmazás” gombbal alkalmazhatod.

MikroTik bevált gyakorlatai (általános útmutatóként alkalmazható): az alapértelmezett portok módosítása, ha lehetséges, Telnet kikapcsolása (csak SSH-t használj), erős jelszavakat használj, vagy még jobb, kulcshitelesítésKorlátozd a hozzáférést IP-cím alapján a tűzfal segítségével, engedélyezd a 2FA-t, ha az eszköz támogatja, és tartsd naprakészen a firmware-t/RouterOS-t. Kapcsold ki a WAN-hozzáférést, ha nincs rá szükségedFigyelemmel kíséri a sikertelen kísérleteket, és szükség esetén korlátozásokat alkalmaz a csatlakozási sebességre a nyers erő támadások megfékezésére.

TP-Link klasszikus interfész (régebbi firmware): Jelentkezzen be a panelbe a LAN IP-címmel (alapértelmezett: 192.168.1.1) és admin/admin hitelesítő adatokkal, majd lépjen a következőre: Biztonság → TűzfalEngedélyezze az IP-szűrőt, és válassza ki, hogy a nem meghatározott csomagok kövessék-e a kívánt szabályzatot. Ezután a IP-cím szűrés, kattintson az „Új hozzáadása” gombra, és adja meg mely IP-címek használhatják és melyek nem használhatják a szolgáltatásportot a WAN-on (SSH, 22/tcp esetén). Mentse el az egyes lépéseket. Ez lehetővé teszi általános tiltás alkalmazását és kivételek létrehozását, amelyek csak a megbízható IP-címeket engedélyezik.

Statikus útvonalakkal blokkoljon meghatározott IP-címeket

Bizonyos esetekben hasznos lehet bizonyos IP-címekre kimenő üzenetek blokkolása bizonyos szolgáltatások (például streaming) stabilitásának javítása érdekében. Ennek egyik módja több TP-Link eszközön a statikus útválasztás., olyan /32 útvonalakat hozva létre, amelyek elkerülik ezen célállomások elérését, vagy úgy irányítják őket, hogy az alapértelmezett útvonal ne használja fel őket (a támogatás firmware-enként eltérő).

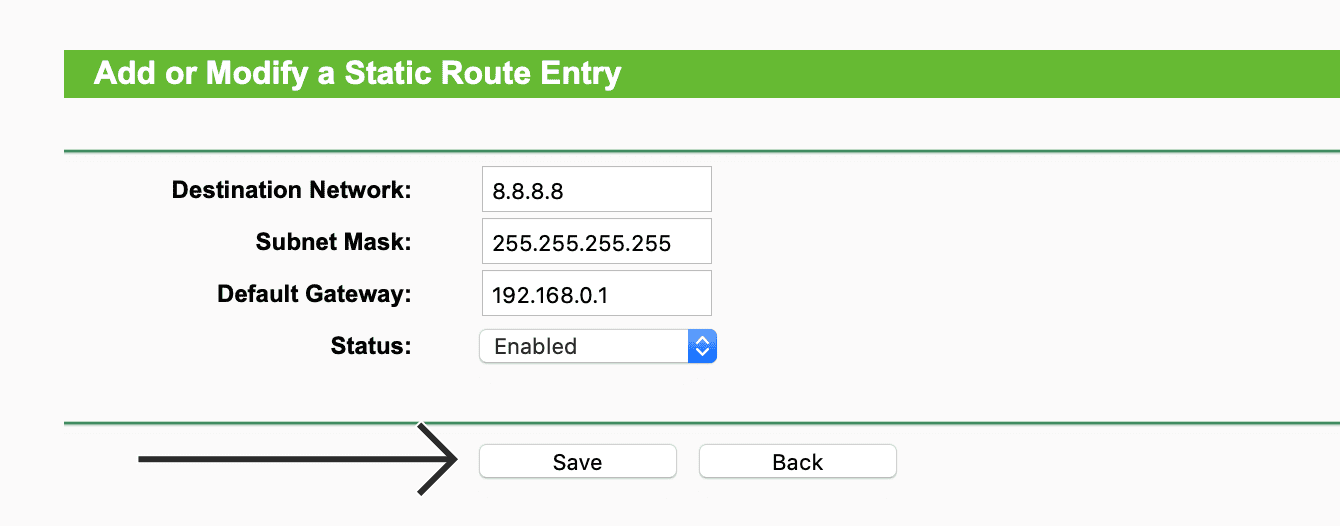

Legújabb modellek: ugorjon a fülre Speciális → Hálózat → Speciális útválasztás → Statikus útválasztás és nyomja meg a „+ Hozzáadás” gombot. Írja be a „Hálózati cél” mezőbe a blokkolni kívánt IP-címet, az „Alhálózati maszk” mezőbe a 255.255.255.255-öt, az „Alapértelmezett átjáró” mezőbe a LAN-átjárót (általában 192.168.0.1), az „Interfész” mezőbe pedig a LAN-t. Válassza az „Engedélyezze ezt a bejegyzést” lehetőséget, és mentse elIsmételje meg minden cél IP-cím esetében, attól függően, hogy melyik szolgáltatást szeretné vezérelni.

Régebbi firmware-ek: látogassa meg a következőt: Speciális útvonaltervezés → Statikus útvonaltervezési lista, kattintson az „Új hozzáadása” gombra, és töltse ki ugyanazokat a mezőket. Útvonal állapotának aktiválása és mentéseA kezelendő IP-címek kezelésével kapcsolatban forduljon a szolgáltató ügyfélszolgálatához, mivel ezek változhatnak.

Ellenőrzés: Nyisson meg egy terminált vagy parancssort, és tesztelje a következővel: ping 8.8.8.8 (vagy a blokkolt cél IP-cím). Ha az „Időtúllépés” vagy a „Célállomás nem elérhető” üzenetet látjaA blokkolás működik. Ha nem, tekintse át a lépéseket, és indítsa újra az útválasztót, hogy az összes táblázat érvénybe lépjen.

Ellenőrzés, tesztelés és incidensmegoldás

Az SSH engedélyezőlista működésének ellenőrzéséhez próbáljon meg egy engedélyezett IP-címet használni. ssh usuario@IP_WAN -p 22 (vagy a használt portot) és erősítse meg a hozzáférést. Jogosulatlan IP-címről a portnak nem szabad szolgáltatást nyújtania.. USA nmap -p 22 IP_WAN hogy ellenőrizze a forró állapotot.

Ha valami nem úgy reagál, ahogy kellene, ellenőrizd az ACL prioritását. A szabályokat egymás után dolgozza fel a rendszer, és a legalacsonyabb azonosítóval rendelkezők nyernek.Az Engedélyezés feletti Tiltás érvényteleníti a fehérlistát. Ellenőrizze azt is, hogy a „Szolgáltatás típusa” a megfelelő portra mutat-e, és hogy az „IP-csoportok” tartalmazzák-e a megfelelő tartományokat.

Gyanús viselkedés esetén (kapcsolatvesztés egy idő után, magától megváltozó szabályok, csökkenő LAN-forgalom) vegye figyelembe a következőket: frissítse a firmware-tTiltsd le a nem használt szolgáltatásokat (távoli web/Telnet/SSH adminisztráció), változtasd meg a hitelesítő adatokat, ellenőrizd a MAC-klónozást, ha alkalmazható, és végül, Gyári beállítások visszaállítása és újrakonfigurálás minimális beállításokkal és szigorú fehérlistával.

Kompatibilitási, modell- és elérhetőségi megjegyzések

A funkciók elérhetősége (állapot-nyilvántartó ACL-ek, profilok, fehérlisták, PVID-szerkesztés portokon stb.) Ez a hardver modelljétől és verziójától függhetNéhány eszközben, például a TL-R600VPN-ben, bizonyos funkciók csak a 4-es verziótól érhetők el. A felhasználói felületek is megváltoznak, de az alapvető folyamat ugyanaz: alapértelmezett blokkolás, szolgáltatások és csoportok meghatározása, engedélyezd a megadott IP-címekről érkező üzeneteket, a többit pedig blokkold.

A TP-Link ökoszisztémán belül számos eszköz vesz részt vállalati hálózatokban. A dokumentációban idézett modellek a következők: T1600G-18TS, T1500G-10PS, TL-SG2216, T2600G-52TS, T2600G-28TS, TL-SG2210P, T2500-28TC, T2700G-28TQ, T2500G-10FTS4,1 A T1700G-28TQ, T1500-28PCT, T2600G-18TS, T1600G-28PS, T2500G-10MPS, Festa FS310GP, T1600G-52MPS, T1600G-52PS, TL-SL2428, T1600G-52TS, T3700G-28TQ, T1500G-8T, T1700X-28TQtöbbek között. Ne feledd, hogy A kínálat régiónként változik. és előfordulhat, hogy néhány nem érhető el az Ön területén.

A naprakészség érdekében látogassa meg a termék támogatási oldalát, válassza ki a megfelelő hardververziót, és ellenőrizze firmware-megjegyzések és műszaki adatok a legújabb fejlesztésekkel. A frissítések időnként kibővítik vagy finomítják a tűzfal, az ACL vagy a távoli felügyeleti funkciókat.

Zárja be a SSH Bizonyos IP-címek kivételével minden esetben a hozzáférési listák megfelelő rendszerezése és az egyes dolgokat vezérlő mechanizmusok megértése megkímél a kellemetlen meglepetésektől. Alapértelmezett tiltási szabályzattal, pontos fehérlistákkal és rendszeres ellenőrzésselA TP-Link routered és a mögötte lévő szolgáltatások sokkal jobban védettek lesznek anélkül, hogy le kellene mondanod a felügyeletről, amikor szükséged van rá.

Kiskora óta szenvedélyes a technológia iránt. Szeretek naprakész lenni a szektorban, és mindenekelőtt azt kommunikálni. Ezért foglalkozom évek óta a technológiai és videojáték-weboldalak kommunikációjával. Androidról, Windowsról, MacOS-ról, iOS-ről, Nintendóról vagy bármilyen más kapcsolódó témáról írok, ami eszembe jut.