- Az AdGuard Home DNS-szinten szűri a hirdetéseket és a követést a teljes hálózaton.

- Telepítheted Raspberry Pi-re, Proxmoxra, régebbi számítógépekre vagy Dockert használó VPS-re.

- Ha a routert úgy konfigurálja, hogy az IP-címét DNS-ként használja, minden eszköz az AdGuardon keresztül megy keresztül.

- Az olyan listák, mint a Hagezi-é, és a tűzfalszabályok segítenek blokkolni a DoH/DoT titkosítási hibákat és megakadályozni a DNS-ugrást.

¿Hogyan állítsuk be az AdGuard Home-ot technikai tudás nélkül? Ha eleged van ebből Minden meglátogatott weboldal reklámfesztivállá válikA nyomkövetők és a felugró ablakok miatt, és ha otthon mobiltelefonok, táblagépek, okostévék és különféle egyéb eszközök is csatlakoznak a Wi-Fi-hez, valószínűleg fontolóra vetted már a hirdetések blokkolását a teljes hálózatodon. A jó hír az, hogy ez megtehető, és nem kell hálózati mérnöknek lenned hozzá.

Ebben a cikkben megtudhatod, hogyan Az AdGuard Home beállítása technikai ismeretek nélkülValós példákon keresztül mindent lefedünk, a Raspberry Pi-re vagy Proxmoxra történő telepítéstől kezdve egészen a Dockerrel rendelkező VPS-en történő beállításig, amely akkor is blokkolja a hirdetéseket, ha távol vagy otthonról. Azt is megnézzük, hogyan akadályozhatjuk meg, hogy egyes eszközök megkerüljék a DNS-t, mi a DoH/DoT, és hogyan kapcsolódik a Hagezi listákhoz, valamint áttekintjük a Windows fejlett AdGuard funkcióit, hogy jobban megértsd a teljes ökoszisztémát.

Mi az AdGuard Home, és miért több, mint egy egyszerű hirdetésblokkoló?

Az AdGuard Home egy Egy szűrő DNS-kiszolgáló, amelyet a saját hálózatára telepítAhelyett, hogy csak a böngészőben blokkolná a hirdetéseket, mint a tipikus bővítmények, az összes DNS-kérés elfogását végzi az eszközökről, mielőtt azok elérnék az internetet, így a Wi-Fi-hez csatlakoztatott összes eszköz (mobiltelefon, laptop, okostévé, konzol, okoshangszórók stb.) élvezheti a szűrés előnyeit anélkül, hogy mindegyikre bármit is telepítened kellene.

A gyakorlatban az AdGuard Home egyfajta funkcióként működik. „Hívásközpont” domainnevekhezAmikor egy eszköz egy webhely vagy hirdetésszerver IP-címét kéri le, az AdGuard DNS-szervere a uBlock Origin vagy a Pi-hole szűrőlistáihoz hasonló szűrőlisták segítségével dönti el, hogy engedélyezi vagy blokkolja a kérést. Ez lehetővé teszi hirdetések, nyomkövetők, rosszindulatú domainek, felnőtt tartalmak vagy akár teljes közösségi hálózatok blokkolását, ha szeretné.

Egy másik erős pont az Egy nagyon letisztult és könnyen érthető webes felületTartalmaz statisztikákat minden megoldott (és blokkolt) problémáról, kliensenkénti részleteket, blokklistákat, egyéni szűrőket, szülői felügyeletet és még egy integrált DHCP-kiszolgálót is. A legjobb az egészben, hogy a számos speciális opció ellenére alapvető használat esetén szinte mindent az alapértelmezett beállításokon hagyhatsz, és tökéletesen működik.

A Pi-hole-hoz hasonló megoldásokhoz képest az AdGuard Home-ot általában azért kedvelik, mert Sok "gyári" funkcióval rendelkezikTitkosított DNS (DNS-over-HTTPS és DNS-over-TLS) támogatása, beépített DHCP-kiszolgáló, rosszindulatú programok és adathalászat blokkolása, biztonságos keresések, szülői felügyelet stb., további szoftverek telepítése vagy furcsa konfigurációs fájlokkal való babrálás nélkül.

Hogyan és hol telepíthető az AdGuard Home anélkül, hogy megőrülnénk

Az AdGuard Home beállításához olyan eszközre van szüksége, amely a következőképpen működik: a szerver a nap 24 órájában be van kapcsolvaSemmi erőteljesre nincs szükség; valami nagyon szerény dolog is több mint elég. Számos gyakori lehetőség létezik, amelyek sok valós konfigurációban ismétlődnek.

Az egyik legnépszerűbb az, hogy egy Raspberry Pi Raspberry Pi OS Lite-talEgy felhasználó arról számolt be, hogy vett egy Raspberry Pi 5-öt, telepítette az operációs rendszert, beállította az AdGuard Home-ot az alapkonfigurációval, és megváltoztatta a router DNS-ét, hogy a Raspberry Pi IP-címére mutasson. Az eredmény: szinte az összes eszközükről forgalmat kezdtek látni az irányítópulton, bár néhány Amazon-eszköz megpróbálta megkerülni a router DNS-ét, ezt a témát később tárgyaljuk.

Ha van otthon Proxmox szervered, egy másik nagyon kényelmes alternatíva a Az AdGuard Home telepítése egy LXC konténerbe A közösség Proxmox VE Helper-Scripts szkriptjeinek használatával. Az Adatközpontból belépsz a csomópontba, megnyitod a Shell-t, és futtatsz egy szkriptet, amely szinte automatikusan telepíti az AdGuard Home-ot egy egyszerű telepítővarázslóval, amely megkérdezi, hogy szeretnéd-e az alapértelmezett értékeket, egy részletes telepítést megerősítésekkel, speciális beállításokat, saját konfigurációs fájl használatát, diagnosztikai beállításokat és a telepítő kimenetét.

Parancs a telepítő indításához: bash -c "$(curl -fsSL https://raw.githubusercontent.com/community-scripts/ProxmoxVE/main/ct/adguard.sh)"

Felszerelhető rá is egy régi PC vagy egy Dockert használó VPSSok felhasználó így csinálja: SSH-n keresztül csatlakoznak a VPS-hez vagy Linux gépükhöz, telepítik a Dockert és a Docker Compose-t, majd létrehoznak egy docker-compose.yml Egy egyszerű beállítás, ahol a konténer az 53-as portot teszi elérhetővé a DNS számára, a 3000-es portot a kezdeti varázsló számára, és néhány további portot a webes felület számára (például a 80-as belső portot a 8181-es külső portra leképezi), és a szolgáltatás egy dokkoló összeállít -dAz AdGuard Home viselkedése és felülete megegyezik egy „normál” telepítésével.

Minden esetben a lényeg az, hogy az AdGuard Home-ot futtató eszközön legyen fix és stabil IP-cím a helyi hálózatodon (Raspberry Pi vagy otthoni szerver esetén), vagy ha VPS-t használsz, győződj meg róla, hogy tudod, hogyan kell megnyitni a DNS- és adminisztrációs portokat a rendszerben és a felhőszolgáltató tűzfalán, ügyelve a biztonságra.

Az AdGuard Home telepítése a Proxmoxra lépésről lépésre (komplikációk nélkül)

A Proxmoxban az AdGuard Home telepítésének nagyon hatékony módja a következő kihúzása: Proxmox VE segédszkriptek, néhány közösségi szkript, amelyek automatizálják a konténerek és virtuális gépek létrehozását különféle előre elkészített alkalmazásokkal.

Az alapvető folyamat magában foglalja a következő lépéseket: Proxmox Datacenter, válassza ki a csomópontját és nyissa meg a lehetőséget HéjInnen futtatod az AdGuard Home szkriptet, például:

A varázsló futtatásakor az alábbi lehetőségek közül választhat: instalación con configuración por defecto, modo verbose, configuración avanzada, usar archivo de configuración propio, opciones de diagnóstico

Amikor a varázsló elindul, számos lehetőséget fog látni: telepítés alapértelmezett konfigurációvalUgyanaz, de „részletes” módban, így minden egyes beállítás alkalmazása előtt rákérdez, egy olyan módban, speciális beállítások ahol manuálisan választhatja ki az összes paramétert, a használat lehetősége egyéni konfigurációs fájlDiagnosztikai beállítások és természetesen a kilépési lehetőség. Aki nem rendelkezik sok tapasztalattal, annak a legésszerűbb megoldás az alapértelmezett beállítások kiválasztása.

Aztán az asszisztens megkérdezi, hová mész. mentse el az LXC konténer sablont, amelyik tárolóban a konténer tárolva lesz, és amint a konfiguráció befejeződött, közli, hogy mostantól hozzáférhet az AdGuard Home-hoz a hozzárendelt IP-címen és a kezdeti konfigurációs porton keresztül (általában a 3000).

Attól a pillanattól kezdve, hogy megnyitsz egy böngészőt a hálózatodhoz csatlakoztatott számítógépen, belépsz a URL a konténer IP-címével és 3000-es porttal Ezután elindul az AdGuard Home webes varázsló. Egyszerűen kattintson a „Kezdés” gombra, és kövesse a lépéseket:

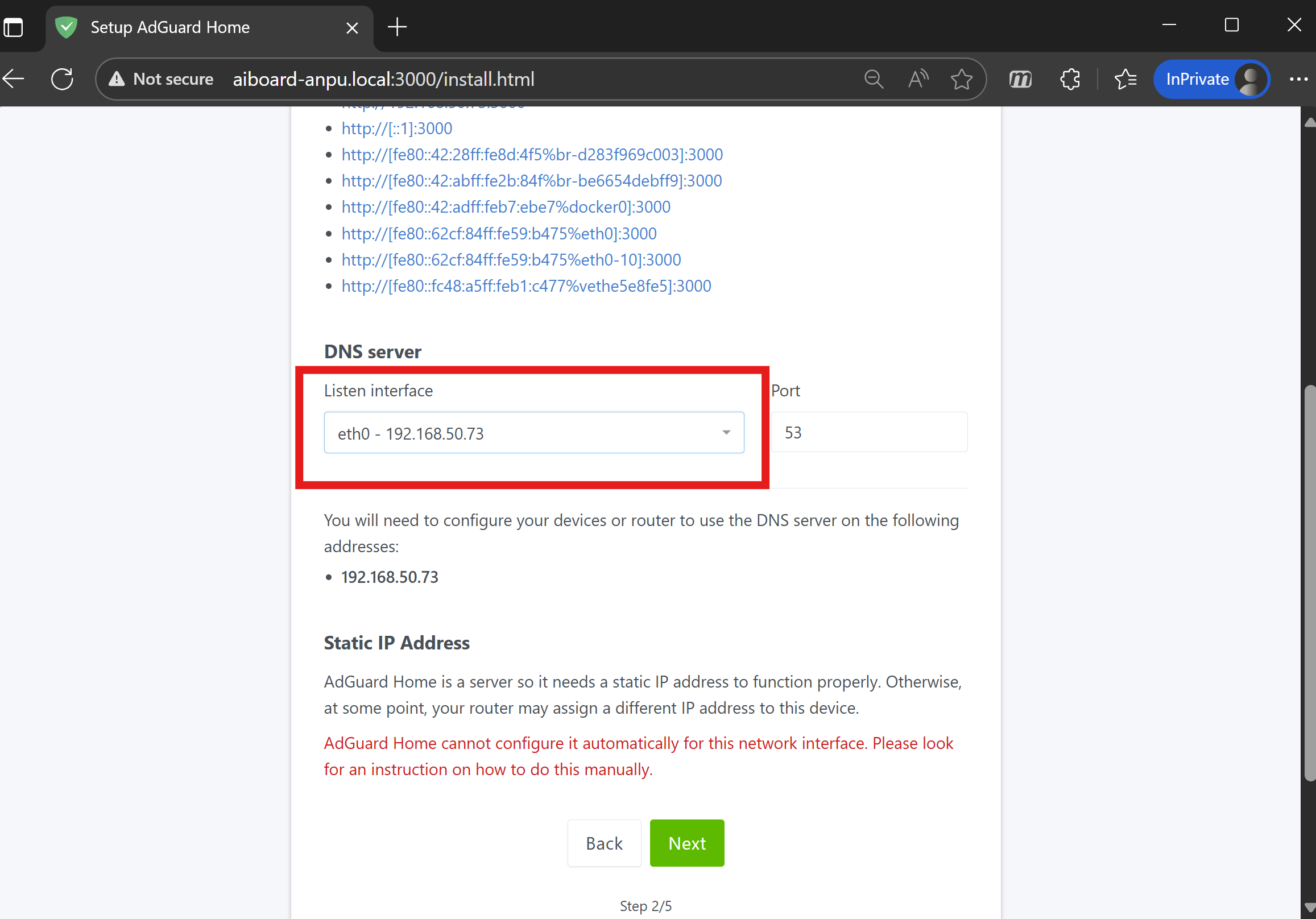

- Válaszd ki a felügyeleti felület és port a webpanelhez (tipikusan a 80-as port, bár meg lehet változtatni).

- Konfigurálja a A DNS-kiszolgáló IP-címe és portja (alapértelmezett 53).

- Hozz létre egy rendszergazdai felhasználónév és jelszó némi bizonyossággal.

- Tekintse meg a rövid összefoglalót arról, hogyan irányíthatja eszközeit erre az új DNS-re.

A varázsló befejezése után a következőket teheti: Jelentkezzen be az AdGuard Home irányítópultjára és fedezze fel az összes részét: DNS-beállítások, beépített DHCP, tiltólisták, egyéni szűrők, statisztikák, szülői felügyelet, adott szolgáltatások blokkolása és még sok más.

Konfigurálja az eszközöket az AdGuard Home DNS-ként való használatára

A telepítés után a legfontosabb rész marad: Érd el, hogy a hálózatodon lévő eszközök az AdGuard Home-ot DNS-kiszolgálóként használjákEz ideiglenesen is megvalósítható, ha csak egyetlen eszközt érintünk meg, vagy véglegesen a router szintjén, hogy mindenki észrevétlenül áthaladjon rajta.

Ha gyors teszteket szeretne végezni egy GNU/Linux gépen, módosíthatja a fájl /etc/resolv.conf úgy, hogy az AdGuard szerverre mutasson. Superuser jogosultságokkal szerkessze, és adjon hozzá egy ilyen sort:

Példa bejegyzés a resolv.conf fájlban: nameserver IP_ADGUARD

Felhívjuk figyelmét, hogy ez a fájl általában regenerálódik, amikor a hálózat vagy a rendszer újraindulTehát ez egy hasznos ideiglenes módosítás annak tesztelésére, hogy a szerver jól reagál-e, vagy a szűrőlisták a várt módon működnek-e, mielőtt bármit is érintenénk a routeren.

A javasolt hosszú távú konfiguráció a következő: DNS közvetlenül a routeren otthonról. Így minden olyan eszköz, amely DHCP-n keresztül szerzi be a konfigurációját (a szokásos eset: mobiltelefonok, számítógépek, konzolok stb.), automatikusan megkapja az AdGuard Home IP-címet DNS-kiszolgálóként anélkül, hogy egyenként kellene konfigurálnia őket.

Ehhez a router webes felületét kell használnia (a tipikus IP-címek általában 192.168.1.1 vagy 192.168.0.1), bejelentkezel a rendszergazdai felhasználóddal, és a menüben keresel egy részt a helyi hálózat (LAN) vagy DHCPEgy Xiaomi AX3200 routeren például a „Beállítások – Hálózati beállítások – Hálózati beállítások” menüpontban kiválaszthatja a „DNS manuális konfigurálása” lehetőséget.

A DNS1 mezőbe írjuk be a következőt: AdGuard otthoni szerver helyi IP-címe (a Raspberry Pi, az LXC konténer, a fizikai szerver stb.). Gyakran engedélyezett egy másodlagos DNS (DNS2): üresen hagyhatod, hogy semmi ne kerüljön ki a szűrőből, vagy beállíthatsz egy tartalék nyilvános DNS-t, például az 1.1.1.1-et, tudván, hogy ez az útvonal használható, ha az elsődleges meghibásodik.

A változtatások mentése és szükség esetén az útválasztó újraindítása után a hálózat elkezdi DNS-lekérdezések küldése az AdGuard Home-nakLehetséges, hogy néhány eszközt le kell választania, majd újra kell csatlakoztatnia a Wi-Fi-hez, hogy azok is elfogadják az új beállításokat.

Mi történik, ha egyes eszközök (DoH, DoT és mások) megpróbálják megkerülni a DNS-t?

Az egyik egyre gyakoribb probléma az, hogy Bizonyos eszközök vagy alkalmazások figyelmen kívül hagyják a routeren konfigurált DNS-t. Közvetlenül titkosított DNS-szolgáltatásokhoz (DoH vagy DoT) csatlakoznak, például a Google, a Cloudflare vagy az eszköz gyártójának DNS-szolgáltatásaihoz. Egy felhasználó megjegyezte, hogy az Amazon-eszközei látszólag "megpróbálták" használni a router DNS-ét, blokkokba ütköztek, majd útvonalat módosítottak a korlátozások megkerülése érdekében.

Ez a viselkedés azért lehetséges, mert Sok rendszer lehetővé teszi a saját DNS-kiszolgáló konfigurálását. rendszerszinten vagy akár egy adott alkalmazáson belül is. Továbbá a DNS-over-HTTPS (DoH) és a DNS-over-TLS (DoT) titkosított portokon keresztül halad (jellemzően 443 a DoH és 853 a DoT esetében), így nehezebb lehallgatni őket, ha nem felügyeli a hálózati tűzfalat.

Ennek elkerülése érdekében olyan listákat, mint amilyenek Hagezi Egyértelmű stratégiát javasolnak: gondoskodjon arról, hogy a helyi DNS-kiszolgáló legyen a hálózat „indító” kiszolgálója. Ez két dolgot foglal magában: átirányítja vagy blokkolja az összes kimenő szabványos DNS-forgalmat (TCP/UDP 53) hogy nem a szervereden keresztül megy, és továbbá, TLS (TCP 853) forgalmon keresztüli kimenő DNS blokkolása külsőleg, így nem használhatnak titkosított harmadik fél szervereit az Ön irányítása nélkül.

A gyakorlatban ezt úgy érik el, hogy konfigurálják szabályok a használt router vagy tűzfal tűzfalában A hálózatodon: az 53-as portra irányuló összes kimenő forgalom blokkolva van, kivéve a saját AdGuard Home szerveredről érkezőt, és a 853-as portra irányuló kapcsolatok is le vannak tiltva. HTTPS-en keresztüli DNS esetén számos szűrőlista tartalmaz ismert DoH-doméneket, így maga az AdGuard Home is blokkolhatja azokat, mintha bármely más nem kívánt domain lenne.

Ezekkel az intézkedésekkel, még ha egy eszközön más DNS van konfigurálva, a külső szerverekhez való közvetlen kapcsolat blokkolva lesz, ami arra kényszeríti a Minden DNS-forgalomnak az AdGuard Home-on kell áthaladnia.ahol szűrheted, rögzítheted és irányíthatod, hogy mi történik valójában.

Az AdGuard használata eszközökön: alkalmazások, otthoni mód és távolléti mód

Az AdGuard Home-on túl ott vannak a AdGuard alkalmazások Windows, Android és iOS rendszerekreamelyek eszközszintű blokkolókként működnek. Sok felhasználó mindkettőt kombinálja: otthon az eszközök az AdGuard Home DNS-ét használják; amikor offline állapotba kerülnek, az alkalmazások az AdGuard Private DNS-t (az AdGuard felügyelt szolgáltatását) vagy rendszerszintű szűrőket használják.

Gyakori kérdés, hogy vajon a mobiltelefonok és a laptopok képesek-e... automatikusan átvált AdGuard privát DNS-re amikor nincsenek az otthoni hálózaton. A gyakorlatban sok profil így van konfigurálva: otthoni Wi-Fi-hez való csatlakozáskor az eszközök az AdGuard Home helyi DNS-ét használják; külső hálózatokon az alkalmazások a fiókodhoz társított privát felhőszolgáltatást használják (egyes fizetős csomagokban több évig érvényes).

Ezenkívül olyan megoldások, mint pl. Farok skála Ez lehetővé teszi, hogy továbbra is az AdGuard Home-ot használd DNS-kiszolgálóként, még akkor is, ha távol vagy otthonról, mivel az eszközöd virtuálisan csatlakozik a privát hálózatodhoz. Egyes felhasználók így vannak beállítva: otthon blokkolják a hirdetéseket az egész család számára, és amikor utaznak, vagy megbízhatatlan nyilvános Wi-Fi-hez csatlakoznak, a DNS-t a Tailscale-en keresztül irányítják az otthoni irodájukban található AdGuard Home szerverre.

Mindez ötvöződik a Speciális beállítások az AdGuard alkalmazásokhoz Windows rendszerenEzek a beállítások sokkal finomabb szűrést tesznek lehetővé. Bár ezeket a beállításokat inkább technikai felhasználók számára tervezték, hasznos megérteni, hogy mi rejlik „alattuk”, arra az esetre, ha valaha is az alapvető használaton túlmutató funkciókra lenne szükség.

Speciális AdGuard beállítások Windows rendszeren: amit tudnia kell

Az AdGuard for Windows programban van egy részleg a következőkhöz: Speciális beállítások korábban alacsony szintű konfigurációként ismert. A napi használathoz nem kell semmihez hozzányúlni, de rengeteg finomhangolási lehetőséget kínál a forgalom, a DNS és a biztonság kezelésében, és ezek közül sok segít jobban megérteni, hogy mit csinál az AdGuard Home hálózati szinten.

Például ott van az a lehetőség, hogy TCP gyors megnyitásának blokkolása Edge-enEz arra kényszeríti a böngészőt, hogy szabványosabb viselkedést alkalmazzon, ami néha segít megkerülni a proxykkal vagy szűrőrendszerekkel kapcsolatos problémákat. Engedélyezheti a használatát is Titkosított kliens üdvözlés (ECH), egy olyan technológia, amely titkosítja a TLS-kapcsolat kezdeti részét, ahol a csatlakozáshoz használt szerver neve szerepel, tovább csökkentve a sima szöveg formájában kiszivárgó információk mennyiségét.

A tanúsítványokat illetően az AdGuard képes a tanúsítványok átláthatóságának ellenőrzése A Chrome irányelveit követve, ha a tanúsítvány nem felel meg ezeknek az átláthatósági követelményeknek, dönthet úgy, hogy nem szűri, így maga a böngésző blokkolja azt. Hasonlóképpen lehetséges SSL/TLS tanúsítvány visszavonási ellenőrzésének engedélyezése háttérben futó OCSP lekérdezéseken keresztül, így ha egy tanúsítvány visszavonását észleli, az AdGuard levágja az aktív és a jövőbeli kapcsolatokat az adott domainhez.

További kényelmi funkciók közé tartozik a képesség, hogy Az alkalmazások szűrésből való kizárása a teljes elérési útjuk megadásával., aktiválja a szabályozott felugró értesítéseket, automatikusan elfogja a szűrő előfizetési URL-eket (pl. a következővel kezdődő linkeket) abp:subscribe), szűrje a HTTP/3 forgalmat, ha a böngésző és a rendszer támogatja, vagy válasszon az illesztőprogram-átirányítási móddal történő szűrés vagy olyan mód között, amelyben a rendszer az AdGuardot látja az egyetlen internethez csatlakozó alkalmazásként.

Azt is eldöntheted, hogy localhost kapcsolatok szűrése (ami elengedhetetlen, ha AdGuard VPN-t használsz, mivel sok kapcsolat azon keresztül halad), zárj ki bizonyos IP-tartományokat a szűrésből, engedélyezd a HAR fájlok írását hibakereséshez (vigyázat, ez lelassíthatja a böngészést), vagy akár módosítsd az AdGuard HTTP-kérések formálásának módját, extra szóközök hozzáadásával vagy a TLS és HTTP csomagok fragmentálásával, hogy elkerüld a mély csomagvizsgálatokat (DPI) a nagyon korlátozó hálózatokon.

A hálózati teljesítmény részben a következő lehetőségek közül választhat: TCP keepalive engedélyezése és beállításaEz lehetővé teszi intervallumok és időtúllépések meghatározását az inaktív kapcsolatok életben tartásához, és így megkerülheti egyes szolgáltatók agresszív NAT-ját. Biztonsági okokból teljesen blokkolhatja a Java bővítményeket is, így a JavaScript érintetlen marad.

Az AdGuard for Windows speciális DNS-részlege lehetővé teszi a beállításokat DNS-kiszolgáló várakozási idejeEngedélyezze a HTTP/3 protokollt a DNS-over-HTTPS upstreamekben, ha a szerver támogatja, használjon alternatív upstreameket, ha a fők meghibásodnak, kérdezzen le több upstream DNS szervert párhuzamosan, hogy az elsőként válaszoló szerverrel válaszoljon (növelve a sebességérzetet), és döntse el, hogy mindig SERVFAIL hibával válaszoljon-e, ha minden upstream és alternatíva meghibásodik.

Te is Biztonságos DNS-kérések szűrésének engedélyezéseVagyis a DoH/DoT kéréseket a helyi DNS-proxyra irányítja át, hogy azok ugyanazon ellenőrzéseken menjenek keresztül, mint a többi. Ezenkívül meghatározhatja a zár mód host típusú vagy adblock stílusú szabályokhoz (válaszoljon „Elutasítva”, „NxDomain”-nel vagy egyéni IP-címmel), és konfiguráljon egyéni IPv4 és IPv6 címeket a blokkolt válaszokhoz.

A redundancia tekintetében a konfiguráció lehetővé teszi a következők megadását: tartalék szerverek rendszer alapértelmezett vagy egyéni beállításait, valamint a Bootstrap DNS Ezek kezdeti fordítóként szolgálnak titkosított upstreamek használatakor, amelyeket név, nem pedig IP-cím határoz meg. Egy kizárásokra vonatkozó szakasz is szerepel: olyan domainek, amelyeket a rendszer DNS-ével kell feloldani blokkoló szabályok alkalmazása nélkül, vagy olyan Wi-Fi SSID-k, amelyeknek nem szabad DNS-szűrésen átmenniük, mert például már védi őket az AdGuard Home vagy más szűrőrendszer.

A fejlett beállítások teljes skálája nem kötelező az AdGuard Home működéséhez, de hasznos megérteni őket. Az AdGuard általános filozófiája a DNS, a tanúsítványok és a titkosított forgalom kezelésében, és támpontokat ad arra vonatkozóan, hogy meddig mehetsz el, ha egy napon nagyon finom kontrollra lesz szükséged a hálózatod felett.

A fentiek alapján egyértelmű, hogy bár elsőre technikainak tűnhet, Az AdGuard Home beállítása és konfigurálása széleskörű ismeretek nélkül is teljesen kezelhető. Ha az alapötletet követed: futtatsz egy kis szervert, telepíted az AdGuard Home-ot (akár egy Proxmox-os szkripttel, Raspberry Pi-n, akár Dockerrel), a routered DNS-ét erre a szerverre irányítod, és ha egy lépéssel tovább szeretnél menni, tűzfalakat és listákat, például a Hagezi-t használsz, hogy megakadályozd a leglázadóbb eszközök szabályainak megkerülését; onnantól kezdve egy nagyon vizuális panelt kapsz, ahol láthatod, mi van blokkolva, beállíthatod a szűrőket, aktiválhatod a biztonsági funkciókat, és kiterjesztheted a védelmet akkor is, ha elhagyod otthonodat az AdGuard alkalmazásoknak vagy a Tailscale-hez hasonló megoldásoknak köszönhetően.

- AdGuard főoldal szűrő DNS-kiszolgálóként működik amely a hálózaton lévő összes eszközt védi anélkül, hogy mindegyikre bármit is telepítene.

- Tud Könnyen telepíthető Raspberry Pi-re, Proxmoxra, PC-kre vagy VPS-re és csak a routert kell az IP-címére irányítani a használatához.

- A használata tiltólisták, tűzfal és DoH/DoT vezérlés Megakadályozza, hogy bizonyos eszközök megkerüljék az AdGuard DNS-ét.

- A AdGuard speciális beállításai Lehetővé teszik a tanúsítványok, a DNS, a HTTP/3 és a kizárások finomhangolását a biztonságosabb hálózat érdekében.

Kiskora óta szenvedélyes a technológia iránt. Szeretek naprakész lenni a szektorban, és mindenekelőtt azt kommunikálni. Ezért foglalkozom évek óta a technológiai és videojáték-weboldalak kommunikációjával. Androidról, Windowsról, MacOS-ról, iOS-ről, Nintendóról vagy bármilyen más kapcsolódó témáról írok, ami eszembe jut.