- A Crimson Collective hozzáférést igényelt a Nintendo rendszereihez, és közzétett egy képernyőképet a belső mappanevekkel.

- A Nintendo később tagadta a szervereihez való bármilyen behatolást, és kizárta a személyes vagy fejlesztési adatok kiszivárgását.

- A csoport zsarolással és alkalmi hozzáféréssel működik, kihasználva a nyilvánosságra hozott hitelesítő adatokat, a felhőalapú hibákat és a webes sebezhetőségeket; a Red Hat (570 GB) erre figyelemre méltó példa.

- Az ilyen típusú incidensek esetén elszigetelési intézkedések, igazságügyi auditálás, többtényezős hitelesítés (MFA) és a minimális jogosultságok alkalmazása ajánlott.

A csoport Bíbor Kollektíva azt állítja, hogy betörtek a Nintendo rendszereibe, egy epizódban, amely ismét a figyelem középpontjába helyezi a nagy technológiai vállalatok digitális védelmeA figyelem az állítólagos behatolásra és a nyilvánosságra hozott bizonyítékok vizsgálatára összpontosul, a vállalati kiberbiztonság szempontjából különösen érzékeny kontextusban.

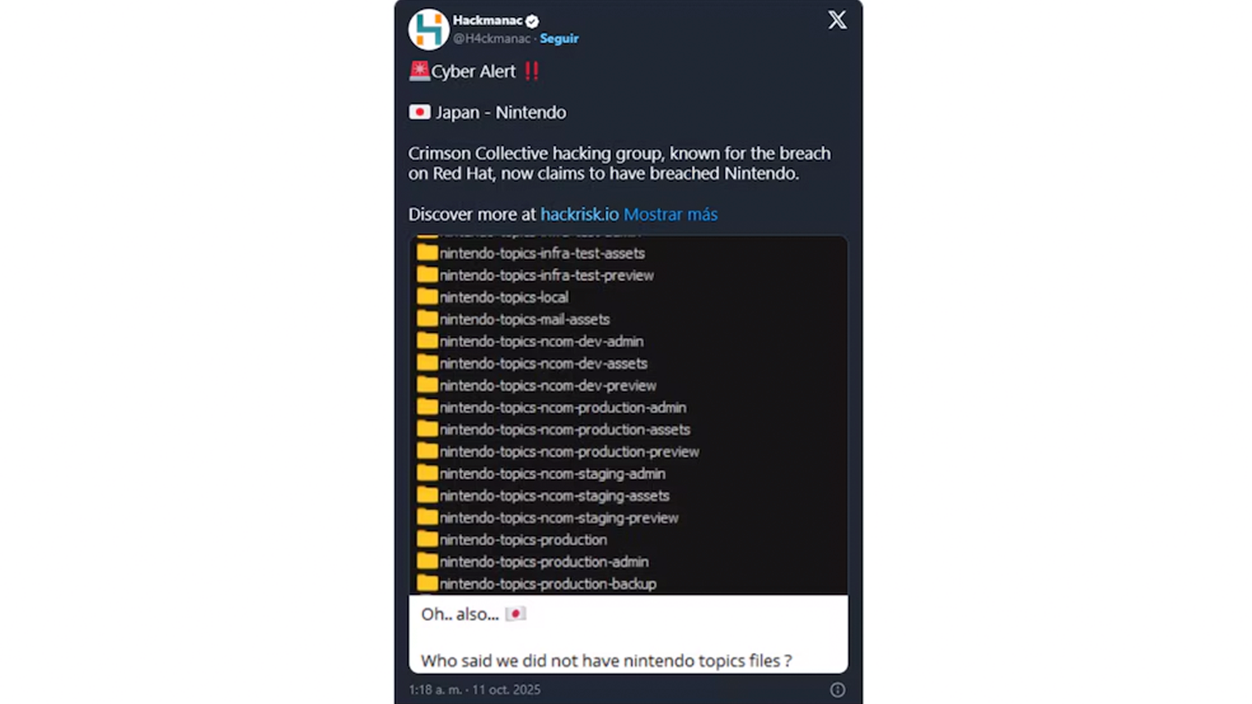

A riasztás Az X-en megjelent publikáció után vált népszerűvé. (korábban Twitter) felerősítve Hackmanac, ahol egyet mutattak be a könyvtárfa rögzítése (amit az alábbi képen is láthatsz) olyan dolgokról, amelyek belső Nintendo-erőforrásoknak tűnnek, olyan hivatkozásokkal, mint a „Biztonsági mentések”, „Fejlesztői buildek” vagy „Gyártási eszközök”. A Nintendo tagadja a támadást és a bizonyítékok független ellenőrzése folyamatban van, és a szokásos módon, az anyagok hitelessége óvatosan értékelik.

Az eset idővonala és hivatalos állapota

A begyűjtött bizonyítékok szerint az állítás először üzenetküldő és közösségi média csatornákon terjedt, a Crimson Collective pedig... részleges felvételi vizsgák és a zsarolásról szóló narratívájukat. A jellemzően a Telegramon keresztül működő csoport gyakran mappák listáját vagy képernyőképeket jelenít meg hirdetései hitelességének megerősítése érdekében, mielőtt tárgyalna az áldozatokkal.

Egy későbbi frissítésben A Nintendo kifejezetten tagadta olyan incidens létezése, amely személyes, üzleti vagy fejlesztési adatokat veszélyeztetett. A Sankei Shimbun japán médiumnak október 15-én adott nyilatkozataiban a vállalat kijelentette, hogy nincs bizonyíték a rendszereihez való mély hozzáférésre; ugyanakkor megemlítette, hogy néhány webszerver az oldaladdal kapcsolatos incidenseket mutatott volna, amelyeknek nem volt megerősített hatása az ügyfelekre vagy a belső környezetre.

Kik a Crimson Collective és hogyan működik általában?

A Crimson Collective arról szerzett hírnevet, hogy támadásait a következő cégek ellen irányítja: technológia, szoftver és telekommunikációLeggyakrabban ismétlődő mintázata a célzott kutatás, a rosszul konfigurált környezetekbe való betörés, majd a korlátozott bizonyítékok nyomásgyakorlásra való közzététele. Gyakran a kollektív kihasználások kiszivárgott hitelesítő adatokkal, felhőkonfigurációs hibák és webes alkalmazások sebezhetőségei, majd gazdasági vagy médiakövetelések bejelentésére.

A legújabb műszaki kutatások egy nagyon felhőalapú megközelítést írnak le: A támadók adattárakat és nyílt forráskódú programokat böngészve keresnek kiszivárgott kulcsokat és tokeneket nyílt forráskódú eszközök segítségével. „titkok” feltárására irányulva.

Amikor életképes vektort találnak, Megpróbálnak perzisztenciát kialakítani és jogosultságokat eszkalálni a felhőplatformokon (például rövid ideig használható identitások és jogosultságok esetén), a az adatok kinyerésére és a hozzáférésből való bevételszerzésre törekszenekAz olyan szolgáltatók, mint az AWS, rövid életű hitelesítő adatokat, a minimális jogosultságok politikáját és a folyamatos jogosultságfelülvizsgálatot javasolják védelmi vonalként.

A csoporthoz köthető legutóbbi incidensek

Az elmúlt hónapokban a következő támadások történtek: A Crimson Collective tagjai közé tartozik magas rangú célpontokA Red Hat esete kiemelkedik ezek közül, A csoport azt állítja, hogy körülbelül 570 GB adatot lopott el nagyjából 28 000 belső adattárból.. Kapcsolatba hozták őket a következőkkel is Nintendo weboldal megrongálása Szeptember végén már behatolások történtek a régió telekommunikációs vállalatai ellen.

- Vörös kalap: belső információk tömeges kinyerése a magánprojektek ökoszisztémájából.

- Távközlés (pl. Claro Kolumbia): zsarolással és bizonyítékok szelektív közzétételével zajló kampányok.

- Nintendo oldal: a weboldal szeptember végi jogosulatlan módosítása, amelyet ugyanazon csoportnak tulajdonítanak.

Következmények és lehetséges kockázatok

Ha egy ilyen behatolás megerősítést nyer, a biztonsági mentésekhez és a fejlesztői anyagokhoz való hozzáférés megszűnik. kritikus eszközöket tehet ki a termelési láncbanbelső dokumentáció, eszközök, létrehozás alatt álló tartalom vagy infrastrukturális információk. Ez megnyitja az utat a visszafejtés előtt, a sebezhetőségek kihasználása ésszélsőséges esetekben, hogy kalózkodás vagy jogtalan versenyelőny.

Ezenkívül a belső kulcsokhoz, tokenekhez vagy hitelesítő adatokhoz való hozzáférés megkönnyítené az oldalirányú mozgást más környezetekbe vagy szolgáltatók felé, egy lehetséges dominóhatás az ellátási láncbanA reputáció és a szabályozás szintjén a hatás a kitettség tényleges mértékétől és a veszélyeztetett adatok jellegétől függ.

Várható válasz és az iparágban bevált gyakorlatok

Az ilyen eseményekkel szembesülve, A prioritás a jogosulatlan hozzáférés megfékezése és felszámolása, a kriminalisztikai vizsgálat megindítása, valamint a személyazonosság- és hozzáférés-ellenőrzés megerősítése.Szintén kulcsfontosságú a felhőkonfigurációk áttekintése, a támadási vektorok kiküszöbölése és a telemetria alkalmazása a támadók kitartására utaló rendellenes tevékenységek észlelésére.

- Azonnali elszigetelés: Izolálja az érintett rendszereket, tiltsa le a nyilvánosságra hozott hitelesítő adatokat, és blokkolja a kiszivárgási útvonalakat.

- Kriminalisztikai audit: rekonstruálja az idővonalat, azonosítsa a vektorokat és összesítse a bizonyítékokat a műszaki csapatok és a hatóságok számára.

- Hozzáférés-keményítés: kulcsrotáció, kötelező MFA, minimális jogosultságok és hálózati szegmentálás.

- Szabályozási átláthatóság: Értesítse a hatóságokat és a felhasználókat, amikor szükséges, egyértelmű irányelvekkel az egyéni biztonság fokozása érdekében.

A A Nintendo tagadása az állítólagos szakadékról, A hangsúly a Crimson Collective által bemutatott bizonyítékok technikai ellenőrzésére helyeződik át.Hé, a további ijesztgetések elkerülése érdekében az ellenőrzések megerősítése. Meggyőző bizonyítékok hiányában, A körültekintő intézkedés az éberség fenntartása, a felhőkonfigurációk megerősítése, valamint a reagáló csapatokkal és a szállítókkal való együttműködés megerősítése., mivel a csoport már bizonyította, hogy képes nagymértékben kihasználni a nyilvánosságra hozott hitelesítő adatokat és konfigurációs hibákat.

Technológia-rajongó vagyok, aki "geek" érdeklődését szakmává változtatta. Életemből több mint 10 évet töltöttem a legmodernebb technológiával, és pusztán kíváncsiságból mindenféle programmal bütykölgettem. Most a számítástechnikára és a videojátékokra szakosodtam. Ennek az az oka, hogy több mint 5 éve írok különféle technológiával és videojátékokkal foglalkozó weboldalakra, olyan cikkeket készítve, amelyek mindenki számára érthető nyelven igyekeznek megadni a szükséges információkat.

Ha bármilyen kérdése van, tudásom a Windows operációs rendszerrel, valamint a mobiltelefonokhoz készült Androiddal kapcsolatos mindenre kiterjed. És az én elkötelezettségem az Ön iránti elkötelezettségem, mindig készen állok néhány percet rászánni arra, hogy segítsek megoldani minden kérdését ebben az internetes világban.