- LLMNR-ը մարդկանց ենթարկում է կեղծման և հեշ-գրավման վտանգի. դրա անջատումը նվազեցնում է ներքին ռիսկերը։

- Հեշտ անջատում. GPO/ռեգիստր Windows-ում և խմբագրում systemd-resolved Linux-ում։

- Լրացնում է NBT-NS-ի արգելափակումը կամ անջատումը և գրանցամատյանի/երթևեկության կողմից ստուգումը։

LLMNR արձանագրությունը ծանոթ դեմք է Microsoft-ի միջավայրերում: Այն ցանցերում, որտեղ Windows-ը հիմնականն է, այն միացված է լռելյայն, և չնայած մի ժամանակ դա իմաստալից էր, այսօր այն հաճախ ավելի շատ գլխացավանք է, քան օգնություն: Ահա թե ինչու լավ գաղափար է իմանալ, թե ինչպես օգտագործել այն: Ինչպես անջատել LLMNR-ը հատկապես, եթե մենք օգտագործում ենք հանրային WiFi ցանց։

Որևէ որոշում կայացնելուց առաջ լավ գաղափար է հասկանալ, թե ինչ է այն անում և ինչու է խորհուրդ տրվում անջատել այն։ Լավ նորությունն այն է, որ այն անջատելը հեշտ է։ և՛ Windows-ում (ներառյալ Windows Server-ը), և՛ Linux-ում՝ կա՛մ քաղաքականության, գրանցամատյանի, Intune-ի միջոցով, կա՛մ systemd-resolved-ի կարգավորման միջոցով։

Ի՞նչ է LLMNR-ը և ինչպե՞ս է այն գործում։

LLMNR - ի հապավումն է Կապի տեղական բազմահեռարձակման անվան լուծումԴրա նպատակն է լուծել տեղային հատվածի հոսթնամները՝ առանց DNS սերվերի վրա հույս դնելուԱյլ կերպ ասած, եթե մեքենան չի կարողանում որոշել անունը DNS-ի միջոցով, այն կարող է փորձել հարցում ուղարկել թաղամասին՝ օգտագործելով multicast՝ տեսնելու համար, թե արդյոք որևէ մեկը «ընդունում է ակնարկը»։

Այս մեխանիզմը օգտագործում է պորտը UDP 5355 և նախատեսված է տեղական ցանցում աշխատելու համար։ Հարցումն ուղարկվում է բազմահեռարձակման միջոցով անմիջական ցանցին, և ցանկացած համակարգիչ, որը «ճանաչում է» անունը, կարող է պատասխանել՝ ասելով «սա ես եմ»։ Սա արագ և պարզ մոտեցում է փոքր կամ իմպրովիզացված միջավայրերի համար, որտեղ DNS-ը հասանելի չէր կամ իմաստ չուներ կարգավորել։

Գործնականում, LLMNR հարցումը հասնում է տեղական հատված, և այդ երթևեկությունը լսող սարքերը կարող են արձագանքել, եթե կարծեն, որ դրանք ճիշտ նպատակակետն են։ Դրա շրջանակը սահմանափակվում է տեղական կապով, և այստեղից էլ՝ դրա անվանումը և կոչումը որպես «կարկատան», երբ ցանցում չկա պաշտոնական անվանակարգման ծառայություն։

Տարիներ շարունակ, հատկապես փոքր ցանցերում կամ ad-hoc տեղակայումներում, այն օգտակար է եղել։ Այսօր, լայնորեն տարածված և էժան DNS-ի շնորհիվ, օգտագործման դեպքն այնքան է նեղացել, որ գրեթե միշտ իմաստ ունի անջատել LLMNR-ը և ապրել ավելի խաղաղ։

Արդյո՞ք LLMNR-ը իսկապես անհրաժեշտ է։ Ռիսկերը և համատեքստը

Միլիոն դոլարանոց հարցը՝ պե՞տք է այն հանեմ, թե՞ թողնեմ։ Տնային պայմաններում ամենատարածված պատասխանն է՝ «այո, կարող եք այն հանել»։ Ընկերությունում հարմար է ստուգել ազդեցությունըԵթե միջավայրի DNS-ը ճիշտ է կարգավորված և որոնումները աշխատում են, LLMNR-ը ոչինչ չի տրամադրում և բացահայտում է ավելորդ ռիսկեր։

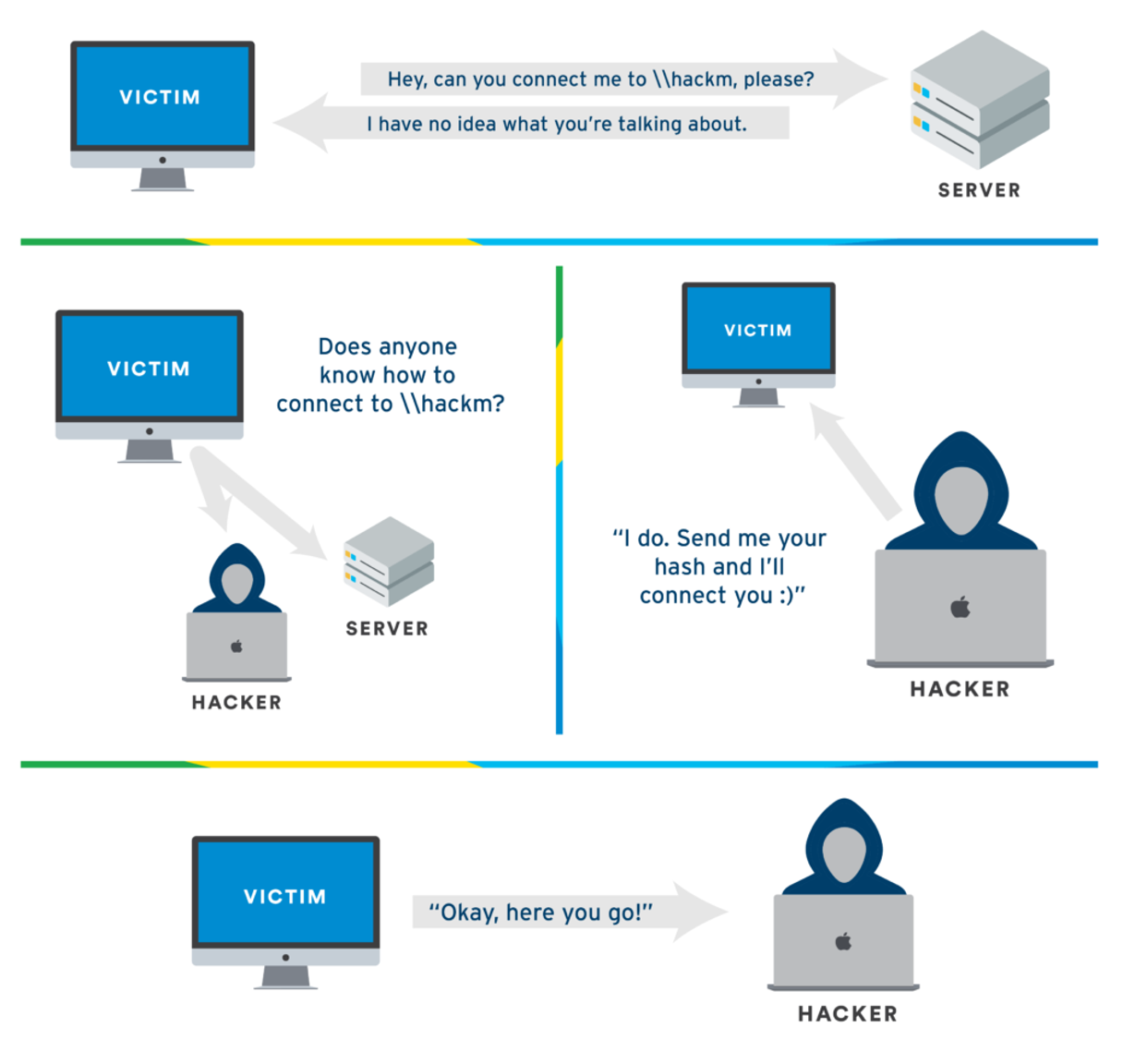

Ամենամեծ խնդիրն այն է, որ LLMNR-ը չի ներառում պաշտպանություն կեղծիքի դեմՁեր սեփական ենթացանցում հարձակվողը կարող է «նմանակել» թիրախային սարքին և արձագանքել վաղ կամ նախընտրելիորեն՝ վերահասցեավորելով կապը և առաջացնելով քաոս: Սա դասական հին դպրոցի «միջնորդ-մարդ» (MitM) հարձակման սցենար է:

Որպես անալոգիա, այն հիշեցնում է Wi-Fi WEP ստանդարտը, որը ծնվել է առանց ժամանակակից հարձակումները հաշվի առնելու և դարձել է հնացած։ Նմանատիպ բան է պատահում LLMNR-ի հետԱնցյալում այն օգտակար էր, բայց այսօր այն խաբեության բաց դուռ է, եթե այն կենդանի թողնեք կորպորատիվ ցանցերում։

Բացի այդ, ճիշտ գործիքներ ունեցող հակառակորդի ձեռքում նրանք կարող են ստիպել ձեր համակարգիչներին «երգել» զգայուն տեղեկություններ, ինչպիսիք են NTLMv2 հեշերը, երբ կարծում են, որ կապ են հաստատում օրինական սերվերի հետ։ Երբ հարձակվողը ստանում է այդ հեշերը, կարող են փորձել կոտրել դրանք՝ տարբեր հաջողությամբ՝ կախված քաղաքականությունից և գաղտնաբառի բարդությունից, ինչը մեծացնում է իրական ներխուժման ռիսկը։

Ե՞րբ անջատել LLMNR-ը։

Ժամանակակից տեղակայումների մեծ մասում դուք կարող եք այն անջատել առանց որևէ բան կոտրելու։ Եթե ձեր հաճախորդները միշտ լուծում են DNS-ի միջոցով Եվ եթե տեղական ցանցի վրա «կախարդանքի» վրա չեք հույսը դնում, LLMNR-ը ավելորդ է։ Այնուամենայնիվ, քաղաքականությունը ամբողջ կազմակերպությանը տարածելուց առաջ ստուգեք այն կարևոր միջավայրերում։

Հիշե՛ք, որ որոշումը միայն տեխնիկական չէ. այն նաև նվազեցնում է ձեր գործառնական և համապատասխանության ռիսկը։ LLMNR-ի անջատումը պարզ, չափելի և ազդեցիկ կարծրացման կառավարման միջոց է։, հենց այն, ինչ պահանջում է ցանկացած խելամիտ անվտանգության համակարգ։

Անջատեք LLMNR-ը Windows-ում

Ահա Windows-ում LLMNR-ը անջատելու հիմնական տարբերակները.

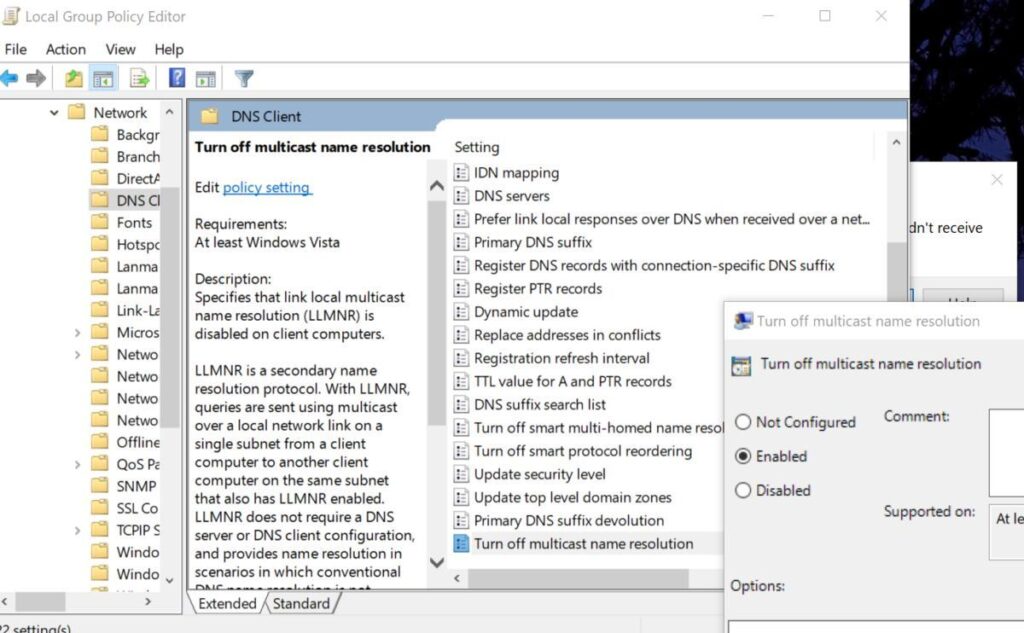

Ընտրանք 1. Տեղական խմբային քաղաքականության խմբագիր (gpedit.msc)

Առանձին համակարգիչների վրա կամ արագ փորձարկման համար կարող եք օգտագործել տեղական խմբի քաղաքականության խմբագրիչը։ Սեղմեք WIN + R, գրեք gpedit.msc և ընդունեք այն բացելու համար։

Այնուհետև, նավարկեք հետևյալի միջով՝ Համակարգչի կարգավորում > Վարչական ձևանմուշներ > ՑանցՈրոշ հրատարակություններում պարամետրը հայտնվում է Cliente DNS. Գտեք «Անջատել բազմահեռարձակման անվան լուծման լուծաչափը» գրառումը (անունը կարող է փոքր-ինչ տարբեր լինել) և սահմանեք քաղաքականությունը «Միացված» դիրքում։

Windows 10-ում տեքստը սովորաբար կարդացվում է որպես «Անջատել բազմահեռարձակման անվան լուծումը»։ Կիրառեք կամ ընդունեք փոփոխությունը և վերագործարկեք համակարգիչը։ թիմային կողմի կարգավորումների ճիշտ կիրառումն ապահովելու համար։

Ընտրանք 2. Windows-ի գրանցամատյան

Եթե նախընտրում եք անմիջապես անցնել թեմային կամ ձեզ անհրաժեշտ է սկրիպտային մեթոդ, կարող եք քաղաքականության արժեքը ստեղծել գրանցամատյանում։ Բացեք CMD-ն կամ PowerShell ադմինիստրատորի թույլտվություններով y ejecuta:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fԴրանով LLMNR-ը կանջատվի քաղաքականության մակարդակում։ Վերագործարկեք համակարգիչը՝ ցիկլը փակելու համար և կանխել նախորդ վիճակ ունեցող գործընթացների հիշողության մեջ մնալը։

Անջատել LLMNR-ը GPO-ով տիրույթում

LLMNR-ը անջատելու մեկ այլ եղանակ է փոփոխությունը կենտրոնացված կերպով կիրառել դոմեյնի կառավարիչից՝ բացելով խմբային քաղաքականության կառավարման կոնսոլը։ Ստեղծեք նոր GPO (օրինակ՝ «MY-GPO») և խմբագրել այն։

Խմբագրում հետևեք հետևյալ ուղուն. Համակարգչի կարգավորում > Վարչական ձևանմուշներ > Ցանց > DNS հաճախորդ. Միացնել «Անջատել բազմահեռարձակման անվան լուծման» քաղաքականությունը և փակեք խմբագրիչը՝ պահպանելու համար: Այնուհետև կապեք GPO-ն համապատասխան OU-ին և պարտադրեք քաղաքականության թարմացումը կամ սպասեք նորմալ կրկնօրինակմանը:

Կատարված է։ Դուք այժմ ունեք դոմեյնի քաղաքականություն, որը մշտապես կրճատում է LLMNR-ը։ Հիշե՛ք, որ ճշգրտման ճշգրիտ անվանակարգը կարող է տարբեր լինել։ մի փոքր տարբեր է Windows Server-ի տարբերակների միջև, բայց գտնվելու վայրը նշված է։

Intune: «Կիրառված է», բայց gpedit-ը ցույց է տալիս «Չկարգավորված»

Հաճախակի հարց. եթե Intune-ից տեղադրում եք կարգավորման պրոֆիլ, այն ձեզ տեղեկացնում է, որ այն ճիշտ է կիրառվել, և երբ բացում եք gpedit-ը, տեսնում եք «Չկարգավորված» կարգավորումը։ Սա պարտադիր չէ, որ նշանակի, որ այն ակտիվ չէ։Intune-ը CSP/Registry-ի միջոցով կիրառում է կարգավորումներ, որոնք տեղական խմբագրիչում միշտ չէ, որ արտացոլվում են որպես «Կարգավորված»։

Սա ստուգելու հուսալի միջոցը քաղաքականության գրանցամատյանին դիմելն է. Եթե այն գոյություն ունի և հավասար է 0-ի, ապա արժեքը Միացնել բազմահեռարձակումը HKLM\Ծրագրային ապահովում\Քաղաքականություններ\Microsoft\Windows NT\DNSClient, LLMNR-ը անջատված է, չնայած gpedit-ը ցույց է տալիս «Չի կարգավորված»։

Եթե նախընտրում եք սա ապահովել սկրիպտի միջոցով (օգտակար է, ինչպես օրինակ՝ Intune-ի Remediation-ը), ահա պարզ PowerShell սկրիպտ՝ արժեքը ստեղծելու և այն ստուգելու համար.

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastՍա վերաբերում է այն դեպքին, երբ Intune-ը ասում է, որ այն կիրառվել է, բայց դուք ցանկանում եք առավելագույն վստահություն կամ լուծել «խարդախ» սարքերի խնդիրները։ Զանգվածային աուդիտի համար համատեղեք սկրիպտը ձեր գույքագրման գործիքի հետ կամ Intune/Defender-ի միջոցով՝ Endpoint հաշվետվությունների համար։

LLMNR-ի անջատում Linux-ում (systemd-լուծված)

Ubuntu-ի կամ Debian-ի նման բաշխումներում, որոնք օգտագործում են systemd-resolved, դուք կարող եք անմիջապես «փակել» LLMNR-ը։ Խմբագրել լուծիչի կարգավորումները así:

sudo nano /etc/systemd/resolved.confՖայլում սահմանեք համապատասխան պարամետրը այնպես, որ այն միանշանակ լինի։ Օրինակ՝

[Resolve]

LLMNR=noՊահպանեք և վերագործարկեք ծառայությունը կամ համակարգիչը՝ Սովորաբար ծառայությունը վերագործարկելը բավարար է, չնայած վերագործարկումը նույնպես վավեր է, եթե դա ձեզ համար ավելի հարմար է։

sudo systemctl restart systemd-resolvedԴրանով systemd-resolved-ը կդադարի օգտագործել LLMNR-ը։ Եթե օգտագործում եք այլ լուծման լուծում (կամ այլ բաշխումներ), ստուգեք նրանց փաստաթղթերը. ձևանմուշը շատ չի տարբերվում, և միշտ կա համարժեք «անջատիչ»։

NBT‑NS-ի և Windows Firewall-ի մասին

LLMNR-ի անջատումը կես գործն է։ Responder-ը և նմանատիպ գործիքները նույնպես օգտագործում են NetBIOS Name Service (NBT‑NS)-ը։, որն աշխատում է դասական NetBIOS պորտերի միջոցով (UDP 137/138 և TCP 139): Սա առաջ է քաշում շատերի կողմից տրվող հարցը. արդյո՞ք բավարար է միայն firewall-ում պորտերը արգելափակելը, թե՞ պետք է NBT-NS-ը հստակորեն անջատել:

Եթե դուք կիրառեք խիստ կանոններ ձեր տեղական firewall-ում՝ թե՛ մուտքային, թե՛ ելքային՝ արգելափակելով 137/UDP, 138/UDP և 139/TCP հաղորդագրությունները, դուք զգալիորեն կնվազեցնեք ձեր ազդեցությունը։ Այնուամենայնիվ, ձեռնարկությունների միջավայրերում լավագույն գործելակերպը TCP/IP-ի միջոցով NetBIOS-ը անջատելն է։ ինտերֆեյսներում՝ կանխելու համար անցանկալի արձագանքները կամ գովազդները, եթե firewall-ի քաղաքականությունը փոխվում կամ փոփոխվում է որևէ ծրագրի կողմից։

Windows-ում չկա «գործարանային» GPO այնքան ուղղակի, որքան LLMNR-ում, բայց դուք կարող եք դա անել WMI-ի կամ Registry-ի միջոցով։ Այս WMI-ի վրա հիմնված PowerShell-ը անջատում է այն բոլոր IP-միացված ադապտերների վրա։:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Եթե նախընտրում եք firewall-ի կանոնները, շարունակեք, բայց համոզվեք, որ դրանք երկկողմանի և մշտական են։ Բլոկներ 137/UDP, 138/UDP և 139/TCP և վերահսկում է, որ firewall-ը կառավարող այլ GPO-ներում կամ EDR/AV լուծումներում հակասական կանոններ չկան։

Ստուգում. Ինչպես ստուգել, որ LLMNR-ը և NBT-NS-ը խաղից դուրս են

Windows-ում LLMNR-ի համար նայեք գրանցամատյանին՝ HKLM\Ծրագրային ապահովում\Քաղաքականություններ\Microsoft\Windows NT\DNSClient\Միացնել բազմահեռարձակումը պետք է գոյություն ունենա և հավասար լինի 0-ի։ Արագ ստուգում PowerShell-ում Ես կլինեի՝

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastՏրաֆիկի մակարդակում պարզ տեխնիկա է գոյություն չունեցող անվան որոնում կատարելը և Wireshark-ի միջոցով դիտարկել, որ UDP 5355 փաթեթներ չեն արտածվում։ Եթե չեք տեսնում բազմահեռարձակումը տեղական հատվածին, դու ճիշտ ճանապարհի վրա ես։

Linux-ում systemd-resolved-ով, ստուգեք կարգավիճակը resolvectl-ով կամ systemctl-ով։ Համոզվեք, որ LLMNR-ը սահմանված է «ոչ» արժեքի վրա։ գործող կարգավորման մեջ և որ ծառայությունը վերագործարկվել է առանց սխալների։

NBT‑NS-ի դեպքում հաստատեք, որ ձեր firewall-ի կանոնների բլոկները՝ 137/UDP, 138/UDP և 139/TCP, կամ որ NetBIOS-ը անջատված է ադապտերների վրա։ Կարող եք նաև որոշ ժամանակ հոտոտել ցանցը ստուգելու համար, որ եթերում NetBIOS հարցումներ կամ գովազդներ չկան։

Հաճախակի տրվող հարցեր և օգտակար նրբերանգներ

- Արդյո՞ք ես որևէ բան կխաթարեմ՝ LLMNR-ը անջատելով։ Լավ պահպանված DNS ցանցերում սա սովորաբար այդպես չէ։ Հատուկ կամ հնացած միջավայրերում նախ վավերացրեք փորձնական խմբում և տեղեկացրեք փոփոխության մասին աջակցության համար։

- Ինչո՞ւ է gpedit-ը ցույց տալիս «Չկարգավորված», չնայած Intune-ն ասում է «Պարտադրված»։ Քանի որ տեղական խմբագրիչը միշտ չէ, որ արտացոլում է MDM-ի կամ CSP-ի կողմից պարտադրված վիճակները: Ճշմարտությունը գրանցամատյանում և իրական արդյունքներում է, այլ ոչ թե gpedit տեքստում:

- Պարտադի՞ր է անջատել NBT‑NS-ը, եթե ես արգելափակում եմ NetBIOS-ը firewall-ում։ Եթե արգելափակումը լիարժեք է և կայուն, դուք զգալիորեն կնվազեցնեք ռիսկը։ Այնուամենայնիվ, TCP/IP-ի միջոցով NetBIOS-ը անջատելը վերացնում է stack մակարդակի պատասխանները և խուսափում է անակնկալներից, եթե կանոնները փոխվեն, ուստի սա նախընտրելի տարբերակ է։

- Կա՞ն արդյոք պատրաստի սկրիպտներ LLMNR-ը անջատելու համար։ Այո, Registry-ի կամ PowerShell-ի միջոցով, ինչպես տեսաք։ Intune-ի համար փաթեթավորեք սկրիպտը որպես Remediation և ավելացրեք համապատասխանության ստուգում։

LLMNR-ի անջատումը նվազեցնում է տեղական ցանցում կեղծման մակերեսը և կանխում հեշ-գրաբինգի հարձակումները՝ օգտագործելով Responder-ի նման գործիքներ, որոնք սկզբնապես օգտագործվում էին սկզբնական փուլում։ Եթե դուք նաև արգելափակեք կամ անջատեք NBT‑NS-ը և հոգ տանեք ձեր DNS-ի մասինԴուք կունենաք պարզ և արդյունավետ անվտանգության կոկտեյլ՝ ավելի քիչ աղմուկ, ավելի քիչ ռիսկ և ցանց, որը շատ ավելի լավ է պատրաստված ամենօրյա օգտագործման համար։

Խմբագիր, որը մասնագիտացած է տեխնոլոգիաների և ինտերնետի խնդիրների մեջ՝ տարբեր թվային լրատվամիջոցների ավելի քան տասը տարվա փորձով: Ես աշխատել եմ որպես խմբագիր և բովանդակության ստեղծող էլեկտրոնային առևտրի, հաղորդակցության, առցանց մարքեթինգի և գովազդային ընկերություններում: Ես գրել եմ նաև տնտեսագիտության, ֆինանսների և այլ ոլորտների կայքերում: Աշխատանքս նաև իմ կիրքն է։ Այժմ, իմ հոդվածների միջոցով Tecnobits, ես փորձում եմ ուսումնասիրել բոլոր նորությունները և նոր հնարավորությունները, որոնք մեզ ամեն օր առաջարկում է տեխնոլոգիաների աշխարհը՝ բարելավելու մեր կյանքը: