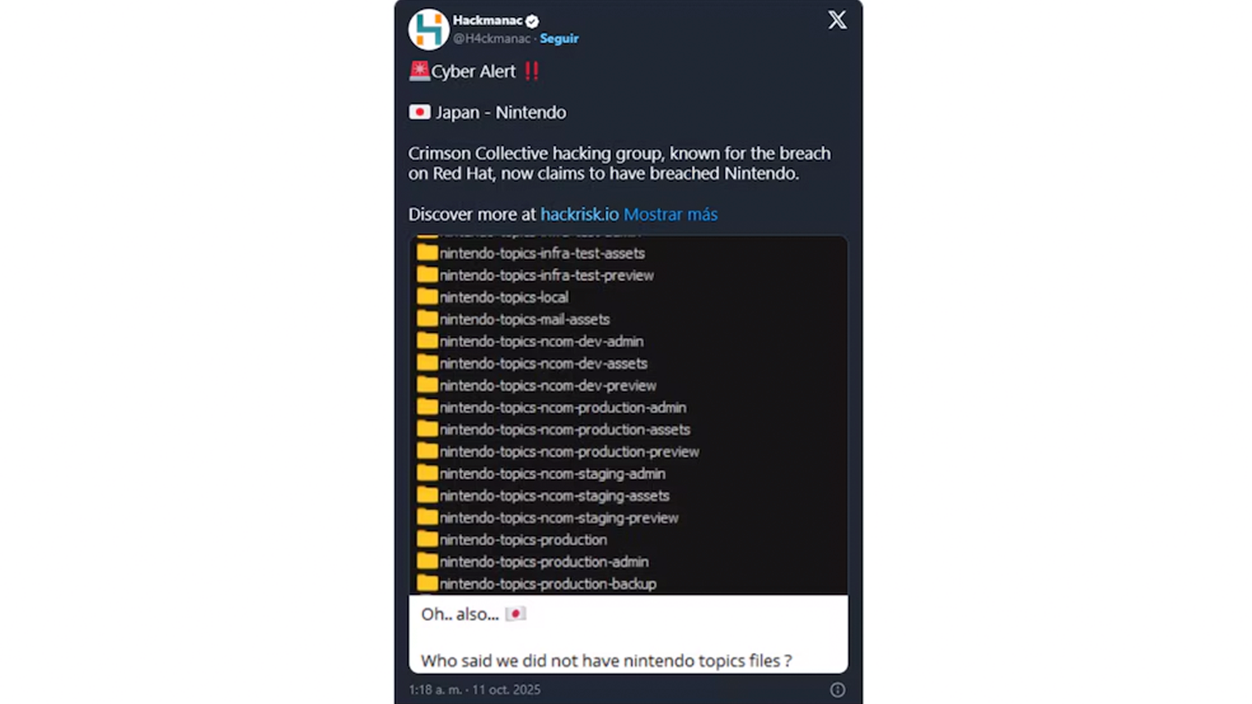

- Crimson Collective-ը հայտարարեց Nintendo համակարգերում իր հասանելիության մասին և հրապարակեց ներքին թղթապանակների անուններով էկրանի նկար։

- Nintendo-ն ավելի ուշ հերքեց իր սերվերների վրա որևէ արտահոսքի մասին լուրը և բացառեց անձնական կամ մշակման տվյալների արտահոսքը։

- Խումբը գործում է շորթման և օպորտունիստական մուտքի միջոցով՝ շահագործելով բացահայտված մուտքային տվյալները, ամպային թերությունները և վեբ խոցելիությունները. Red Hat-ը (570 ԳԲ) ուշագրավ օրինակ է։

- Այս տեսակի միջադեպերի համար խորհուրդ են տրվում զսպման միջոցառումներ, դատաբժշկական աուդիտ, ՄՖԱ և նվազագույն արտոնությունների կիրառում։

Խումբը Քրիմսոն Քոլեքթիվ պնդում է, որ ներխուժել է Nintendo համակարգեր, մի դրվագում, որը կրկին ուշադրության կենտրոնում է դնում խոշոր տեխնոլոգիական ընկերությունների թվային պաշտպանությունՈւշադրությունը կենտրոնացած է ենթադրյալ ներխուժման և հրապարակված ապացույցների ուսումնասիրության վրա՝ կորպորատիվ կիբերանվտանգության հատկապես զգայուն համատեքստում։

Զգուշացումը Այն հայտնի դարձավ X-ում հրապարակումից հետո։ (նախկինում՝ Twitter) ուժեղացված է Հաքմանաք, որտեղ ցույց էր տրված գրացուցակի ծառի գրավում (որը կարող եք տեսնել ստորև բերված պատկերում) այն բաների, որոնք, կարծես, Nintendo-ի ներքին ռեսուրսներ են՝ «Պահուստային պատճեններ», «Մշակողների կառուցվածքներ» կամ «Արտադրական ակտիվներ» հղումներով։ Nintendo-ն հերքում է այս հարձակումը և այդ ապացույցների անկախ ստուգումը շարունակվում է, և, ինչպես միշտ, նյութերի իսկությունը գնահատվում է զգուշությամբ։

Գործի ժամանակացույցը և պաշտոնական կարգավիճակը

Հավաքված ապացույցների համաձայն, պնդումը սկզբում տարածվել է հաղորդագրությունների և սոցիալական ցանցերի միջոցով, իսկ Crimson Collective-ը կիսվել է... մասնակի ընդունելության քննություններ և դրա շորթման պատմությունը։ Խումբը, որը սովորաբար գործում է Telegram-ի միջոցով, հաճախ ցուցադրում է թղթապանակների կամ էկրանի պատկերների ցանկեր՝ զոհերի հետ բանակցելուց առաջ իր գովազդների հավաստիությունը ամրապնդելու համար։

Ավելի ուշ թարմացման մեջ, Nintendo-ն բացահայտորեն հերքեց անձնական, գործարար կամ զարգացման տվյալներին վնաս հասցրած խախտման առկայությունը։ Ճապոնական Sankei Shimbun լրատվամիջոցին հոկտեմբերի 15-ին տված հայտարարություններում ընկերությունը նշել է, որ իր համակարգերում խորը մուտքի որևէ ապացույց չկա. միևնույն ժամանակ նշվել է, որ որոշ վեբ սերվերներ Ձեր էջին վերաբերող դեպքերը կցուցադրեին միջադեպեր՝ առանց հաճախորդների կամ ներքին միջավայրի վրա հաստատված ազդեցության։

Ո՞վ է Crimson Collective-ը և ինչպե՞ս է այն սովորաբար գործում։

Crimson Collective-ը հայտնիություն է ձեռք բերել հետևյալ ընկերությունների վրա հարձակումները թիրախավորելու համար։ տեխնոլոգիա, ծրագրային ապահովում և հեռահաղորդակցությունԴրա ամենաշատ կրկնվող օրինաչափությունը ներառում է թիրախային հետազոտություն, վատ կազմակերպված միջավայրեր ներխուժում, ապա սահմանափակ ապացույցների հրապարակում՝ ճնշում գործադրելու համար։ Հաճախ, կոլեկտիվ շահագործումները բացահայտեցին իրենց տվյալները, ամպային կարգավորման սխալներ և վեբ հավելվածների խոցելիություններ, այնուհետև հայտարարել տնտեսական կամ լրատվամիջոցների պահանջների մասին.

Վերջին տեխնիկական հետազոտությունները նկարագրում են շատ ամպային մոտեցում. Հարձակվողները որոնում են պահոցներ և բաց աղբյուրներ՝ բաց կոդով գործիքների միջոցով արտահոսած բանալիների և թոքենների համար։ նպատակը «գաղտնիքներ» բացահայտելն էր։

Երբ նրանք գտնում են կենսունակ վեկտոր, Նրանք փորձում են հաստատել կայունություն և մեծացնել արտոնությունները ամպային հարթակներում (օրինակ՝ ժամանակավոր ինքնություններով և թույլտվություններով), նպատակ ունեն արտահոսել տվյալներ և դրամայնացնել դրանց հասանելիությունըAWS-ի նման մատակարարները որպես պաշտպանության գծեր խորհուրդ են տալիս կարճատև հավատարմագրերը, նվազագույն արտոնությունների քաղաքականությունը և թույլտվությունների շարունակական վերանայումը։

Վերջերս խմբին վերագրվող միջադեպերը

Վերջին ամիսներին հարձակումները, որոնք կապված են Crimson Collective-ը ներառում է բարձրաստիճան թիրախներԱռանձնանում է Red Hat-ի դեպքը, որից Խումբը պնդում է, որ գողացել է մոտ 570 ԳԲ տվյալ մոտ 28.000 ներքին պահոցներից։Դրանք նաև կապված են եղել Nintendo կայքի վնասում Սեպտեմբերի վերջին տարածաշրջանում արդեն ներխուժումներ էին եղել հեռահաղորդակցության ընկերությունների դեմ։

- Կարմիր գլխարկ. ներքին տեղեկատվության զանգվածային արդյունահանում իր մասնավոր նախագծերի էկոհամակարգից։

- Հեռահաղորդակցություն (օրինակ՝ Կլարո, Կոլումբիա): շորթմամբ և ապացույցների ընտրովի հրապարակմամբ արշավներ։

- Nintendo-ի էջ՝ սեպտեմբերի վերջին կայքի չարտոնված փոփոխություն, որը վերագրվում է նույն խմբին։

Հետևանքներ և հնարավոր ռիսկեր

Եթե նման ներխուժումը հաստատվի, պահուստային պատճեններին և մշակման նյութերին մուտք գործելը կարող է բացահայտել արտադրական շղթայի կարևորագույն ակտիվներըներքին փաստաթղթեր, գործիքներ, ստեղծվող բովանդակություն կամ ենթակառուցվածքային տեղեկատվություն։ Սա բացում է դռներ հակադարձ ինժեներիայի համար, խոցելիությունների շահագործումը և, ծայրահեղ դեպքերում՝ մինչև ծովահենություն կամ անհիմն մրցակցային առավելություն.

Բացի այդ, ներքին բանալիներին, տոկեններին կամ հավատարմագրերին հասանելիությունը կնպաստի այլ միջավայրեր կամ մատակարարներ կողային տեղաշարժերին՝ հնարավոր դոմինոյի էֆեկտ մատակարարման շղթայումՀեղինակության և կարգավորող մակարդակում ազդեցությունը կախված կլինի ազդեցության իրական շրջանակից և հնարավոր վտանգված տվյալների բնույթից։

Ակնկալվող արձագանքը և ոլորտում առկա լավագույն փորձը

Նման դեպքերի առջև, Առաջնահերթությունը չարտոնված մուտքի զսպումն ու վերացումն է, դատաբժշկական հետաքննության ակտիվացումը և ինքնության ու մուտքի վերահսկողության ամրապնդումը։Կարևոր է նաև վերանայել ամպային կարգավորումները, վերացնել հարձակման վեկտորները և կիրառել հեռաչափություն՝ աննորմալ ակտիվությունը հայտնաբերելու համար, որը կարող է վկայել հարձակվողի մշտական գործունեության մասին։

- Անհապաղ զսպում. Մեկուսացրեք տուժած համակարգերը, անջատեք բացված մուտքագրումները և արգելափակեք արտահոսքի ուղիները։

- Դատաբժշկական աուդիտ. վերակառուցել ժամանակացույցը, նույնականացնել վեկտորները և համախմբել ապացույցները տեխնիկական թիմերի և իշխանությունների համար։

- Մուտքի ամրացում. բանալիների ռոտացիա, պարտադիր MFA, նվազագույն արտոնություններ և ցանցի սեգմենտացիա։

- Կարգավորման թափանցիկություն. Անհրաժեշտության դեպքում տեղեկացրեք գործակալություններին և օգտատերերին՝ տրամադրելով անհատական անվտանգությունը բարձրացնելու հստակ ուղեցույցներ։

Հետ Nintendo-ի հերքումը ենթադրյալ բացի մասին, Ուշադրության կենտրոնում են Crimson Collective-ի կողմից ներկայացված ապացույցների տեխնիկական ստուգումը։Հեյ, վերահսկողության ուժեղացում՝ հետագա վախերից խուսափելու համար։ Համապարփակ ապացույցների բացակայության դեպքում, Խելամիտ գործողությունների ընթացքը զգոնության պահպանումն է, ամպային կարգավորումների ամրապնդումը և արձագանքման թիմերի ու մատակարարների հետ համագործակցության ամրապնդումը։, քանի որ խումբն արդեն ցույց է տվել բացահայտված մուտքային տվյալները և կարգավորման սխալները մեծ մասշտաբով շահագործելու կարողությունը։

Ես տեխնոլոգիայի էնտուզիաստ եմ, ով իր «գիկ» հետաքրքրությունները վերածել է մասնագիտության։ Ես իմ կյանքի ավելի քան 10 տարին անցկացրել եմ՝ օգտագործելով նորագույն տեխնոլոգիաներ և զուտ հետաքրքրասիրությունից դրդված բոլոր տեսակի ծրագրերի հետ աշխատելիս: Այժմ ես մասնագիտացել եմ համակարգչային տեխնիկայի և տեսախաղերի մեջ։ Դա պայմանավորված է նրանով, որ ավելի քան 5 տարի ես գրում եմ տարբեր կայքերի համար տեխնոլոգիայի և վիդեոխաղերի վերաբերյալ՝ ստեղծելով հոդվածներ, որոնք փորձում են ձեզ տրամադրել ձեզ անհրաժեշտ տեղեկատվությունը բոլորին հասկանալի լեզվով:

Եթե ունեք հարցեր, իմ գիտելիքները տատանվում են Windows օպերացիոն համակարգի հետ կապված ամեն ինչից, ինչպես նաև բջջային հեռախոսների համար նախատեսված Android-ից: Եվ իմ հանձնառությունն է ձեզ, ես միշտ պատրաստ եմ մի քանի րոպե ծախսել և օգնել ձեզ լուծել ցանկացած հարց, որը կարող եք ունենալ այս ինտերնետային աշխարհում: