- LLMNR gerir fólk berskjaldað fyrir fölsun og hash-upptökum; að slökkva á því dregur úr áhættu innri notenda.

- Auðvelt að slökkva á: GPO/Registry í Windows og breyta systemd-leyst í Linux.

- Bætir við því að loka fyrir eða gera óvirkt NBT-NS og staðfesta með skráningu/umferð.

LLMNR samskiptareglurnar eru kunnuglegar í Microsoft umhverfi. Í netum þar sem Windows er meginstoðin er þær virkjaðar sjálfgefið, og þótt þær hafi áður verið skynsamlegar er þær í dag oft frekar höfuðverkur en hjálp. Þess vegna er góð hugmynd að vita hvernig á að nota þær. hvernig á að slökkva á LLMNR sérstaklega ef við erum að nota opinbert WiFi net.

Áður en einhverjar ákvarðanir eru teknar er góð hugmynd að skilja hvað það gerir og hvers vegna það er mælt með að slökkva á því. Góðu fréttirnar eru þær að það er auðvelt að slökkva á því. bæði á Windows (þar á meðal Windows Server) og Linux, annað hvort í gegnum stefnur, Registry, Intune eða með stillingum sem eru leystar af systemd.

Hvað er LLMNR og hvernig virkar það?

LLMNR er skammstöfun fyrir Upplausn nafna á tengistaðbundnum fjölvarpsútsendingumTilgangur þess er leysa úr vélarnöfnum innan staðbundins hluta án þess að reiða sig á DNS-þjónMeð öðrum orðum, ef vél getur ekki leyst nafn í gegnum DNS, getur hún reynt að spyrjast fyrir í hverfinu með því að nota fjölvarp til að sjá hvort einhver „skilji vísbendinguna“.

Þessi aðferð notar höfnina UDP 5355 og er hannað til að starfa innan staðarnetsins. Fyrirspurnin er send með fjölvarpi við næsta net og hvaða tölva sem er sem „þekkir“ nafnið getur svarað með því að segja „þetta er ég“. Þetta er fljótleg og einföld aðferð fyrir lítil eða óbyggð umhverfi þar sem DNS var ekki tiltækt eða ekki var skynsamlegt að stilla það.

Í reynd ferðast LLMNR fyrirspurnin til staðbundins hluta gagnasviðsins og tæki sem hlusta á þá umferð geta svarað ef þau telja sig vera rétta áfangastaðinn. Umfang þess er takmarkað við staðbundna tengingu, og þaðan kemur nafn þess og köllun þess sem „patch“ þegar engin formleg nafnaþjónusta er á netinu.

Í mörg ár, sérstaklega í smærri netum eða tilfallandi uppsetningum, reyndist það gagnlegt. Nú til dags, með útbreiddu og ódýru DNS, notkunarmöguleikarnir hafa þrengt sér svo mikið að það er næstum alltaf skynsamlegt að slökkva á LLMNR og lifa friðsamlegra.

Er LLMNR virkilega nauðsynlegt? Áhætta og samhengi

Milljón dollara spurningin: ætti ég að taka það niður eða skilja það eftir? Í heimilislegum aðstæðum er algengasta svarið „já, þér er velkomið að taka það niður“. Í fyrirtæki er þægilegt að meta áhrifEf DNS umhverfisins er rétt sett upp og leitir virka, þá veitir LLMNR ekkert og afhjúpar óþarfa áhættu.

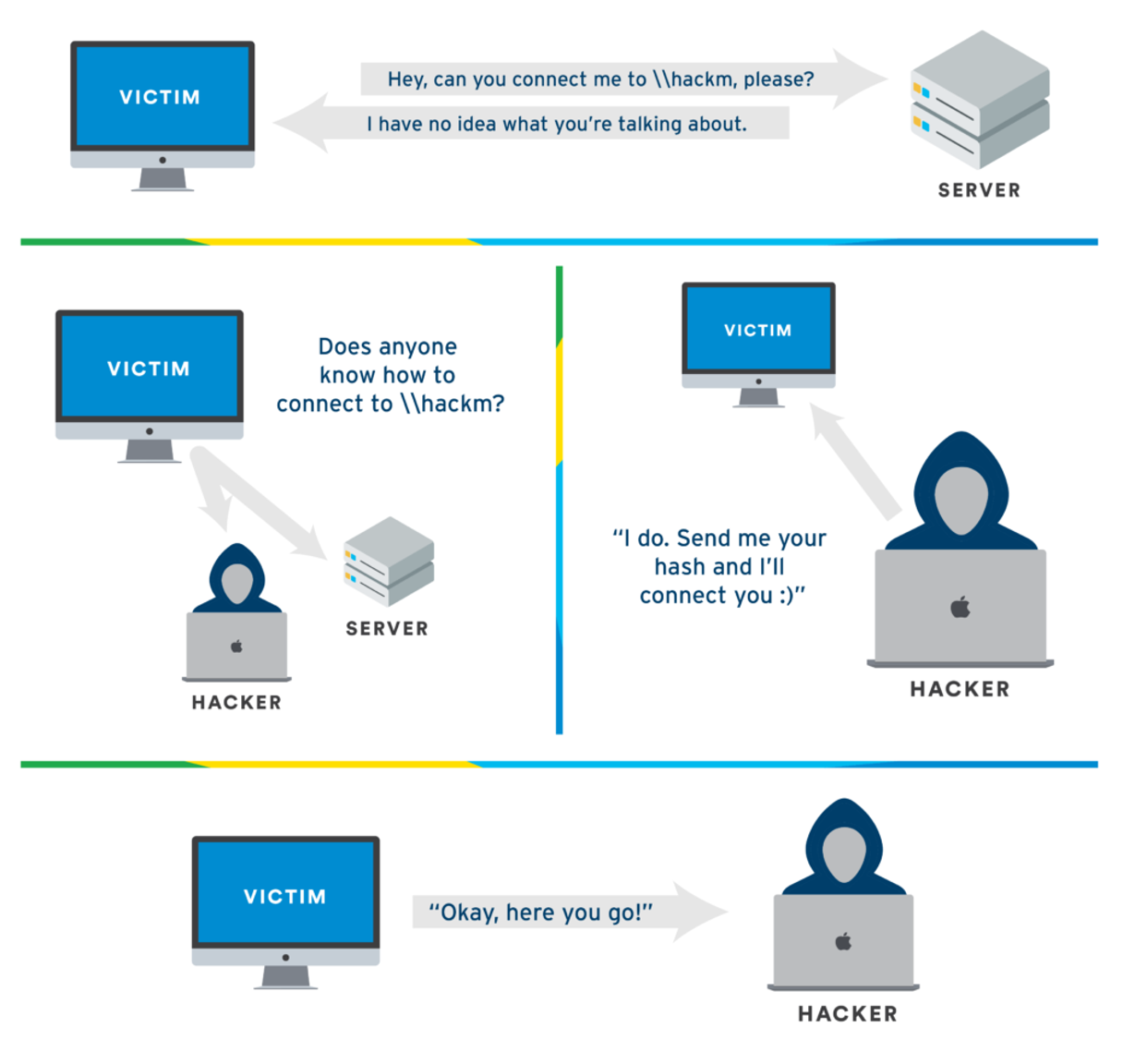

Stærsta vandamálið er það LLMNR felur ekki í sér vernd gegn því að vera áreitturÁrásarmaður á þínu eigin undirneti getur „hermt eftir“ tækinu sem árásin beinist að og brugðist við snemma eða með forgangsröðun, sem leiðir til þess að tengingin er send aftur og aftur og veldur ringulreið. Þetta er klassísk gamaldags „maður-í-miðju“ árásaraðstæður (MitM).

Sem samlíking minnir þetta á Wi-Fi WEP staðalinn, sem varð til án þess að taka tillit til nútímaárása og er orðinn úreltur. Eitthvað svipað gerist með LLMNRÞetta var gagnlegt áður fyrr, en í dag eru það opnar dyr fyrir blekkingum ef þú skilur það eftir lifandi á fyrirtækjanetum.

Að auki, í höndum andstæðings með réttu verkfærin, geta þeir neytt tölvur þínar til að „syngja“ viðkvæmar upplýsingar eins og NTLMv2 hass þegar þeir halda að þeir séu að tala við lögmætan netþjón. Þegar árásarmaðurinn hefur fengið þessi hash-gögn, geta reynt að brjóta þau — með misjöfnum árangri eftir stefnu og flækjustigi lykilorða — sem eykur hættuna á raunverulegri innbroti.

Hvenær á að slökkva á LLMNR?

Í langflestum nútímaútgáfum er hægt að slökkva á því án þess að það skemmi neitt. Ef viðskiptavinir þínir leysa alltaf úr með DNS Og ef þú treystir ekki á „galdra“ á staðarnetinu, þá er LLMNR óþarfi. Samt sem áður skaltu staðfesta í mikilvægum aðstæðum áður en þú ýtir stefnunni yfir á allt fyrirtækið.

Hafðu í huga að ákvörðunin er ekki bara tæknileg: hún dregur einnig úr rekstrar- og reglufylgniáhættu. Að slökkva á LLMNR er einföld, mælanleg og áhrifarík herðingarstýring., einmitt það sem hvert skynsamlegt öryggisumhverfi kallar á.

Slökkva á LLMNR í Windows

Hér eru helstu möguleikarnir sem eru í boði til að slökkva á LLMNR í Windows:

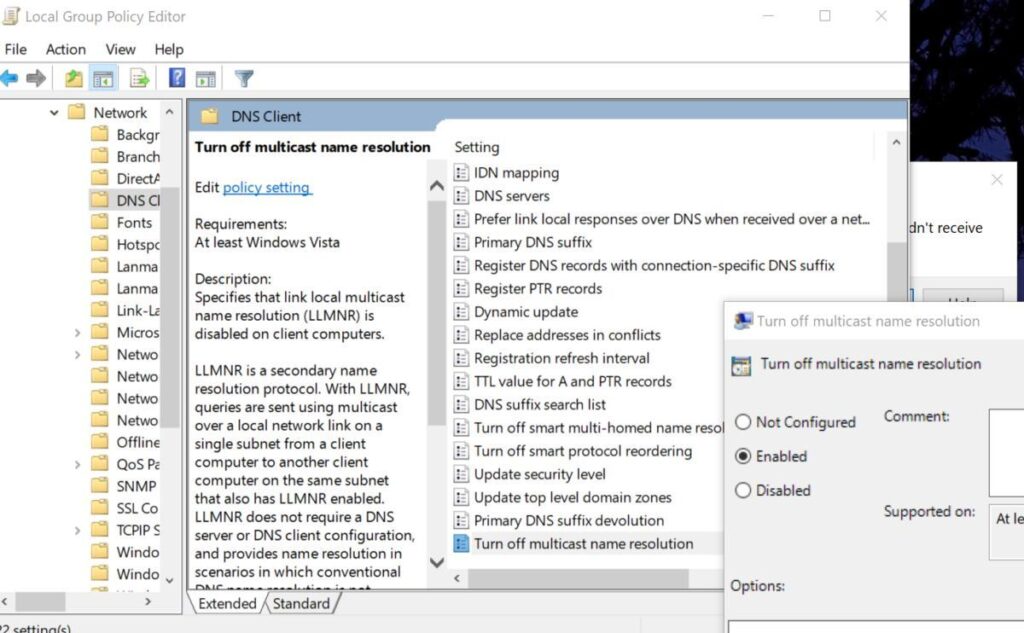

Valkostur 1: Ritill hópstefnu fyrir staðbundna hópa (gpedit.msc)

Á sjálfstæðum tölvum eða til að prófa kerfið fljótt er hægt að nota Local Group Policy Editor. Ýttu á WIN + R, skrifaðu gpedit.msc og samþykkja að opna það.

Síðan skaltu fletta í gegnum: Tölvustillingar > Stjórnunarsniðmát > NetÍ sumum útgáfum birtist stillingin undir Cliente DNS. Finndu færsluna „Slökkva á upplausn fjölvarpsnafna“ (nafnið getur verið örlítið mismunandi) og stilltu stefnuna á „Virkt“.

Í Windows 10 er textinn venjulega lesinn sem „Slökkva á upplausn fjölvarpsnafna“. Virkjaðu eða samþykktu breytinguna og endurræstu tölvuna þína. til að tryggja að stillingar fyrir teymið séu rétt notaðar.

Valkostur 2: Windows skrásetning

Ef þú kýst að komast beint að efninu eða þarft handritanlega aðferð geturðu búið til stefnugildið í skrásetningunni. Opna CMD eða PowerShell með leyfi stjórnanda y ejecuta:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fMeð þessu verður LLMNR óvirkt á stefnustigi. Endurræstu tölvuna til að loka hringrásinni og koma í veg fyrir að ferli með fyrri stöðu verði eftir í minni.

Slökkva á LLMNR með GPO í léni

Önnur leið til að slökkva á LLMNR er að beita breytingunni miðlægt frá lénsstjóra með því að opna Group Policy Management Console. Búa til nýtt GPO (til dæmis „MÍN-GPO“) og breyta því.

Í ritlinum skaltu fylgja slóðinni: Tölvustillingar > Stjórnunarsniðmát > Net > DNS-biðlari. Virkjaðu stefnuna „Slökkva á nafnaupplausn fjölvarpa“ og lokaðu ritlinum til að vista. Tengdu síðan GPO við viðeigandi OU og þvingaðu fram endurnýjun stefnunnar eða bíddu eftir eðlilegri afritun.

Lokið. Þú ert nú með lénsstefnu sem lækkar stöðugt LLMNR. Hafðu í huga að nákvæm heiti aðlögunarinnar getur verið mismunandi. örlítið á milli útgáfa af Windows Server, en staðsetningin er eins og gefin er til kynna.

Intune: „Notað“ en gpedit sýnir „Ekki stillt“

Algeng spurning: þú sendir stillingarprófíl úr Intune, það segir þér að það hafi verið rétt notað og þegar þú opnar gpedit sérðu stillinguna sem „Ekki stillt“. Þetta þýðir ekki endilega að það sé ekki virkt.Intune notar stillingar í gegnum CSP/Registry sem birtast ekki alltaf í staðbundnum ritil sem „Stillt“.

Áreiðanleg leið til að athuga þetta er að skoða stefnuskrána: Ef það er til staðar og er jafnt og 0, þá gildið Virkja fjölútsendingu á HKLM\Hugbúnaður\Stefnumál\Microsoft\Windows NT\DNSClient, LLMNR er óvirkt þó að gpedit sýni „Ekki stillt“.

Ef þú vilt frekar tryggja þetta með forskrift (gagnlegt eins og Remediation í Intune), þá er hér einfalt PowerShell forskrift til að búa til gildið og staðfesta það:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastÞetta nær yfir þau tilvik þar sem Intune segir að það hafi verið notað, en þú vilt hámarksöryggi eða bilanaleit vegna „óheiðarlegra“ tækja. Til að endurskoða í einu lagi skaltu sameina handritið við birgðatólið þitt eða með Intune/Defender fyrir endapunktaskýrslur.

Slökkva á LLMNR á Linux (leyst af systemd)

Í dreifingum eins og Ubuntu eða Debian sem nota systemd-resolved er hægt að „drepa“ LLMNR beint. Breyta stillingum upplausnarans así:

sudo nano /etc/systemd/resolved.confÍ skránni skaltu stilla samsvarandi breytu þannig að hún sé ótvíræð. Til dæmis:

[Resolve]

LLMNR=noVistaðu og endurræstu þjónustuna eða tölvuna: Það er yfirleitt nóg að endurræsa þjónustuna, þó að endurræsing sé einnig gild ef það hentar þér betur.

sudo systemctl restart systemd-resolvedÞar með mun systemd-resolved hætta að nota LLMNR. Ef þú notar aðra upplausnarlausn (eða aðrar dreifingar), athugaðu skjölun þeirra: mynstrið er ekki of frábrugðið og það er alltaf samsvarandi „rofi“.

Um NBT-NS og Windows eldvegg

Að slökkva á LLMNR er hálfur sigurinn. Responder og svipuð verkfæri nýta sér einnig NetBIOS Name Service (NBT-NS), sem virkar yfir hefðbundnar NetBIOS tengi (UDP 137/138 og TCP 139). Þetta vekur upp spurninguna sem margir spyrja: er nóg að loka fyrir tengi í eldveggnum eða þarf að slökkva sérstaklega á NBT-NS?

Ef þú notar strangar reglur á staðbundnum eldvegg — bæði inn- og útleiðandi — sem lokar fyrir 137/UDP, 138/UDP og 139/TCP, þá minnkar þú útsetninguna verulega. Hins vegar er besta starfshættan í fyrirtækjaumhverfi að slökkva á NetBIOS yfir TCP/IP. í viðmótum, til að koma í veg fyrir óæskileg svör eða auglýsingar ef eldveggsstefnan breytist eða er breytt af forriti.

Í Windows er ekkert „verksmiðju“ GPO eins beint og í LLMNR, en þú getur gert það í gegnum WMI eða Registry. Þessi WMI-byggða PowerShell slekkur á því á öllum IP-virkum millistykki:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Ef þú kýst frekar eldveggsreglur, gerðu það þá, en vertu viss um að þær séu tvíátta og varanlegar. Blokkir 137/UDP, 138/UDP og 139/TCP og fylgist með því að engar reglur sem stangast á séu í öðrum GPO-um eða EDR/AV-lausnum sem stjórna eldveggnum.

Staðfesting: Hvernig á að athuga hvort LLMNR og NBT-NS séu ekki í notkun

Fyrir LLMNR á Windows, skoðaðu skrásetninguna: HKLM\Hugbúnaður\Stefnumál\Microsoft\Windows NT\DNSClient\Virkja fjölútsendingu verður að vera til og vera jafnt og 0. Fljótleg athugun í PowerShell myndi:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastÁ umferðarstigi er einföld aðferð að keyra leit að nafni sem er ekki til og nota Wireshark til að athuga að engin UDP 5355 pakkar eru sendir út. Ef þú sérð ekki fjölvarp á staðbundinn hluta, þú ert á réttri leið.

Í Linux með systemd-resolved, athugaðu stöðuna með resolvectl eða systemctl: Gakktu úr skugga um að LLMNR sé stillt á „nei“ í virkri stillingu og að þjónustan hafi verið endurræst án villna.

Fyrir NBT-NS skaltu staðfesta að eldveggsreglurnar þínar blokki 137/UDP, 138/UDP og 139/TCP eða að NetBIOS sé óvirkt á millistykkin. Þú getur líka þefað netið í smá stund til að athuga hvort engar NetBIOS beiðnir eða auglýsingar séu í beinni.

Algengar spurningar og gagnlegar upplýsingar

- Mun ég skemma eitthvað með því að slökkva á LLMNR? Í netum með vel viðhaldið DNS er þetta yfirleitt ekki raunin. Í sérstökum eða eldri umhverfum skal fyrst staðfesta í tilraunahópi og tilkynna breytinguna til þjónustudeildar.

- Af hverju sýnir gpedit „Ekki stillt“ þó að Intune segi „Framkvæmt“? Vegna þess að staðbundinn ritill endurspeglar ekki alltaf stöður sem MDM eða CSP setja. Sannleikurinn liggur í skrásetningunni og raunverulegum niðurstöðum, ekki í gpedit textanum.

- Er skylda að slökkva á NBT-NS ef ég loka á NetBIOS í eldveggnum? Ef lokunin er fullkomin og öflug minnkar þú áhættuna verulega. Samt sem áður útilokar slökkvun á NetBIOS yfir TCP/IP svör á staflastigi og kemur í veg fyrir óvæntar uppákomur ef reglurnar breytast, svo það er æskilegri kosturinn.

- Eru einhverjar forskriftir tilbúnar til að slökkva á LLMNR? Já, í gegnum Registry eða PowerShell, eins og þú hefur séð. Fyrir Intune, pakkaðu forskriftinni sem Remediation og bættu við samræmiseftirliti.

Að slökkva á LLMNR minnkar líkur á fölsun á staðarnetinu og kemur í veg fyrir hash-grabbing árásir með tólum eins og Responder strax. Ef þú lokar einnig fyrir eða gerir NBT-NS óvirkan og sérð um DNS-ið þittÞú munt fá einfaldan og áhrifaríkan öryggiskokteil: minni hávaði, minni áhætta og net sem er mun betur undirbúið fyrir daglega notkun.

Ritstjóri sérhæfður í tækni- og netmálum með meira en tíu ára reynslu í mismunandi stafrænum miðlum. Ég hef starfað sem ritstjóri og efnishöfundur fyrir rafræn viðskipti, samskipti, markaðssetningu á netinu og auglýsingafyrirtæki. Ég hef einnig skrifað á vefsíður hagfræði, fjármála og annarra geira. Vinnan mín er líka ástríða mín. Nú, í gegnum greinar mínar í Tecnobits, Ég reyni að kanna allar fréttir og ný tækifæri sem tækniheimurinn býður okkur á hverjum degi til að bæta líf okkar.