- Pixnapping getur stolið 2FA kóðum og öðrum gögnum á skjánum á innan við 30 sekúndum án leyfis.

- Það virkar með því að misnota Android API og GPU hliðarrás til að álykta pixla úr öðrum forritum.

- Prófað á Pixel 6-9 og Galaxy S25; upphaflega uppfærslan (CVE-2025-48561) blokkar það ekki að fullu.

- Mælt er með að nota FIDO2/WebAuthn, lágmarka viðkvæmar upplýsingar á skjánum og forðast forrit frá vafasömum aðilum.

Rannsóknarhópur hefur leitt í ljós Píknapp, a Árásartækni gegn Android símum sem geta tekið upp það sem birtist á skjánum og dregið út persónuupplýsingar eins og 2FA kóða, skilaboð eða staðsetningar á örfáum sekúndum og án þess að biðja um leyfi.

Lykilatriðið er að misnota ákveðin kerfis-API og a GPU hliðarrás að álykta innihald pixlanna sem þú sérð; ferlið er ósýnilegt og áhrifaríkt svo lengi sem upplýsingarnar eru sýnilegar, á meðan Leyndarmál sem ekki birtast á skjánum er ekki hægt að stelaGoogle hefur kynnt til sögunnar mildandi aðgerðir tengdar CVE-2025-48561, en höfundar uppgötvunarinnar hafa sýnt fram á leiðir til að komast hjá þessu og frekari styrking er væntanleg í öryggistilkynningu Android í desember.

Hvað er Pixnapping og hvers vegna er það áhyggjuefni?

El nombre sameinar „pixla“ og „mannrán“ því árásin gerir bókstaflega „Pixla-ræning“ til að endurskapa upplýsingar sem birtast í öðrum forritum. Þetta er þróun á hliðarrásartækni sem notaðar voru fyrir árum síðan í vöfrum, sem nú er aðlöguð að nútíma Android vistkerfi með mýkri og hljóðlátari framkvæmd.

Þar sem það þarf ekki sérstök leyfi, Pixnapping forðast varnir byggðar á leyfislíkaninu og virkar næstum ósýnilega, sem eykur áhættu fyrir notendur og fyrirtæki sem treysta hluta af öryggi sínu á það sem birtist fljótt á skjánum.

Hvernig árásin er framkvæmd

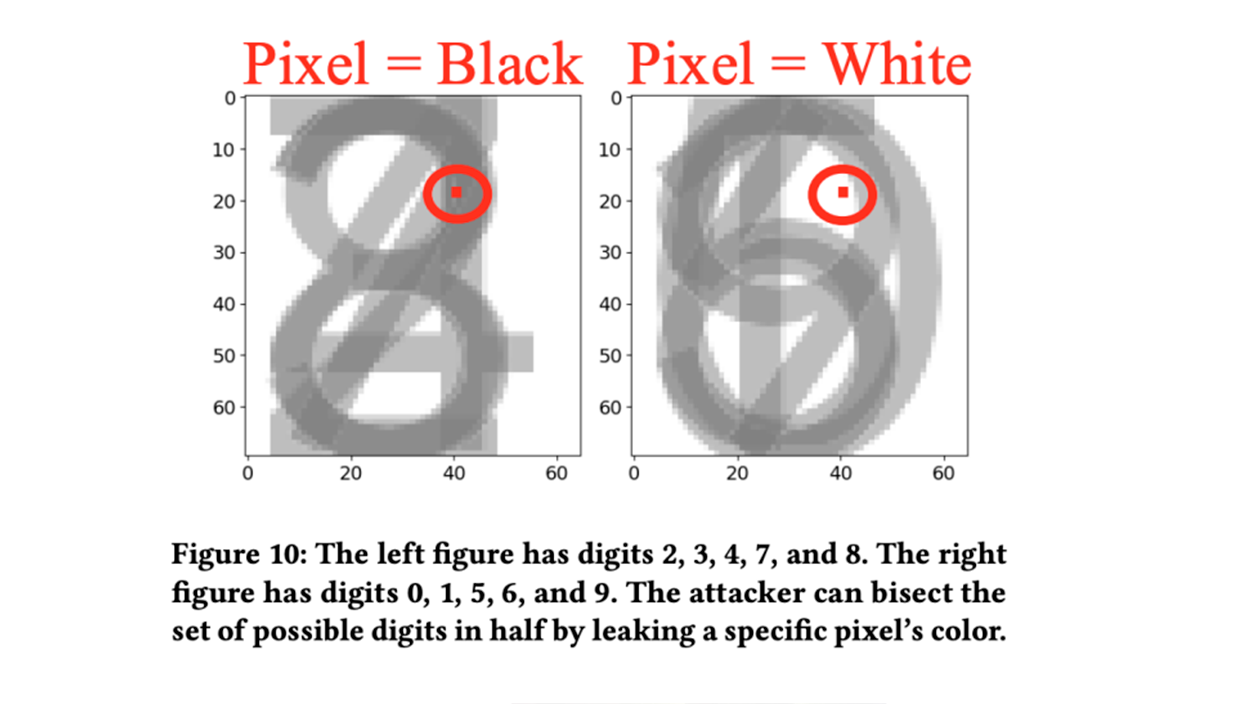

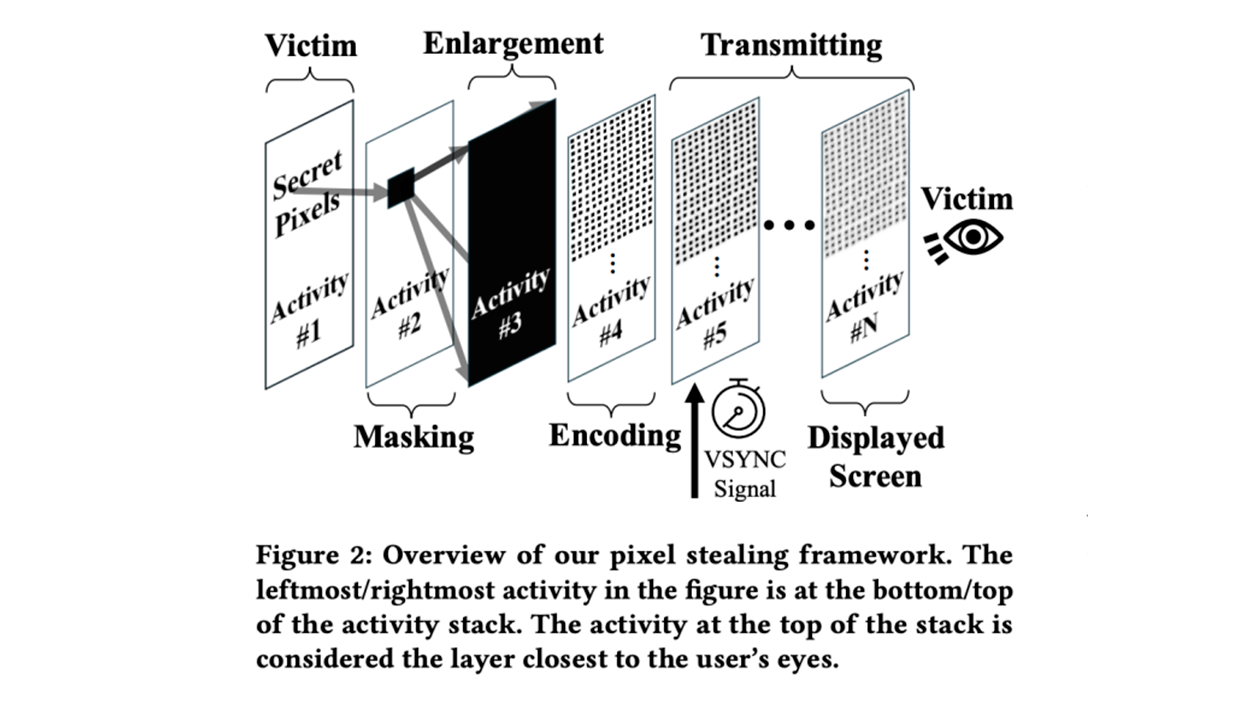

Almennt séð skipuleggur skaðlega forritið skarast starfsemi og samstillir birtingu til að einangra tiltekin svæði viðmótsins þar sem viðkvæm gögn eru birt; nýtir síðan tímamismuninn við vinnslu pixla til að álykta gildi þeirra (sjá hvernig Orkusnið hafa áhrif á FPS).

- Veldur því að markforritið birti gögnin (til dæmis 2FA kóði eða viðkvæmur texti).

- Felur allt nema svæðið sem vekur áhuga og stjórnar flutningsrammanum þannig að einn pixill „ráði ríkjum“.

- Túlkar vinnslutíma GPU (t.d. GPU.zip tegundarfyrirbæri) og endurskapar efnið.

Með endurtekningu og samstillingu leiðir spilliforritið út stafi og setur þá saman aftur með því að nota OCR tækniTímaglugginn takmarkar árásina, en ef gögnin eru sýnileg í nokkrar sekúndur er hægt að endurheimta hana.

Umfang og tæki sem hafa áhrif

Fræðimennirnir staðfestu aðferðina í Google Pixel 6, 7, 8 og 9 y en el Samsung Galaxy S25, með Android útgáfum 13 til 16. Þar sem misnotuðu forritaskilin eru víða aðgengileg, vara þeir við því að „Næstum allir nútíma Android símar“ gæti verið viðkvæmur.

Í prófunum með TOTP kóðum endurheimti árásin allan kóðann með hraða upp á u.þ.b. 73%, 53%, 29% og 53% á Pixel 6, 7, 8 og 9, talið í sömu röð, og að meðaltali nálægt 14,3 sekúndur; 25,8 sekúndur; 24,9 sekúndur og 25,3 sekúndur, sem gerir þér kleift að komast á undan því að tímabundnir kóðar renni út.

Hvaða gögn geta fallið

Auk þess að auðkenningarkóðar (Google Authenticator)sýndu rannsakendur fram á að hægt væri að endurheimta upplýsingar úr þjónustum eins og Gmail og Google reikningum, skilaboðaforritum eins og Signal, fjármálakerfum eins og Venmo eða staðsetningargögnum úr Google kortmeðal annarra.

Þau láta þig einnig vita af gögnum sem eru á skjánum í lengri tíma, eins og orðasambönd um endurheimt veskis eða einnota lyklar; hins vegar eru geymdir en ekki sýnilegir þættir (t.d. leynilykill sem er aldrei sýndur) utan gildissviðs Pixnapping.

Svar Google og staða viðgerðar

Niðurstöðunni var tilkynnt fyrirfram til Google, sem flokkaði vandamálið sem mjög alvarlegt og birti upphaflegar úrbætur tengdar... CVE-2025-48561Hins vegar fundu vísindamenn aðferðir til að komast hjá því, svo Viðbótaruppfærsla hefur verið lofuð í fréttabréfinu í desember og samræming við Google og Samsung er viðhaldið.

Núverandi ástand bendir til þess að endanleg lokun krefjist endurskoðunar á því hvernig Android meðhöndlar ... flutningur og yfirlagnir milli forrita, þar sem árásin nýtir sér einmitt þessi innri ferli.

Ráðlagðar mótvægisaðgerðir

Fyrir notendur er ráðlegt að draga úr birtingu viðkvæmra gagna á skjánum og velja auðkenningu sem er ónæm fyrir netveiðum og hliðarrásir, svo sem FIDO2/WebAuthn með öryggislyklum, og forðast að reiða sig eingöngu á TOTP kóða þegar það er mögulegt.

- Haltu tækinu þínu uppfærðu og beita öryggistilkynningum um leið og þær verða tiltækar.

- Forðastu að setja upp forrit frá óstaðfestar heimildir og fara yfir heimildir og óeðlilega hegðun.

- Ekki geyma endurheimtarsetningar eða innskráningarupplýsingar sýnilegar; frekar vélbúnaðarveski að gæta lykla.

- Læstu skjánum fljótt og takmarka forskoðun á viðkvæmu efni.

Fyrir vöru- og þróunarteymi er kominn tími til að endurskoða auðkenningarferla og minnka útsetningarflöt: lágmarka leynitexta á skjánum, kynna viðbótarvernd í mikilvægum sjónarhornum og meta umskipti yfir í kóðalausar aðferðir vélbúnaðarbundið.

Þó að árásin krefjist þess að upplýsingarnar séu sýnilegar, þá er geta hennar til að starfa án leyfis og á innan við hálfri mínútu gerir það að alvarlegri ógn: hliðarrásartækni sem nýtir sér GPU flutningstími til að lesa það sem þú sérð á skjánum, með hluta úrbóta í dag og ítarlegri lagfæringu í vændum.

Ég er tækniáhugamaður sem hefur breytt "nörda" áhugamálum sínum í fag. Ég hef eytt meira en 10 árum af lífi mínu í að nota háþróaða tækni og fikta í alls kyns forritum af einskærri forvitni. Nú hef ég sérhæft mig í tölvutækni og tölvuleikjum. Þetta er vegna þess að í meira en 5 ár hef ég skrifað fyrir ýmsar vefsíður um tækni og tölvuleiki, búið til greinar sem leitast við að veita þér þær upplýsingar sem þú þarft á tungumáli sem er skiljanlegt fyrir alla.

Ef þú hefur einhverjar spurningar þá nær þekking mín frá öllu sem tengist Windows stýrikerfinu sem og Android fyrir farsíma. Og skuldbinding mín er til þín, ég er alltaf tilbúin að eyða nokkrum mínútum og hjálpa þér að leysa allar spurningar sem þú gætir haft í þessum internetheimi.