- Have I Been Pwned ti consente di sapere se il tuo indirizzo email, il tuo numero di telefono o la tua password sono comparsi in violazioni di dati note.

- Il servizio utilizza tecniche di privacy come k-anonymity per controllare le password senza inviarle in formato testo.

- Se le tue credenziali sono state compromesse, dovresti cambiare la password, evitare di riutilizzarla e abilitare sempre l'autenticazione in due passaggi.

- Combinando HIBP con gestori di password, software aggiornati e buone abitudini si riduce notevolmente il rischio di furto di account.

Oggi viviamo circondati da account online: e-mail, social network, servizi bancari, acquisti, forum… e in tutti questi utilizziamo password e dati personali che potrebbero finire per essere divulgati nelle mani dei criminali informatici. Anche se facciamo tutto il possibile per proteggerci, le violazioni della sicurezza nelle aziende e nei servizi stanno diventando sempre più comuni, ed è facile che le nostre informazioni finiscano per circolare online senza che ce ne rendiamo conto.

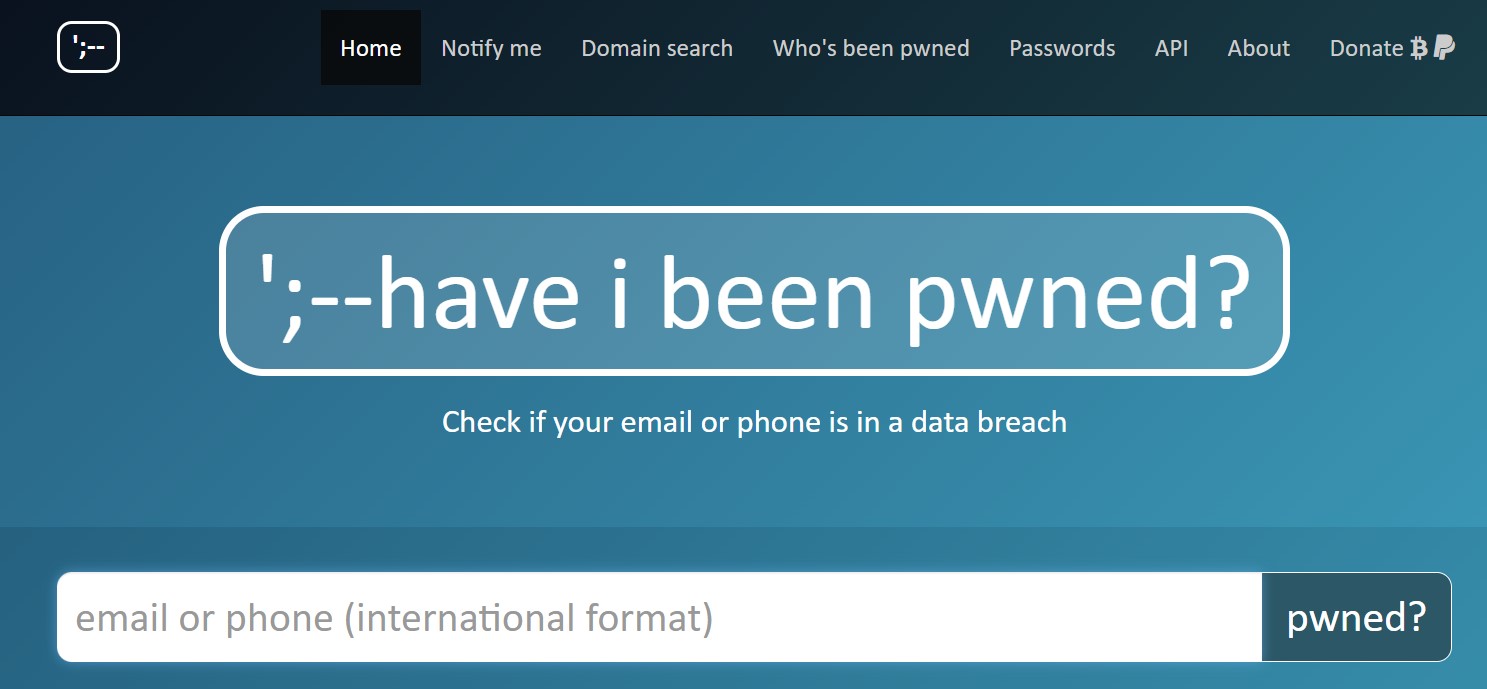

In questo contesto appare Sono stato pwned (HIBP)?, un noto sito web nel settore della sicurezza informatica che consente verificare se un'e-mail, un numero di telefono o una password sono apparsi in una violazione dei datiNon si tratta di magia o di un antivirus, ma di un enorme database di fughe di notizie pubbliche che possiamo consultare per scoprire se abbiamo vinto alla lotteria, ma di quelle negative.

Cos'è esattamente Have I Been Pwned?

Have I Been Pwned è un progetto creato nel 2013 da Troy Hunt, un rinomato esperto di sicurezza informaticaIl suo obiettivo è quello di raccogliere centralmente i database trapelati quando un'azienda subisce un attacco e di esporli in modo controllato, in modo che chiunque possa verificare se le proprie credenziali sono coinvolte in tali fughe di notizie.

Questo gigantesco database memorizza indirizzi email, password (in formato hash), nomi utente, numeri di telefono e altri dati Queste fughe di dati si verificano in seguito ad attacchi a servizi diversi come social network, forum, piattaforme di streaming, negozi online e persino siti web per adulti. Quando uno di questi siti viene hackerato e le sue informazioni vengono pubblicate, HIBP lo indicizza e lo associa alla violazione specifica: a quale servizio si riferiva, in quale giorno è stato reso pubblico, che tipo di dati è stato interessato e quanti account include.

Se ci concentriamo solo sui punti chiave, l'analisi dei loro dati rivela che HIBP memorizza circa 931 milioni di password diverseTuttavia, queste password sembrano essere associate a oltre 6.930 miliardi di credenziali trapelate. Ciò significa che, in media, la stessa combinazione nome utente/password viene utilizzata su almeno due servizi diversi, il che è estremamente vantaggioso per gli aggressori.

Un altro fatto sorprendente è che Solo circa il 6% delle password esposte sembra essere stato generato utilizzando gestori di password (chiavi complesse e univoche). Le altre sono ripetute in modo massiccio, semplici o seguono schemi molto prevedibili. Esempi tipici sono "123456" o "password", presenti in milioni di account e sempre provati per primi dagli aggressori.

Come sono stato Pwned funziona all'interno

Il funzionamento di base di HIBP è piuttosto semplice per l'utente, sebbene utilizzi tecniche avanzate in background. In termini generali, il sito web Mantiene un enorme elenco di e-mail, numeri di telefono e hash di password esposti.Quando esegui una ricerca, i tuoi dati vengono confrontati con quell'elenco e ti viene detto se compaiono in qualche fuga di notizie nota.

Per e-mail e telefono il sistema è semplice: Inserisci i dati e il servizio restituisce le lacune in cui sono stati trovatiVedrai il nome del sito interessato, la data approssimativa della violazione, il tipo di informazioni trapelate (e-mail, password, IP, domande di sicurezza, ecc.) e un breve riepilogo.

Nel caso delle password, le cose si complicano, perché sarebbe un errore di sicurezza inviare la password così com'è a un server esterno. Per risolvere questo problema, HIBP utilizza un meccanismo chiamato k-anonimato che consente di verificare se la propria password è stata divulgata senza esporla completamente al servizio.

Il processo funziona così: il tuo browser calcola il Hash SHA-1 della tua password (una rappresentazione irreversibile) e invia solo i primi 5 caratteri di quell'hash all'API HIBP. Il server risponde con un elenco di possibili suffissi e il numero di volte in cui ciascun hash appare nelle perdite. Il tuo browser, localmente, confronta il resto dell'hash con quell'elenco e determina se la tua password corrisponde a una di quelle elencate. HIBP non vede mai la password in testo normale o l'hash completo.

Grazie a questo modello la privacy è ben protetta: La tua password non viene memorizzata e il tuo indirizzo IP non è collegato all'hash specifico che stai interrogando.e viene gestita solo una parte delle informazioni necessarie per effettuare la verifica.

Passaggi per utilizzare Have I Been Pwned con la tua email o telefono

Utilizzare HIBP per scoprire se il tuo indirizzo email o numero di telefono è stato divulgato è molto facile E non serve essere un esperto di computer. I passaggi sono i seguenti:

- Visita il sito ufficiale Accedi al servizio digitando https://haveibeenpwned.com nel tuo browser. Assicurati che la connessione sia crittografata (https) e che l'URL sia corretto per evitare pagine false che impersonano il servizio.

- Inserisci il tuo indirizzo email o numero di telefono (in quest'ultimo caso, con il prefisso internazionale appropriato) nel campo di ricerca.

- 3. Premere il pulsante "pwned?"In pochi secondi il sito effettuerà una ricerca nel suo database e ti mostrerà il risultato con un messaggio chiaro e visivo: se la tua email non viene trovata in nessuna violazione, vedrai un messaggio rassicurante in verde; se invece compare in una falla, il messaggio sarà in rosso insieme all'elenco dei servizi compromessi.

Accanto a ciascun filtro troverai informazioni utili: nome del servizio, data della violazione, tipo di dati esposti (solo e-mail, e-mail e password, indirizzi IP, numeri di telefono, ecc.) e una breve descrizione dell'incidente. In questo modo puoi identificare quali account ti preoccupano di più e quali richiedono un intervento immediato.

Oltre alla funzione di interrogazione una tantum, HIBP offre la possibilità di Registrati con la tua email per ricevere notifiche quando quell'email appare in nuove fughe di notizieIn questo modo non dovrai controllare ogni settimana: se in futuro il tuo indirizzo dovesse subire un'altra violazione, riceverai un avviso via email, così potrai intervenire il prima possibile.

Come utilizzare la sezione password di Have I Been Pwned

Un'altra caratteristica molto interessante dell'HIBP è che consente verificare se una password specifica fa già parte di un database trapelatoNota: non serve a scoprire le password di altre persone, ma a verificare se la tua è una delle miliardi di password già in circolazione su Internet.

Per utilizzarlo, vai sul sito e, nel menu in alto, seleziona l'opzione “Password”Si aprirà una pagina con un campo in cui inserire la password che si desidera analizzare. Come già accennato, il sistema non invia la password così com'è, ma solo una parte dell'hash, grazie al metodo k-anonimato.

Inserisci la password, premi il pulsante "pwned?" e in un istante vedrai se funziona. Quella password è già stata individuata in una fuga di dati.Se compare, la pagina indica anche quante volte è stata trovata nei database compilati da HIBP. Ad esempio, una password incredibilmente insicura come "123456" compare decine di milioni di volte, il che rende chiaro che non dovresti mai usarla.

Se la password non è elencata, verrà visualizzato un messaggio verde che indica che Quella combinazione specifica non si trova nelle perdite noteCiò non significa che sia indecifrabile o perfetto, ma semplicemente che non è presente nei dizionari utilizzati dagli aggressori sulla base di database rubati.

Sebbene il sito web possa essere allettante per "testare" le tue password importanti, è più saggio utilizzarlo per controllare modelli di chiavi o vecchie password che sospetti possano essere compromessePer le password più importanti (banca, e-mail principale, ecc.), è meglio affidarsi a gestori di password che integrano già in modo sicuro questi tipi di controlli.

Sicurezza e privacy: Have I Been Pwned è affidabile?

Una domanda molto comune è se sia una buona idea inserire dati personali in questo tipo di servizi. Dopotutto, stiamo parlando di e-mail, numeri di telefono o persino passwordQuindi la preoccupazione è del tutto logica.

Nel caso di HIBP, abbiamo diverse garanzie importanti. Per cominciare, Il progetto è sostenuto da Troy Hunt[Nome], figura di grande prestigio nel mondo della sicurezza informatica, è attiva dal 2013 e milioni di utenti e organizzazioni la consultano quotidianamente. La sua reputazione si basa proprio sul fare le cose bene e in modo trasparente.

Per quanto riguarda gli aspetti tecnici, il servizio Utilizza connessioni crittografate (https) e, nella parte relativa alla password, riceve solo un frammento dell'hash SHA-1.Non la chiave in chiaro o l'hash completo. Questo approccio di k-anonimato riduce notevolmente il rischio che qualcuno possa ricostruire la tua password tramite query API.

Per quanto riguarda le email, la piattaforma indica che Non memorizza le ricerche individuali degli utenti né le collega ad altri dati personali.Inoltre, offre funzionalità opzionali che ti consentono di impedire ad altri utenti di controllare il tuo indirizzo sul sito (opt-out) o addirittura di rimuovere completamente il tuo indirizzo email dal database pubblico.

Tuttavia, è importante capire che il fatto che una password "superi" la verifica e non risulti trapelata non significa che sia valida. Ciò non implica che la password sia sicura fin dalla progettazione.Semplicemente non è presente nei database raccolti. Una password breve, semplice o personale sarà comunque pericolosa anche se non è elencata in HIBP.

Cosa fare se Have I Been Pwned mostra che i tuoi dati sono trapelati

Quando HIBP conferma che un'e-mail o una password fanno parte di una violazione dei dati, non è il momento di farsi prendere dal panico, ma di agire rapidamente e con buon sensoPrima si risolve il problema, minore sarà lo spazio di manovra che gli aggressori avranno per fare danni.

Il primo passo è tanto ovvio quanto urgente: Cambiare immediatamente la password dell'account interessato.Non aspettare che qualcuno provi ad accedere; dai per scontato che la vecchia password non sia più sicura. Crea una password completamente nuova, che non hai riutilizzato per nessun altro servizio, con un mix di lettere maiuscole e minuscole, numeri e simboli.

Ora è il momento di ricordare: Hai utilizzato la stessa password su altri siti? Se la risposta è sì, dovrai cambiarla per tutti. L'esempio classico è usare la stessa password per Facebook, Gmail e l'online banking; se ne viene divulgata solo una, un aggressore la proverà ovunque.

Come secondo livello di difesa, attiva il autenticazione in due passaggi (2FA)In questo modo, anche se qualcuno conosce la tua password, avrà bisogno di un codice aggiuntivo inviato tramite SMS, e-mail o generato da un'app di autenticazione per accedere. Idealmente, dovresti usare app come Authy, Google Authenticator o simili, poiché anche i messaggi SMS possono essere vulnerabili in determinate situazioni.

Inoltre, è consigliabile rivedere con calma il cronologia delle attività dell'account (Se il servizio lo offre): accessi recenti, modifiche alla configurazione, dispositivi collegati, ecc. Se noti qualcosa di insolito, chiudi tutte le sessioni aperte, modifica nuovamente la password e, se necessario, contatta l'assistenza del servizio interessato.

Gestori di password e autenticazione a più fattori

Per rendere tutto questo più sopportabile, la cosa più sensata da fare oggigiorno è usare un gestore di passwordSi tratta di applicazioni o servizi che memorizzano tutte le tue password in forma crittografata, protette da una password principale, l'unica che devi ricordare. In cambio, puoi utilizzare password lunghe e univoche su ogni sito web senza doverle memorizzare.

I manager in genere includono funzioni per generazione automatica di password complesseIl completamento automatico nei browser e sui dispositivi mobili, la sincronizzazione tra dispositivi e, in molti casi, il controllo automatico delle perdite (che spesso si basa anche sui dati HIBP) consentono di vedere a colpo d'occhio quali account necessitano di un aggiornamento urgente.

In combinazione con questo, il autenticazione a due fattori Fornisce un ulteriore livello di protezione molto utile. Sebbene alcuni servizi offrano ancora la verifica tramite SMS, è meglio affidarsi ad app di autenticazione o, ove possibile, a chiavi di sicurezza fisiche o passkey, che stanno diventando sempre più popolari come alternativa più sicura alle password tradizionali.

A livello tecnico, anche le organizzazioni e i fornitori di infrastrutture stanno integrando i dati HIBP in modi più avanzati. Ad esempio, aziende come Fastly hanno dimostrato metodi per Rileva le password esposte direttamente al limite, memorizzando versioni altamente compresse degli hash (utilizzando filtri probabilistici come BinaryFuse8) nel loro KV Store per controllarli con bassa latenza e senza dipendere costantemente dall'API HIBP.

Questi filtri consentono l'identificazione delle password trapelate senza falsi negativi (vengono rilevate tutte le password compromesse), al costo di una piccola percentuale di falsi positivi, e riducono la dimensione del set di dati originale da circa 40 GB di testo non compresso a poco più di 1 GB di strutture ottimizzate, rendendo possibile Blocca o segnala le password non sicure in tempo reale durante la registrazione o l'accesso.

Oltre le password: abitudini di base per la sicurezza informatica

Sebbene le password siano l'aspetto più ovvio, la sicurezza online va ben oltre. È consigliabile adottare... abitudini generali di sicurezza informatica per ridurre al minimo il rischio di cadere vittima di fughe di notizie, malware o phishing.

- Mantieni sempre aggiornati il tuo sistema operativo, il browser, le app e i plugin.Molti attacchi sfruttano vulnerabilità note per le quali esistono già delle patch, ma che gli utenti non hanno installato per negligenza.

- Utilizzare un antivirus e un firewall configurato correttamenteSoprattutto su computer desktop e portatili. Non costituiscono una barriera assoluta, ma forniscono un ulteriore livello di protezione in grado di rilevare e bloccare le minacce più comuni prima che possano causare danni.

- Vai con attenzione csul link e allegati sospettiEmail di phishing, messaggi dannosi sui social media o SMS potrebbero tentare di impersonare la tua banca, il tuo provider di posta elettronica o un negozio noto per rubare le tue credenziali o installare malware. Controlla sempre il vero indirizzo del mittente, fai attenzione ai messaggi che sembrano affrettati e non inserire i tuoi dati su siti web di cui non sei sicuro.

- Evita di connetterti da reti Wi-Fi pubbliche (caffè, aeroporti, hotel, ecc.). E se lo fai, considera l'utilizzo di un VPN affidabile. Soprattutto quando si gestiscono informazioni sensibili, come dati bancari online o dati di lavoro. Questo impedisce a chiunque sulla stessa rete di spiare o manipolare il traffico.

Cosa significa veramente essere "pwned"?

Il termine "pwned" deriva da un vecchio errore di ortografia di "owned" nel mondo dei videogiochi online, ma nel tempo è arrivato a essere utilizzato per descrivere un account o un sistema che è stato compromessoQuando HIBP ti dice che sei stato "pwned", significa sostanzialmente che alcune delle tue credenziali sono finite in un database pubblico o nelle mani di aggressori.

Ciò non significa necessariamente che qualcuno abbia già avuto accesso ai tuoi account, ma significa che La combinazione nome utente/email e password utilizzata non può più essere considerata segretaDa lì, i criminali informatici possono ricorrere a tecniche come il credential stuffing, che consiste nel provare le stesse chiavi su centinaia di servizi diversi finché non trovano una porta aperta.

Ecco perché ha molto senso controllare regolarmente se la tua e-mail o le tue password sono apparse in violazioni di dati, per reagire rapidamente quando scopri una violazione e, soprattutto, Evita di riutilizzare le password e affidati alla 2FAL'HIBP è un ulteriore tassello del puzzle, non la soluzione completa, ma se usato bene può darti quel margine di reazione che fa la differenza.

La tua sicurezza digitale dipende in larga misura dalla combinazione Strumenti come Have I Been Pwned, gestori di password, autenticazione a più fattori e abitudini di navigazione prudentiSe controlli regolarmente le tue e-mail e le tue password, modifichi tempestivamente le password compromesse, mantieni aggiornati i tuoi dispositivi e fai attenzione ai messaggi sospetti, ridurrai drasticamente le possibilità che qualcuno prenda il controllo dei tuoi account o rubi la tua identità online.

Editor specializzato in questioni tecnologiche e Internet con più di dieci anni di esperienza in diversi media digitali. Ho lavorato come redattore e creatore di contenuti per aziende di e-commerce, comunicazione, marketing online e pubblicità. Ho scritto anche su siti web di economia, finanza e altri settori. Il mio lavoro è anche la mia passione. Ora, attraverso i miei articoli in Tecnobits, cerco di esplorare tutte le novità e le nuove opportunità che il mondo della tecnologia ci offre ogni giorno per migliorare la nostra vita.