- LLMNR espone le persone allo spoofing e alla cattura di hash; disattivandolo si riducono i rischi interni.

- Disattivazione semplice: GPO/Registro su Windows e modifica di systemd-resolved su Linux.

- Si integra con il blocco o la disabilitazione di NBT-NS e la verifica tramite Registro/traffico.

Il protocollo LLMNR è un volto familiare negli ambienti Microsoft. Nelle reti in cui Windows è il pilastro, è abilitato di default e, sebbene un tempo avesse senso, oggi spesso rappresenta più un grattacapo che un aiuto. Ecco perché è una buona idea saperlo usare. come disattivare LLMNR soprattutto se utilizziamo una rete WiFi pubblica.

Prima di prendere qualsiasi decisione, è bene capire a cosa serve e perché è consigliabile disattivarlo. La buona notizia è che disattivarlo è facile. sia su Windows (incluso Windows Server) che su Linux, tramite policy, Registro di sistema, Intune o tramite la regolazione di systemd-resolved.

Che cos'è l'LLMNR e come funziona?

LLMNR sono le iniziali di Risoluzione dei nomi multicast link-local. Il suo scopo è risolvere i nomi host all'interno del segmento locale senza affidarsi a un server DNSIn altre parole, se una macchina non riesce a risolvere un nome tramite DNS, può provare a interrogare il vicinato tramite multicast per vedere se qualcuno "capisce il suggerimento".

Questo meccanismo utilizza la porta UDP 5355 ed è progettato per funzionare all'interno della rete locale. La query viene inviata tramite multicast alla rete immediata e qualsiasi computer che "riconosce" il nome può rispondere dicendo "sono io". Questo è un approccio rapido e semplice per ambienti piccoli o improvvisati in cui il DNS non era disponibile o non aveva senso configurarlo.

In pratica, la query LLMNR viaggia verso il segmento locale e i dispositivi in ascolto di tale traffico possono rispondere se ritengono di essere la destinazione corretta. Il suo ambito è limitato al collegamento locale, e da qui il suo nome e la sua vocazione di “patch” quando non esiste un servizio di denominazione formale sulla rete.

Per anni si è rivelato utile, soprattutto nelle reti più piccole o nelle distribuzioni ad hoc. Al giorno d'oggi, con DNS diffusi ed economici, il caso d'uso si è ridotto così tanto che quasi sempre ha senso disattivare LLMNR e vivere più serenamente.

Il LLMNR è davvero necessario? Rischi e contesto

La domanda da un milione di dollari: toglierlo o lasciarlo? In un contesto domestico, la risposta più comune è "sì, sentiti libero di toglierlo". In un'azienda è conveniente convalidare l'impatto: Se il DNS dell'ambiente è configurato correttamente e le ricerche funzionano, LLMNR non fornisce nulla ed espone a rischi inutili.

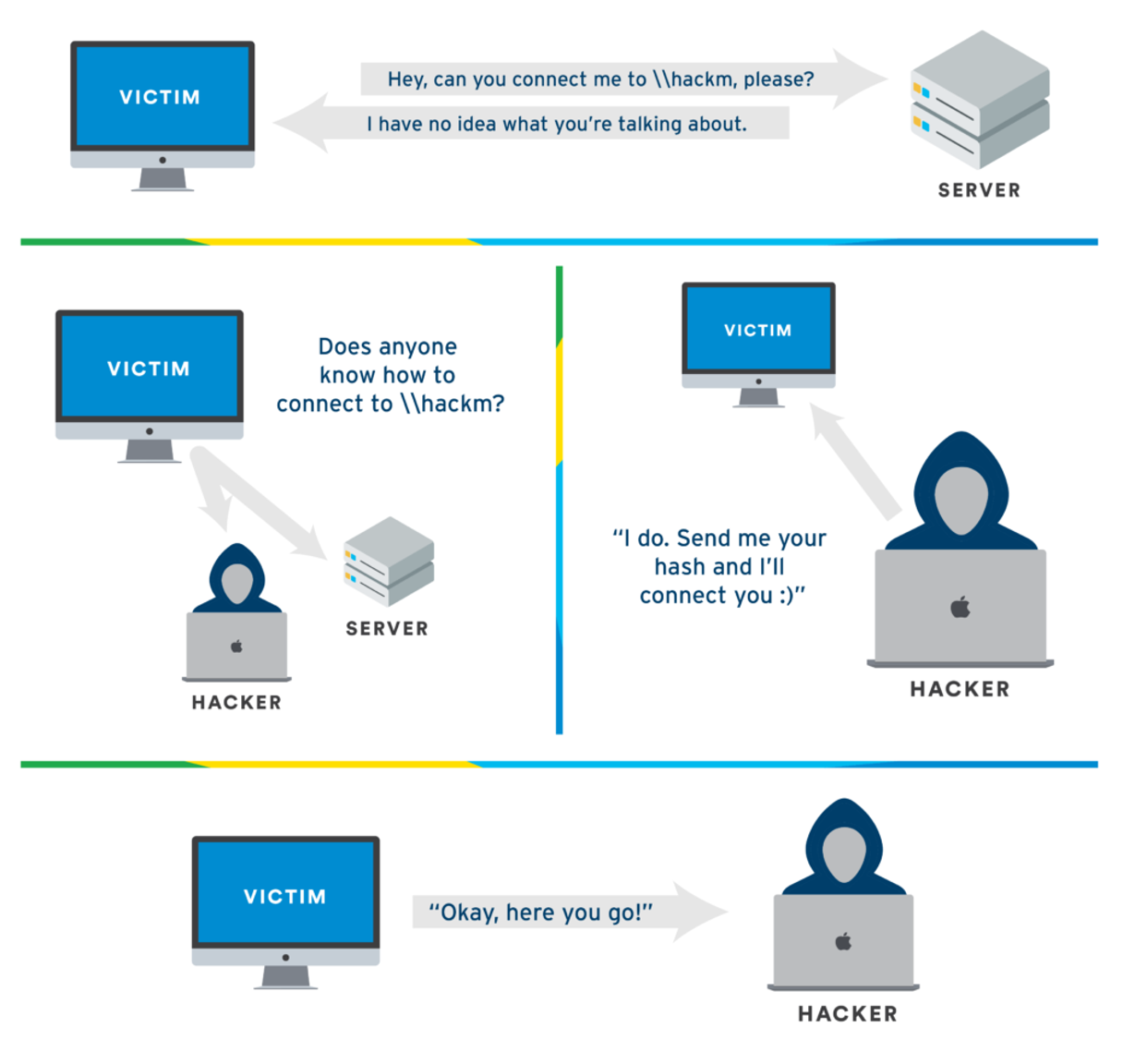

Il problema più grande è quello LLMNR non incorpora la protezione contro l'impersonificazioneUn aggressore sulla tua stessa subnet può "impersonare" il dispositivo bersaglio e rispondere in anticipo o in modo preferenziale, reindirizzando la connessione e causando il caos. È un classico scenario di attacco "man-in-the-middle" (MitM) della vecchia scuola.

Per fare un'analogia, ricorda lo standard WEP del Wi-Fi, nato senza considerare gli attacchi moderni e diventato obsoleto. Qualcosa di simile accade con LLMNR: In passato era utile, ma oggi è una porta aperta all'inganno se lo si lascia attivo sulle reti aziendali.

Inoltre, nelle mani di un avversario dotato degli strumenti giusti, possono costringere i computer a "cantare" informazioni sensibili come gli hash NTLMv2 quando pensano di comunicare con un server legittimo. Una volta che l'attaccante ottiene quegli hash, possono provare a decifrarli, con successo variabile a seconda delle policy e della complessità della password, aumentando il rischio di una vera e propria intrusione.

Quando disattivare LLMNR?

Nella stragrande maggioranza delle distribuzioni moderne è possibile disattivarlo senza danneggiare nulla. Se i tuoi client vengono sempre risolti tramite DNS E se non ci si affida alla "magia" della rete locale, LLMNR è superfluo. In ogni caso, è consigliabile convalidare la policy in ambienti critici prima di estenderla all'intera organizzazione.

Tieni presente che la decisione non è solo tecnica: riduce anche i rischi operativi e di conformità. La disattivazione di LLMNR è un controllo di rafforzamento semplice, misurabile e di grande impatto., proprio ciò che richiede qualsiasi sistema di sicurezza sensato.

Disabilitare LLMNR in Windows

Ecco le principali opzioni disponibili per disattivare LLMNR in Windows:

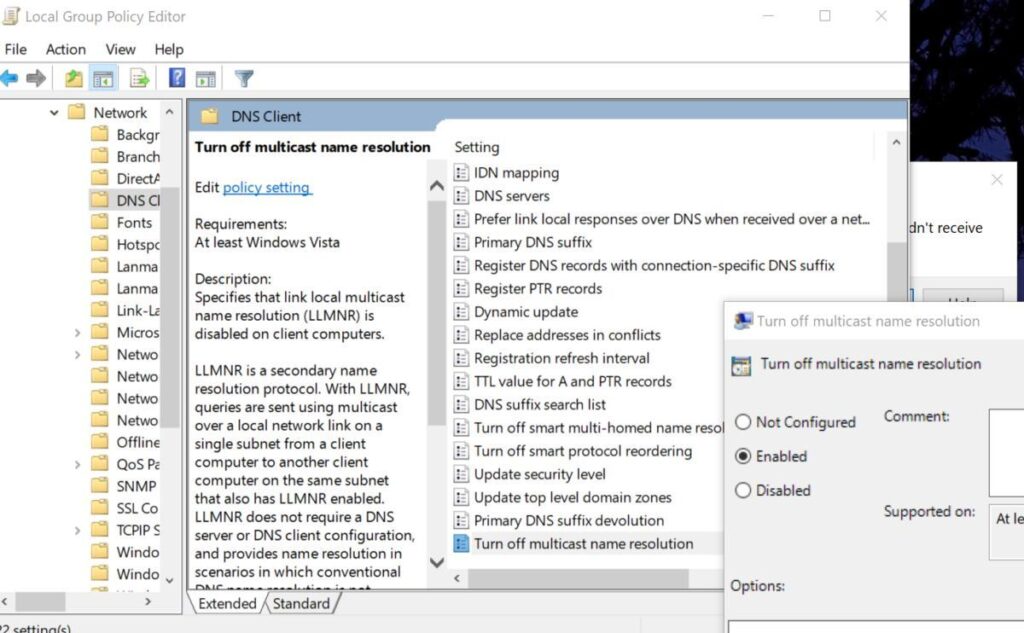

Opzione 1: Editor Criteri di gruppo locali (gpedit.msc)

Sui computer autonomi o per test rapidi, è possibile utilizzare l'Editor Criteri di gruppo locali. Premi WIN + R, digita gpedit.msc e accetta di aprirlo.

Quindi, naviga attraverso: Configurazione computer > Modelli amministrativi > ReteIn alcune edizioni, l'ambientazione appare sotto Client DNS. Trova la voce "Disabilita la risoluzione dei nomi multicast" (il nome potrebbe variare leggermente) e impostare il criterio su "Abilitato".

In Windows 10 il testo è solitamente "Disattiva risoluzione dei nomi multicast". Applica o accetta la modifica e riavvia il computer. per garantire che le impostazioni lato team vengano applicate correttamente.

Opzione 2: Registro di sistema di Windows

Se preferisci andare dritto al punto o hai bisogno di un metodo scriptabile, puoi creare il valore della policy nel Registro. Apri CMD o PowerShell con autorizzazioni di amministratore ed eseguire:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fCon questa operazione, LLMNR verrà disattivato a livello di policy. Riavviare il computer per chiudere il ciclo e impedire che i processi con uno stato precedente rimangano in memoria.

Disabilitare LLMNR con GPO in un dominio

Un altro modo per disattivare LLMNR è applicare la modifica centralmente da un controller di dominio aprendo la Console Gestione Criteri di gruppo. Crea un nuovo GPO (ad esempio, "MY-GPO") e modificalo.

Nell'editor, segui il percorso: Configurazione computer > Modelli amministrativi > Rete > Client DNS. Abilitare il criterio "Disabilita risoluzione nomi multicast" e chiudi l'editor per salvare. Quindi, collega il GPO all'OU appropriata e forza l'aggiornamento della policy o attendi la replica normale.

Fatto. Ora hai una policy di dominio che riduce sistematicamente LLMNR. Si tenga presente che la nomenclatura esatta della regolazione può variare. leggermente tra le versioni di Windows Server, ma la posizione è quella indicata.

Intune: "Applicato" ma gpedit mostra "Non configurato"

Una domanda comune: se si esegue il push di un profilo di configurazione da Intune, viene visualizzato il messaggio che è stato applicato correttamente e, quando si apre gpedit, l'impostazione risulta "Non configurata". Ciò non significa necessariamente che non sia attivo.Intune applica impostazioni tramite CSP/Registro che non sempre vengono visualizzate nell'editor locale come "Configurate".

Il modo affidabile per verificarlo è consultare il registro delle policy: Se esiste ed è uguale a 0, il valore Abilita Multicast su HKLM\Software\Policies\Microsoft\Windows NT\DNSClient, LLMNR è disabilitato anche se gpedit mostra "Non configurato".

Se preferisci assicurarti di farlo tramite script (utile come Remediation in Intune), ecco un semplice script di PowerShell per creare il valore e verificarlo:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastQuesto riguarda il caso in cui Intune afferma che è stato applicato, ma si desidera la massima certezza o risolvere i problemi dei dispositivi "non autorizzati". Per effettuare un audit in blocco, combina lo script con il tuo strumento di inventario o con i report di Intune/Defender per Endpoint.

Disabilitare LLMNR su Linux (systemd-resolved)

Nelle distribuzioni come Ubuntu o Debian che utilizzano systemd-resolved, è possibile "eliminare" LLMNR direttamente. Modifica le impostazioni del resolver come questa:

sudo nano /etc/systemd/resolved.confNel file, impostare il parametro corrispondente in modo che sia univoco. Ad esempio:

[Resolve]

LLMNR=noSalvare e riavviare il servizio o il computer: Di solito è sufficiente riavviare il servizio, anche se un riavvio è valido se ti è più comodo.

sudo systemctl restart systemd-resolvedCon questo, systemd-resolved smetterà di utilizzare LLMNR. Se si utilizza un'altra soluzione di risoluzione (o altre distribuzioni), controlla la loro documentazione: il modello non differisce molto e c'è sempre uno "switch" equivalente.

Informazioni su NBT‑NS e Windows Firewall

Disattivare LLMNR è già metà della battaglia. Anche Responder e strumenti simili sfruttano il NetBIOS Name Service (NBT‑NS), che funziona sulle porte NetBIOS classiche (UDP 137/138 e TCP 139). Questo solleva la domanda che molti si pongono: è sufficiente bloccare le porte nel firewall o è necessario disabilitare esplicitamente NBT-NS?

Se applichi regole rigorose al tuo firewall locale, sia in entrata che in uscita, bloccando 137/UDP, 138/UDP e 139/TCP, ridurrai notevolmente la tua esposizione. Tuttavia, la prassi migliore negli ambienti aziendali è quella di disabilitare NetBIOS su TCP/IP. nelle interfacce, per impedire risposte o pubblicità indesiderate se la politica del firewall cambia o viene modificata da un'applicazione.

In Windows non esiste un GPO "di fabbrica" diretto come in LLMNR, ma è possibile farlo tramite WMI o Registro di sistema. Questo PowerShell basato su WMI lo disabilita su tutti gli adattatori abilitati per IP:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Se preferisci le regole del firewall, puoi farlo, ma assicurati che siano bidirezionali e persistenti. Blocchi 137/UDP, 138/UDP e 139/TCP e controlla che non vi siano regole in conflitto in altri GPO o soluzioni EDR/AV che gestiscono il firewall.

Verifica: come verificare che LLMNR e NBT-NS siano fuori gioco

Per LLMNR su Windows, consultare il Registro di sistema: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\EnableMulticast deve esistere ed essere uguale a 0. Controllo rapido in PowerShell voluto:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastA livello di traffico, una tecnica semplice consiste nell'eseguire una ricerca per un nome inesistente e utilizzare Wireshark per osservare che non vengono emessi pacchetti UDP 5355. Se non vedi il multicast sul segmento locale, sei sulla strada giusta.

Su Linux con systemd-resolved, controlla lo stato con resolvectl o systemctl: Assicurati che LLMNR sia impostato su "no" nella configurazione effettiva e che il servizio sia stato riavviato senza errori.

Per NBT‑NS, verificare che le regole del firewall blocchino 137/UDP, 138/UDP e 139/TCP o che NetBIOS sia disabilitato sugli adattatori. Puoi anche annusare la rete per un po' per verificare che non ci siano richieste NetBIOS o pubblicità in onda.

Domande frequenti e sfumature utili

- Disabilitando LLMNR danneggerò qualcosa? Nelle reti con DNS ben gestito, questo in genere non è il caso. In ambienti speciali o legacy, è consigliabile convalidare prima in un gruppo pilota e comunicare la modifica al supporto.

- Perché gpedit mostra "Non configurato" anche se Intune dice "Imposto"? Perché l'editor locale non sempre riflette gli stati imposti da MDM o CSP. La verità è nel Registro e nei risultati effettivi, non nel testo di gpedit.

- È obbligatorio disabilitare NBT‑NS se blocco NetBIOS sul firewall? Se il blocco è completo e robusto, il rischio si riduce notevolmente. Tuttavia, disabilitare NetBIOS su TCP/IP elimina le risposte a livello di stack ed evita sorprese in caso di modifica delle regole, quindi è l'opzione preferibile.

- Esistono script pronti per disattivare LLMNR? Sì, tramite Registro di sistema o PowerShell, come hai visto. Per Intune, crea il pacchetto dello script come Remediation e aggiungi il controllo di conformità.

Disattivando LLMNR si riduce la superficie di spoofing sulla rete locale e si stroncano sul nascere gli attacchi di hash-grabbing con strumenti come Responder. Se blocchi o disabiliti anche NBT‑NS e ti prendi cura del tuo DNSOtterrai un cocktail di sicurezza semplice ed efficace: meno rumore, meno rischi e una rete molto più preparata per l'uso quotidiano.

Editor specializzato in questioni tecnologiche e Internet con più di dieci anni di esperienza in diversi media digitali. Ho lavorato come redattore e creatore di contenuti per aziende di e-commerce, comunicazione, marketing online e pubblicità. Ho scritto anche su siti web di economia, finanza e altri settori. Il mio lavoro è anche la mia passione. Ora, attraverso i miei articoli in Tecnobits, cerco di esplorare tutte le novità e le nuove opportunità che il mondo della tecnologia ci offre ogni giorno per migliorare la nostra vita.