- La lista di driver vulnerabili di Microsoft protegge dai driver non sicuri o dannosi.

- La funzionalità è integrata in Windows 10, 11 e Server ed è gestibile e aggiornabile da Microsoft.

- La sua attivazione è fondamentale contro gli attacchi BYOVD e i ransomware, riducendo i rischi per il kernel del sistema.

Oggi, la sicurezza informatica È una delle preoccupazioni prioritarie di qualsiasi utente o amministratore di sistema. Emergono costantemente nuove minacce che cercano di sfruttare le vulnerabilità. È lì che il Block list dei driver vulnerabili di Microsoft o Elenco dei driver vulnerabili di Microsoft. Una funzionalità che ha acquisito particolare rilevanza nelle versioni moderne di Windows.

E una delle aree più delicate nella sicurezza di Windows è la controller o driver. Quel piccolo ma vitale software è suscettibile a tutti i tipi di attacchi, come il temuto BYOVD ("Porta il tuo conducente vulnerabile"). In questo articolo spiegheremo tutto ciò che devi sapere su questa lista di blocco e come funziona.

Che cos'è la Microsoft Vulnerable Driver Blocklist?

Microsoft Vulnerable Driver Blocklist è un funzionalità di sicurezza integrata in Windows e nelle sue principali soluzioni di protezione, come Microsoft Defender. Il suo scopo è impedire il caricamento e l'esecuzione di driver pericolosi nel sistema operativo. Questi driver, solitamente sviluppati da terze parti anziché da Microsoft stessa, possono presentare falle di sicurezza o addirittura essere progettati in modo dannoso, il che li rende ideali per attacchi avanzati.

L'elenco funziona così una specie di "lista nera" in cui sono incorporati controllori che soddisfano una o più delle seguenti caratteristiche:

- Vulnerabilità riconosciute: Driver le cui debolezze possono essere sfruttate per aumentare i privilegi nel kernel di Windows o aggirare le protezioni.

- Comportamento malevolo: Driver che includono codice che può causare danni, installare malware o sono firmati con certificati relativi a software dannoso.

- Violazione del modello di sicurezza di Windows: Driver che, senza essere necessariamente dannosi, possono aggirare le restrizioni di sicurezza del sistema operativo.

In breve, la lista nera di Microsoft agisce come uno scudo preventivo che impedisce ai conducenti potenzialmente pericolosi di correre, anche quando dispongono di firma digitale e certificazione valida. Ciò rafforza uno degli strati più critici della protezione di Windows, il kernel, e complica notevolmente il lavoro dei criminali informatici.

Come funziona la lista nera: come protegge il tuo computer

La Block list dei driver vulnerabili di Microsoft Non è un elemento statico, ma un meccanismo vivo e in continuo aggiornamento. Microsoft, in collaborazione con i produttori di hardware (IHV) e gli OEM, monitora in modo proattivo l'ecosistema dei driver per identificare e bloccare i componenti che rappresentano una minaccia.

Quando un driver viene identificato come vulnerabile, dannoso o incompatibile con gli standard di sicurezza di Windows, viene aggiunto all'elenco e il suo caricamento sui computer in cui è attiva la blocklist viene automaticamente bloccato. Ciò avviene in diversi modi, a seconda della versione e della configurazione del sistema:

- Integrità della memoria (HVCI o Integrità del codice protetto dall'hypervisor): Se abilitata (per impostazione predefinita su molti nuovi PC Windows 11), la lista di blocco ha effetto bloccando i driver in essa inclusi.

- Modalità sicura:Anche sui dispositivi Windows in esecuzione in modalità S, che vanta un ambiente più controllato e sicuro, la lista di blocco è abilitata per impostazione predefinita.

- Controllo delle applicazioni in Windows Defender (Controllo app per le aziende): consente agli amministratori di applicare l'elenco consigliato tramite i propri criteri di sicurezza.

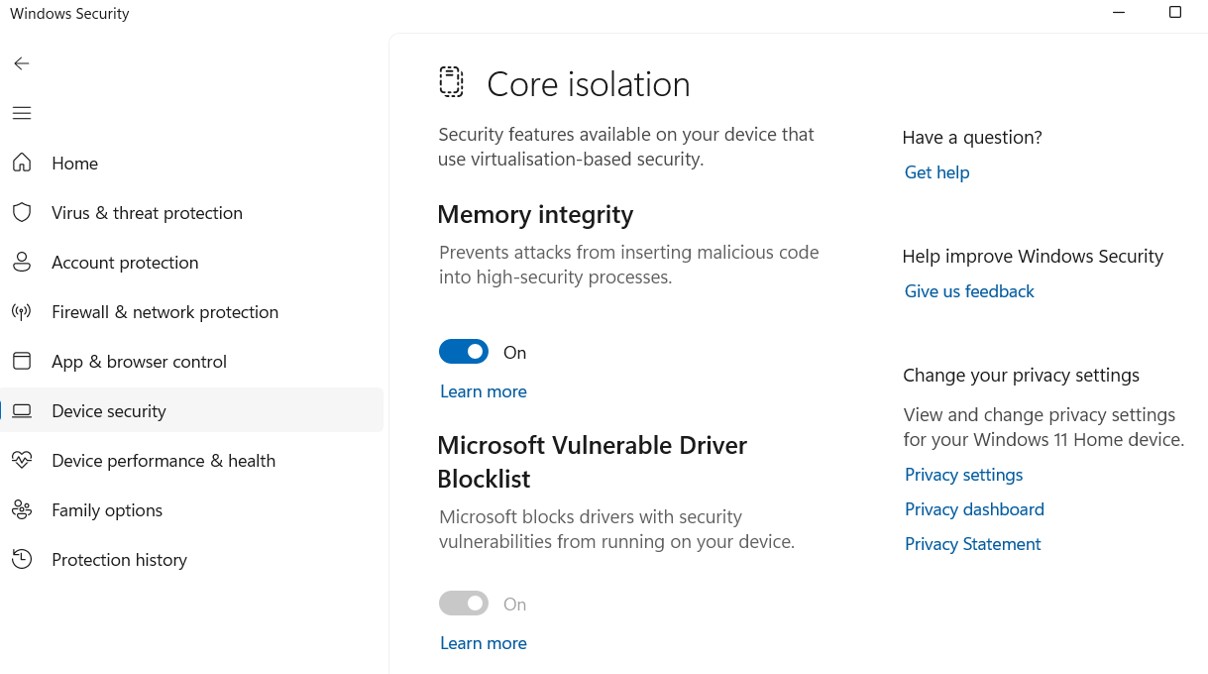

- Sicurezza di Windows (app di sistema): A partire da Windows 11 22H2, la funzionalità è abilitata per impostazione predefinita e può essere gestita dall'interfaccia Sicurezza dispositivo > Isolamento core.

Quali driver esattamente vengono bloccati dalla blocklist?

Non tutti i conducenti sono soggetti alla lista nera, solo quelli che soddisfano determinati criteri oggettivi che li rendono potenziali pericoli. Tra i motivi più comuni per cui un conducente viene aggiunto a questo elenco ci sono:

- Esistenza di vulnerabilità di sicurezza conosciuti e documentati.

- Il suo utilizzo è stato rilevato in attacchi attivi, incluso lo sfruttamento da parte di ransomware, malware o minacce persistenti avanzate.

- Utilizzo di certificati relativi a campagne dannose per la tua firma digitale.

- Comportamento che consente di aggirare il modello di sicurezza di Windows, sebbene non si tratti di un malware classico.

Altri nomi che potrebbero essere presenti nell'elenco includono vecchi driver per utilità disco, programmi avanzati di gestione hardware, software di virtualizzazione o persino driver per determinate periferiche la cui sicurezza è stata compromessa.

Aggiornamento e supporto della lista bloccata

Uno dei grandi punti di forza di Microsoft Vulnerable Driver Blocklist è che Si tratta di un elenco vivo e aggiornato nel tempo. Microsoft lo aggiorna con ogni nuova versione importante di Windows (solitamente una o due volte l'anno in caso di aggiornamenti importanti). Inoltre, è possibile rilasciare patch specifiche tramite Windows Update o tramite download manuale in caso di nuove minacce.

Sebbene la lista di blocco fornisca un livello di difesa molto elevato, La sua attivazione potrebbe avere alcuni effetti collaterali sulla compatibilità e sul funzionamento dell'hardware o del software. Ad esempio, se un driver essenziale per un particolare dispositivo è bloccato, questo potrebbe smettere di funzionare correttamente e, in rari casi, causare persino una schermata blu di errore (BSOD).

A tal fine, Microsoft consiglia di convalidare prima il criterio in modalità di controllo, esaminando gli eventi di blocco prima di forzare un blocco permanente. Negli ambienti aziendali, ciò avviene tramite App Control e la policy corrispondente, consentendo di monitorare quali driver verranno bloccati e di prendere decisioni caso per caso.

Di norma, la lista di blocco è sufficientemente raffinata per ridurre al minimo i falsi positivi e protezione dell'equilibrio contro potenziali problemi di compatibilità. Tuttavia, potrebbero verificarsi conflitti imprevisti su sistemi dotati di hardware molto specifico o software datato. In tal caso, è consigliabile segnalare il problema tramite i canali Microsoft, in modo da poter discutere della rimozione o dell'aggiornamento del driver interessato.

Come abilitare o disabilitare la lista dei driver vulnerabili di Microsoft

A seconda della versione di Windows e delle impostazioni del dispositivo, Per impostazione predefinita, la lista degli elementi bloccati può essere abilitata o disabilitata. Dall'uscita di Windows 11 versione 22H2, la funzionalità è stata abilitata su tutti i dispositivi, ma può ancora essere gestita manualmente.

Ci Due metodi principali per controllare lo stato della lista bloccata:

- Dall'interfaccia di Sicurezza di Windows:

- Aprire l'app Sicurezza di Windows (cercarla nel menu Start).

- Vai alla sezione "Sicurezza dispositivo" e poi a "Isolamento core".

- In questa schermata, abilita o disabilita l'opzione "Microsoft Vulnerable Driver Blocklist" a seconda delle tue esigenze.

- Nelle versioni precedenti (Windows 10 o 11 21H2), l'opzione potrebbe non essere visualizzata o potrebbe richiedere di abilitare prima HVCI.

- Utilizzo del registro di Windows:

- Aprire l'editor del registro di sistema (regedit.exe).

- Passare a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CI\Config.

- Modifica o crea il valore DWORD “VulnerableDriverBlocklist”, assegnandogli 1 per abilitare la funzionalità o 0 per disabilitarla.

Dopo la modifica, si consiglia di riavviare il computer affinché le impostazioni abbiano effetto.

Consigli per utenti e aziende

Per sfruttare al meglio la protezione offerta da Microsoft Vulnerable Driver Blocklist, sia gli utenti domestici che gli amministratori di sistema devono seguire alcuni semplici passaggi: buone pratiche:

- Mantenere sempre il sistema operativo completamente aggiornato, poiché le versioni più recenti spesso incorporano miglioramenti cruciali alla lista di blocco e alla protezione del kernel di Windows.

- Controllare periodicamente se la lista di blocco è attiva dall'applicazione Sicurezza di Windows (soprattutto dopo importanti aggiornamenti di sistema o modifiche delle impostazioni).

- Negli ambienti aziendali, distribuire i criteri di App Control for Business per garantire che tutti i dispositivi ereditino la versione più recente dell'elenco e monitorare eventuali problemi prima di implementare blocchi permanenti.

- Convalidare prima le policy in modalità di audit, per ridurre al minimo i conflitti di compatibilità e risolvere possibili falsi positivi.

- Rimani sintonizzato per i bollettini sulla sicurezza Microsoft e al produttore dell'hardware per scoprire se sono presenti nuovi driver interessati.

- Invia i driver sospetti a Microsoft Utilizzando strumenti e portali ufficiali, contribuiamo al miglioramento continuo della protezione globale.

Gestione avanzata della Microsoft Vulnerable Driver Blocklist: download e applicazione manuale

Per gli utenti avanzati e le aziende, Microsoft offre la possibilità di Scarica l'ultima versione della blocklist in formato binario o XML dal tuo portale di download. Questa funzionalità è utile negli scenari in cui è richiesto il massimo controllo o quando, per motivi di sicurezza o conformità, non si desidera fare affidamento esclusivamente sugli aggiornamenti automatici.

La procedura usuale è la seguente:

- Scarica lo strumento di aggiornamento delle policy App Control.

- Ottieni ed estrai i file binari della Vulnerable Driver Blocklist.

- Selezionare il file appropriato (versione di controllo o applicata) e rinominarlo in SiPolicy.p7b.

- Copiare SiPolicy.p7b nel percorso %windir%\system32\CodeIntegrity.

- Eseguire lo strumento di aggiornamento per attivare e aggiornare tutti i criteri di Controllo app.

Dopo aver riavviato il computer, è possibile verificare che il criterio sia stato applicato correttamente esaminando gli eventi 3099 nel Visualizzatore eventi di Windows, nel registro CodeIntegrity.

Impatto sull'esperienza utente e problemi noti

Nonostante i vantaggi, non tutto è roseo. La gestione della blocklist può causare qualche inconveniente per l'utente finale, soprattutto nei sistemi con esigenze altamente personalizzate. I problemi più comuni solitamente includono:

- Incompatibilità con hardware più vecchio o programmi legacy il cui sviluppo è cessato e i cui driver non sono stati aggiornati per soddisfare i nuovi standard di sicurezza.

- Possibili falsi positivi che bloccano driver perfettamente legittimi, ma insoliti, che possono rendere inutilizzabili i dispositivi.

- Casi di schermata blu della morte (BSOD) se un elemento essenziale di avvio viene bloccato per errore.

Perché la lista nera è essenziale oggi

Gli attacchi BYOVD, lo sfruttamento dei driver dimenticati e la sofisticatezza del malware lo rendono tale la protezione del nucleo del sistema è più importante che mai. I criminali informatici hanno dimostrato di poter sfruttare qualsiasi falla e i driver vulnerabili rappresentano una delle backdoor più pericolose, poiché operano a un livello così basso da poter disattivare o manipolare praticamente qualsiasi altra misura di sicurezza.

La strategia di Microsoft di mantenere un elenco di blocco centralizzato e dinamico connesso ai fornitori e alla comunità della sicurezza è la risposta migliore a una minaccia che colpisce sia i singoli utenti sia le grandi organizzazioni.

Mantenere attiva e aggiornata la Microsoft Vulnerable Driver Blocklist è uno dei modi più semplici ed efficaci per rafforzare la sicurezza di Windows e rendere più difficile il lavoro dei criminali informatici. Si consiglia agli amministratori di utilizzarlo insieme ad altri criteri di protezione e agli utenti domestici di rivedere periodicamente le impostazioni in Sicurezza di Windows; Ciò aumenta significativamente la protezione e la tranquillità dei tuoi dati e del tuo sistema.

Editor specializzato in questioni tecnologiche e Internet con più di dieci anni di esperienza in diversi media digitali. Ho lavorato come redattore e creatore di contenuti per aziende di e-commerce, comunicazione, marketing online e pubblicità. Ho scritto anche su siti web di economia, finanza e altri settori. Il mio lavoro è anche la mia passione. Ora, attraverso i miei articoli in Tecnobits, cerco di esplorare tutte le novità e le nuove opportunità che il mondo della tecnologia ci offre ogni giorno per migliorare la nostra vita.