- זהה חיבורים ופורטים באמצעות netstat וסנן לפי מצבים או פרוטוקולים כדי לזהות פעילות חריגה.

- חסום רשתות וכתובות IP מ-CMD/PowerShell באמצעות netsh וכללי חומת אש מוגדרים היטב.

- חזקו את ההיקף באמצעות בקרת IPsec ו-GPO, וניטרו מבלי להשבית את שירות חומת האש.

- הימנעו מתופעות לוואי על קידום אתרים (SEO) ושימושיות על ידי שילוב של חסימה עם CAPTCHA, הגבלת קצב ו-CDN.

¿כיצד לחסום חיבורי רשת חשודים מ-CMD? כאשר מחשב מתחיל לפעול לאט או שאתם רואים פעילות רשת חריגה, פתיחת שורת הפקודה ושימוש בפקודות הן לרוב הדרך המהירה ביותר להחזיר שליטה. בעזרת מספר פקודות בלבד, תוכלו... לזהות ולחסום קשרים חשודיםבצע ביקורת על פורטים פתוחים וחזק את האבטחה שלך מבלי להתקין שום דבר נוסף.

במאמר זה תמצאו מדריך מלא ומעשי המבוסס על כלים מקוריים (CMD, PowerShell, ותוכניות שירות כמו netstat ו-netsh). תראו כיצד לזהות סשנים מוזריםאילו מדדים לנטר, כיצד לחסום רשתות Wi-Fi ספציפיות, וכיצד ליצור כללים בחומת האש של Windows או אפילו ב-FortiGate, הכל מוסבר בשפה ברורה וישירה.

Netstat: מה זה, למה זה נועד, ולמה זה נשאר חיוני

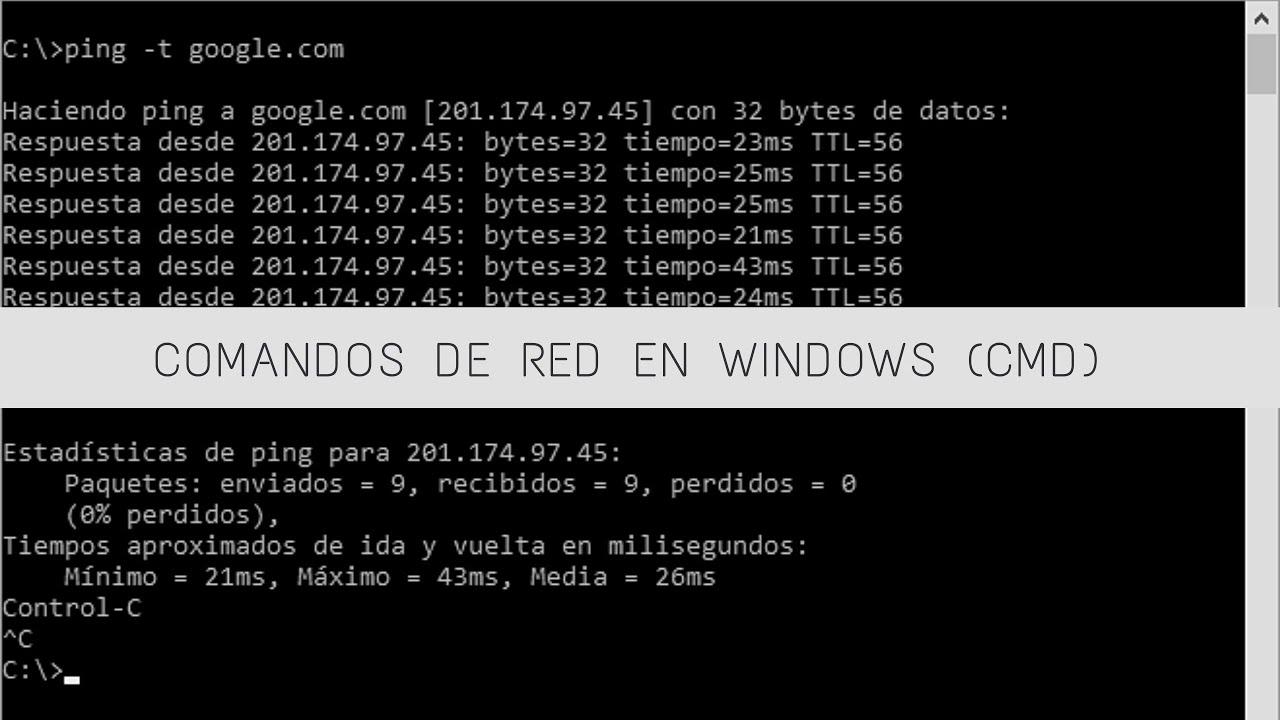

מקור השם netstat הוא ב"רשת" וב"סטטיסטיקה", ותפקידו הוא דווקא להציע... סטטיסטיקות ומצבי חיבור בזמן אמת. הוא משולב ב-Windows וב-Linux מאז שנות ה-90, וניתן למצוא אותו גם במערכות אחרות כמו macOS או BeOS, אם כי ללא ממשק גרפי.

הפעלת הפונקציה בקונסולה תאפשר לך לראות חיבורים פעילים, פורטים בשימוש, כתובות מקומיות ומרוחקות, ובכלל, סקירה ברורה של מה שקורה במחסנית ה-TCP/IP שלך. סריקת רשת מיידית זה עוזר לך להגדיר, לאבחן ולהעלות את רמת האבטחה של המחשב או השרת שלך.

ניטור אילו התקנים מתחברים, אילו פורטים פתוחים וכיצד הנתב שלך מוגדר הוא חיוני. בעזרת netstat, אתה מקבל גם טבלאות ניתוב ו סטטיסטיקה לפי פרוטוקול שמנחים אותך כאשר משהו לא מסתדר: תעבורה מוגזמת, שגיאות, עומס או חיבורים לא מורשים.

טיפ מועיל: לפני ביצוע ניתוח רציני עם netstat, סגור את כל היישומים שאינך זקוק להם ואפילו הפעל מחדש אם אפשרבדרך זו תמנעו מרעש ותשיגו דיוק במה שחשוב באמת.

השפעה על ביצועים ושיטות עבודה מומלצות לשימוש

הפעלת netstat עצמה לא תגרום לבעיות במחשב, אבל שימוש מוגזם בו או עם יותר מדי פרמטרים בו זמנית עלול לצרוך מעבד וזיכרון. אם תפעילו אותו ברציפות או תסננו ים של נתונים, עומס המערכת עולה והביצועים עלולים להיפגע.

כדי למזער את השפעתה, הגבל אותה למצבים ספציפיים וכוונן את הפרמטרים. אם אתה זקוק לזרימה רציפה, הערך כלי ניטור ספציפיים יותר. וזכרו: פחות זה יותר כאשר המטרה היא לחקור סימפטום ספציפי.

- הגבל את השימוש לזמנים שבהם אתה באמת צריך אותו הצג חיבורים פעילים או סטטיסטיקה.

- סנן במדויק כדי להציג רק את המידע הדרוש.

- הימנעו מתזמון הוצאות להורג במרווחי זמן קצרים מאוד משאבים רוויים.

- שקלו שירותים ייעודיים אם אתם מחפשים ניטור בזמן אמת מתקדם יותר.

יתרונות ומגבלות של שימוש ב-netstat

Netstat נשאר פופולרי בקרב מנהלים וטכנאים משום שהוא מספק נראות מיידית של קשרים ופורטים הנמצאים בשימוש על ידי יישומים. תוך שניות ניתן לזהות מי מדבר עם מי ודרך אילו פורטים.

זה גם מקל על ניטור ופתרון בעיותעומס, צווארי בקבוק, חיבורים מתמשכים... הכל מתגלה כשמסתכלים על הסטטוסים והסטטיסטיקות הרלוונטיות.

- גילוי מהיר של חיבורים לא מורשים או חדירות אפשריות.

- מעקב אחר פעילויות בין לקוחות לשרתים כדי לאתר קריסות או השהיות.

- הערכת ביצועים לפי פרוטוקול לתעדף שיפורים במקומות בהם יש להם את ההשפעה הגדולה ביותר.

ומה הוא לא עושה כל כך טוב? הוא לא מספק שום נתונים (זו לא המטרה שלו), הפלט שלו יכול להיות מורכב עבור משתמשים שאינם טכניים, וב... סביבות גדולות מאוד שאינן בקנה מידה מתאים כמערכת ייעודית (SNMP, לדוגמה). יתר על כן, השימוש בה ירד לטובת PowerShell ושירותים מודרניים יותר עם תפוקות ברורות יותר.

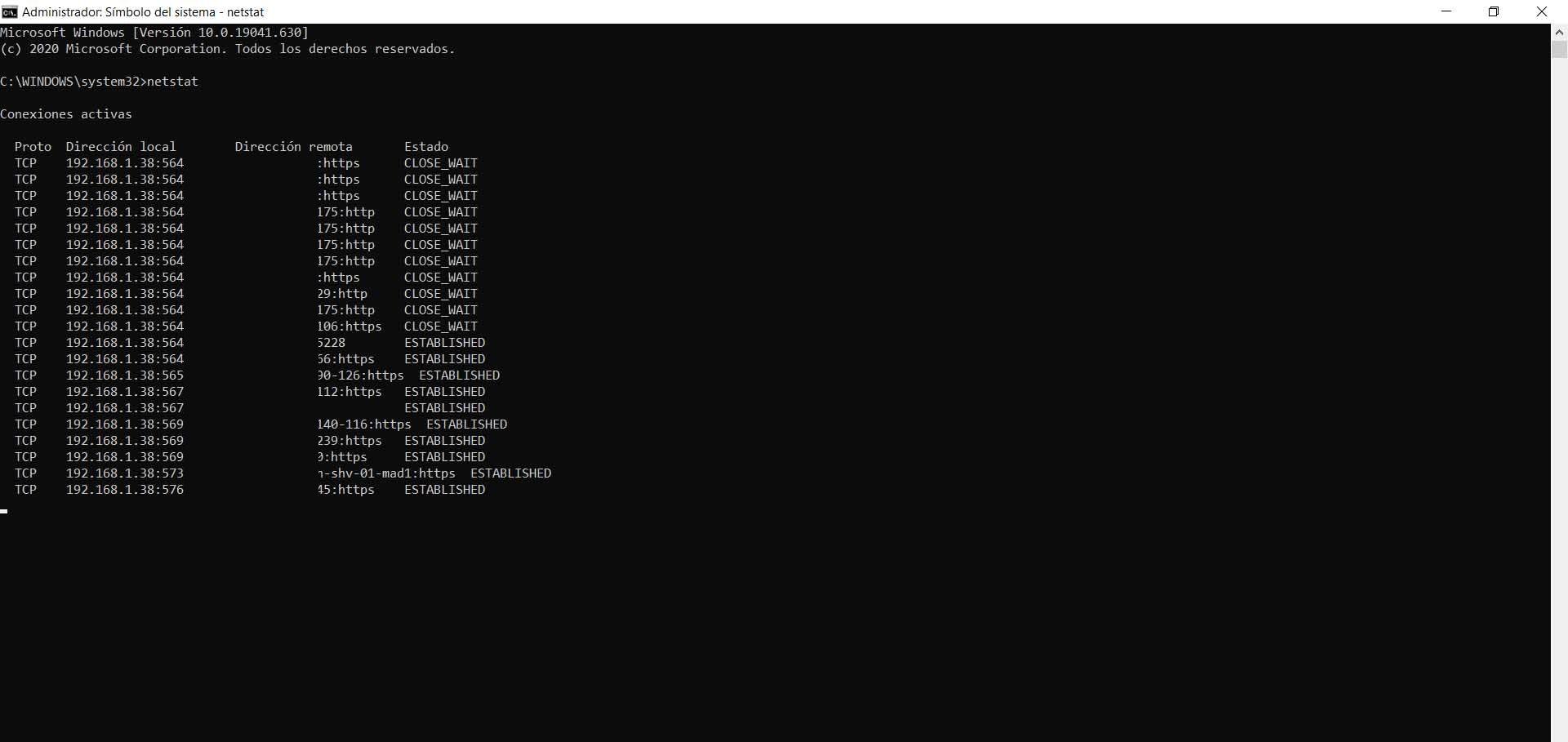

כיצד להשתמש ב- netstat מ- CMD ולקרוא את תוצאותיו

פתח את CMD כמנהל (התחל, הקלד "cmd", לחץ לחיצה ימנית, הפעל כמנהל) או השתמש בטרמינל ב-Windows 11. לאחר מכן הקלד netstat ולחצו על Enter כדי לקבל את תמונת הרגע.

תראו עמודות עם הפרוטוקול (TCP/UDP), כתובות מקומיות ומרוחקות עם הפורטים שלהן, ושדה סטטוס (LISTENING, ESTABLISHED, TIME_WAIT וכו'). אם אתם רוצים מספרים במקום שמות פורטים, הפעילו netstat -n לקריאה ישירה יותר.

עדכונים תקופתיים? ניתן להורות לו לרענן כל X שניות במרווח זמן: לדוגמה, רשת -n 7 הוא יעדכן את הפלט כל 7 שניות כדי לצפות בשינויים בזמן אמת.

אם אתם מעוניינים רק בקשרים קיימים, סננו את הפלט באמצעות findstr: netstat | findstr הוקםעבור ל-LISTENING, CLOSE_WAIT או TIME_WAIT אם אתה מעדיף לזהות מצבים אחרים.

פרמטרים שימושיים של netstat לחקירה

מכפילי השינויים הללו מאפשרים לך להפחית את הרעש ותתמקדו במה שאתם מחפשים:

- -a: מציג חיבורים פעילים ולא פעילים ופורטי האזנה.

- -eסטטיסטיקות חבילות ממשק (נכנסות/יוצאות).

- -f: פותר ומציג שמות מתחם מלאים (FQDNs) מרוחקים.

- -n: מציג מספרי פורט ו-IP לא פתורים (מהר יותר).

- -o: מוסיף את ה-PID של התהליך ששומר על החיבור.

- -p Xמסננים לפי פרוטוקול (TCP, UDP, tcpv6, tcpv4...).

- -qשאילתה על פורטים מקושרים של האזנה ופורטים שאינם מאזינים.

- -sסטטיסטיקות מקובצות לפי פרוטוקול (TCP, UDP, ICMP, IPv4/IPv6).

- -rטבלת הניתוב הנוכחית של המערכת.

- -tמידע על חיבורים במצב הורדה.

- -xפרטי חיבור NetworkDirect.

דוגמאות מעשיות לחיי היומיום

כדי לרשום פורטים וחיבורים פתוחים עם ה-PID שלהם, הפעל netstat - שנהבעזרת PID זה ניתן לבצע הפניות צולבות לתהליך במנהל המשימות או בעזרת כלים כמו TCPView.

אם אתם מעוניינים רק בחיבורי IPv4, סננו לפי פרוטוקול עם כתובת IP של netstat -p ותחסכו רעש בדרך החוצה.

סטטיסטיקות גלובליות לפי פרוטוקול מגיעות מ netstat -sבעוד שאם אתה רוצה את פעילות הממשקים (נשלח/נתקבל) זה יעבוד netstat -e כדי שיהיו מספרים מדויקים.

כדי לאתר בעיה בזיהוי שמות מרחוק, שלבו netstat -f עם סינון: לדוגמה, netstat -f | findstr הדומיין שלי זה יחזיר רק את מה שתואם לדומיין הזה.

כאשר ה-Wi-Fi איטי ו-netstat מלא בחיבורים מוזרים

מקרה קלאסי: גלישה איטית, בדיקת מהירות שלוקח זמן מה להתחיל אך נותנת נתונים רגילים, וכאשר מפעילים את netstat, מופיעים הדברים הבאים: עשרות קשרים הוקמולעתים קרובות האשם הוא הדפדפן (פיירפוקס, למשל, בשל אופן הטיפול שלו בשקעים מרובים), וגם אם סוגרים חלונות, תהליכים ברקע עשויים להמשיך לתחזק סשנים.

מה לעשות? ראשית, הזדהו עם netstat - שנה שימו לב ל-PIDs. לאחר מכן, בדקו במנהל המשימות או באמצעות Process Explorer/TCPView אילו תהליכים עומדים מאחוריו. אם החיבור והתהליך נראים חשודים, שקלו לחסום את כתובת ה-IP מחומת האש של Windows. הפעל סריקת אנטי-וירוס ואם הסיכון נראה לכם גבוה, נתק זמנית את הציוד מהרשת עד שיתבהר.

אם שטף הסשנים נמשך לאחר התקנה מחדש של הדפדפן, בדוק את התוספים, השבת זמנית את הסנכרון ובדוק אם גם לקוחות אחרים (כמו המכשיר הנייד שלך) איטיים: זה מצביע על הבעיה. בעיה ברשת/ספק שירותי אינטרנט במקום תוכנה מקומית.

זכור ש-netstat אינו צג בזמן אמת, אך ניתן לדמות אחד עם רשת -n 5 לרענון כל 5 שניות. אם אתם זקוקים לפאנל רציף ונוח יותר, עיינו ב tcpview או חלופות ניטור ייעודיות יותר.

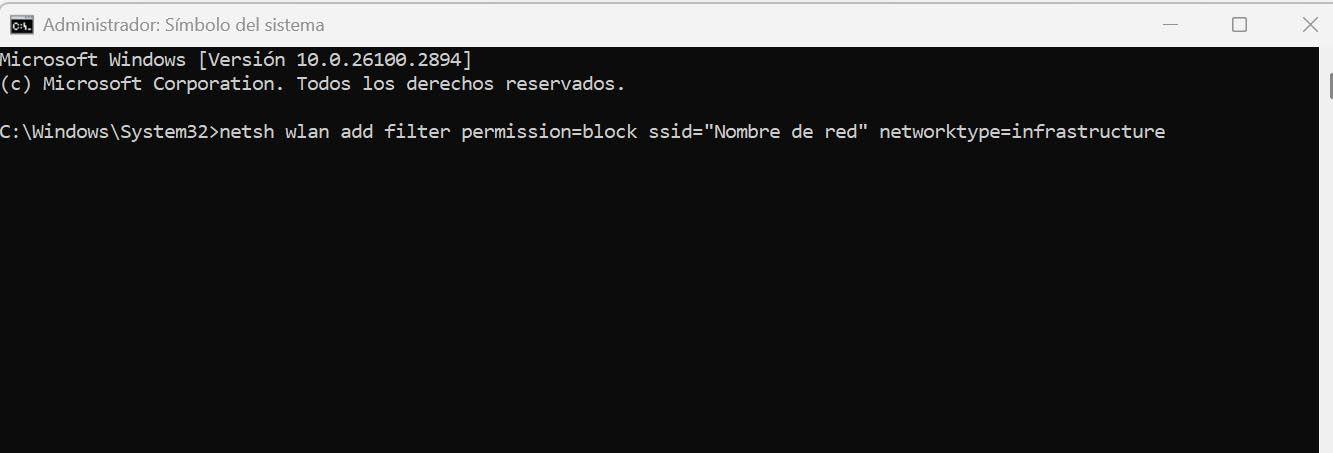

חסום רשתות Wi-Fi ספציפיות מ-CMD

אם ישנן רשתות קרובות שאינך רוצה לראות או שהמכשיר שלך ינסה להשתמש בהן, תוכל לסנן אותם מהקונסולהפקודה מאפשרת לך חסימה של SSID ספציפי ולנהל אותו מבלי לגעת בפאנל הגרפי.

פתח את CMD כמנהל מערכת ומשתמש ב:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureלאחר הפעלתה, רשת זו תיעלם מרשימת הרשתות הזמינות. כדי לבדוק מה חסמת, הפעל netsh wlan הצג מסננים permission=blockואם תצטערו על כך, מחקו את זה עם:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

חסום כתובות IP חשודות באמצעות חומת האש של Windows

אם אתם מזהים שאותה כתובת IP ציבורית מנסה פעולות חשודות נגד השירותים שלכם, התשובה המהירה היא צור כלל שחוסם חיבורים אלה. בקונסולה הגרפית, הוסף כלל מותאם אישית, החל אותו על "כל התוכניות", הפרוטוקול "כל", ציין את כתובות ה-IP המרוחקות לחסימה, סמן את "חסום את החיבור" והחל על תחום/פרטי/ציבורי.

האם אתה מעדיף אוטומציה? בעזרת PowerShell, תוכל ליצור, לשנות או למחוק כללים מבלי ללחוץ. לדוגמה, כדי לחסום תעבורת Telnet יוצאת ולאחר מכן להגביל את כתובת ה-IP המרוחקת המותרת, תוכל להשתמש בכללים עם New-NetFirewallRule ולאחר מכן להתאים עם Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2כדי לנהל כללים לפי קבוצות או למחוק כללי חסימה בכמות גדולה, הסתמכו על הפעלה/השבתה/הסרה - NetFirewallRule ובשאילתות עם תווים כלליים או מסננים לפי מאפיינים.

שיטות עבודה מומלצות: אל תבטל את שירות חומת האש

מיקרוסופט ממליצה לא להפסיק את שירות חומת האש (MpsSvc). פעולה זו עלולה לגרום לבעיות בתפריט התחל, בעיות בהתקנת אפליקציות מודרניות או בעיות אחרות. שגיאות הפעלה בטלפון. אם, כמדיניות, עליך להשבית פרופילים, עשה זאת ברמת תצורת חומת האש או קבוצת האובייקטים הקבוצתיים, אך השאר את השירות פועל.

ניתן להגדיר פרופילים (דומיין/פרטי/ציבורי) ופעולות ברירת מחדל (אפשר/חסום) משורת הפקודה או מקונסולת חומת האש. שמירה על הגדרות ברירת מחדל אלו מוגדרות היטב מונעת חורים לא רצוניים בעת יצירת כללים חדשים.

FortiGate: חסום ניסיונות SSL VPN מכתובות IP ציבוריות חשודות

אם אתם משתמשים ב-FortiGate ורואים ניסיונות התחברות כושלים ל-VPN SSL שלכם מכתובות IP לא מוכרות, צרו מאגר כתובות (לדוגמה, רשימה שחורה) ולהוסיף שם את כל כתובות ה-IP המתנגשות.

בקונסולה, הזן את הגדרות ה-SSL VPN באמצעות הגדרת שרת VPN ו-SSL וחל: הגדר את כתובת המקור "blacklistipp" y הפעלת קוד מקור-כתובת-שלילה. עם לְהַצִיג אתה מאשר שהדבר הוחל. בדרך זו, כאשר מישהו מגיע מכתובות IP אלה, החיבור יידחה מההתחלה.

כדי לבדוק תעבורה שמגיעה לאותה IP ולפורט, אתה יכול להשתמש אבחן חבילת גישוש כל "מארח XXXX ופורט 10443" 4, ועם קבל צג VPN SSL אתה בודק אם יש סשנים מותרים מכתובות IP שאינן כלולות ברשימה.

דרך נוספת היא SSL_VPN > הגבלת גישה > הגבלת גישה למארחים ספציפייםעם זאת, במקרה כזה הדחייה מתרחשת לאחר הזנת האישורים, לא מיד כמו דרך הקונסולה.

חלופות ל-netstat לצפייה וניתוח של תעבורה

אם אתם מחפשים יותר נוחות או פרטים, ישנם כלים שמספקים זאת. גרפיקה, פילטרים מתקדמים ולכידה עמוקה של חבילות:

- Wiresharkלכידת וניתוח תנועה בכל הרמות.

- iproute2 (לינוקס): כלי עזר לניהול TCP/UDP ו-IPv4/IPv6.

- זכוכיתניתוח רשת עם ניהול חומת אש ודגש על פרטיות.

- צג זמן פעילות של מגמות עלייהניטור והתראות מתמשכות של האתר.

- ז'רמן UXניטור המתמקד בתחומים אנכיים כמו פיננסים או בריאות.

- עטרהחבילת RMM עם ניטור וגישה מרחוק.

- כריש ענניםניתוח אתרים ושיתוף צילומי מסך.

- iptraf / iftop (לינוקס): תעבורה בזמן אמת באמצעות ממשק אינטואיטיבי מאוד.

- ss (סטטיסטיקות שקעים) (לינוקס): אלטרנטיבה מודרנית וברורה יותר ל-netstat.

חסימת IP והשפעתה על קידום אתרים (SEO), בתוספת אסטרטגיות לצמצום השפעתן

חסימת כתובות IP אגרסיביות הגיונית, אך היזהרו ממנה חסימת בוטים של מנועי חיפושמכיוון שאתה עלול לאבד את האינדוקס. חסימת מדינה יכולה גם להוציא משתמשים לגיטימיים (או VPN) ולהפחית את הנראות שלך באזורים מסוימים.

אמצעים משלימים: הוספה CAPTCHA כדי לעצור בוטים, יש להחיל הגבלת קצב (rate caliber) כדי למנוע שימוש לרעה ולהציב CDN כדי לצמצם את נזקי DDoS על ידי פיזור העומס על פני צמתים מבוזרים.

אם האחסון שלכם משתמש ב-Apache והפעלתם חסימה גיאוגרפית בשרת, תוכלו ביקורים מפנים ממדינה ספציפית המשתמשת בקובץ .htaccess עם כלל כתיבה מחדש (דוגמה כללית):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]כדי לחסום כתובות IP באחסון (Plesk), ניתן גם לערוך .htaccess ולדחות כתובות ספציפיות, תמיד עם גיבוי מוקדם של הקובץ למקרה שתצטרכו לבטל שינויים.

ניהול חומת האש של Windows לעומק באמצעות PowerShell ו-netsh

מעבר ליצירת כללים בודדים, PowerShell מעניק לך שליטה מלאה: הגדרת פרופילי ברירת מחדל, צור/שנה/מחק כללים ואפילו לעבוד מול אובייקטי קבוצתיים של Active Directory עם הפעלות שמורות במטמון כדי להפחית את העומס על בקרי תחום.

דוגמאות מהירות: יצירת כלל, שינוי כתובתו המרוחקת, הפעלה/השבתה של קבוצות שלמות, ו להסיר כללי חסימה במכה אחת. המודל מונחה-עצמים מאפשר לבצע שאילתות במסננים עבור פורטים, יישומים או כתובות ולשרשר תוצאות עם צינורות.

כדי לנהל צוותים מרוחקים, הסתמכו על WinRM והפרמטרים -CimSessionזה מאפשר לך לרשום כללים, לשנות או למחוק ערכים במחשבים אחרים מבלי לצאת מהקונסול שלך.

שגיאות בסקריפטים? השתמש -פעולת שגיאה המשך בשקט כדי להשתיק את המילה "כלל לא נמצא" בעת מחיקה, -מה אם לתצוגה מקדימה ו -לְאַשֵׁר אם ברצונך לאשר כל פריט. עם -מִלוּלִי יהיו לך פרטים נוספים על הביצוע.

IPsec: אימות, הצפנה ובידוד מבוסס מדיניות

כאשר אתה זקוק רק לתעבורה מאומתת או מוצפנת, אתה משלב כללי חומת אש ו-IPsecצור כללי מצב תעבורה, הגדר ערכות קריפטוגרפיות ושיטות אימות, ושייך אותם לכללים המתאימים.

אם השותף שלך דורש IKEv2, תוכל לציין זאת בכלל ה-IPsec עם אימות באמצעות אישור התקן. גם זה אפשרי. כללי העתקה מ-GPO אחד לאחר והקבוצות המשויכות אליו כדי להאיץ פריסות.

כדי לבודד חברי דומיין, יש להחיל כללים הדורשים אימות עבור תעבורה נכנסת ודורשים זאת עבור תעבורה יוצאת. ניתן גם דורשים חברות בקבוצות עם שרשראות SDDL, הגבלת גישה למשתמשים/מכשירים מורשים.

ייתכן שיישומים לא מוצפנים (כגון telnet) ייאלצו להשתמש ב-IPsec אם תיצור כלל חומת אש מסוג "אפשר אם מאובטח" ומדיניות IPsec ש... דרוש אימות והצפנהככה שום דבר לא נוסע בצורה ברורה.

עקיפה מאומתת ואבטחת נקודות קצה

עקיפת אישור מאפשרת לתעבורה ממשתמשים או מכשירים מהימנים לעקוף כללי חסימה. שימושי עבור עדכון וסריקה של שרתי בלי לפתוח נמלים לכל העולם.

אם אתם מחפשים אבטחה מקצה לקצה באפליקציות רבות, במקום ליצור כלל עבור כל אחת מהן, הזז את הרשאה לשכבת ה-IPsec עם רשימות של קבוצות מכונות/משתמשים המותרות בתצורה הגלובלית.

שליטה ב-netstat כדי לראות מי מתחבר, מינוף netsh ו-PowerShell לאכיפת כללים, והרחבה עם חומות אש IPsec או היקפיות כמו FortiGate מעניקה לך שליטה על הרשת שלך. בעזרת מסנני Wi-Fi מבוססי CMD, חסימת IP מעוצבת היטב, אמצעי זהירות SEO וכלים חלופיים כשאתה זקוק לניתוח מעמיק יותר, תוכל... לזהות קשרים חשודים בזמן ולחסום אותם מבלי לשבש את הפעילות שלך.

נלהב לטכנולוגיה מאז שהיה קטן. אני אוהב להיות מעודכן במגזר ומעל הכל לתקשר אותו. לכן אני מוקדש לתקשורת באתרי טכנולוגיה ומשחקי וידאו כבר שנים רבות. אתה יכול למצוא אותי כותב על אנדרואיד, Windows, MacOS, iOS, נינטנדו או כל נושא אחר שעולה על דעתך.